Microsoft Purview でAzure SQL Managed Instanceに接続して管理する

この記事では、登録とAzure SQL Managed Instance方法と、Microsoft Purview でAzure SQL Managed Instanceを認証して操作する方法について説明します。 Microsoft Purview の詳細については、 入門記事を参照してください。

サポートされている機能

| メタデータ抽出 | フル スキャン | 増分スキャン | スコープスキャン | 分類 | ラベル付け | アクセス ポリシー | 系統 | データ共有 | ライブ ビュー |

|---|---|---|---|---|---|---|---|---|---|

| ○ | ○ | ○ | ○ | ○ | ○ | はい | 狹** | いいえ | いいえ |

** データセットが Data Factory Copy アクティビティのソース/シンクとして使用されている場合は、系列がサポートされます

前提条件

アクティブなサブスクリプションを持つ Azure アカウント。 無料でアカウントを作成します。

アクティブな Microsoft Purview アカウント。

Microsoft Purview ガバナンス ポータルでソースを登録して管理するには、データ ソース管理者およびデータ 閲覧者である必要があります。 詳細については、 Microsoft Purview のアクセス許可に関するページ を参照してください。

Azure SQL Managed Instanceでパブリック エンドポイントを構成する

注:

Microsoft Purview インジェスト プライベート エンドポイントとセルフホステッド統合ランタイム VM を使用して、プライベート接続経由でマネージド インスタンスAzure SQLスキャンできるようになりました。 前提条件に関連する詳細については、「Microsoft Purview に接続し、データ ソースをプライベートかつ安全にスキャンする」を参照してください。

登録

このセクションでは、Microsoft Purview ガバナンス ポータルを使用して Microsoft Purview にAzure SQL Managed Instanceを登録する方法について説明します。

登録の認証

新しい認証を作成する必要がある場合は、SQL Database SQL Managed Instanceへのデータベース アクセスを承認する必要があります。 Microsoft Purview で現在サポートされている認証方法は 3 つあります。

登録するシステムまたはユーザー割り当てマネージド ID

注:

プライベート エンドポイントを使用して Microsoft Purview に接続している場合、マネージド ID はサポートされていません。

Microsoft Purview システム割り当てマネージド ID (SAMI) または ユーザー割り当てマネージド ID (UAMI) を使用して認証できます。 どちらのオプションでも、他のユーザー、グループ、またはサービス プリンシパルと同様に、認証を Microsoft Purview に直接割り当てることができます。 Microsoft Purview システム割り当てマネージド ID は、アカウントの作成時に自動的に作成され、Microsoft Purview アカウントと同じ名前を持ちます。 ユーザー割り当てマネージド ID は、個別に作成できるリソースです。 作成するには、 ユーザー割り当てマネージド ID ガイドに従います。

マネージド ID オブジェクト ID は、次の手順に従ってAzure portalで確認できます。

Microsoft Purview アカウントのシステム割り当てマネージド ID の場合:

- Azure portalを開き、Microsoft Purview アカウントに移動します。

- 左側のメニューの [ プロパティ ] タブを選択します。

- [マネージド ID オブジェクト ID] の値を選択し、コピーします。

ユーザー割り当てマネージド ID (プレビュー) の場合:

- Azure portalを開き、Microsoft Purview アカウントに移動します。

- 左側のメニューの [マネージド ID] タブを選択します

- ユーザー割り当てマネージド ID を選択し、目的の ID を選択して詳細を表示します。

- オブジェクト (プリンシパル) ID は、概要の基本セクションに表示されます。

どちらのマネージド ID でも、データベース、スキーマ、テーブルのメタデータを取得し、テーブルに対して分類のクエリを実行するためのアクセス許可が必要です。

- Microsoft Entra ID にマップされた包含ユーザーの作成に関する前提条件とチュートリアルに従って、Azure SQL Managed InstanceでMicrosoft Entra ユーザーを作成する

-

db_datareaderアクセス許可を ID に割り当てます。

登録するサービス プリンシパル

Microsoft Purview がサービス プリンシパルを使用してAzure SQL Managed Instanceをスキャンできるようにするには、いくつかの手順があります。

既存のサービス プリンシパルを作成または使用する

サービス プリンシパルを使用するには、既存のものを使用するか、新しいプリンシパルを作成します。 既存のサービス プリンシパルを使用する場合は、次の手順に進みます。 新しいサービス プリンシパルを作成する必要がある場合は、次の手順に従います。

- Azure Portal に移動します。

- 左側のメニューから [Microsoft Entra ID] を選択します。

- [アプリの登録] を選択します。

- [ + 新しいアプリケーションの登録] を選択します。

- アプリケーションの名前 (サービス プリンシパル名) を入力します。

- [ この組織のディレクトリ内のアカウントのみ] を選択します。

- [リダイレクト URI] で [ Web ] を選択し、必要な URL を入力します。実際の作業である必要はありません。

- その後、[登録] を選択します。

データベース アカウントMicrosoft Entra認証を構成する

サービス プリンシパルには、データベース、スキーマ、テーブルのメタデータを取得するためのアクセス許可が必要です。 また、テーブルに対してクエリを実行して分類のサンプルを作成できる必要もあります。

- Azure SQLを使用してMicrosoft Entra認証を構成および管理する

- Microsoft Entra ID にマップされた包含ユーザーの作成に関する前提条件とチュートリアルに従って、Azure SQL Managed InstanceでMicrosoft Entra ユーザーを作成する

-

db_datareaderアクセス許可を ID に割り当てます。

キー コンテナーと Microsoft Purview の資格情報にサービス プリンシパルを追加する

サービス プリンシパルのアプリケーション ID とシークレットを取得する必要があります。

- Azure portalでサービス プリンシパルに移動します

- [概要] から [アプリケーション (クライアント) ID]、[証明書] &シークレットの [クライアント シークレット] の値をコピーします。

- キー コンテナーに移動する

- [ 設定] > [シークレット] を選択します

- [ + 生成/インポート] を選択し、選択した 名前 と 値 をサービス プリンシパルの クライアント シークレット として入力します

- [ 作成] を 選択して完了します

- キー コンテナーがまだ Microsoft Purview に接続されていない場合は、新しいキー コンテナー接続を作成する必要があります

- 最後に、サービス プリンシパルを使用して 新しい資格情報を作成 し、スキャンを設定します。

登録する SQL 認証

注:

サーバー レベルのプリンシパル ログイン (プロビジョニング プロセスによって作成) またはマスター データベースの loginmanager データベース ロールのメンバーのみが新しいログインを作成できます。 アクセス許可を付与してから約 15 分 かかります。Microsoft Purview アカウントには、リソースをスキャンするための適切なアクセス許可が必要です。

このログインを使用できない場合は、「ログインの作成」の手順に従ってAzure SQL Managed Instanceのログインを作成できます。 次の手順では 、ユーザー名 と パスワード が必要です。

- Azure portal内のキー コンテナーに移動します

- [ 設定] > [シークレット] を選択します

- [+ 生成/インポート] を選択し、Azure SQL Managed Instanceのパスワードとして [名前] と [値] を入力します。

- [ 作成] を 選択して完了します

- キー コンテナーがまだ Microsoft Purview に接続されていない場合は、新しいキー コンテナー接続を作成する必要があります

- 最後に、ユーザー名とパスワードを使用して新しい資格情報を作成し、スキャンを設定します。

登録手順

次の方法で Microsoft Purview ガバナンス ポータルを開きます。

- https://web.purview.azure.comに直接移動し、Microsoft Purview アカウントを選択します。

- Azure portalを開き、Microsoft Purview アカウントを検索して選択します。 [Microsoft Purview ガバナンス ポータル] ボタンを選択します。

[データ マップ] に移動します。

[ 登録] を選択します

[Azure SQL Managed Instance] を選択し、[続行] を選択します。

[ Azure サブスクリプションから] を選択し、[ Azure サブスクリプション ] ドロップダウン ボックスから適切なサブスクリプションを選択し、[ サーバー名 ] ドロップダウン ボックスから適切なサーバーを選択します。

パブリック エンドポイントの完全修飾ドメイン名とポート番号を指定します。 次に、[ 登録 ] を選択してデータ ソースを登録します。

![[名前]、[サブスクリプション]、[サーバー名]、[エンドポイント] が入力された [登録ソース] 画面のスクリーンショット。](media/register-scan-azure-sql-managed-instance/add-azure-sql-database-managed-instance.png)

例えば:

foobar.public.123.database.windows.net,3342

スキャン

次の手順に従って、Azure SQL Managed Instanceをスキャンして、資産を自動的に識別し、データを分類します。 スキャン全般の詳細については、スキャン とインジェストの概要に関するページを参照してください。

スキャンの作成と実行

新しいスキャンを作成して実行するには、次の手順を実行します。

Microsoft Purview ガバナンス ポータルの左側のウィンドウで [ データ マップ ] タブを選択します。

登録したAzure SQL Managed Instanceソースを選択します。

[新しいスキャン] を選択します

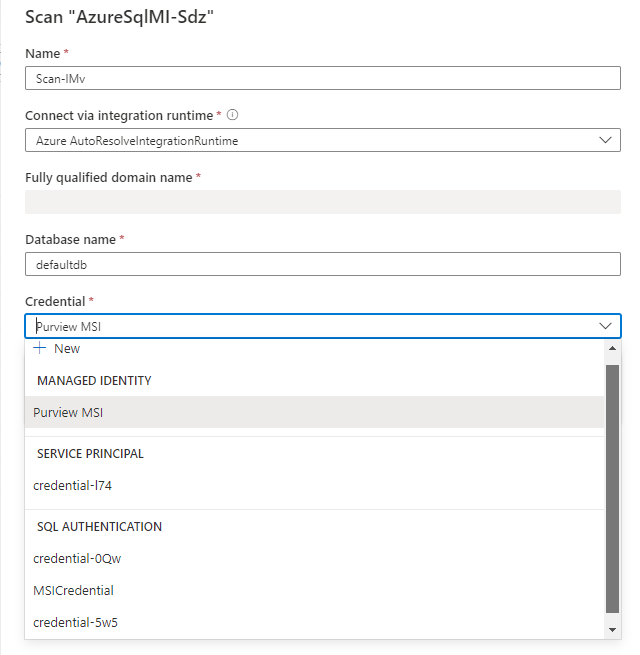

ソースがパブリックにアクセス可能な場合は Azure 統合ランタイム、マネージド仮想ネットワークを使用する場合は マネージド仮想ネットワーク統合ランタイム 、ソースがプライベート仮想ネットワークにある場合は標準または kubernetes でサポートされているセルフホステッド統合ランタイムのいずれかを選択します。 使用する統合ランタイムの詳細については、適切な統合ランタイム構成の選択に関する記事を参照してください。

資格情報を選択してデータ ソースに接続します。

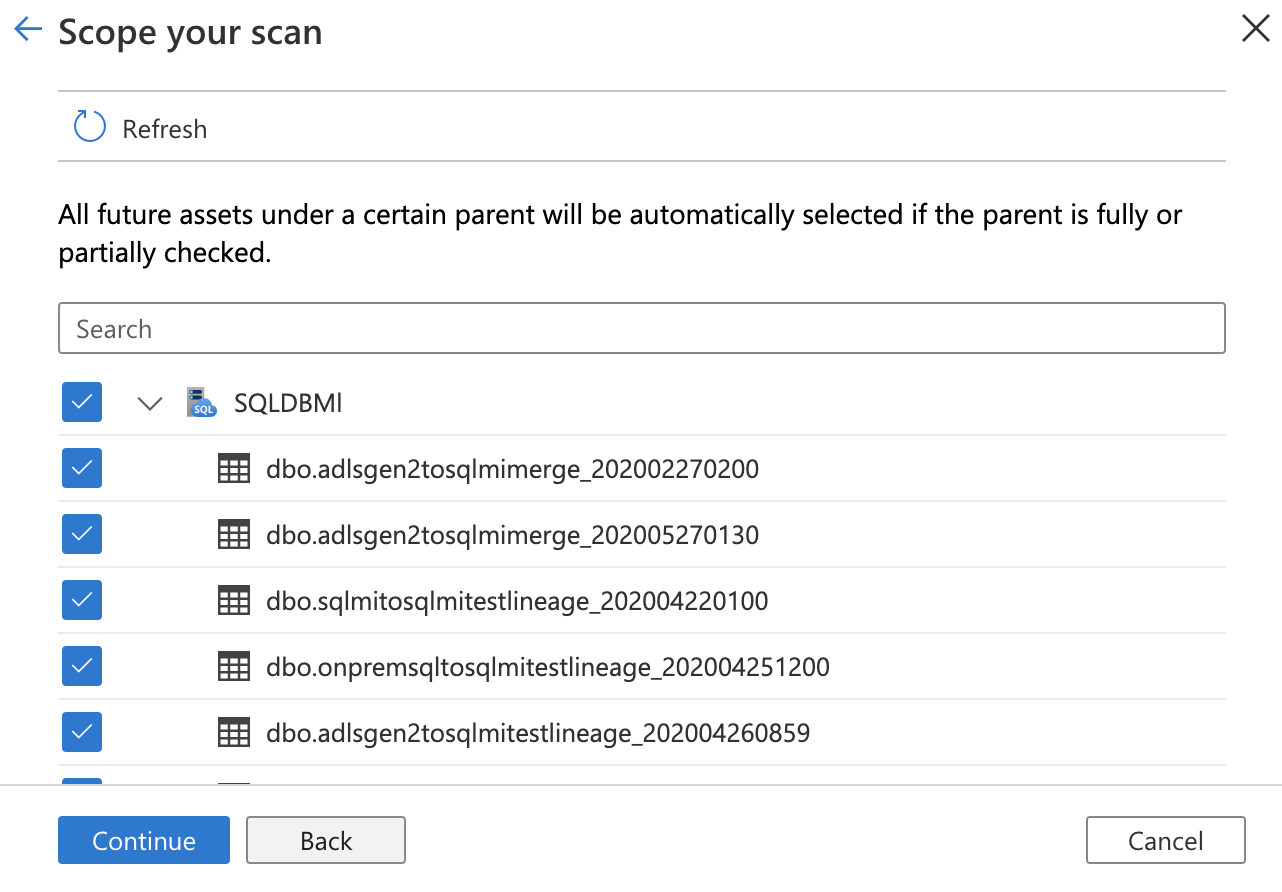

スキャンの範囲を特定のテーブルに設定するには、一覧で適切な項目を選択します。

次に、スキャン ルール セットを選択します。 システムの既定値、既存のカスタム ルール セット、または新しいルール セットをインラインで作成することができます。

![[スキャン ルール セット] ウィンドウのスクリーンショット。システムの既定のスキャン ルール セットが選択されています。](media/register-scan-azure-sql-managed-instance/scan-rule-set.png)

スキャン トリガーを選択します。 スケジュールを設定することも、スキャンを 1 回実行することもできます。

![[定期的な] タブが選択されている[スキャン トリガーの設定] ウィンドウのスクリーンショット。](media/register-scan-azure-sql-managed-instance/trigger-scan.png)

スキャンを確認し、[ 保存して実行] を選択します。

データ ソースへの接続やスキャンの実行で問題が発生した場合は、スキャンと接続に関するトラブルシューティング ガイドを参照してください。

スキャンとスキャンの実行を表示する

既存のスキャンを表示するには:

- Microsoft Purview ポータルに移動します。 左側のウィンドウで、[ データ マップ] を選択します。

- データ ソースを選択します。 [最近のスキャン] で、そのデータ ソースの既存の スキャンの一覧を表示したり、[ スキャン ] タブですべてのスキャンを表示したりできます。

- 表示する結果を含むスキャンを選択します。 このウィンドウには、以前のすべてのスキャン実行と、各スキャン実行の状態とメトリックが表示されます。

- 実行 ID を選択して、スキャン実行の詳細をチェックします。

スキャンを管理する

スキャンを編集、取り消し、または削除するには:

Microsoft Purview ポータルに移動します。 左側のウィンドウで、[ データ マップ] を選択します。

データ ソースを選択します。 [最近のスキャン] で、そのデータ ソースの既存の スキャンの一覧を表示したり、[ スキャン ] タブですべてのスキャンを表示したりできます。

管理するスキャンを選択します。 次のことを実行できます。

- [スキャンの編集] を選択して スキャンを編集します。

- [スキャンの実行の取り消し] を選択して、進行中 のスキャンを取り消します。

- [スキャンの削除] を選択して スキャンを削除します。

注:

- スキャンを削除しても、以前のスキャンから作成されたカタログ資産は削除されません。

アクセス ポリシーを設定する

このデータ リソースでは、次の種類の Microsoft Purview ポリシーがサポートされています。

Azure SQL MI でのアクセス ポリシーの前提条件

- 新しい Azure SQL MI を作成するか、この機能で現在使用可能なリージョンのいずれかに既存のものを使用します。 このガイドに従って、新しいAzure SQL MI を作成できます。

リージョンのサポート

すべての Microsoft Purview リージョンがサポートされています。

Microsoft Purview ポリシーの適用は、Azure SQL MI の次のリージョンでのみ使用できます。

パブリック クラウド:

- 米国東部

- 米国東部 2

- 米国中央南部

- 米国中央西部

- 米国西部 3

- カナダ中部

- ブラジル南部

- 西ヨーロッパ

- 北ヨーロッパ

- フランス中部

- 英国南部

- 南アフリカ北部

- インド中部

- 東南アジア

- 東アジア

- オーストラリア東部

AZURE SQL MI 構成

このセクションでは、Microsoft Purview のポリシーを適用するためにAzure SQL MI を設定する方法について説明します。 最初に、AZURE SQL MI がパブリック エンドポイントまたはプライベート エンドポイント用に構成されているかどうかを確認します。 この ガイド では、その方法について説明します。

SQL MI パブリック エンドポイントの構成

AZURE SQL MI がパブリック エンドポイント用に構成されている場合は、次の手順に従います。

Microsoft Entra 管理を構成します。Azure portal AZURE SQL MI に移動し、サイド メニュー (旧称 Active Directory 管理者) のMicrosoft Entra IDに移動します。 管理名を設定し、[保存] を選択します。

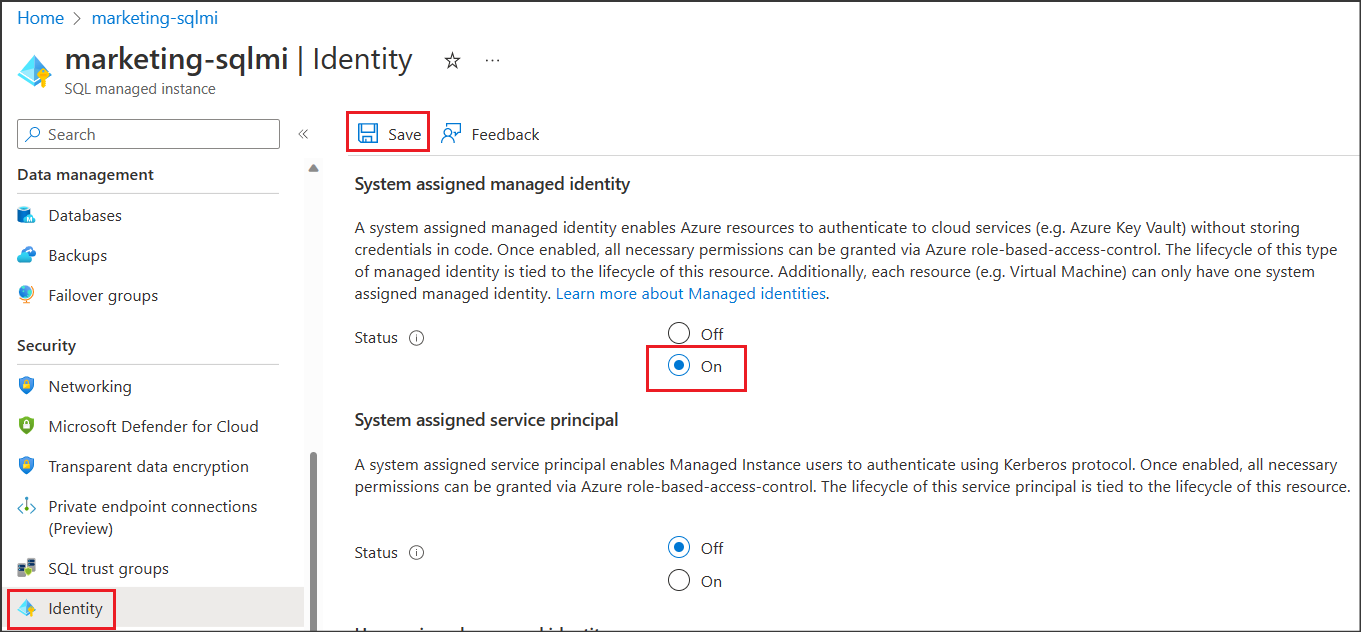

次に、サイド メニューの [ID] に移動します。 [システム割り当てマネージド ID チェック状態] で [オン] にし、[保存] を選択します。 スクリーンショットを参照してください。

SQL MI プライベート エンドポイントの構成

AZURE SQL MI がプライベート エンドポイントを使用するように構成されている場合は、パブリック エンドポイントの構成で説明されているのと同じ手順を実行し、さらに、次の手順を実行します。

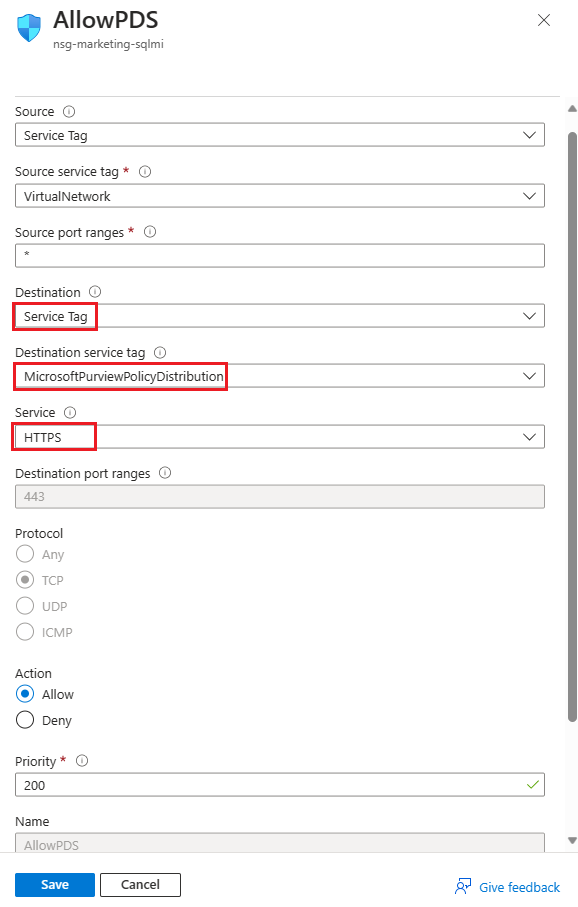

Azure SQL MI に関連付けられているネットワーク セキュリティ グループ (NSG) に移動します。

次のスクリーンショットのような送信セキュリティ規則を追加します。 Destination = Service Tag、Destination service tag = MicrosoftPurviewPolicyDistribution、Service = HTTPS、Action = Allow。 また、このルールの優先度が、 deny_all_outbound ルールの優先度よりも低いことを確認します。

ポリシーの Microsoft Purview アカウントを構成する

Microsoft Purview でデータ ソースを登録する

データ リソースのポリシーを Microsoft Purview で作成するには、そのデータ リソースを Microsoft Purview Studio に登録する必要があります。 データ リソースの登録に関連する手順については、このガイドの後半で説明します。

注:

Microsoft Purview ポリシーは、データ リソース ARM パスに依存します。 データ リソースを新しいリソース グループまたはサブスクリプションに移動する場合は、登録を解除してから、Microsoft Purview に再登録する必要があります。

データ ソースに対してデータ ポリシーの適用を有効にするアクセス許可を構成する

リソースが登録されたら、そのリソースのポリシーを Microsoft Purview で作成する前に、アクセス許可を構成する必要があります。 データ ポリシーの適用を有効にするには、一連のアクセス許可が必要です。 これは、データ ソース、リソース グループ、またはサブスクリプションに適用されます。 データ ポリシーの適用を有効にするには、リソースに対する特定の ID とアクセス管理 (IAM) 特権と、特定の Microsoft Purview 権限の両方が必要です。

リソースの Azure Resource Manager パスまたはその親 (つまり、IAM アクセス許可の継承を使用) には、次のいずれかの IAM ロールの組み合わせが必要です。

- IAM 所有者

- IAM 共同作成者と IAM ユーザー アクセス管理者の両方

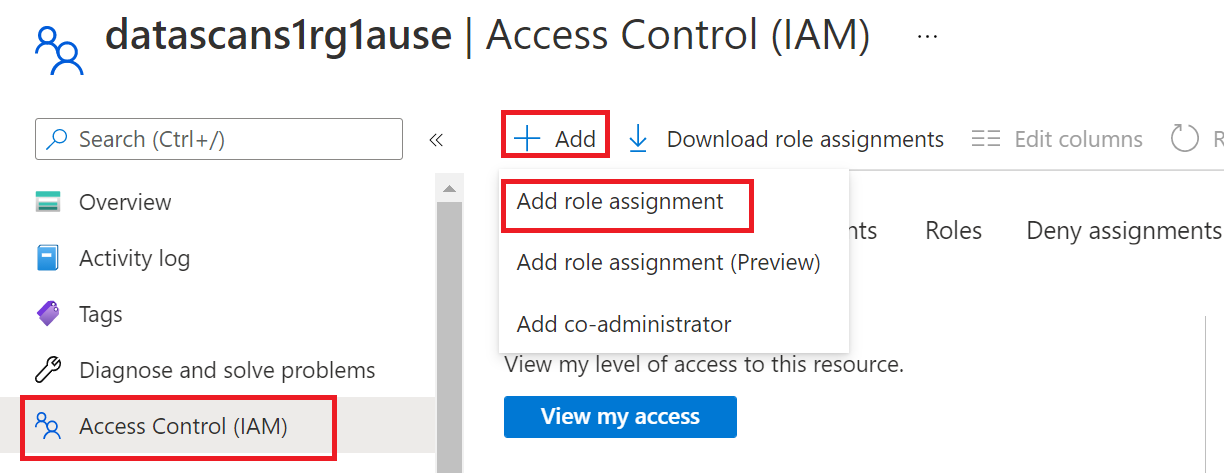

Azure ロールベースのアクセス制御 (RBAC) アクセス許可を構成するには、 このガイドに従います。 次のスクリーンショットは、データ リソースのAzure portalの [Access Control] セクションにアクセスしてロールの割り当てを追加する方法を示しています。

注:

データ リソースの IAM 所有者 ロールは、親リソース グループ、サブスクリプション、またはサブスクリプション管理グループから継承できます。 ユーザー、グループ、およびサービス プリンシパルがリソースの IAM 所有者ロールを保持しているか、継承しているMicrosoft Entraを確認します。

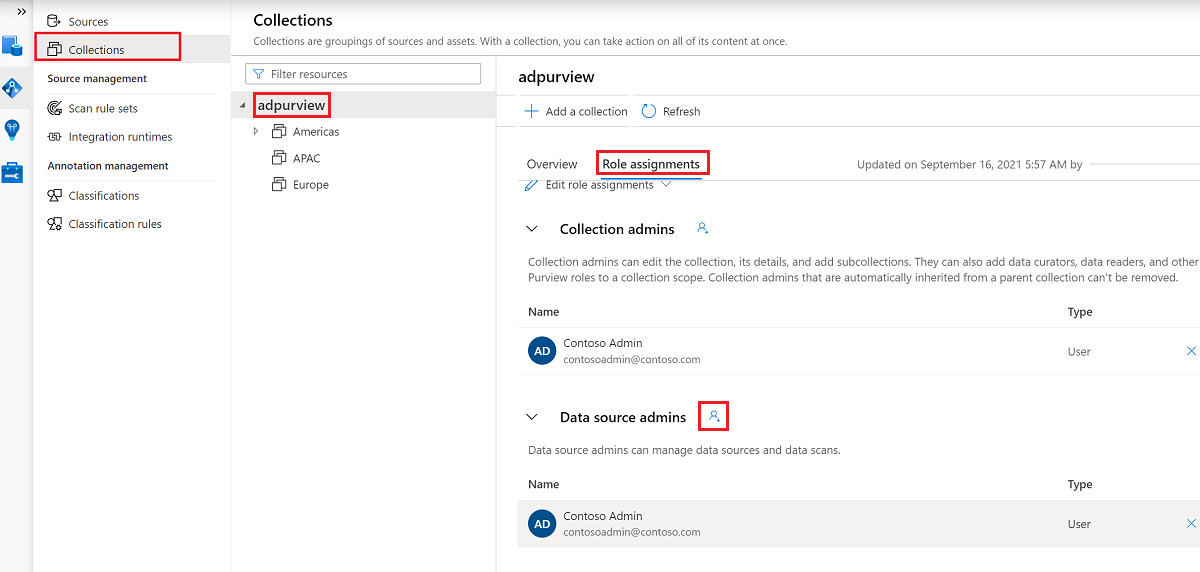

また、コレクションまたは親コレクションの Microsoft Purview データ ソース管理者 ロールも必要です (継承が有効な場合)。 詳細については、 Microsoft Purview ロールの割り当ての管理に関するガイドを参照してください。

次のスクリーンショットは、ルート コレクション レベルで データ ソース管理者 ロールを割り当てる方法を示しています。

アクセス ポリシーを作成、更新、または削除するように Microsoft Purview アクセス許可を構成する

ポリシーを作成、更新、または削除するには、ルート コレクション レベルで Microsoft Purview でポリシー作成者ロールを取得する必要があります。

- ポリシー作成者ロールは、DevOps ポリシーとデータ所有者ポリシーを作成、更新、削除できます。

- ポリシー作成者ロールは、セルフサービス アクセス ポリシーを削除できます。

Microsoft Purview ロールの割り当ての管理の詳細については、Microsoft Purview データ マップでのコレクションの作成と管理に関するページを参照してください。

注:

ポリシー作成者ロールは、ルート コレクション レベルで構成する必要があります。

さらに、ポリシーの件名を作成または更新するときに、Microsoft Entraユーザーまたはグループを簡単に検索するには、Microsoft Entra IDで [ディレクトリ閲覧者] アクセス許可を取得することで大きなメリットを得ることができます。 これは、Azure テナント内のユーザーに共通のアクセス許可です。 ディレクトリ閲覧者のアクセス許可がない場合、ポリシー作成者は、データ ポリシーの件名に含まれるすべてのプリンシパルの完全なユーザー名または電子メールを入力する必要があります。

データ所有者ポリシーを発行するための Microsoft Purview アクセス許可を構成する

データ所有者ポリシーを使用すると、Microsoft Purview ポリシーの作成者とデータ ソース管理者ロールをorganization内の別のユーザーに割り当てる場合、チェックと残高が許可されます。 データ所有者ポリシーが有効になる前に、2 人目のユーザー (データ ソース管理者) がそれを確認し、公開して明示的に承認する必要があります。 これは、DevOps またはセルフサービス アクセス ポリシーには適用されません。公開は、それらのポリシーが作成または更新されるときに自動的に行われます。

データ所有者ポリシーを発行するには、ルート コレクション レベルで Microsoft Purview でデータ ソース管理者ロールを取得する必要があります。

Microsoft Purview ロールの割り当ての管理の詳細については、Microsoft Purview データ マップでのコレクションの作成と管理に関するページを参照してください。

注:

データ所有者ポリシーを発行するには、ルート コレクション レベルでデータ ソース管理者ロールを構成する必要があります。

Microsoft Purview のロールにアクセス プロビジョニングの責任を委任する

データ ポリシーの適用に対してリソースが有効になった後、ルート コレクション レベルでポリシー作成者ロールを持つ Microsoft Purview ユーザーは、Microsoft Purview からそのデータ ソースへのアクセスをプロビジョニングできます。

注:

Microsoft Purview ルート コレクション管理者 は、ルート ポリシー作成者 ロールに新しいユーザーを割り当てることができます。 コレクション管理者は、コレクションの下のデータ ソース管理者ロールに新しいユーザーを割り当てることができます。 Microsoft Purview コレクション管理者、 データ ソース管理者、または ポリシー作成者 ロールを保持するユーザーを最小限に抑え、慎重に確認します。

発行されたポリシーを持つ Microsoft Purview アカウントが削除されると、特定のデータ ソースに依存する時間内にそのようなポリシーが適用されなくなります。 この変更は、セキュリティとデータ アクセスの可用性の両方に影響を与える可能性があります。 IAM の共同作成者ロールと所有者ロールは、Microsoft Purview アカウントを削除できます。 これらのアクセス許可をチェックするには、Microsoft Purview アカウントの [アクセス制御 (IAM)] セクションに移動し、[ロールの割り当て] を選択します。 ロックを使用して、Resource Manager ロックによって Microsoft Purview アカウントが削除されないようにすることもできます。

Microsoft Purview でデータ ソースを登録する

Azure SQL Managed Instance データ ソースは、アクセス ポリシーを作成する前に、まず Microsoft Purview に登録する必要があります。 このガイドの「前提条件」および「データ ソースの登録」セクションに従うことができます。

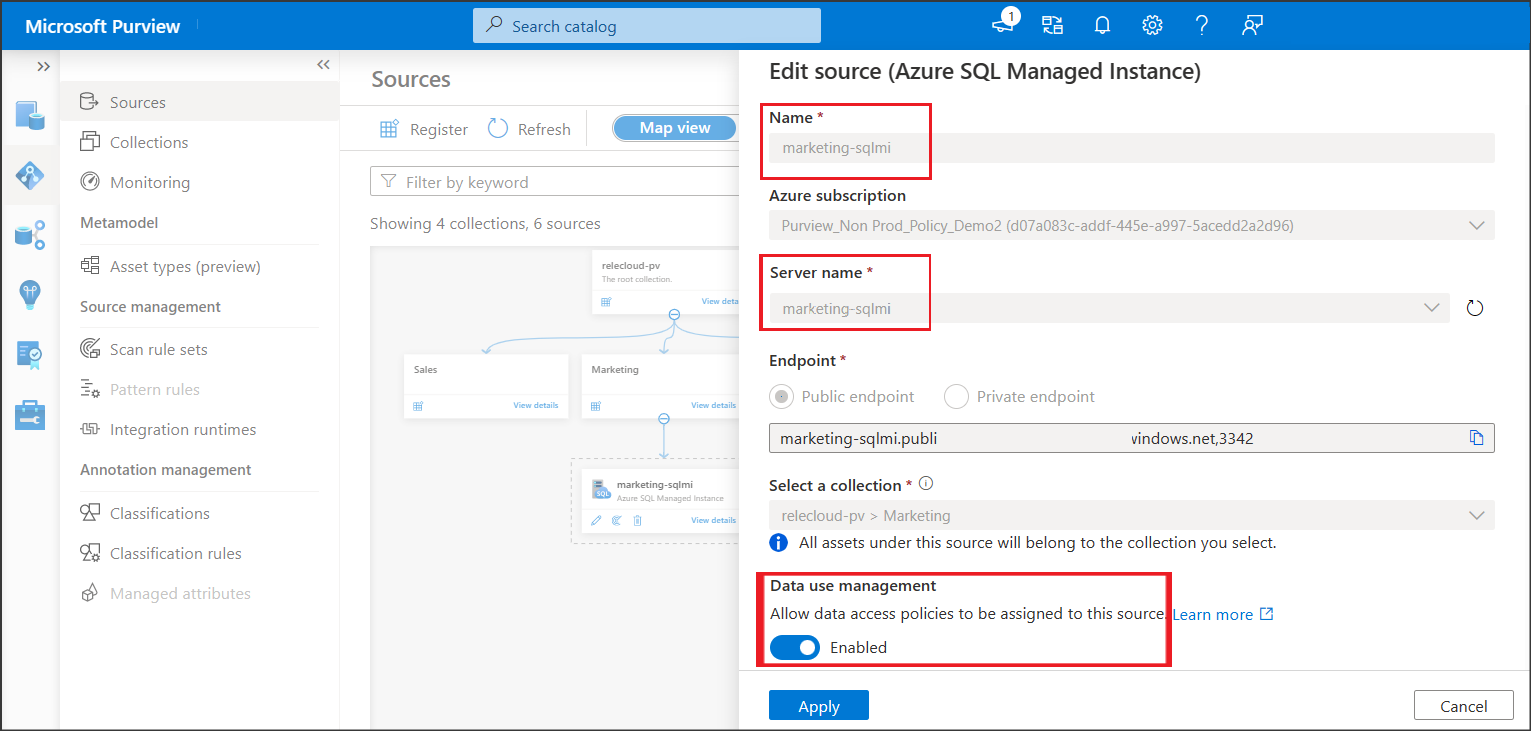

リソースを登録したら、データ ポリシーの適用 (以前のデータ使用管理) を有効にする必要があります。 データ ポリシーの適用には特定のアクセス許可が必要であり、データ ソースへのアクセスを管理する機能を特定の Microsoft Purview ロールに委任するため、データのセキュリティに影響を与える可能性があります。 このガイドのデータ ポリシーの適用に関連するセキュリティで保護されたプラクティスを確認する: データ ポリシーの適用を有効にする方法

データ ソースの [データ ポリシーの適用 ] トグル が [有効] になると、このスクリーンショットのようになります。 これにより、特定のデータ ソースでアクセス ポリシーを使用できるようになります

Azure SQL Database のAzure portalに戻り、Microsoft Purview によって管理されていることを確認します。

このリンクを使用してAzure portalにサインインします

構成するAzure SQLサーバーを選択します。

左側のウィンドウの [Microsoft Entra ID] に移動します。

[Microsoft Purview アクセス ポリシー] まで下にスクロールします。

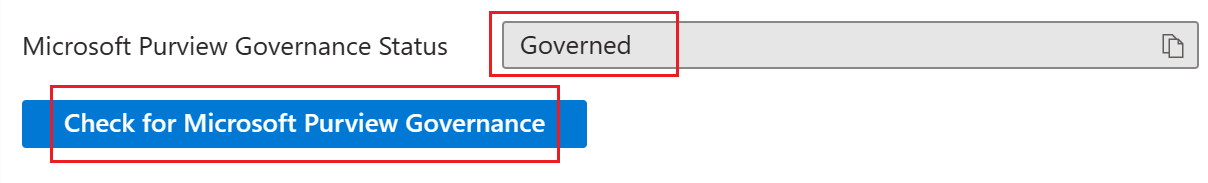

[ Microsoft Purview ガバナンスの確認] ボタンを選択します。 要求が処理されるまで待ちます。 数分かかる場合があります。

Microsoft Purview ガバナンスの状態に

Governedが表示されていることを確認します。 正しい状態が反映されるまでに、Microsoft Purview でデータ ポリシーの適用を有効にしてから数分かかる場合があることに注意してください。

注:

この Azure SQL Database データ ソースのデータ ポリシーの適用を無効にした場合、Microsoft Purview ガバナンスの状態が自動的にNot Governedに更新されるまでに最大 24 時間かかる場合があります。 これを高速化するには、[ Microsoft Purview ガバナンスの確認] を選択します。 別の Microsoft Purview アカウントでデータ ソースに対してデータ ポリシーの適用 を有効にする前に、Purview ガバナンスの状態が Not Governedとして表示されていることを確認します。 次に、新しい Microsoft Purview アカウントで上記の手順を繰り返します。

ポリシーを作成する

Azure SQL MI のアクセス ポリシーを作成するには、次のガイドに従います。

- 単一のAzure SQL MI に対して DevOps ポリシーを作成するには、「Azure SQL MI でシステムの正常性、パフォーマンス、監査情報へのアクセスをプロビジョニングする」を参照してください。

- リソース グループまたは Azure サブスクリプション内のすべてのデータ ソースに対応するポリシーを作成するには、「 Microsoft Purview で複数の Azure ソースを検出して管理する」を参照してください。

次の手順

ソースを登録したので、次のガイドに従って、Microsoft Purview とデータの詳細を確認してください。