デバイスを登録する

重要

この記事またはセクションの情報は、Windows Enterprise E3+ または F3 ライセンス (Microsoft 365 F3、E3、または E5 に含まれる) ライセンスがあり、Windows Autopatch 機能をアクティブ化している場合にのみ適用されます。

機能のアクティブ化はオプションであり、Windows 10/11 Enterprise E3 または E5 (Microsoft 365 F3、E3、または E5 に含まれる) ライセンスがある場合は追加料金なしで利用できます。

詳細については、「 ライセンスと権利」を参照してください。 機能のアクティブ化を行わない場合でも、 Business Premium および A3+ ライセンスに含まれる機能に対して Windows Autopatch サービスを使用できます。

Microsoft が Windows Autopatch でデバイスを管理するには、デバイスをサービスに登録する必要があります。 デバイスがデバイス 登録の前提条件を満たしていることを確認します。

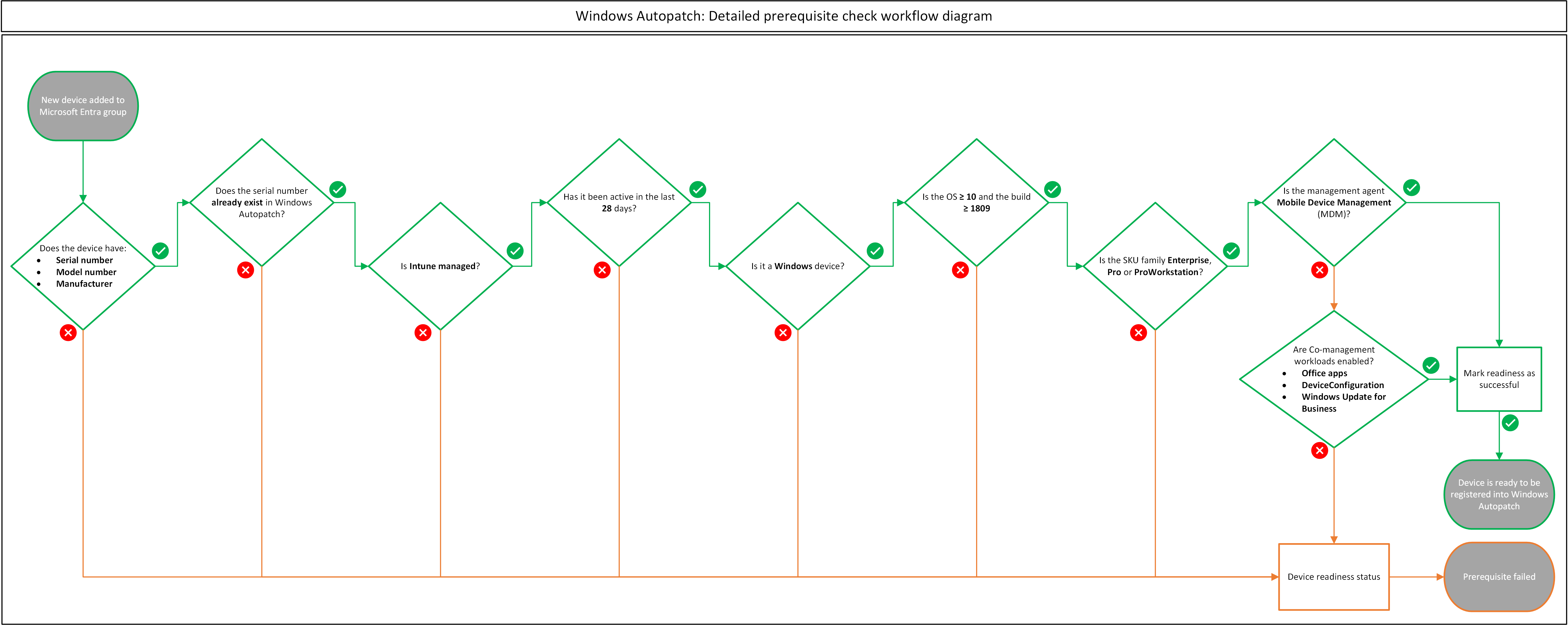

デバイス登録ワークフローの詳細図

次の詳細なワークフロー図を参照してください。 この図では、Windows Autopatch デバイス登録プロセスについて説明します。

| ステップ | 説明 |

|---|---|

| 手順 1: デバイスを識別する | IT 管理者は、Windows Autopatch サービスによって管理されるデバイスを識別します。 |

| 手順 2: デバイスを追加する | IT 管理者は、自動パッチ グループを作成したり、Autopatch グループを編集したり、インポート (WUfB) ポリシーを編集したりするときに、デバイスを識別して追加したり、他のMicrosoft Entraデバイス グループを任意のMicrosoft Entra グループに入れ子にします。 |

| 手順 3: デバイスを検出する | Windows Autopatch Discover Devices 関数は、手順 2. で自動パッチ グループで使用されたMicrosoft Entra グループから、IT 管理者によって以前に追加されたデバイス (時間単位) を検出します。 Microsoft Entra デバイス ID は、デバイスをサービスに登録するときに、Microsoft IntuneとMicrosoft Entra IDの両方でデバイス属性を照会するために Windows Autopatch によって使用されます。

|

| 手順 4: 前提条件を確認する | Windows Autopatch の前提条件関数は、登録プロセスに必要なデバイスの準備属性を順番に検証するためのIntune Graph API呼び出しを行います。 詳細については、「ワークフローダイアグラムの詳細な前提条件チェック」セクションを参照してください。 サービスは、次のデバイス準備属性や前提条件を確認します。

|

| 手順 5: デプロイ リングの割り当てを計算する |

手順 4 で説明されているすべての前提条件にデバイスが合格すると、Windows Autopatch は展開リングの割り当ての計算を開始します。 次のロジックを使用して、Windows Autopatch 展開リングの割り当てを計算します。

|

| 手順 6: デバイスを展開リング グループに割り当てる | 展開リングの計算が完了すると、Windows Autopatch は、次のMicrosoft Entra グループで表されるサービス ベースの展開リング セットである 2 つの展開リング セットにデバイスを割り当てます。

|

| 手順 7: デバイスを Microsoft Entra グループに割り当てる | Windows Autopatch では、特定の条件が適用されるときに、次のMicrosoft Entra グループにもデバイスが割り当てられます。

|

| 手順 8: デバイス登録後 | デバイス登録後に、次の 3 つのアクションが実行されます。

|

| 手順 9: デバイスの登録状態を確認する | IT 管理者は、デバイスの自動パッチの準備状態を確認します。 デバイスは、[デバイス] レポートで [登録済み] または [未登録] のいずれかです。

|

| 手順 10: 登録ワークフローの終了 | これは、Windows Autopatch デバイス登録ワークフローの最後です。 |

ワークフローダイアグラムチェック前提条件の詳細

前の詳細なデバイス登録ワークフロー図の手順 4 で説明したように、次の図は、Windows Autopatch デバイス登録プロセスの前提条件コンストラクトを視覚的に表したものです。 前提条件のチェックは順番に実行されます。

デバイス レポート

Windows Autopatch には、次の情報を表示できるデバイス レポートがあります。

- サービスの登録されている各デバイスの準備状況

- 更新の状態

- 各デバイスを対象とするポリシー

デバイス レポートを表示する

デバイス レポートを表示するには:

- Intune管理センターで、左側のウィンドウで [デバイス] を選択します。

- [更新プログラムの管理] で、[ Windows 更新プログラム] を選択します。

- [ モニター ] タブを選択し、[ デバイスの自動パッチ] を選択します。

デバイスがサービスに登録されると、準備状態が表示されます。 各準備状態は、実行するアクションがあるかどうか、またはデバイスがサービスの準備ができているかどうかを判断するのに役立ちます。

準備状態

| [デバイス] レポートの自動パッチの準備状態 | Substatus description |

|---|---|

| 登録 |

|

| 未登録 |

|

除外されたデバイスのみを表示する

[未登録] タブで除外されたデバイスを表示すると、以前に Windows Autopatch サービスから除外されていたデバイスを一括復元しやすくなります。

除外されたデバイスのみを表示するには:

- Intune管理センターで、[Windows Autopatch>Devices] に移動します。

- [ 未登録 ] タブで、フィルターリストから [除外 ] を選択します。 他のすべてのフィルター オプションはオフのままにします。

展開リング間でデバイスを移動する

Windows Autopatch の展開リングの割り当て後にデバイスを別の展開リングに移動する場合は、1 つ以上のデバイスに対して次の手順を繰り返します。

重要

デバイスを移動できるのは、同じ Autopatch グループ内の展開リング間のみです。 異なる Autopatch グループ間で展開リング間でデバイスを移動することはできません。 1 つの Autopatch グループに属するデバイスと、別の Autopatch グループに属する別のデバイスを選択しようとすると、Microsoft Intune ポータルの右上隅に次のエラー メッセージが表示されます。エラーが発生しました。同じ Autopatch グループ内のデバイスを選択してください。

展開リング間でデバイスを移動するには:

注

デバイスを他の展開リングに移動できるのは、デバイスの自動パッチの準備状態が [登録済 み] として表示され、[更新の状態] が [アクティブ] の場合のみです。

- Intune管理センターで、左側のウィンドウで [デバイス] を選択します。

- Windows 更新プログラム>Monitor>Autopatch デバイスに移動します。

- 割り当てるデバイスを 1 つ以上選択し、[ リングの割り当て] を選択します。

- ドロップダウン メニューを使用して、デバイスを移動する展開リングを選択し、[保存] を選択 します。 選択したすべてのデバイスが、指定した展開リングに割り当てられます。 "割り当て用にスケジュールされた 1 台のデバイス" 通知が表示されます。

- 割り当てが完了すると、列によって割り当てられたリングが管理に変更され (変更が行われたことを示します)、[リング] 列に新しいデプロイ リングの割り当てが表示されます。 [ Ring assigned by]\(リングによって割り当てられた \) 列は、フライイン メニューにのみ表示されます。

Warning

Microsoft Entra グループ メンバーシップを直接変更して展開リング間でデバイスを移動することはサポートされていないため、Windows Autopatch サービス内で意図しない構成の競合が発生する可能性があります。 デバイスへのサービスの中断を回避するには、前述の リングの割り当て アクションを使用して、展開リング間でデバイスを移動します。

デバイスを Autopatch グループに登録する

重要

この記事またはセクションの情報は、Windows Enterprise E3+ または F3 ライセンス (Microsoft 365 F3、E3、または E5 に含まれる) ライセンスがあり、Windows Autopatch 機能をアクティブ化している場合にのみ適用されます。

機能のアクティブ化はオプションであり、Windows 10/11 Enterprise E3 または E5 (Microsoft 365 F3、E3、または E5 に含まれる) ライセンスがある場合は追加料金なしで利用できます。

詳細については、「 ライセンスと権利」を参照してください。 機能のアクティブ化を行わない場合でも、 Business Premium および A3+ ライセンスに含まれる機能に対して Windows Autopatch サービスを使用できます。

Autopatch グループは、複数のMicrosoft Entra グループとソフトウェア更新ポリシーをグループ化する論理コンテナーまたはユニットです。 詳細については、「 Windows オートパッチ グループ」を参照してください。

Autopatch グループを作成するか、Autopatch グループを編集してデプロイ リングを追加または削除すると、展開リングの設定時に使用するデバイス ベースのMicrosoft Entra グループがスキャンされ、デバイスを Windows Autopatch サービスに登録する必要があるかどうかを確認できます。

デバイスが登録されていない場合、Autopatch グループは、既存のデバイス ベースのMicrosoft Entra グループを使用してデバイス登録プロセスを開始します。

- 詳細については、「 Autopatch グループを作成する 」または「 Autopatch グループを編集してデバイスを Autopatch グループ に登録する」を参照してください。

- 展開リング間でのデバイスの移動の詳細については、「展開リング 間でデバイスを移動する」を参照してください。

他のMicrosoft Entra グループを入れ子にする場合にサポートされるシナリオ

Windows Autopatch では、次のMicrosoft Entra入れ子になったグループ シナリオもサポートされています。

Microsoft Entraグループは次の場所から同期されます。

- オンプレミスの Active Directory グループ (Windows Server AD)

- コレクションのConfiguration Manager

Windows 365 Enterprise ワークロードでの Windows Autopatch

Windows 365 Enterpriseを使用すると、IT 管理者は、Windows 365 プロビジョニング ポリシーの作成の一環として、デバイスを Windows Autopatch サービスに登録できます。 このオプションは、管理者とユーザーがクラウド PC を常に最新の状態に保つシームレスなエクスペリエンスを提供します。 IT 管理者が Windows Autopatch を使用してWindows 365クラウド PC を管理することにした場合、Windows 365 プロビジョニング ポリシー作成プロセスでは、Windows Autopatch デバイス登録 API が呼び出され、IT 管理者に代わってデバイスが登録されます。

Windows 365 プロビジョニング ポリシーから新しいWindows 365 クラウド PC デバイスを Windows Autopatch に登録するには:

- Intune管理センターに移動します。

- 左側のウィンドウで、[デバイス] を選択 します。

- [プロビジョニング >Windows 365] に移動します。

- [プロビジョニング ポリシー] > [ポリシーの作成] を選択します。

- ポリシー名を指定し、[ Join Type]\(参加の種類\) を選択します。 詳細については、「 デバイス結合の種類」を参照してください。

- [次へ] を選択します。

- 目的のイメージを選択し、[ 次へ] を選択します。

- [ Microsoft マネージド サービス ] セクションで、[ Windows Autopatch] を選択します。 [次へ] を選択します。 グローバル 管理の設定が完了するまで、Windows Autopatch (プレビュー) がクラウド PC を管理できない場合は、メッセージが表示されたら、Windows Autopatch 機能をアクティブ化して続行する必要があります。

- それに応じてポリシーを割り当て、[ 次へ] を選択します。

- [作成] を選択します。 これで、新しくプロビジョニングされたWindows 365 Enterpriseクラウド PC が自動的に登録され、Windows Autopatch によって管理されます。

詳細については、「Windows 365 プロビジョニング ポリシーの作成」を参照してください。

Azure Virtual Desktop ワークロードでの Windows Autopatch

Windows Autopatch は、Azure Virtual Desktop ワークロードで使用できます。 エンタープライズ管理者は、既存のデバイス登録プロセスを使用して、Windows Autopatch によって管理される Azure Virtual Desktop ワークロードをプロビジョニングできます。

Windows Autopatch は、 物理デバイスと同じサービス スコープを仮想マシンに提供します。 ただし、Windows Autopatch は、特に指定がない限り、Azure Virtual Desktop 固有のサポートをAzure サポートに延期します。

前提条件

Azure Virtual Desktop の Windows Autopatch は、Windows Autopatch と同じ 前提条件 と Azure Virtual Desktop の前提条件に従います。

このサービスでは、次がサポートされています。

- 個人用永続仮想マシン

次の Azure Virtual Desktop 機能はサポートされていません。

- マルチセッション ホスト

- プールされた非永続的仮想マシン

- リモート アプリ ストリーミング

Azure Virtual Desktop に Autopatch をデプロイする

Azure Virtual Desktop ワークロードは、物理デバイスと同じ方法を使用して Windows Autopatch に登録できます。

デプロイを容易にするために、Autopatch デバイス登録グループに動的デバイス グループを入れ子にすることをお勧めします。 動的デバイス グループは、セッション ホストで定義されている 名前 プレフィックスをターゲットにしますが、マルチセッション セッション ホストは 除外 します。 次に、例を示します。

| グループ名 | 動的メンバーシップ名 |

|---|---|

| Windows Autopatch - ホスト プール セッション ホスト |

|

Microsoft Entra テナントMicrosoft Entraハイブリッド参加済みデバイスと Azure 登録済みデバイスのデュアル状態をクリーンアップする

Microsoft Entraデュアル状態は、デバイスが最初にMicrosoft Entra登録済みデバイスとしてMicrosoft Entra IDに接続されている場合に発生します。 ただし、ハイブリッド参加Microsoft Entra有効にすると、同じデバイスがMicrosoft Entra IDに 2 回接続されますが、ハイブリッド Microsoft Entra デバイスとして接続されます。

デュアル状態では、同じデバイスに対して異なる結合の種類を持つ 2 つのMicrosoft Entra デバイス レコードが作成されます。 この場合、ハイブリッド Microsoft Entra デバイス レコードは、Microsoft Entra IDの認証の任意の種類のMicrosoft Entra登録済みデバイス レコードよりも優先されるため、Microsoft Entra登録されたデバイス レコードは古くなります。

Windows Autopatch にデバイスを登録する前に、Microsoft Entra IDで古いデバイスを検出してクリーンすることをお勧めします。「方法: Microsoft Entra IDで古いデバイスを管理する」を参照してください。

Warning

Windows Autopatch にデバイスを登録する前に、Microsoft Entra IDで古いデバイスをクリーンしていない場合、デバイスがIntuneまたは Cloud-Attached を満たしていない (デバイスが [準備ができていない] タブでIntune管理または共同管理されている必要があります) 前提条件のチェックが表示される可能性があります。Microsoft Entraデバイスは、Intune サービスに登録されなくなりました。

デバイス登録関連のインシデントのサポートにお問い合わせください

重要

この記事またはセクションの情報は、Windows Enterprise E3+ または F3 ライセンス (Microsoft 365 F3、E3、または E5 に含まれる) ライセンスがあり、Windows Autopatch 機能をアクティブ化している場合にのみ適用されます。

機能のアクティブ化はオプションであり、Windows 10/11 Enterprise E3 または E5 (Microsoft 365 F3、E3、または E5 に含まれる) ライセンスがある場合は追加料金なしで利用できます。

詳細については、「 ライセンスと権利」を参照してください。 機能のアクティブ化を行わない場合でも、 Business Premium および A3+ ライセンスに含まれる機能に対して Windows Autopatch サービスを使用できます。

サポートは、Windows 365、またはデバイス登録関連のインシデントの Windows Autopatch Service Engineering チームを通じて利用できます。

- Windows 365サポートについては、「サポートを受ける」を参照してください。

- Azure Virtual Desktop のサポートについては、「 サポートの取得」を参照してください。

- Windows Autopatch のサポートについては、「 サポート リクエストを送信する」を参照してください。

デバイス管理ライフサイクルのシナリオ

Windows Autopatch でデバイスを登録する際に考慮すべきデバイス管理ライフサイクル シナリオがいくつかあります。

デバイスの更新

デバイスが以前に Windows Autopatch サービスに登録されていたが、再イメージ化する必要がある場合は、Microsoft Intuneで利用可能なデバイス プロビジョニング プロセスのいずれかを実行してデバイスを再イメージ化する必要があります。

デバイスは、Microsoft Entra IDに再参加されます (ハイブリッドまたはMicrosoft Entraのみ)。 次に、Intuneにも再登録します。 そのデバイスのMicrosoft Entraデバイス ID レコードは同じであるため、ユーザーまたは Windows Autopatch サービスからそれ以上の操作は必要ありません。

デバイスの修復とハードウェアの交換

以前に Windows Autopatch サービスに登録されているデバイスを修復する必要がある場合は、マザーボード、移動不可のネットワーク インターフェイス カード (NIC)、またはハード ドライブを交換して、次のような主要なハードウェア変更が発生したときに新しいハードウェア ID が生成されるため、デバイスを Windows Autopatch サービスに再登録する必要があります。

- SMBIOS UUID (マザーボード)

- MAC アドレス (取り外し可能な NIC)

- OS ハード ドライブのシリアル、モデル、製造元情報

これらのハードウェアの変更のいずれかが発生すると、Microsoft Entra IDは、技術的に同じデバイスであっても、そのデバイスの新しいデバイス ID レコードを作成します。

重要

技術的に同じデバイスであっても、以前に Windows Autopatch サービスに登録されたデバイスに対して新しいMicrosoft Entraデバイス ID が生成された場合、新しいMicrosoft Entraデバイス ID は、デバイスダイレクト メンバーシップまたは Windows Autopatch グループ エクスペリエンスの入れ子になったMicrosoft Entra動的/割り当てグループを介して追加する必要があります。 このプロセスにより、新しく生成されたMicrosoft Entraデバイス ID が Windows Autopatch に登録され、デバイスは引き続きソフトウェア更新プログラムがサービスによって管理されます。