에이전트 없는 컴퓨터 검사

클라우드용 Microsoft Defender 에이전트 없는 컴퓨터 검사는 클라우드용 Defender 연결된 컴퓨터의 보안 상태를 향상시킵니다.

에이전트 없는 검사는 설치된 에이전트 또는 네트워크 연결이 필요하지 않으며 컴퓨터 성능에 영향을 주지 않습니다. 에이전트 없는 컴퓨터 검사:

- EDR(엔드포인트 감지 및 응답) 설정 검사: 머신을 스캔하여 EDR 솔루션을 실행하고 있는지 여부 및 컴퓨터가 엔드포인트용 Microsoft Defender 통합되는 경우 설정이 올바른지 여부를 평가합니다. 자세한 정보

- 소프트웨어 인벤토리 검사: 통합 Microsoft Defender 취약성 관리 사용하여 소프트웨어 인벤토리를 검색합니다.

- 취약성 검색: 통합된 Defender 취약성 관리를 사용하여 머신에서 취약성 을 평가합니다.

- 컴퓨터에서 비밀 검색: 에이전트 없는 비밀 검색을 사용하여 컴퓨팅 환경에서 일반 텍스트 비밀을 찾습니다.

- 맬웨어 검색: Microsoft Defender 바이러스 백신 사용하여 컴퓨터에서 맬웨어 및 바이러스를 검색합니다.

- Kubernetes 노드로 실행되는 VM 검사: 서버용 Defender 계획 2 또는 Defender for Containers 계획을 사용하도록 설정한 경우 Kubernetes 노드로 실행되는 VM에 대해 취약성 평가 및 맬웨어 검사를 사용할 수 있습니다. 상용 클라우드에서만 사용할 수 있습니다.

에이전트 없는 검사는 다음 클라우드용 Defender 계획에서 사용할 수 있습니다.

- Defender CSPM(Cloud Security Posture Management).

- Defender for Servers 플랜 2.

- 맬웨어 검색은 Defender for Servers 플랜 2에서만 사용할 수 있습니다.

- 에이전트 없는 검사는 Azure VM, 클라우드용 Defender 연결된 GCP/AWS 머신 및 Azure Arc 지원 VM으로 온보딩된 온-프레미스 머신에 사용할 수 있습니다.

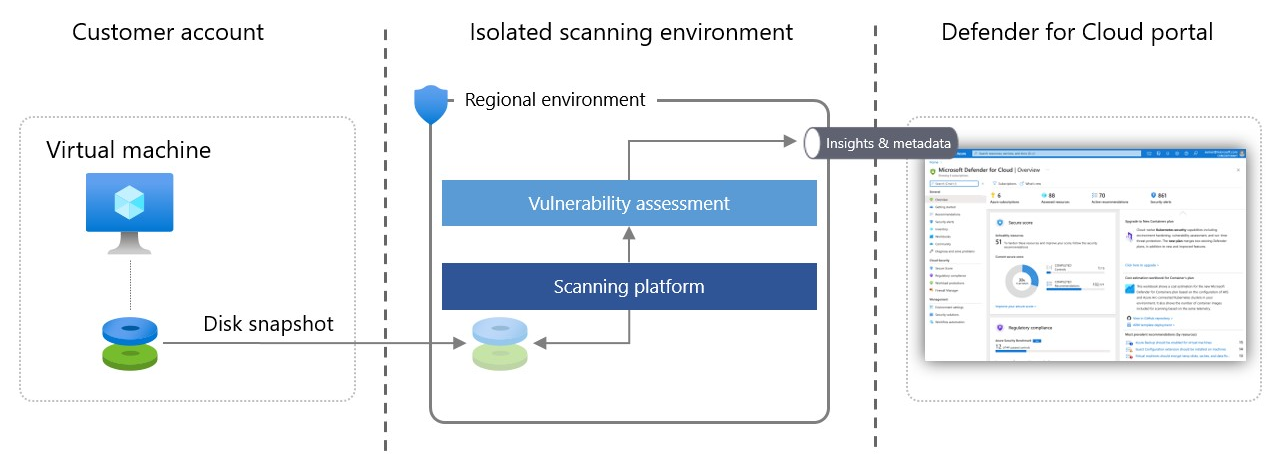

에이전트 없는 검사 아키텍처

에이전트 없는 검사의 작동 방식은 다음과 같습니다.

클라우드용 Defender는 VM 디스크의 스냅샷을 만들고 스냅샷에 저장된 운영 체제 구성 및 파일 시스템에 대한 대역 외 심층 분석을 수행합니다.

- 복사된 스냅샷은 VM과 동일한 지역에 유지됩니다.

- 검사는 VM에 영향을 주지 않습니다.

클라우드용 Defender 복사된 디스크에서 필요한 메타데이터를 가져오면 디스크의 복사된 스냅샷을 즉시 삭제하고 관련 Microsoft 엔진에 메타데이터를 전송하여 구성 격차 및 잠재적 위협을 검색합니다. 예를 들어 취약성 평가에서 분석은 Defender 취약성 관리에 의해 수행됩니다.

클라우드용 Defender 보안 경고 페이지에서 에이전트 기반 결과와 에이전트 없는 결과를 모두 통합하는 검색 결과를 표시합니다.

클라우드용 Defender 지역, 휘발성, 격리 및 매우 안전한 검색 환경에서 디스크를 분석합니다. 검사와 관련이 없는 디스크 스냅샷 및 데이터는 메타데이터를 수집하는 데 필요한 시간(일반적으로 몇 분)보다 오래 저장되지 않습니다.

에이전트 없는 검사에 사용되는 권한

클라우드용 Defender 에이전트 없는 검사를 수행하기 위해 특정 역할 및 권한을 사용했습니다.

- Azure에서 에이전트 없는 검사를 사용하도록 설정하면 이러한 권한이 구독에 자동으로 추가됩니다.

- AWS에서 이러한 권한은 AWS 커넥터의 CloudFormation 스택에 추가됩니다.

- GCP에서 이러한 권한은 GCP 커넥터의 온보딩 스크립트에 추가됩니다.

Azure 권한

기본 제공 역할 VM 스캐너 연산 자에는 스냅샷 프로세스에 필요한 VM 디스크에 대한 읽기 전용 권한이 있습니다. 자세한 사용 권한 목록은 다음과 같습니다.

Microsoft.Compute/disks/readMicrosoft.Compute/disks/beginGetAccess/actionMicrosoft.Compute/disks/diskEncryptionSets/readMicrosoft.Compute/virtualMachines/instanceView/readMicrosoft.Compute/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/instanceView/readMicrosoft.Compute/virtualMachineScaleSets/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/instanceView/read

CMK 암호화 디스크에 대한 검사를 사용하도록 설정하면 더 많은 사용 권한이 사용됩니다.

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/wrap/actionMicrosoft.KeyVault/vaults/keys/unwrap/action

AWS 권한

에이전트 없는 검사를 사용하도록 설정하면 VmScanner 역할이 스캐너에 할당됩니다. 이 역할에는 스냅샷을 만들고 정리하고(태그로 범위 지정) VM의 현재 상태를 확인하는 최소 권한 집합이 있습니다. 자세한 권한은 다음과 같습니다.

| attribute | 값 |

|---|---|

| SID | VmScannerDeleteSnapshotAccess |

| actions | ec2:DeleteSnapshot |

| 조건 | "StringEquals":{"ec2:ResourceTag/CreatedBy”:<br>"Microsoft Defender for Cloud"} |

| 리소스 | arn:aws:ec2:::snapshot/ |

| 효과 | 허용 |

| attribute | 값 |

|---|---|

| SID | VmScannerAccess |

| actions | ec2:ModifySnapshotAttribute ec2:DeleteTags ec2:CreateTags ec2:CreateSnapshots ec2:CopySnapshots ec2:CreateSnapshot |

| 조건 | 없음 |

| 리소스 | arn:aws:ec2:::instance/ arn:aws:ec2:::snapshot/ arn:aws:ec2:::volume/ |

| 효과 | 허용 |

| attribute | 값 |

|---|---|

| SID | VmScannerVerificationAccess |

| actions | ec2:DescribeSnapshots ec2:DescribeInstanceStatus |

| 조건 | 없음 |

| 리소스 | * |

| 효과 | 허용 |

| attribute | 값 |

|---|---|

| SID | VmScannerEncryptionKeyCreation |

| actions | kms:CreateKey |

| 조건 | 없음 |

| 리소스 | * |

| 효과 | 허용 |

| attribute | 값 |

|---|---|

| SID | VmScannerEncryptionKeyManagement |

| actions | kms:TagResource kms:GetKeyRotationStatus kms:PutKeyPolicy kms:GetKeyPolicy kms:CreateAlias kms:ListResourceTags |

| 조건 | 없음 |

| 리소스 | arn:aws:kms::${AWS::AccountId}: key/ <br> arn:aws:kms:*:${AWS::AccountId}:alias/DefenderForCloudKey |

| 효과 | 허용 |

| attribute | 값 |

|---|---|

| SID | VmScannerEncryptionKeyUsage |

| actions | kms:GenerateDataKeyWithoutPlaintext kms:DescribeKey kms:RetireGrant kms:CreateGrant kms:ReEncryptFrom |

| 조건 | 없음 |

| 리소스 | arn:aws:kms::${AWS::AccountId}: key/ |

| 효과 | 허용 |

GCP 권한

온보딩하는 동안 인스턴스 상태를 얻고 스냅샷을 만드는 데 필요한 최소한의 권한으로 새 사용자 지정 역할이 만들어집니다.

또한 CMEK로 암호화된 디스크 검색을 지원하기 위해 기존 GCP KMS 역할에 대한 사용 권한이 부여됩니다. 역할은 다음과 같습니다.

- roles/MDCAgentlessScanningRole은 Compute.disks.createSnapshot, Compute.instances.get 권한이 있는 클라우드용 Defender의 서비스 계정에 부여됩니다.

- roles/cloudkms.cryptoKeyEncrypterDecrypter는 클라우드용 Defender의 컴퓨팅 엔진 서비스 에이전트에 부여됩니다.

다음 단계

에이전트 없는 컴퓨터 검색을 사용하도록 설정합니다.