에이전트 없는 컴퓨터 검색 사용

클라우드용 Microsoft Defender 에이전트 없는 컴퓨터 검사는 클라우드용 Defender 연결된 컴퓨터의 보안 상태를 개선합니다. 에이전트 없는 컴퓨터 검색에는 소프트웨어 인벤토리, 취약성, 비밀 및 맬웨어 검색을 비롯한 다양한 기능이 포함됩니다.

- 에이전트 없는 검사는 설치된 에이전트 또는 네트워크 연결이 필요하지 않으며 컴퓨터 성능에 영향을 주지 않습니다.

- 에이전트 없는 컴퓨터 검사를 켜거나 끌 수는 있지만 개별 기능을 끌 수는 없습니다.

Defender for Servers 계획 2 또는 Defender CSPM(Cloud Security Posture Management) 계획을 켜면 에이전트 없는 컴퓨터 검사가 기본적으로 사용하도록 설정됩니다. 필요한 경우 이 문서의 지침을 사용하여 에이전트 없는 컴퓨터 검사를 수동으로 켤 수 있습니다.

필수 조건

| 요구 사항 | 세부 정보 |

|---|---|

| 계획 | 에이전트 없는 검사를 사용하려면 Defender CSPM 계획을 사용하거나 서버용 Defender 플랜 2 를 사용하도록 설정해야 합니다. 한쪽 플랜에서 에이전트 없는 검사를 사용하도록 설정하면 두 플랜에서 모두 설정이 사용하도록 설정됩니다. |

| 맬웨어 검사 | 맬웨어 검색은 서버용 Defender 계획 2를 사용하도록 설정한 경우에만 사용할 수 있습니다. Kubernetes 노드 VM의 맬웨어 검색의 경우 서버용 Defender 계획 2 또는 Defender for Containers 계획이 필요합니다. |

| 지원되는 머신 | 에이전트 없는 컴퓨터 검사는 Azure VM, 클라우드용 Defender 연결된 AWS/GCP 머신 및 Azure Arc 지원 VM으로 온보딩된 온-프레미스 머신에 사용할 수 있습니다. |

| Azure VMs | 에이전트 없는 검사는 다음을 사용하여 Azure 표준 VM에서 사용할 수 있습니다. - 허용되는 최대 총 디스크 크기: 4TB(모든 디스크의 합계) - 허용되는 최대 디스크 수: 6 - 가상 머신 확장 집합 - Flex 다음과 같은 디스크에 대한 지원: -암호화 되지 않은 - 암호화됨(PMK(플랫폼 관리형 키)로 Azure Storage 암호화를 사용하는 관리 디스크) - 고객 관리형 키(미리 보기)로 암호화됩니다. |

| AWS | 에이전트 없는 검사는 암호화되지 않은(PMK) 및 암호화된(CMK) EC2, 자동 크기 조정 인스턴스 및 디스크에서 사용할 수 있습니다. |

| GCP | 에이전트 없는 검사는 컴퓨팅 인스턴스, 인스턴스 그룹(관리 및 관리되지 않음), Google 관리형 암호화 키 및 CMEK(고객 관리형 암호화 키)에서 사용할 수 있습니다. |

| Kubernetes 노드 | Kubernetes 노드 VM에서 취약성 및 맬웨어에 대한 에이전트 없는 검사를 사용할 수 있습니다. 취약성 평가를 위해 Defender for Servers 계획 2 또는 Defender for Containers 계획 또는 Defender CSPM(Cloud Security Posture Management) 계획이 필요합니다. 맬웨어 검색의 경우 Defender for Servers 플랜 2 또는 Defender for Containers가 필요합니다. |

| 권한 | 클라우드용 Defender 에이전트 없는 검사에 사용되는 사용 권한을 검토합니다. |

Azure에서 에이전트 없는 검사 사용

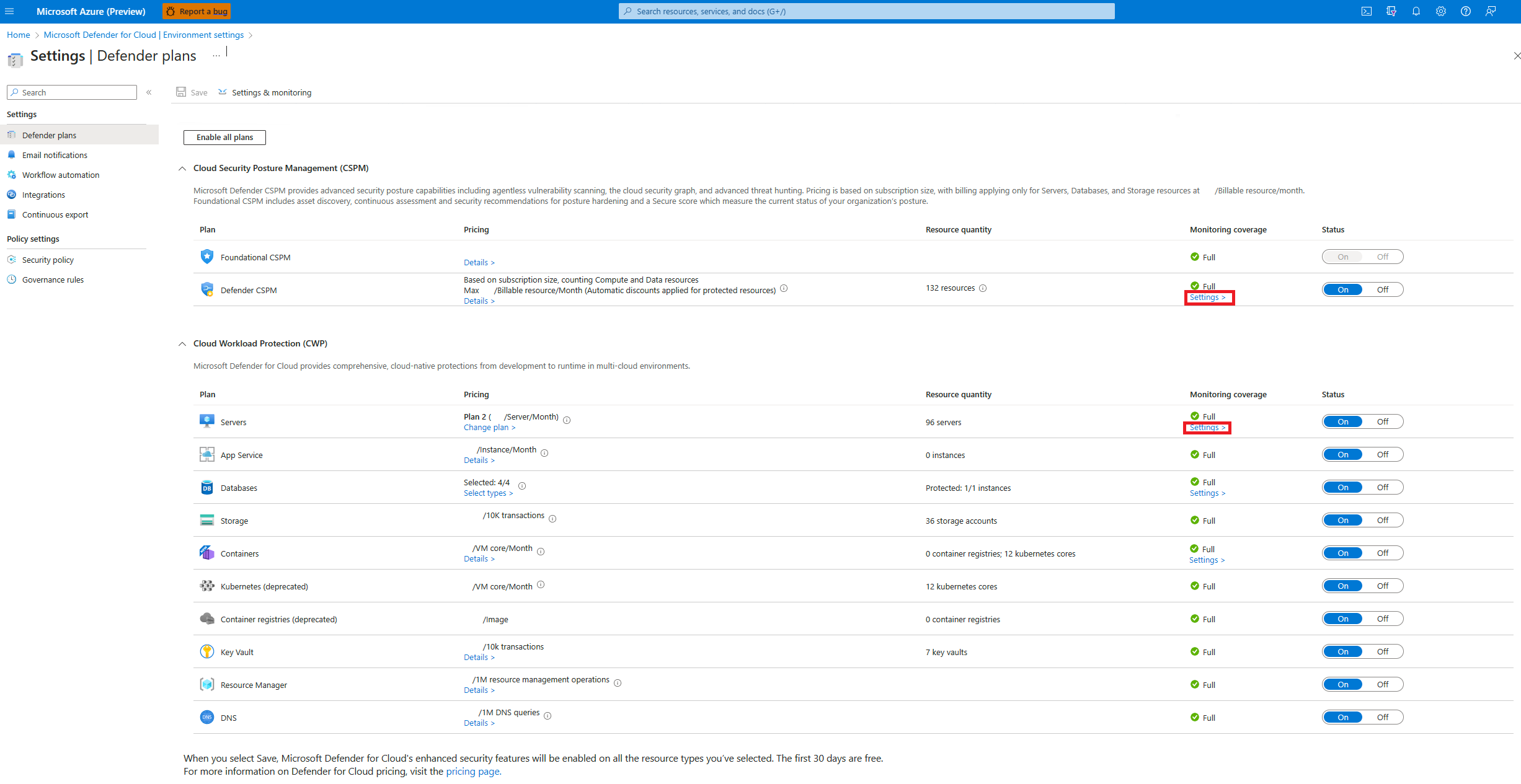

클라우드용 Defender 환경 설정을 엽니다.

관련 구독을 선택합니다.

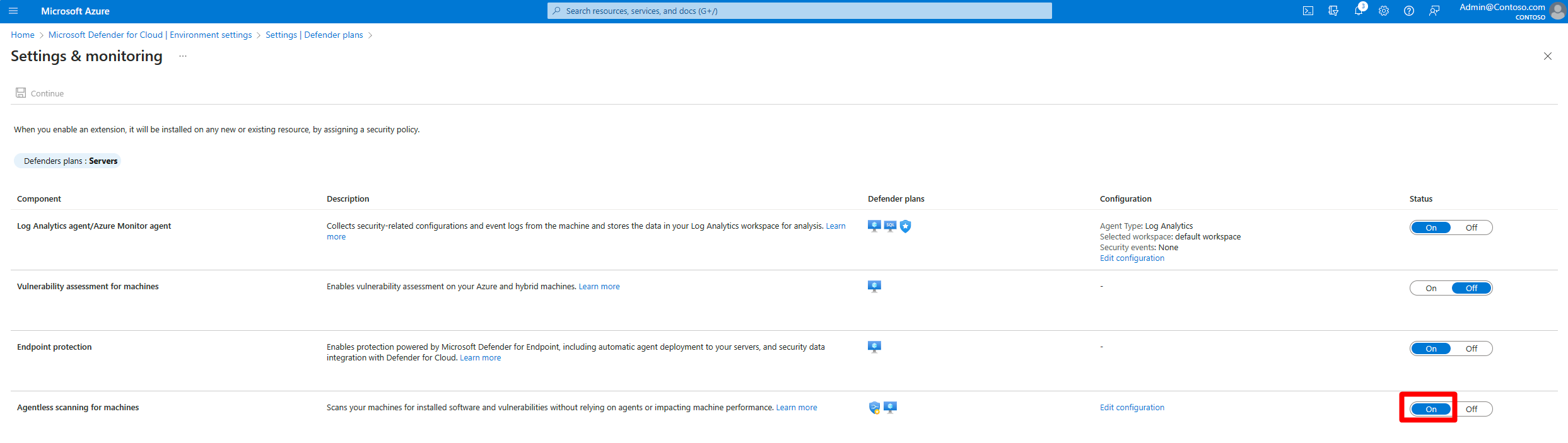

Defender CSPM 계획 또는 서버용 Defender 계획 2의 경우 설정을 선택합니다.

설정 및 모니터링에서 컴퓨터에 대한 에이전트 없는 검사를 켭니다.

저장을 선택합니다.

CMK 암호화 디스크를 사용하여 Azure VM에 사용하도록 설정(미리 보기)

CMK 암호화 디스크를 사용하여 Azure VM을 에이전트 없이 스캔하는 경우 VM에 대한 CMK 암호화에 사용되는 Key Vault에 클라우드용 Defender 추가 권한을 부여하여 디스크의 보안 복사본을 만들어야 합니다.

Key Vault에 대한 권한을 수동으로 할당하려면 다음을 수행합니다.

- RBAC가 아닌 권한이 있는 키 자격 증명 모음: "클라우드용 Microsoft Defender 서버 스캐너 리소스 공급자"(

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) 다음 권한을 할당합니다. 키 가져오기, 키 래핑, 키 래핑 해제. - RBAC 권한을 사용하는 키 자격 증명 모음: "클라우드용 Microsoft Defender 서버 스캐너 리소스 공급자"(

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) Key Vault Crypto Service Encryption User 기본 제공 역할을 할당합니다.

- RBAC가 아닌 권한이 있는 키 자격 증명 모음: "클라우드용 Microsoft Defender 서버 스캐너 리소스 공급자"(

여러 Key Vault에 대해 이러한 권한을 대규모로 할당하려면 이 스크립트를 사용합니다.

AWS에서 에이전트 없는 검사 사용

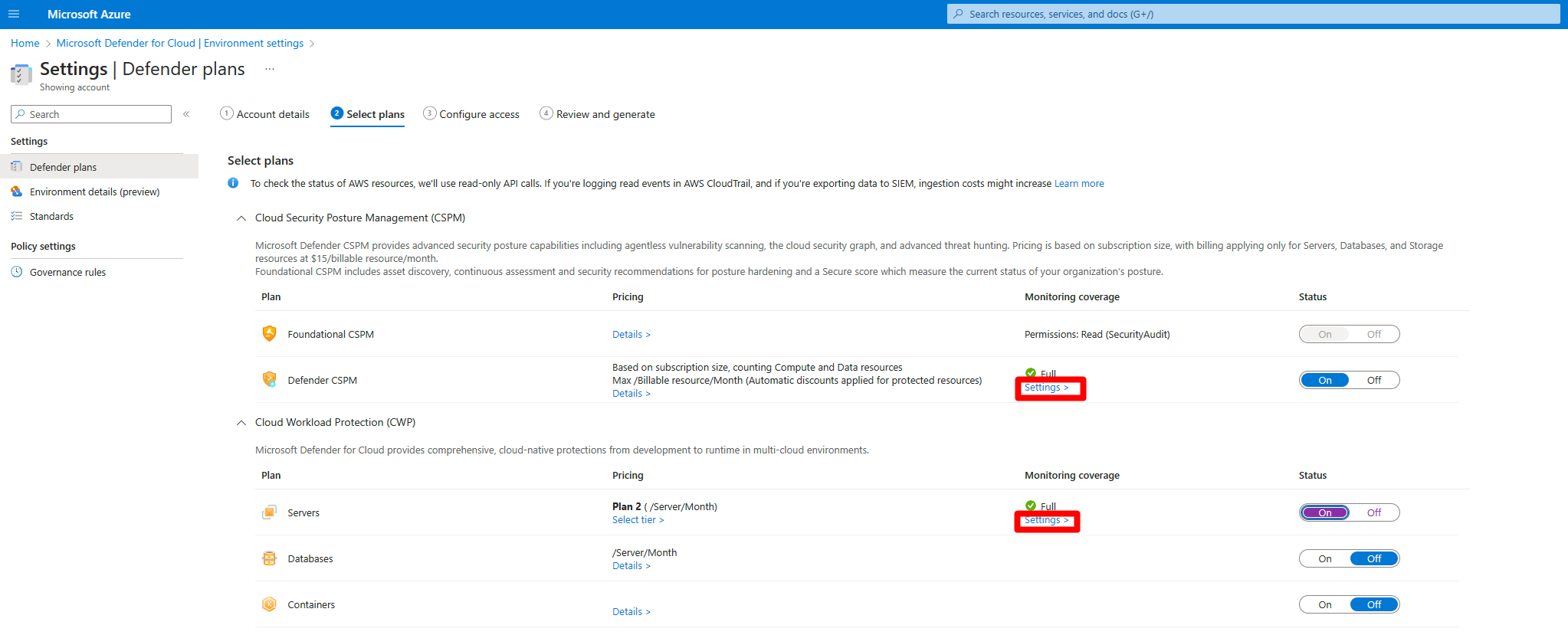

클라우드용 Defender 환경 설정을 엽니다.

관련 계정을 선택합니다.

Defender CSPM(클라우드 보안 태세 관리) 또는 서버용 Defender P2 플랜의 경우 설정을 선택합니다.

한쪽 플랜에서 에이전트 없는 검사를 사용하도록 설정하면 두 플랜에 모두 설정이 적용됩니다.

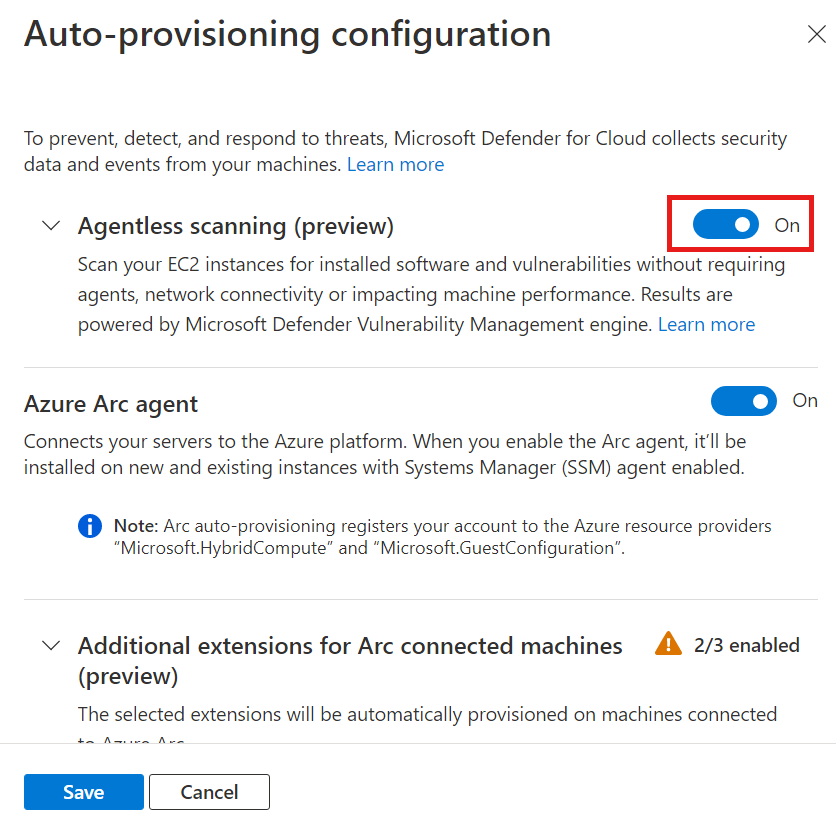

설정 창에서 컴퓨터에 대한 에이전트 없는 검사를 켭니다.

저장 및 다음: 액세스 구성을 선택합니다.

CloudFormation 템플릿을 다운로드합니다.

다운로드한 CloudFormation 템플릿을 사용하여 화면의 지시에 따라 AWS에서 스택을 만듭니다. 관리 계정을 온보딩하는 경우 Stack 및 StackSet로 CloudFormation 템플릿을 실행해야 합니다. 온보딩 후 최대 24시간 동안 멤버 계정에 대한 커넥터가 만들어집니다.

다음: 검토 및 생성을 선택합니다.

업데이트를 선택합니다.

에이전트 없는 검사를 사용하도록 설정한 후 클라우드용 Defender에서 소프트웨어 인벤토리 및 취약성 정보가 자동으로 업데이트됩니다.

GCP에서 에이전트 없는 검사 사용

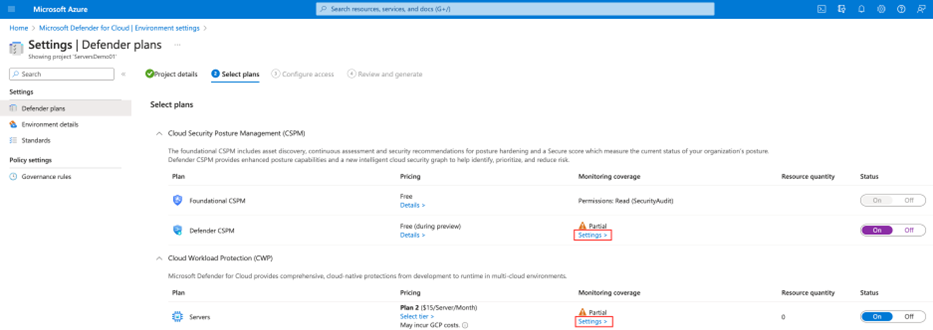

클라우드용 Defender에서 환경 설정을 선택합니다.

관련 프로젝트 또는 조직을 선택합니다.

Defender CSPM(클라우드 보안 태세 관리) 또는 서버용 Defender P2 플랜의 경우 설정을 선택합니다.

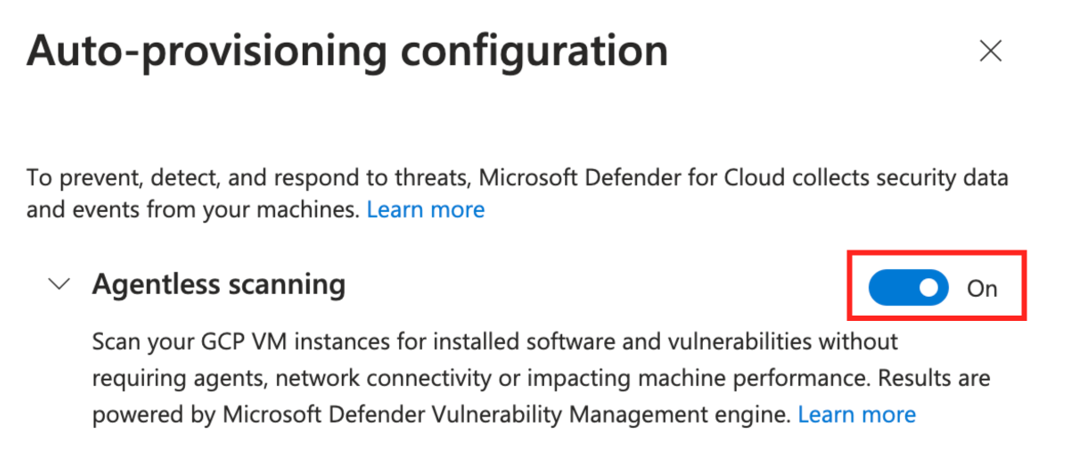

에이전트 없는 검사를 켜기로 전환합니다.

저장 및 다음: 액세스 구성을 선택합니다.

온보딩 스크립트를 복사합니다.

GCP 조직/프로젝트 범위(GCP 포털 또는 gcloud CLI)에서 온보딩 스크립트를 실행합니다.

다음: 검토 및 생성을 선택합니다.

업데이트를 선택합니다.

관련 콘텐츠

자세히 알아보기: