머신 취약성 수정

클라우드용 Microsoft Defender Defender for Servers 계획은 Microsoft Defender 취약성 관리 사용하여 보호된 컴퓨터에 대한 에이전트 없는 및 에이전트 기반 취약성 검사를 제공합니다.

| 요구 사항 | 세부 정보 |

|---|---|

| 계획 | 에이전트 없는 취약성 검사의 경우 서버용 Defender 플랜 2를 사용하도록 설정해야 하며 에이전트 없는 검사는 계획에 있어야 합니다. 엔드포인트용 Microsoft Defender 에이전트를 사용한 에이전트 기반 검사의 경우 서버용 Defender 계획 1 또는 서버용 Defender 계획 2를 사용하도록 설정해야 하며 엔드포인트용 Defender 통합을 사용하도록 설정해야 합니다. |

| 에이전트 없는 검사 | 에이전트 없는 검사에 대한 필수 구성 요소를 검토합니다. |

| 에이전트 기반 검사 | 서버용 Defender에서 엔드포인트용 Defender 통합에 대한 필수 구성 요소를 검토합니다. |

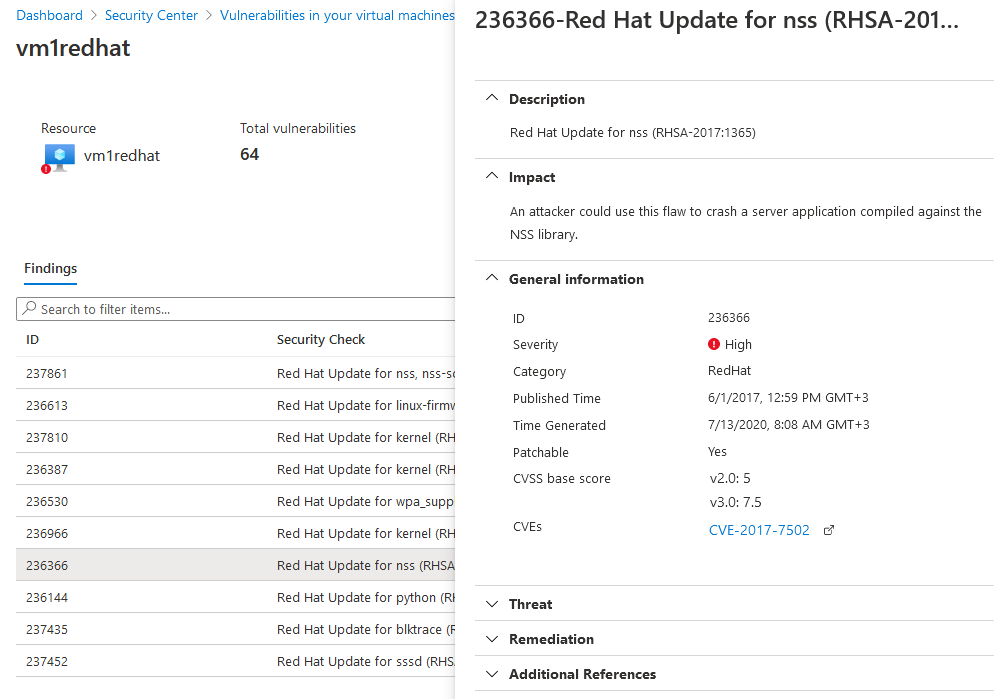

검사 결과 보기

(구성된 모든 스캐너에서) 취약성 평가 결과를 보고 식별된 취약성을 수정하려면 다음을 수행합니다.

클라우드용 Defender 메뉴에서 권장 사항 페이지를 엽니다.

컴퓨터의 취약성 결과를 해결해야 함 권장 사항을 선택합니다.

클라우드용 Defender가 현재 선택된 구독의 모든 VM에 대한 결과를 모두 표시합니다. 발견 사항은 심각도 기준으로 정렬됩니다.

특정 VM에 대한 발견 사항을 필터링하려면 "영향을 받는 리소스" 섹션을 열고 원하는 VM을 선택합니다. 또는 리소스 상태 보기에서 VM을 선택하고 해당 리소스와 관련된 모든 권장 사항을 볼 수 있습니다.

클라우드용 Defender는 해당 VM에 대한 결과를 심각도 기준으로 정렬하여 보여 줍니다.

특정 취약성에 대한 자세한 내용을 보려면 해당 취약성을 선택합니다.

표시되는 세부 정보 창에는 다음을 비롯하여 취약성에 대한 광범위한 정보가 포함되어 있습니다.

- 모든 관련 CVE에 대한 링크(사용 가능한 경우)

- 수정 단계

- 추가 참조 페이지

찾기를 수정하려면 세부 정보 창의 수정 단계를 따릅니다.

결과 내보내기

Azure Resource Graph를 사용하여 취약성 평가 결과를 내보냅니다. Azure Resource Graph의 강력한 필터링, 그룹화 및 정렬 기능을 통해 클라우드 환경에서 리소스 정보에 즉시 액세스할 수 있습니다. Azure 구독 간에 프로그래밍 방식으로 또는 Azure Portal 내에서 정보를 쿼리하는 빠르고 효율적인 방법입니다.

전체 지침 및 ARG 쿼리 샘플은 다음의 기술 커뮤니티 게시물 클라우드용 Microsoft Defender에서 취약성 평가 결과 내보내기를 참조하세요.

다음 단계

- 필요에 따라 특정 취약성 조사 결과를 사용하지 않도록 설정합니다.

- 보안 권장 사항 검토

- 권장 사항 수정