PowerShell을 사용하여 ExpressRoute 회로에 가상 네트워크 연결(클래식)

이 문서는 PowerShell을 사용하여 VNet(가상 네트워크)을 Azure ExpressRoute 회로에 연결하는 데 도움이 됩니다. 단일 VNet을 최대 4개의 ExpressRoute 회로에 연결할 수 있습니다. 이 문서의 단계를 사용하여 연결되어 있는 각 ExpressRoute 회로에 대한 새 링크를 만듭니다. ExpressRoute 회로는 동일한 구독, 서로 다른 구독 또는 두 가지가 혼합된 상태로 존재할 수 있습니다. 이 문서는 클래식 배포 모델을 사용하여 만들어진 가상 네트워크에 적용됩니다.

최대 10개의 가상 네트워크를 ExpressRoute 회로에 연결할 수 있습니다. 모든 가상 네트워크는 같은 지정학적 지역에 있어야 합니다. ExpressRoute 프리미엄 추가 기능을 사용하도록 설정하면 ExpressRoute 회로에 많은 수의 가상 네트워크를 연결하거나 다른 지역에 있는 가상 네트워크를 연결할 수 있습니다. 프리미엄 추가 기능에 대한 자세한 내용은 FAQ에서 확인하세요.

Important

2017년 3월 1일부터 클래식 배포 모델에서 새 ExpressRoute 회로를 만들 수 없습니다.

- 기존 ExpressRoute 회로를 클래식 배포 모델에서 Resource Manager 배포 모델로 연결 중단 시간 없이 이동할 수 있습니다. 자세한 내용은 기존 회로 이동을 참조하세요.

- allowClassicOperations를 TRUE로 설정하면 클래식 배포 모델에서 가상 네트워크에 연결할 수 있습니다.

다음 링크를 사용하여 Resource Manager 배포 모델에서 ExpressRoute 회로를 만들고 관리합니다.

Azure 배포 모델 정보

Azure는 현재 두 가지 배포 모델, Resource Manager와 클래식 모델에서 작동합니다. 두 가지 모델은 서로 완전히 호환되지 않습니다. 시작하기 전에 어떤 모델을 사용할 것인지 알아야 합니다. 배포 모델에 대한 자세한 내용은 배포 모델 이해를 참조하세요. Azure을 처음 접하는 경우 Resource Manager 배포 모델을 사용하는 것이 좋습니다.

필수 구성 요소

- 구성을 시작하기 전에 필수 조건, 라우팅 요구 사항 및 워크플로를 검토합니다.

- 활성화된 ExpressRoute 회로가 있어야 합니다.

- 지침에 따라 ExpressRoute 회로를 만들고 연결 공급자가 회로를 사용하도록 설정합니다.

- 회로에 구성된 Azure 프라이빗 피어링이 있는지 확인합니다. 라우팅 지침에 대한 문서는 라우팅 구성을 참조하세요.

- Azure 개인 피어링이 구성되어 있고 네트워크와 Microsoft 간의 BGP 피어링이 엔드투엔드 연결을 사용하도록 작동 중이어야 합니다.

- 가상 네트워크 및 가상 네트워크 게이트웨이를 만들고 완전히 프로비전해야 합니다. 지침에 따라 ExpressRoute에 대한 가상 네트워크를 구성합니다.

최신 PowerShell cmdlet 다운로드

최신 버전의 Azure SM(서비스 관리) PowerShell 모듈 및 ExpressRoute 모듈을 설치합니다. Azure CloudShell 환경을 사용하여 SM 모듈을 실행할 수 없습니다.

서비스 관리 모듈 설치 문서의 지침을 사용하여 Azure Service Management 모듈을 설치합니다. Az 또는 RM 모듈이 이미 설치되어 있는 경우 '-AllowClobber'를 사용해야 합니다.

설치된 모듈을 가져옵니다. 다음 예제를 사용하는 경우 설치된 PowerShell 모듈의 위치와 버전이 반영되도록 경로를 조정합니다.

Import-Module 'C:\Program Files\WindowsPowerShell\Modules\Azure\5.3.0\Azure.psd1' Import-Module 'C:\Program Files\WindowsPowerShell\Modules\Azure\5.3.0\ExpressRoute\ExpressRoute.psd1'Azure 계정에 로그인하려면 상승된 권한으로 PowerShell 콘솔을 열고 계정에 연결합니다. 다음 예제를 통해 서비스 관리 모듈을 사용하여 연결할 수 있습니다.

Add-AzureAccount

동일한 구독에 있는 가상 네트워크를 회로에 연결

다음 cmdlet을 사용하여 ExpressRoute 회로에 가상 네트워크를 연결할 수 있습니다. cmdlet을 실행하기 전에 가상 네트워크 게이트웨이가 연결을 위해 생성되고 준비되었는지 확인합니다.

New-AzureDedicatedCircuitLink -ServiceKey "*****************************" -VNetName "MyVNet"

Provisioned

회로에 대한 가상 네트워크 링크 제거

다음 cmdlet을 사용하여 ExpressRoute 회로에 대한 가상 네트워크 링크를 제거할 수 있습니다. 지정된 가상 네트워크에 대해 현재 구독이 선택되어 있어야 합니다.

Remove-AzureDedicatedCircuitLink -ServiceKey "*****************************" -VNetName "MyVNet"

다른 구독에 있는 가상 네트워크를 회로에 연결

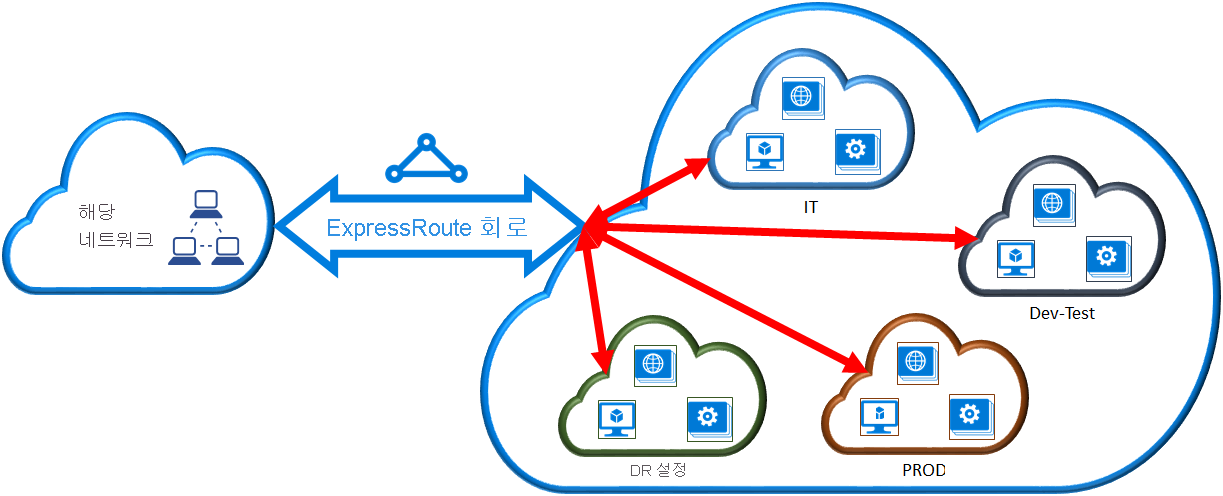

여러 구독에서 ExpressRoute 회로를 공유할 수 있습니다. 아래 그림에는 여러 구독에서 ExpressRoute 회로에 대한 작업을 공유하는 방법의 간단한 계통도가 나와 있습니다.

큰 구름 안에 있는 각각의 작은 구름은 한 조직 내의 여러 부서에 속하는 구독을 나타내는 데 사용됩니다. 조직 내의 각 부서는 자체 구독을 사용하여 서비스를 배포하되, 부서는 단일 ExpressRoute 회로를 공유하여 온-프레미스 네트워크로 다시 연결할 수 있습니다. 단일 부서(이 예제에서는 IT)가 ExpressRoute 회로를 소유할 수 있습니다. 조직 내의 기타 구독도 ExpressRoute 회로를 사용할 수 있습니다.

참고 항목

전용 회로에 대한 연결 및 대역폭 요금은 ExpressRoute 회로 소유자에게 적용됩니다. 모든 가상 네트워크는 동일한 대역폭을 공유합니다.

관리

회로 소유자는 ExpressRoute 회로를 만드는 구독의 관리자/공동 관리자입니다. 회로 소유자는 자신이 소유한 전용 회로를 회로 사용자라고 지칭되는 다른 구독의 관리자/공동 관리자가 사용하도록 권한을 부여할 수 있습니다. 조직의 ExpressRoute 회로 사용 권한을 부여받은 회로 사용자는 권한이 부여된 후 구독의 가상 네트워크를 ExpressRoute 회로에 연결할 수 있습니다.

회로 소유자는 언제든지 부여된 권한을 수정하고 해지할 수 있습니다. 권한 부여를 해지하면 액세스가 해지된 구독에서 모든 링크가 삭제됩니다.

참고 항목

회로 소유자는 기본 제공 RBAC 역할이 아니거나 ExpressRoute 리소스에 정의되어 있지 않습니다. 회로 소유자의 정의는 다음 액세스 권한이 있는 모든 역할입니다.

- Microsoft.Network/expressRouteCircuits/authorizations/write

- Microsoft.Network/expressRouteCircuits/authorizations/read

- Microsoft.Network/expressRouteCircuits/authorizations/delete

여기에는 기여자, 소유자 및 네트워크 기여자와 같은 기본 제공 역할이 포함됩니다. 다양한 기본 제공 역할에 대한 자세한 설명입니다.

회로 소유자 작업

권한 부여 만들기

회로 소유자는 다른 구독 관리자에게 지정한 회로를 사용할 수 있는 권한을 부여합니다. 아래 예제에서 회로 관리자는(Contoso IT) 다른 구독의 관리자가(Dev-Test) 회로에 대해 최대 2개의 가상 네트워크를 연결하도록 설정합니다. Contoso IT 관리자는 Dev-Test Microsoft ID를 지정하여 이 권한 부여를 설정합니다. 다음 cmdlet은 지정된 Microsoft ID로 전자 메일을 보내지 않습니다. 회로 소유자는 권한 부여가 완료된 사실을 다른 구독 소유자에게 명시적으로 알려야 합니다.

New-AzureDedicatedCircuitLinkAuthorization -ServiceKey "**************************" -Description "Dev-Test Links" -Limit 2 -MicrosoftIds 'devtest@contoso.com'

결과:

Description : Dev-Test Links

Limit : 2

LinkAuthorizationId : **********************************

MicrosoftIds : devtest@contoso.com

Used : 0

권한 부여 검토

회로 소유자는 다음 cmdlet을 실행하여 특정 회로에 발급한 모든 권한 부여를 검토할 수 있습니다.

Get-AzureDedicatedCircuitLinkAuthorization -ServiceKey: "**************************"

결과:

Description : EngineeringTeam

Limit : 3

LinkAuthorizationId : ####################################

MicrosoftIds : engadmin@contoso.com

Used : 1

Description : MarketingTeam

Limit : 1

LinkAuthorizationId : @@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

MicrosoftIds : marketingadmin@contoso.com

Used : 0

Description : Dev-Test Links

Limit : 2

LinkAuthorizationId : &&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

MicrosoftIds : salesadmin@contoso.com

Used : 2

권한 부여 업데이트

회로 소유자는 다음 cmdlet을 사용하여 권한 부여를 수정할 수 있습니다.

Set-AzureDedicatedCircuitLinkAuthorization -ServiceKey "**************************" -AuthorizationId "&&&&&&&&&&&&&&&&&&&&&&&&&&&&"-Limit 5

결과:

Description : Dev-Test Links

Limit : 5

LinkAuthorizationId : &&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

MicrosoftIds : devtest@contoso.com

Used : 0

권한 부여 삭제

회로 소유자는 다음 cmdlet을 실행하여 권한 부여를 취소/삭제할 수 있습니다.

Remove-AzureDedicatedCircuitLinkAuthorization -ServiceKey "*****************************" -AuthorizationId "###############################"

회로 사용자 작업

권한 부여 검토

회로 사용자는 다음 cmdlet을 사용하여 권한 부여를 검토할 수 있습니다.

Get-AzureAuthorizedDedicatedCircuit

결과:

Bandwidth : 200

CircuitName : ContosoIT

Location : Washington DC

MaximumAllowedLinks : 2

ServiceKey : &&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

ServiceProviderName : equinix

ServiceProviderProvisioningState : Provisioned

Status : Enabled

UsedLinks : 0

링크 권한 부여 사용

회로 사용자는 다음 cmdlet을 실행하여 링크 권한 부여를 사용할 수 있습니다.

New-AzureDedicatedCircuitLink –servicekey "&&&&&&&&&&&&&&&&&&&&&&&&&&" –VnetName 'SalesVNET1'

결과:

State VnetName

----- --------

Provisioned SalesVNET1

가상 네트워크에 대해 새로 연결된 구독에서 다음 명령을 실행합니다.

New-AzureDedicatedCircuitLink -ServiceKey "*****************************" -VNetName "MyVNet"

다음 단계

ExpressRoute에 대한 자세한 내용은 ExpressRoute FAQ를 참조하세요.