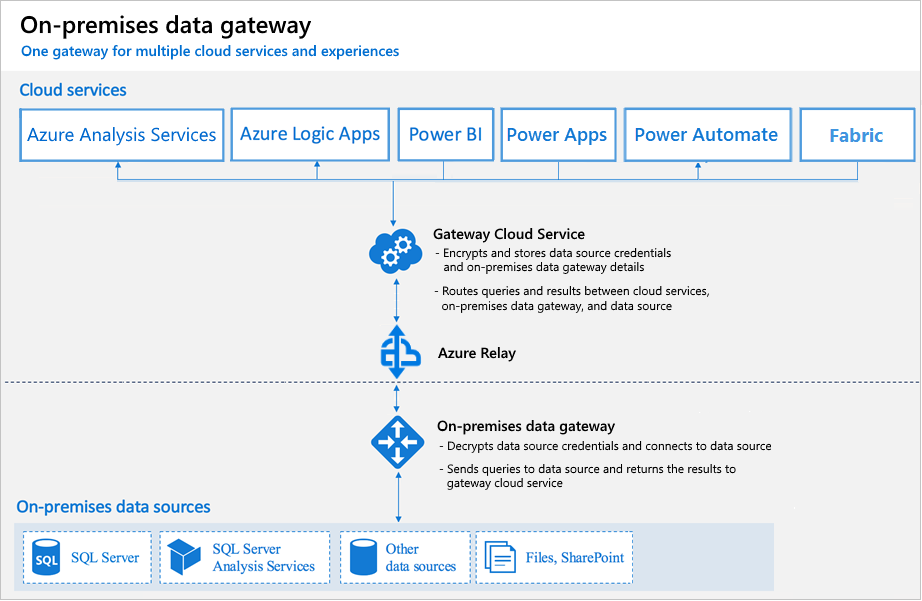

온-프레미스 데이터 게이트웨이 아키텍처

조직의 사용자는 Power BI, Power Platform 및 Microsoft Fabric과 같은 클라우드의 서비스에서 액세스 권한 부여가 이미 있는 온-프레미스 데이터에 액세스할 수 있습니다. 그러나 해당 사용자가 클라우드 서비스를 온-프레미스 데이터 원본에 연결하려면 온-프레미스 데이터 게이트웨이를 설치하고 구성해야 합니다.

게이트웨이는 빠르고 안전한 내부 통신을 지원합니다. 이 통신은 클라우드의 사용자에서 온-프레미스 데이터 원본으로 흐른 다음 클라우드로 돌아갑니다.

일반적으로 관리자는 게이트웨이를 설치하고 구성하는 사람입니다. 이러한 작업에는 온-프레미스 서버 또는 서버 관리자 권한에 대한 특별한 지식이 필요할 수 있습니다.

이 문서에서는 게이트웨이를 설치하고 구성하는 방법에 대한 단계별 지침을 제공하지 않습니다. 해당 지침은 온-프레미스 데이터 게이트웨이 설치로 이동합니다. 이 문서에서 게이트웨이의 작동 방식에 대한 심층적인 이해를 제공합니다.

게이트웨이 작동 원리

먼저 온-프레미스 데이터 원본에 연결된 요소를 조작하는 경우 어떻게 되는지 살펴보겠습니다.

참고 항목

클라우드 서비스에 따라 게이트웨이에 대해 데이터 원본을 구성해야 할 수도 있습니다.

- 클라우드 서비스가 쿼리 및 온-프레미스 데이터 원본에 대한 암호화된 자격 증명을 만듭니다. 쿼리 및 자격 증명은 게이트웨이가 서비스를 주기적으로 폴링할 때 처리를 위해 게이트웨이 큐로 전송됩니다. Power BI의 자격 증명 암호화에 대한 자세한 내용은 Power BI 보안 백서로 이동하세요.

- 게이트웨이 클라우드 서비스는 쿼리를 분석하고 Azure Relay에 요청을 푸시합니다.

- Azure Relay는 주기적으로 폴링할 때 보류 중인 요청을 게이트웨이로 보냅니다. 게이트웨이와 Power BI 서비스는 TLS 1.2 트래픽만 허용하도록 구현됩니다.

- 게이트웨이가 쿼리를 읽어오고, 자격 증명의 암호를 해독하고, 해당 자격 증명을 사용하여 하나 이상의 데이터 원본에 연결합니다.

- 게이트웨이가 실행 대상 데이터 원본에 쿼리를 보냅니다.

- 데이터 원본에서 다시 게이트웨이로, 그런 다음 클라우드 서비스로 결과가 전송됩니다. 그런 다음, 서비스에서 결과를 사용합니다.

6단계에서 Power BI 및 Azure Analysis Services 새로 고침과 같은 쿼리는 많은 양의 데이터를 반환할 수 있습니다. 이러한 쿼리의 경우, 데이터는 게이트웨이 컴퓨터에 임시로 저장됩니다. 이 데이터 저장은 데이터 원본에서 모든 데이터가 수신될 때까지 계속됩니다. 그런 다음 데이터는 클라우드 서비스로 다시 전송됩니다. 이 프로세스를 스풀링이라고합니다. 스풀링 저장소로 SSD(반도체 드라이브)를 사용하는 것이 좋습니다.

온-프레미스 데이터 원본에 대한 인증

저장된 자격 증명은 게이트웨이에서 온-프레미스 데이터 원본으로 연결하는 데 사용됩니다. 게이트웨이는 사용자에 관계없이 저장된 자격 증명을 사용하여 연결합니다. 그러나 Power BI에서 DirectQuery 및 Analysis Services에 대한 LiveConnect와 같은 인증 예외가 있을 수 있습니다. Power BI의 자격 증명 암호화에 대한 자세한 내용은 Power BI 보안 백서로 이동하세요.

로그인 계정

회사 계정이나 학교 계정으로 로그인합니다. 이 계정은 조직 계정입니다. Office 365 서비스에 등록하고 실제 회사 메일을 제공하지 않은 경우 계정 이름은 nancy@contoso.onmicrosoft.com과 같을 수 있습니다. 클라우드 서비스는 Microsoft Entra ID의 테넌트 내에 계정을 저장합니다. 대부분의 경우 Microsoft Entra ID 계정의 UPN(사용자 계정 이름)이 전자 메일 주소와 일치합니다.

네트워크 트래픽 보안

트래픽은 게이트웨이에서 Azure Relay로 Power BI 백 엔드 클러스터로 이동합니다. 빠른 경로를 사용하여 이 트래픽이 공용 인터넷을 트래버스하지 않도록 할 수 있습니다. 모든 Azure 내부 트래픽은 Azure 백본을 통과합니다.

Microsoft Entra ID

Microsoft 클라우드 서비스는 Microsoft Entra ID를 사용하여 사용자를 인증합니다. Microsoft Entra ID는 사용자 이름 및 보안 그룹을 포함하는 테넌트입니다. 일반적으로 로그인하는 메일 주소는 계정의 UPN과 같습니다. Power BI의 인증에 대한 자세한 내용은 Power BI 보안 백서로 이동하세요.

내 UPN이 무엇인지 어떻게 확인합니까?

UPN을 모르거나 도메인 관리자가 아닌 경우, 계정의 UPN을 찾으려면 워크스테이션에서 다음 명령을 실행합니다. whoami /upn

결과는 메일 주소처럼 보이지만 로컬 도메인 계정의 UPN입니다.

Microsoft Entra ID와 온-프레미스 Active Directory(AD) 동기화

두 계정의 UPN이 동일해야 하므로 각 온-프레미스 Active Directory 계정이 Microsoft Entra ID 계정과 일치하도록 합니다.

클라우드 서비스는 Microsoft Entra ID 내의 계정에 대해서만 인식하고 있습니다. 온-프레미스 Active Directory에 계정을 추가하는지는 중요하지 않습니다. 계정이 Microsoft Entra ID에 없으면 사용할 수 없습니다.

온-프레미스 Active Directory 계정을 Microsoft Entra ID와 일치시키는 방법에는 여러 가지가 있습니다.

Microsoft Entra ID에 계정을 수동으로 추가합니다.

Azure Portal 또는 Microsoft 365 관리 센터 내에서 계정을 만듭니다. 계정 이름이 온-프레미스 Active Directory 계정의 UPN과 일치하는지 확인합니다.

Microsoft Entra ID Connect 도구를 사용하여 로컬 계정을 Microsoft Entra ID 테넌트에 동기화합니다.

Microsoft Entra ID Connect 도구는 디렉터리 동기화 및 인증 설정에 대한 옵션을 제공합니다. 이러한 옵션에는 암호 해시 동기화, 통과 인증 및 페더레이션이 포함됩니다. 테넌트 관리자 또는 로컬 도메인 관리자가 아닌 경우 IT 관리자에게 문의하여 Microsoft Entra ID Connect를 구성하세요.

Microsoft Entra ID Connect는 Microsoft Entra ID UPN이 로컬 Active Directory UPN과 일치하도록 합니다. 이 일치는 Power BI 또는 SSO(Single Sign-On) 기능을 사용하여 Analysis Services 라이브 연결하는 경우에 유용합니다.

참고 항목

계정을 Microsoft Entra ID Connect 도구와 동기화하면 Microsoft Entra ID 테넌트 내에 새 계정이 만들어집니다.