활동 조사

Microsoft Defender for Cloud Apps 연결된 앱의 모든 활동에 대한 가시성을 제공합니다. 앱 커넥터를 사용하여 앱에 Defender for Cloud Apps 연결한 후 Defender for Cloud Apps 발생한 모든 활동(소급 검사 기간은 앱마다 다릅니다)을 검사한 다음 새 활동으로 지속적으로 업데이트됩니다.

참고

Defender for Cloud Apps 모니터링하는 Microsoft 365 활동의 전체 목록은 규정 준수 센터에서 감사 로그 검색을 참조하세요.

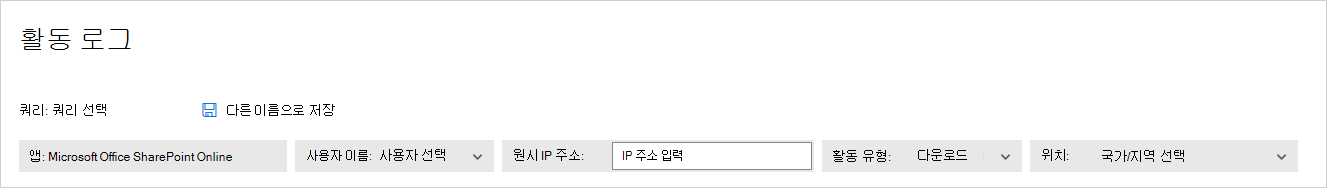

특정 활동을 찾을 수 있도록 활동 로그 를 필터링할 수 있습니다. 활동을 기반으로 정책을 만든 다음, 경고하고 조치를 수행하려는 항목을 정의합니다. 특정 파일에서 수행된 활동을 검색할 수 있습니다. 각 활동에 대해 얻는 활동 유형과 정보는 앱과 앱에서 제공할 수 있는 데이터의 종류에 따라 달라집니다.

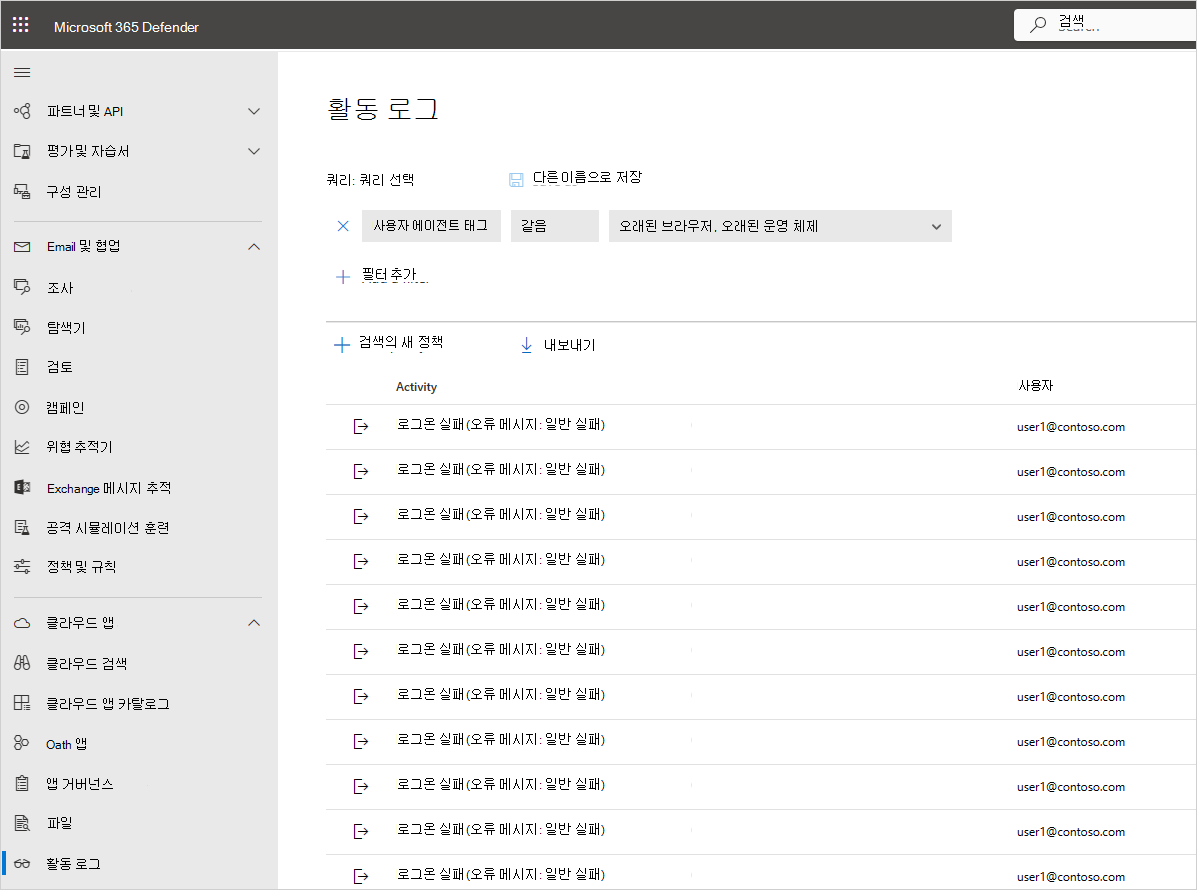

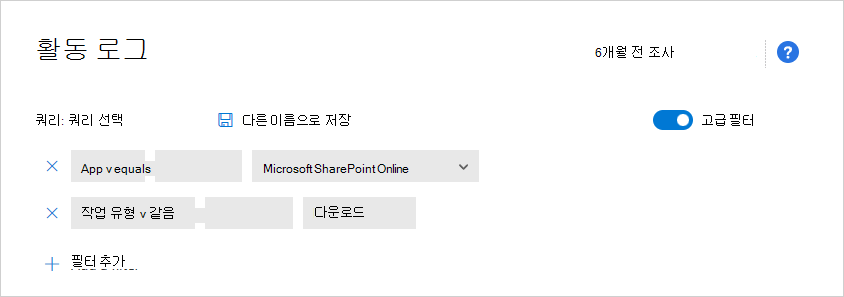

예를 들어 활동 로그를 사용하여 활동 로그 페이지에서 Defender for Cloud Apps 앱을 연결한 후 고급 필터를 사용하고 사용자 에이전트 태그를 선택하여 운영 체제 또는 브라우저를 사용하는 organization 사용자를 찾을 수 있습니다. 그런 다음 오래된 브라우저 또는 오래된 운영 체제를 선택합니다.

기본 필터는 활동 필터링을 시작하는 데 유용한 도구를 제공합니다.

고급 필터를 선택하여 더 구체적인 작업으로 드릴다운하여 기본 필터 를 확장할 수 있습니다.

참고

레거시 태그는 이전 "사용자" 필터를 사용하는 모든 활동 정책에 추가됩니다. 이 필터는 평소와 같이 계속 작동합니다. 레거시 태그를 제거하려면 필터를 제거하고 새 사용자 이름 필터를 사용하여 필터를 다시 추가할 수 있습니다.

드물게 활동 로그에 표시되는 이벤트 수는 필터에 적용되고 표시되는 실제 이벤트 수보다 약간 더 높은 수를 표시할 수 있습니다.

활동 서랍

작업 서랍 작업

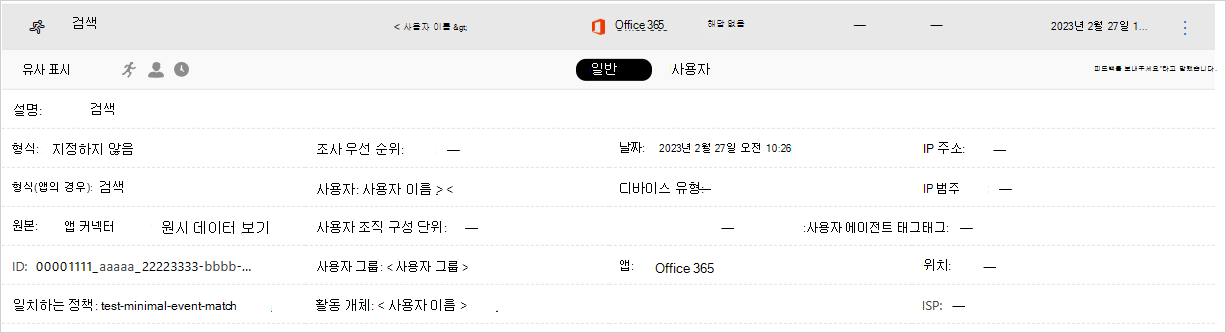

활동 로그에서 활동 자체를 선택하여 각 활동에 대한 자세한 정보를 볼 수 있습니다. 그러면 각 활동에 대해 다음과 같은 추가 작업 및 인사이트를 제공하는 활동 서랍이 열립니다.

일치 정책: 일치하는 정책 링크를 선택하여 이 활동이 일치하는 정책 목록을 확인합니다.

원시 데이터 보기: 원시 데이터 보기를 선택하여 앱에서 받은 실제 데이터를 확인합니다.

사용자: 활동을 수행한 사용자의 사용자 페이지를 볼 사용자를 선택합니다.

디바이스 유형: 디바이스 유형을 선택하여 원시 사용자 에이전트 데이터를 봅니다.

위치: Bing 지도 위치를 볼 위치를 선택합니다.

IP 주소 범주 및 태그: 이 활동에 있는 IP 태그 목록을 보려면 IP 태그를 선택합니다. 그런 다음 이 태그와 일치하는 모든 활동을 기준으로 필터링할 수 있습니다.

작업 서랍의 필드는 서랍에서 직접 수행할 수 있는 추가 활동 및 드릴다운에 대한 컨텍스트 링크를 제공합니다. 예를 들어 IP 주소 범주 옆에 커서를 이동하는 경우 필터 아이콘 추가 를 사용하여 ![]() 수 있습니다. 현재 페이지의 필터에 IP 주소를 즉시 추가합니다. 사용자 그룹과 같은 필드 중 하나의 구성을 수정하는 데 필요한 설정 페이지에 직접 도착하기 위해 팝업되는 설정 톱기 아이콘

수 있습니다. 현재 페이지의 필터에 IP 주소를 즉시 추가합니다. 사용자 그룹과 같은 필드 중 하나의 구성을 수정하는 데 필요한 설정 페이지에 직접 도착하기 위해 팝업되는 설정 톱기 아이콘 ![]() 을 사용할 수도 있습니다.

을 사용할 수도 있습니다.

탭 맨 위에 있는 아이콘을 사용하여 다음을 수행할 수도 있습니다.

- 동일한 형식의 활동 보기

- 동일한 사용자의 모든 활동 보기

- 동일한 IP 주소에서 활동 보기

- 정확한 지리적 위치에서 활동 보기

- 같은 기간의 활동 보기(48시간)

사용 가능한 거버넌스 작업 목록은 활동 거버넌스 작업을 참조하세요.

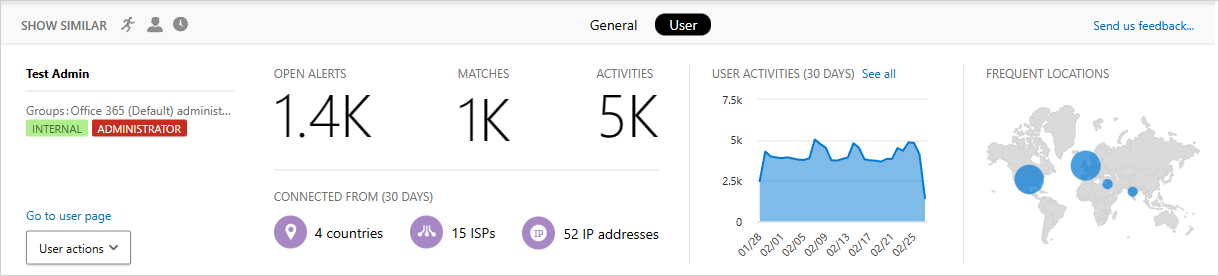

사용자 인사이트

조사 환경에는 연기 사용자에 대한 인사이트가 포함됩니다. 한 번의 클릭으로 연결된 위치, 관련된 열린 경고 수 및 메타데이터 정보를 포함하여 사용자에 대한 포괄적인 개요를 얻을 수 있습니다.

사용자 인사이트를 보려면 다음을 수행합니다.

활동 로그에서 활동 자체를 선택합니다.

그런 다음 사용자 탭을 선택합니다.

이를 선택하면 활동 서랍 사용자 탭이 열리고 사용자에 대한 인사이트는 다음과 같습니다.- 열린 경고: 사용자를 포함하는 열린 경고의 수입니다.

- 일치: 사용자가 소유한 파일에 대한 정책 일치 수입니다.

- 활동: 지난 30일 동안 사용자가 수행한 활동 수입니다.

- 국가: 사용자가 지난 30일 동안 연결한 국가 수입니다.

- ISP: 지난 30일 동안 사용자가 연결한 ISP 수입니다.

- IP 주소: 지난 30일 동안 사용자가 연결한 IP 주소 수입니다.

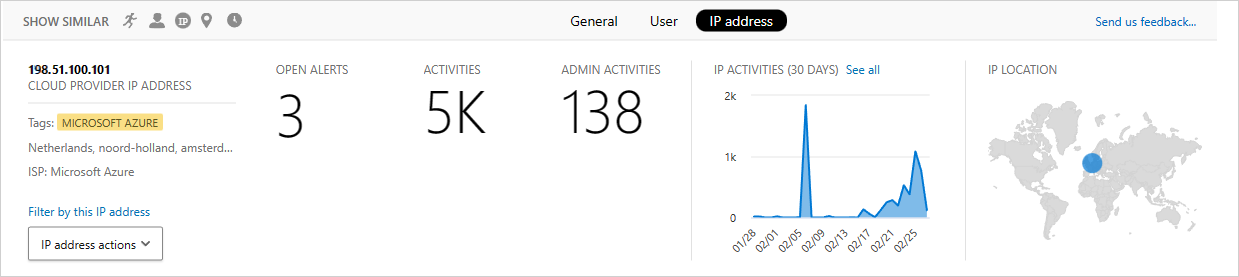

IP 주소 인사이트

IP 주소 정보는 거의 모든 조사에 매우 중요하므로 활동 서랍에서 IP 주소에 대한 자세한 정보를 볼 수 있습니다. 특정 활동 내에서 IP 주소 탭을 선택하여 특정 IP 주소에 대한 열린 경고 수, 최근 활동의 추세 그래프 및 위치 맵을 포함하여 IP 주소에 대한 통합 데이터를 볼 수 있습니다. 예를 들어 불가능한 이동 경고를 조사할 때 쉽게 드릴다운할 수 있습니다. 또한 IP 주소가 사용된 위치와 의심스러운 활동에 관여했는지 여부를 쉽게 이해할 수 있습니다. IP 주소 서랍에서 직접 작업을 수행하여 IP 주소를 위험한 VPN 또는 회사로 태그를 지정하여 향후 조사 및 정책 생성을 용이하게 할 수 있습니다.

IP 주소 인사이트를 보려면 다음을 수행합니다.

활동 로그에서 활동 자체를 선택합니다.

그런 다음 , IP 주소 탭을 선택합니다.

그러면 IP 주소에 대한 다음 인사이트를 제공하는 활동 서랍 IP 주소 탭이 열립니다.

열린 경고: IP 주소와 관련된 열린 경고의 수입니다.

활동: 지난 30일 동안 IP 주소에서 수행한 활동 수입니다.

IP 위치: 지난 30일 동안 IP 주소가 연결된 지리적 위치입니다.

활동: 지난 30일 동안 이 IP 주소에서 수행된 활동 수입니다.

관리 활동: 지난 30일 동안 이 IP 주소에서 수행된 관리 활동 수입니다. 다음 IP 주소 작업을 수행할 수 있습니다.

- 회사 IP로 설정하고 허용 목록에 추가

- VPN IP 주소로 설정하고 허용 목록에 추가

- 위험한 IP로 설정하고 차단 목록에 추가

참고

- API와 연결된 클라우드 애플리케이션에서 감사하는 내부 IPv4 또는 IPv6 IP 주소는 클라우드 애플리케이션의 네트워크 내에서 내부 서비스 통신을 나타낼 수 있으며, 클라우드 애플리케이션이 디바이스의 내부 IP에 노출되지 않으므로 디바이스가 연결된 원본 네트워크의 내부 IP와 혼동해서는 안 됩니다.

- 직원이 회사 VPN을 통해 홈 위치에서 연결할 때 불가능한 이동 경고가 발생하지 않도록 IP 주소를 VPN으로 태그 지정하는 것이 좋습니다.

활동 내보내기

모든 사용자 활동을 CSV 파일로 내보낼 수 있습니다.

활동 로그의 왼쪽 위 모서리에 있는 내보내기 단추를 선택합니다.

참고

이 문서는 디바이스 또는 서비스에서 개인 데이터를 삭제하는 방법을 위한 단계를 제공하며, GDPR에 따른 의무를 지원하는 데 사용될 수 있습니다. GDPR에 대한 일반적인 정보를 찾고 있는 경우 서비스 신뢰 포털의 GDPR 섹션을 참조하세요.

다음 단계

문제가 발생하면 도움을 드리겠습니다. 제품 문제에 대한 지원 또는 지원을 받으려면 지원 티켓을 여세요.