Windows에서 온-프레미스 Docker를 사용하여 자동 로그 업로드 구성

Windows의 Docker를 사용하여 Defender for Cloud Apps 연속 보고서에 대한 자동 로그 업로드를 구성할 수 있습니다.

필수 구성 요소

아키텍처 사양:

사양 설명 운영 체제 다음 중 하나가 필요합니다. - Windows 10(가을 크리에이터 업데이트)

- Windows Server 버전 1709 이상(SAC)

- Windows Server 2019(LTSC)

디스크 공간 250GB CPU 코어 2 CPU architecture Intel 64 및 AMD 64 RAM 4 GB 지원되는 Docker 아키텍처 목록은 Docker 설치 설명서를 참조하세요.

필요에 따라 방화벽을 설정합니다. 자세한 내용은 네트워크 요구 사항을 참조하세요.

운영 체제의 가상화는 Hyper-V를 사용하여 사용하도록 설정해야 합니다.

중요

- 사용자가 250명 이상이거나 연간 수익이 1,000만 달러 이상인 엔터프라이즈 고객은 Windows용 Docker Desktop을 사용하려면 유료 구독이 필요합니다. 자세한 내용은 Docker 구독 개요를 참조하세요.

- 로그를 수집하려면 Docker에 로그인해야 합니다. 로그아웃하지 않고 Docker 사용자에게 연결을 끊는 것이 좋습니다.

- Windows용 Docker는 VMWare 가상화 시나리오에서 공식적으로 지원되지 않습니다.

- Windows용 Docker는 중첩된 가상화 시나리오에서 공식적으로 지원되지 않습니다. 중첩된 가상화를 계속 사용하려는 경우 Docker의 공식 가이드를 참조하세요.

- Windows용 Docker에 대한 추가 구성 및 구현 고려 사항에 대한 자세한 내용은 Windows 에 Docker Desktop 설치를 참조하세요.

기존 로그 수집기 제거

기존 로그 수집기가 있고 다시 배포하기 전에 제거하려는 경우 또는 제거하려는 경우 다음 명령을 실행합니다.

docker stop <collector_name>

docker rm <collector_name>

로그 수집기 성능

로그 수집기는 시간당 최대 50GB의 로그 용량을 성공적으로 처리할 수 있습니다. 로그 수집 프로세스의 기본 병목 현상은 다음과 같습니다.

네트워크 대역폭 - 네트워크 대역폭에 따라 로그 업로드 속도가 결정됩니다.

가상 머신의 I/O 성능 - 로그 수집기의 디스크에 로그가 기록되는 속도를 결정합니다. 로그 수집기는 로그가 도착하는 속도를 모니터링하고 업로드 속도와 비교하는 기본 제공 안전 메커니즘을 제공합니다. 정체의 경우 로그 수집기가 로그 파일을 삭제하기 시작합니다. 설정이 일반적으로 시간당 50GB를 초과하는 경우 여러 로그 수집기 간에 트래픽을 분할하는 것이 좋습니다.

1단계 - 웹 포털 구성

다음 단계를 사용하여 데이터 원본을 정의하고 로그 수집기와 연결합니다. 단일 로그 수집기는 여러 데이터 원본을 처리할 수 있습니다.

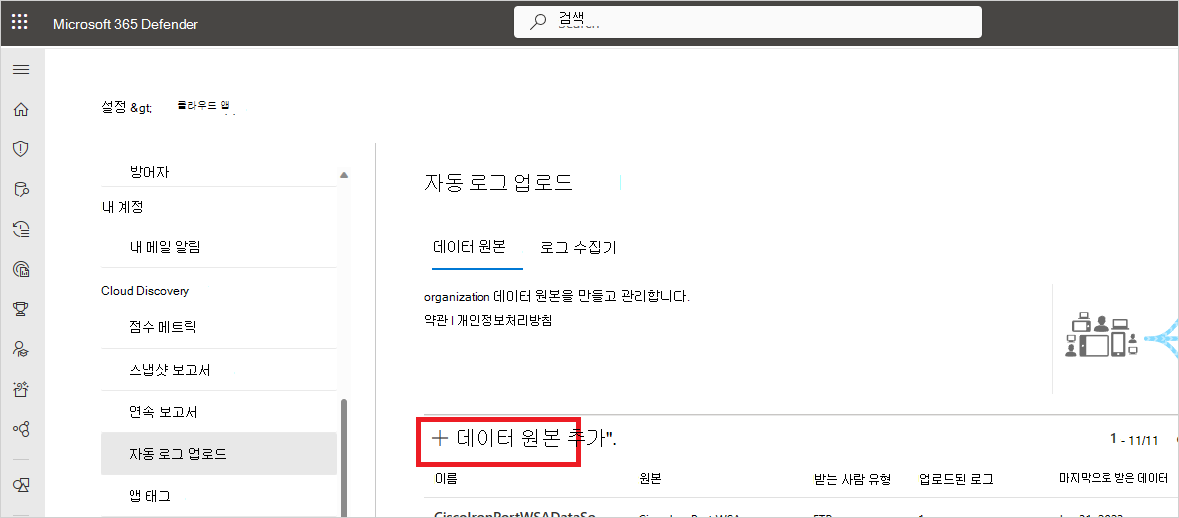

Microsoft Defender 포털에서 설정>Cloud Apps>Cloud Discovery>자동 로그 업로드>데이터 원본 탭을 선택합니다.

로그를 업로드하려는 각 방화벽 또는 프록시에 대해 일치하는 데이터 원본을 만듭니다.

+데이터 원본 추가를 선택합니다.

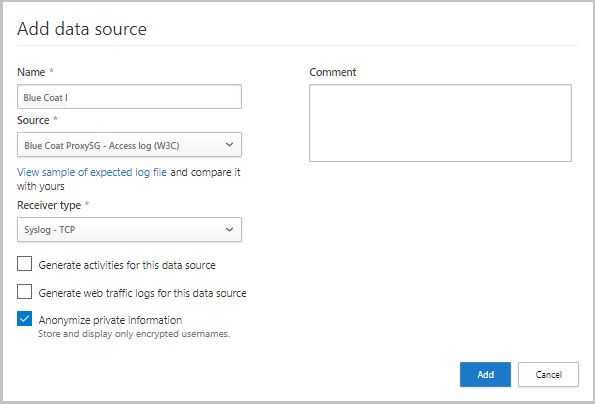

프록시 또는 방화벽의 이름을 지정합니다.

원본 목록에서 어플라이언스 선택합니다. 나열되지 않은 네트워크 어플라이언스 사용할 사용자 지정 로그 형식을 선택하는 경우 구성 지침은 사용자 지정 로그 파서 작업을 참조하세요.

로그를 예상 로그 형식의 샘플과 비교합니다. 로그 파일 형식이 이 샘플과 일치하지 않는 경우 데이터 원본을 기타로 추가해야 합니다.

수신기 유형을FTP, FTPS, Syslog – UDP 또는 Syslog – TCP 또는 Syslog – TLS로 설정합니다.

참고

보안 전송 프로토콜(FTPS 및 Syslog – TLS)과 통합하려면 방화벽/프록시에 대한 추가 설정이 필요한 경우가 많습니다.

네트워크에서 트래픽을 검색하는 데 로그를 사용할 수 있는 각 방화벽 및 프록시에 대해 이 프로세스를 반복합니다. 다음을 수행할 수 있도록 네트워크 디바이스당 전용 데이터 원본을 설정하는 것이 좋습니다.

- 조사를 위해 각 디바이스의 상태 개별적으로 모니터링합니다.

- 각 디바이스가 다른 사용자 세그먼트에서 사용되는 경우 디바이스당 섀도 IT 검색을 탐색합니다.

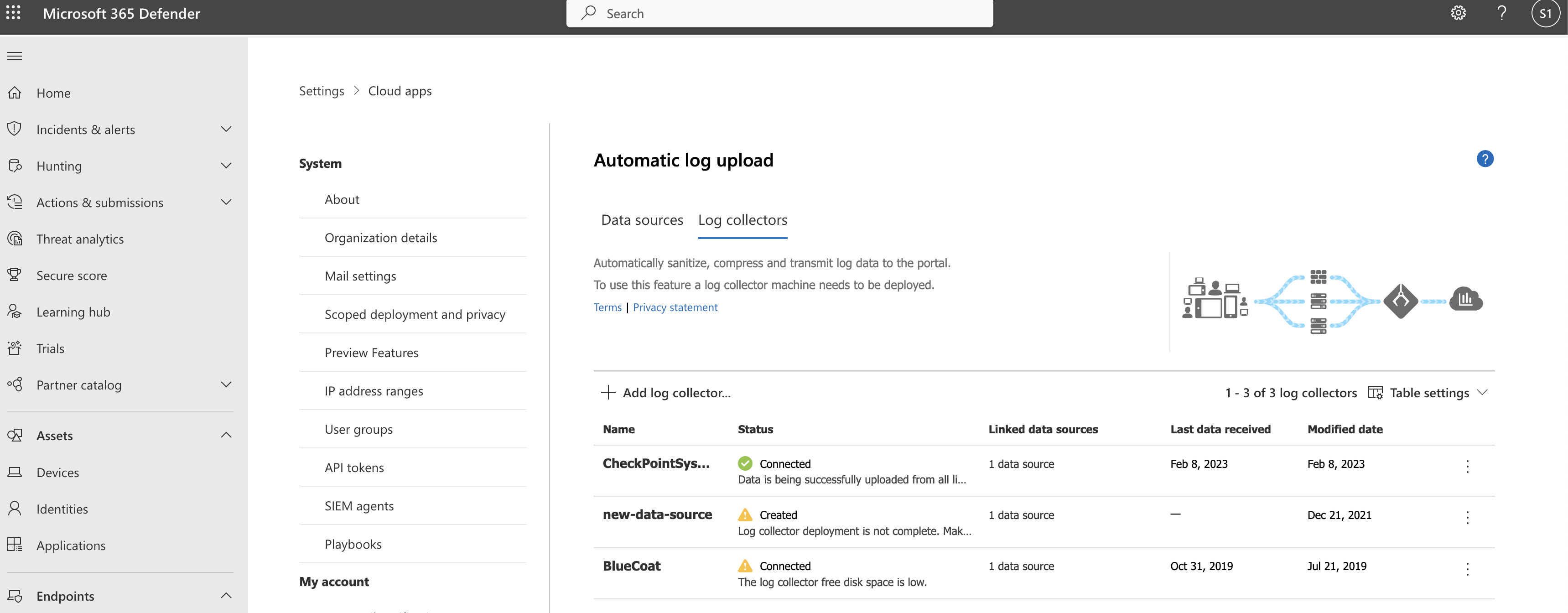

페이지 맨 위에서 로그 수집기 탭을 선택한 다음 로그 수집기 추가를 선택합니다.

로그 수집기 만들기 대화 상자에서 다음을 수행합니다.

이름 필드에 로그 수집기에서 의미 있는 이름을 입력합니다.

로그 수집기에 이름을 지정하고 Docker를 배포하는 데 사용할 컴퓨터의 호스트 IP 주소 (개인 IP 주소)를 입력합니다. 호스트 이름을 resolve DNS 서버(또는 이에 상응하는)가 있는 경우 호스트 IP 주소를 컴퓨터 이름으로 바꿀 수 있습니다.

수집기에서 연결하려는 모든 데이터 원본 을 선택하고 업데이트를 선택하여 구성을 저장합니다.

추가 배포 정보는 나중에 수집기 구성을 가져오는 데 사용할 명령을 포함하여 다음 단계 섹션에 표시됩니다. Syslog를 선택한 경우 이 정보에는 Syslog 수신기가 수신 대기하는 포트에 대한 데이터도 포함됩니다.

단추를 복사하여 명령을 클립보드에 복사하고 별도의 위치에 저장합니다.

단추를 복사하여 명령을 클립보드에 복사하고 별도의 위치에 저장합니다. 단추를 사용하여 예상 데이터 원본 구성을 내보냅니다. 이 구성에서는 어플라이언스에 로그 내보내기를 설정하는 방법을 설명합니다.

단추를 사용하여 예상 데이터 원본 구성을 내보냅니다. 이 구성에서는 어플라이언스에 로그 내보내기를 설정하는 방법을 설명합니다.

처음으로 FTP를 통해 로그 데이터를 보내는 사용자의 경우 FTP 사용자의 암호를 변경하는 것이 좋습니다. 자세한 내용은 FTP 암호 변경을 참조하세요.

2단계 - 컴퓨터의 온-프레미스 배포

다음 단계에서는 Windows의 배포에 대해 설명합니다. 다른 플랫폼에 대한 배포 단계는 약간 다릅니다.

Windows 컴퓨터에서 관리자 권한으로 PowerShell 터미널을 엽니다.

다음 명령을 실행하여 Windows Docker 설치 관리자 PowerShell 스크립트 파일을 다운로드합니다.

Invoke-WebRequest https://adaprodconsole.blob.core.windows.net/public-files/LogCollectorInstaller.ps1 -OutFile (Join-Path $Env:Temp LogCollectorInstaller.ps1)설치 관리자가 Microsoft에서 서명되어 있는지 확인하려면 설치 관리자 서명 유효성 검사를 참조하세요.

PowerShell 스크립트 실행을 사용하도록 설정하려면 다음을 실행합니다.

Set-ExecutionPolicy RemoteSigned`컴퓨터에 Docker 클라이언트를 설치하려면 다음을 실행합니다.

& (Join-Path $Env:Temp LogCollectorInstaller.ps1)`명령을 실행한 후 컴퓨터가 자동으로 다시 시작됩니다.

컴퓨터가 다시 실행 중이면 동일한 명령을 다시 실행합니다.

& (Join-Path $Env:Temp LogCollectorInstaller.ps1)`Hyper-V 대신 WSL 2를 사용하도록 선택하여 Docker 설치 관리자를 실행합니다.

설치가 완료되면 컴퓨터가 자동으로 다시 시작됩니다.

다시 시작이 완료되면 Docker 클라이언트를 열고 Docker 구독 계약을 수락합니다.

WSL2 설치가 완료되지 않은 경우 별도의 MSI 업데이트 패키지를 사용하여 WSL 2 Linux 커널이 설치되었음을 나타내는 메시지가 표시됩니다.

패키지를 다운로드하여 설치를 완료합니다. 자세한 내용은 Linux 커널 업데이트 패키지 다운로드를 참조하세요.

Docker Desktop 클라이언트를 다시 열고 시작되었는지 확인합니다.

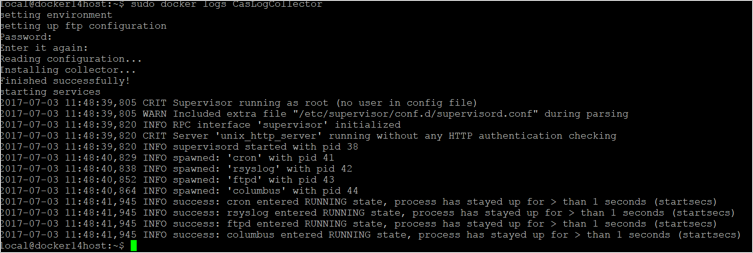

관리자 권한으로 명령 프롬프트를 열고 1단계 – 웹 포털 구성의 포털에서 이전에 복사한 실행 명령을 입력합니다.

프록시를 구성해야 하는 경우 프록시 IP 주소 및 포트 번호를 추가합니다. 예를 들어 프록시 세부 정보가 172.31.255.255:8080인 경우 업데이트된 실행 명령은 다음과 같습니다.

(echo db3a7c73eb7e91a0db53566c50bab7ed3a755607d90bb348c875825a7d1b2fce) | docker run --name MyLogCollector -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='10.255.255.255'" -e "PROXY=172.31.255.255:8080" -e "CONSOLE=mod244533.us.portal.cloudappsecurity.com" -e "COLLECTOR=MyLogCollector" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starter수집기가 제대로 실행되고 있는지 확인하려면 다음을 실행합니다.

docker logs <collector_name>완료되었습니다! 메시지가 표시됩니다 . 예를 들어:

3단계 - 네트워크 어플라이언스의 온-프레미스 구성

대화 상자의 지침에 따라 FTP 디렉터리의 전용 Syslog 포트로 로그를 주기적으로 내보내도록 네트워크 방화벽 및 프록시를 구성합니다. 예시:

BlueCoat_HQ - Destination path: \<<machine_name>>\BlueCoat_HQ\

4단계 - 포털에서 성공적인 배포 확인

로그 수집기 테이블에서 수집기 상태 확인하고 상태 연결되었는지 확인합니다. 만든 경우 로그 수집기 연결 및 구문 분석이 완료되지 않았을 수 있습니다.

거버넌스 로그로 이동하여 로그가 포털에 주기적으로 업로드되는지 확인할 수도 있습니다.

또는 다음 명령을 사용하여 docker 컨테이너 내에서 로그 수집기 상태 검사 수 있습니다.

컨테이너에 로그인합니다.

docker exec -it <Container Name> bash로그 수집기 상태 확인합니다.

collector_status -p

배포 중에 문제가 있는 경우 클라우드 검색 문제 해결을 참조하세요.

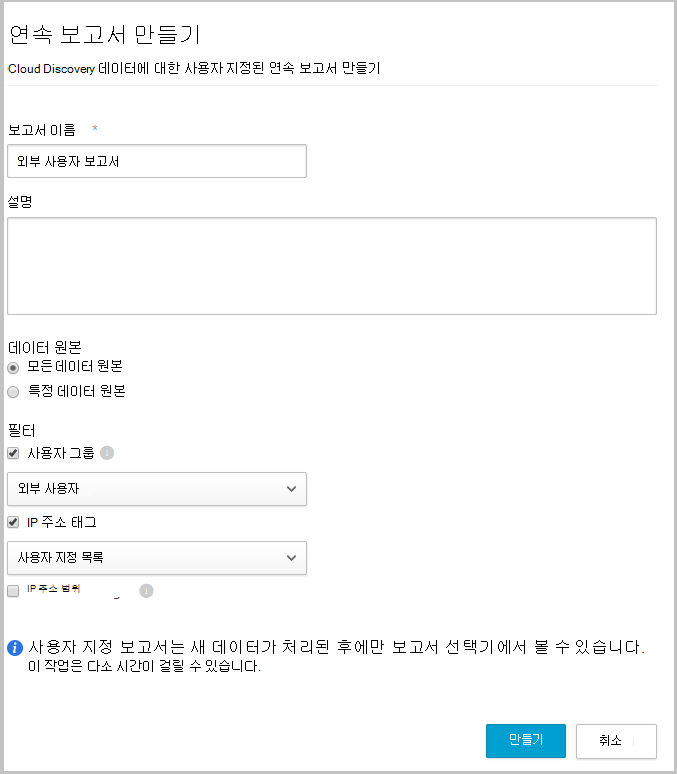

선택 사항 - 사용자 지정 연속 보고서 만들기

로그가 Defender for Cloud Apps 업로드되고 있고 보고서가 생성되는지 확인합니다. 확인 후 사용자 지정 보고서를 만듭니다. Microsoft Entra 사용자 그룹을 기반으로 사용자 지정 검색 보고서를 만들 수 있습니다. 예를 들어 마케팅 부서의 클라우드 사용을 확인하려면 사용자 그룹 가져오기 기능을 사용하여 마케팅 그룹을 가져옵니다. 그런 다음, 이 그룹에 대한 사용자 지정 보고서를 만듭니다. IP 주소 태그 또는 IP 주소 범위에 따라 보고서를 사용자 지정할 수도 있습니다.

Microsoft Defender 포털에서 설정>Cloud Apps>Cloud Discovery>연속 보고서를 선택합니다.

보고서 만들기 단추를 선택하고 필드를 채웁니다.

필터 아래에서 데이터 원본, 가져온 사용자 그룹 또는 IP 주소 태그 및 범위별로 데이터를 필터링할 수 있습니다.

참고

연속 보고서에 필터를 적용할 때 선택 항목은 제외되지 않고 포함됩니다. 예를 들어 특정 사용자 그룹에 필터를 적용하면 해당 사용자 그룹만 보고서에 포함됩니다.

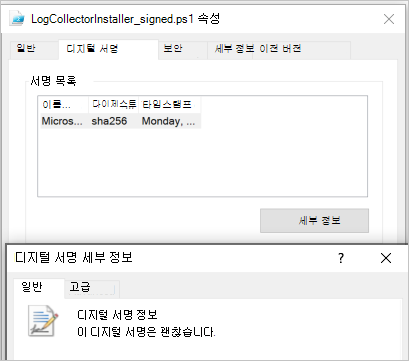

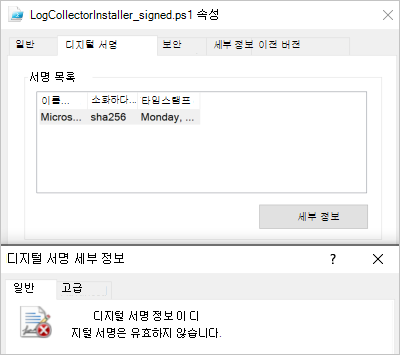

선택 사항 - 설치 관리자 서명 유효성 검사

Docker 설치 관리자가 Microsoft에서 서명되었는지 확인하려면 다음을 수행합니다.

파일을 마우스 오른쪽 단추로 클릭하고 속성을 선택합니다.

디지털 서명을 선택하고 이 디지털 서명이 정상인지 확인합니다.

Microsoft Corporation이 서명자 이름 아래에 유일한 항목으로 나열되어 있는지 확인합니다.

디지털 서명이 유효하지 않으면 이 디지털 서명이 잘못되었습니다.

다음 단계

문제가 발생하면 도움을 드리겠습니다. 제품 문제에 대한 지원 또는 지원을 받으려면 지원 티켓을 여세요.