IDP(ID 공급자)로 Active Directory Federation Services(AD FS)를 사용하여 모든 웹앱에 대한 조건부 액세스 앱 제어 배포

Microsoft Defender for Cloud Apps 모든 웹앱 및 비 Microsoft IdP에서 작동하도록 세션 컨트롤을 구성할 수 있습니다. 이 문서에서는 AD FS에서 실시간 세션 컨트롤에 대한 Defender for Cloud Apps 앱 세션을 라우팅하는 방법을 설명합니다.

이 문서에서는 Salesforce 앱을 Defender for Cloud Apps 세션 컨트롤을 사용하도록 구성된 웹앱의 예로 사용합니다.

필수 구성 요소

조건부 액세스 앱 제어를 사용하려면 organization 다음 라이선스가 있어야 합니다.

- 미리 구성된 AD FS 환경

- Microsoft Defender for Cloud Apps

SAML 2.0 인증 프로토콜을 사용하는 앱에 대한 기존 AD FS Single Sign-On 구성

참고

이 단계는 지원되는 버전의 Windows Server에서 실행되는 모든 버전의 AD FS에 적용됩니다.

AD FS를 IdP로 사용하여 앱에 대한 세션 컨트롤을 구성하려면

다음 단계를 사용하여 AD FS에서 Defender for Cloud Apps 웹앱 세션을 라우팅합니다.

참고

다음 방법 중 하나를 사용하여 AD FS에서 제공하는 앱의 SAML Single Sign-On 정보를 구성할 수 있습니다.

- 옵션 1: 앱의 SAML 메타데이터 파일 업로드

- 옵션 2: 앱의 SAML 데이터를 수동으로 제공합니다.

다음 단계에서는 옵션 2를 사용합니다.

1단계: 앱의 SAML Single Sign-On 설정 가져오기

2단계: 앱의 SAML 정보를 사용하여 Defender for Cloud Apps 구성

3단계: 새 AD FS 신뢰 당사자 트러스트 및 앱 Single Sign-On 구성을 만듭니다.

4단계: AD FS 앱 정보를 사용하여 Defender for Cloud Apps 구성

6단계: Defender for Cloud Apps 앱 변경 내용 가져오기

7단계: 앱 변경 완료

8단계: Defender for Cloud Apps 구성 완료

1단계: 앱의 SAML Single Sign-On 설정 가져오기

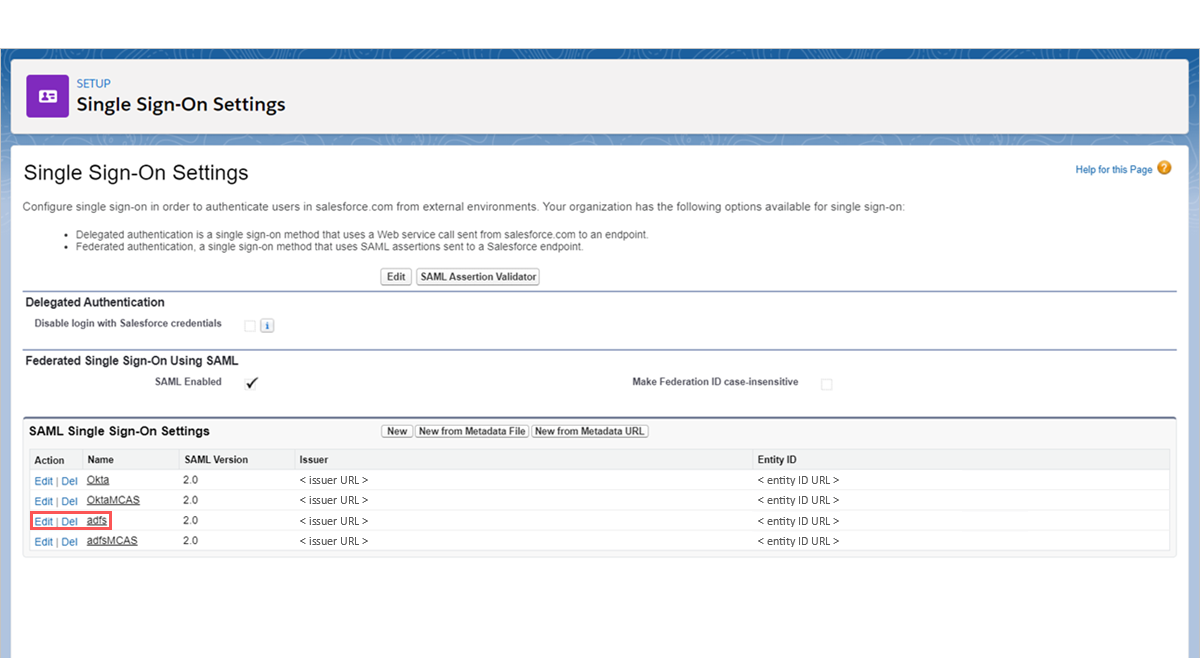

Salesforce에서 설정>설정 ID>>단일 Sign-On 설정으로 이동합니다.

단일 Sign-On 설정에서 기존 AD FS 구성의 이름을 클릭합니다.

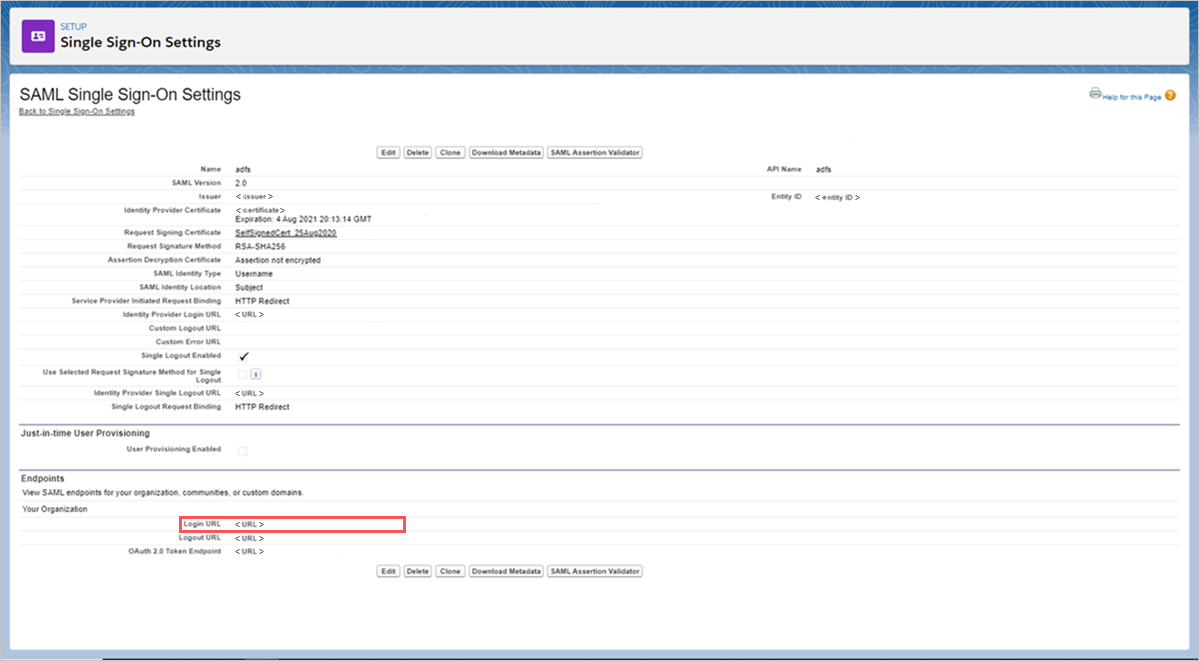

SAML Single Sign-On 설정 페이지에서 Salesforce 로그인 URL메모를 작성합니다. 나중에 Defender for Cloud Apps 구성할 때 필요합니다.

참고

앱에서 SAML 인증서를 제공하는 경우 인증서 파일을 다운로드합니다.

2단계: 앱의 SAML 정보를 사용하여 Defender for Cloud Apps 구성

Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음 , Cloud Apps를 선택합니다.

연결된 앱에서 조건부 액세스 앱 제어 앱을 선택합니다.

+추가를 선택하고 팝업에서 배포할 앱을 선택한 다음, 마법사 시작을 선택합니다.

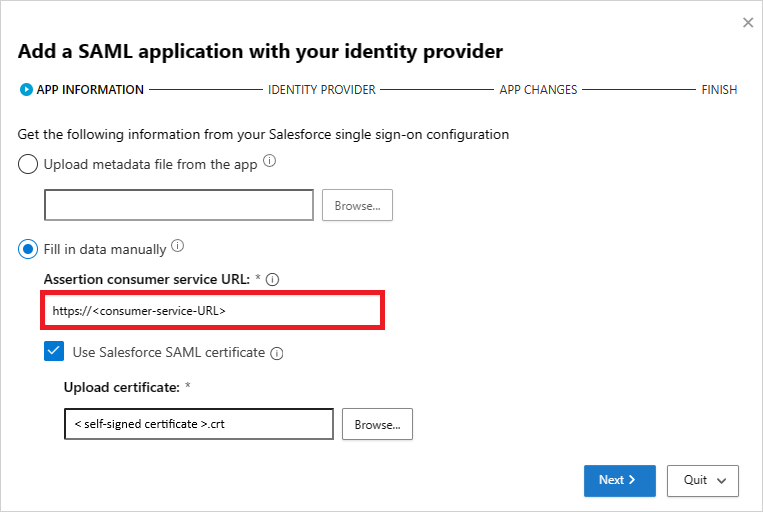

APP INFORMATION 페이지에서 수동으로 데이터 채우기를 선택하고, 어설션 소비자 서비스 URL에서 앞에서 기록한 Salesforce 로그인 URL을 입력하고 다음을 클릭합니다.

참고

앱에서 SAML 인증서를 제공하는 경우 app_name> SAML 인증서 사용을 < 선택하고 인증서 파일을 업로드합니다.

3단계: 새 AD FS 신뢰 당사자 트러스트 및 앱 단일 Sign-On 구성 만들기

참고

최종 사용자 가동 중지 시간을 제한하고 기존의 알려진 올바른 구성을 유지하려면 새 신뢰 당사자 트러스트 및 단일 Sign-On 구성을 만드는 것이 좋습니다. 이것이 불가능한 경우 관련 단계를 건너뜁니다. 예를 들어 구성하는 앱이 여러 Single Sign-On 구성 만들기를 지원하지 않는 경우 새 Single Sign-On 만들기 단계를 건너뜁니다.

AD FS 관리 콘솔의 신뢰 당사자 트러스트에서 앱에 대한 기존 신뢰 당사자 트러스트의 속성을 보고 설정을 기록해 둡니다.

작업에서 신뢰 당사자 트러스트 추가를 클릭합니다. 고유 이름이어야 하는 식별자 값 외에도 앞에서 설명한 설정을 사용하여 새 트러스트를 구성합니다. Defender for Cloud Apps를 구성할 때 나중에 이 트러스트가 필요합니다.

페더레이션 메타데이터 파일을 열고 AD FS SingleSignOnService 위치를 기록해 둡니다. 나중에 이 값이 필요합니다.

참고

다음 엔드포인트를 사용하여 페더레이션 메타데이터 파일에 액세스할 수 있습니다.

https://<Your_Domain>/federationmetadata/2007-06/federationmetadata.xml

ID 공급자의 서명 인증서를 다운로드합니다. 나중에 이 값이 필요합니다.

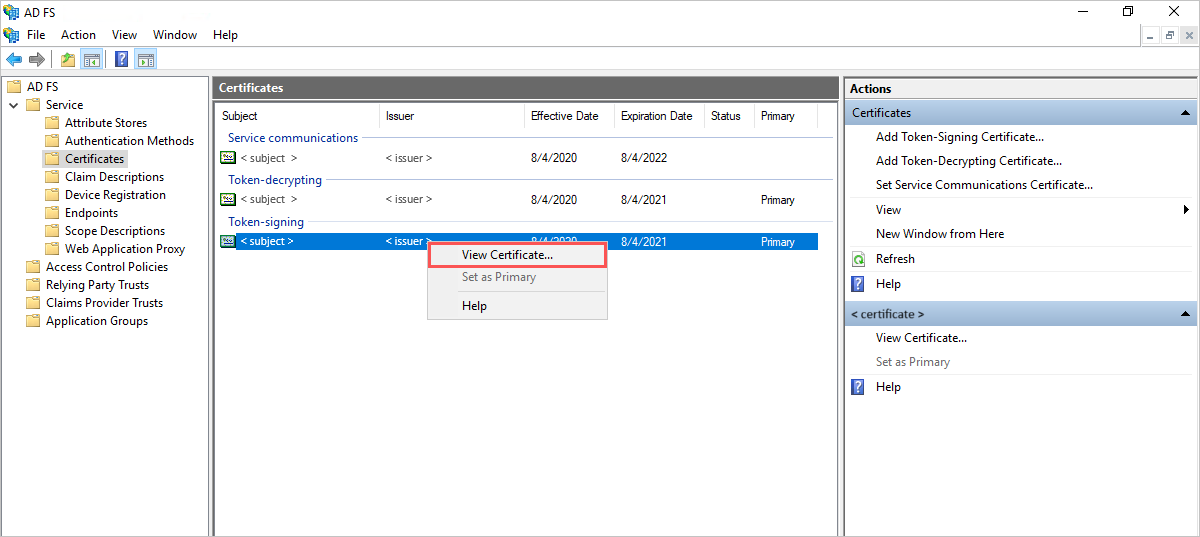

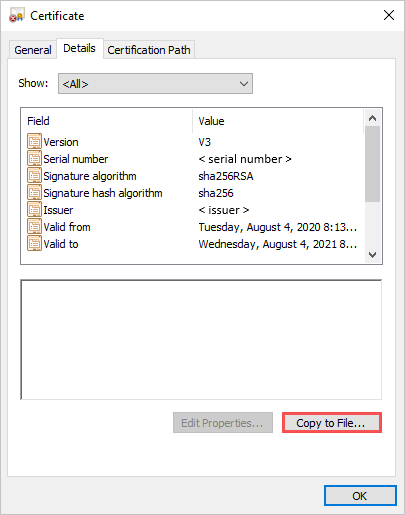

서비스>인증서에서 AD FS 서명 인증서를 마우스 오른쪽 단추로 클릭한 다음 인증서 보기를 선택합니다.

인증서의 세부 정보 탭에서 파일로 복사를 클릭하고 인증서 내보내기 마법사 의 단계에 따라 인증서를 Base-64로 인코딩된 X.509()로 내보냅니다. CER) 파일.

Salesforce로 돌아가서 기존 AD FS Single Sign-On 설정 페이지에서 모든 설정을 기록해 둡니다.

새 SAML Single Sign-On 구성을 생성합니다. 신뢰 당사자 트러스트 식별자와 일치해야 하는 엔터티 ID 값 외에도 앞에서 설명한 설정을 사용하여 Single Sign-On을 구성합니다. 나중에 Defender for Cloud Apps 구성할 때 필요합니다.

4단계: AD FS 앱 정보를 사용하여 Defender for Cloud Apps 구성

DEFENDER FOR CLOUD APPS IDENTITY PROVIDER 페이지로 돌아가서 다음을 클릭하여 계속 진행합니다.

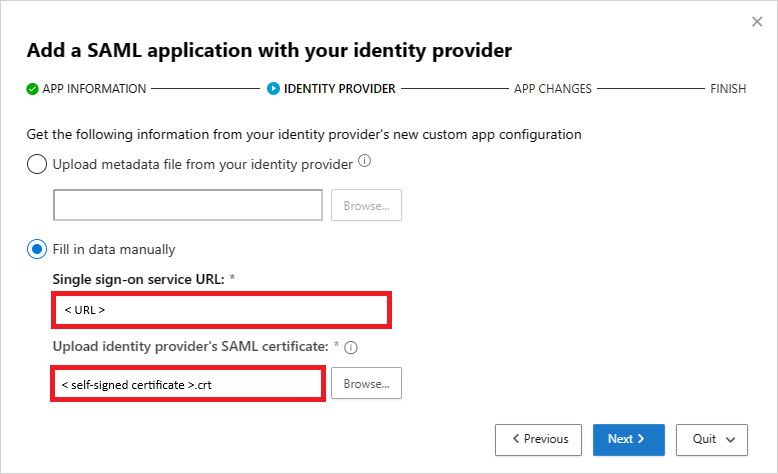

다음 페이지에서 수동으로 데이터 채우기를 선택하고, 다음을 수행하고, 다음을 클릭합니다.

- Single Sign-On 서비스 URL에 앞서 적어 둔 Salesforce 로그인 URL을 입력합니다.

- ID 공급자의 SAML 인증서 업로드를 선택하고 이전에 다운로드한 인증서 파일을 업로드합니다.

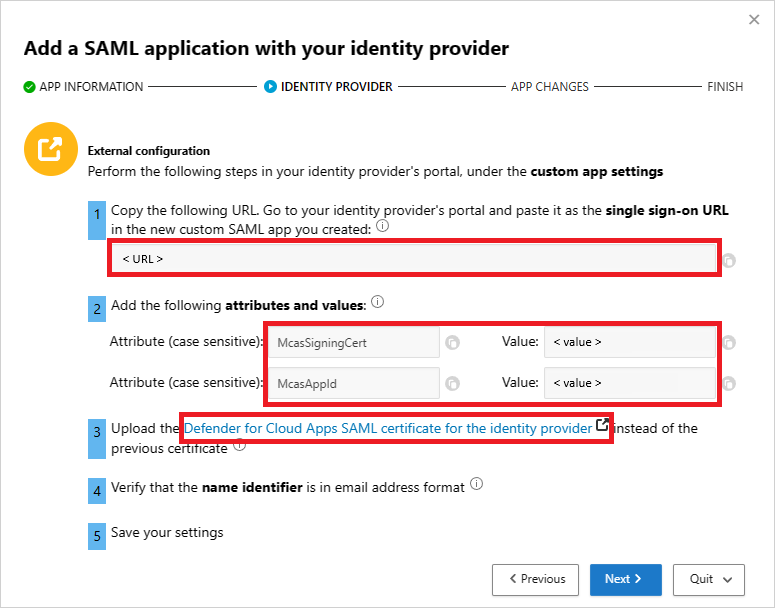

다음 페이지에서 다음 정보를 적어 두고 다음을 클릭합니다. 나중에 정보가 필요합니다.

- Defender for Cloud Apps Single Sign-On URL

- Defender for Cloud Apps 특성 및 값

참고

ID 공급자에 대한 Defender for Cloud Apps SAML 인증서를 업로드하는 옵션이 표시되면 링크를 클릭하여 인증서 파일을 다운로드합니다. 나중에 이 값이 필요합니다.

5단계: AD FS 신뢰 당사자 트러스트 구성 완료

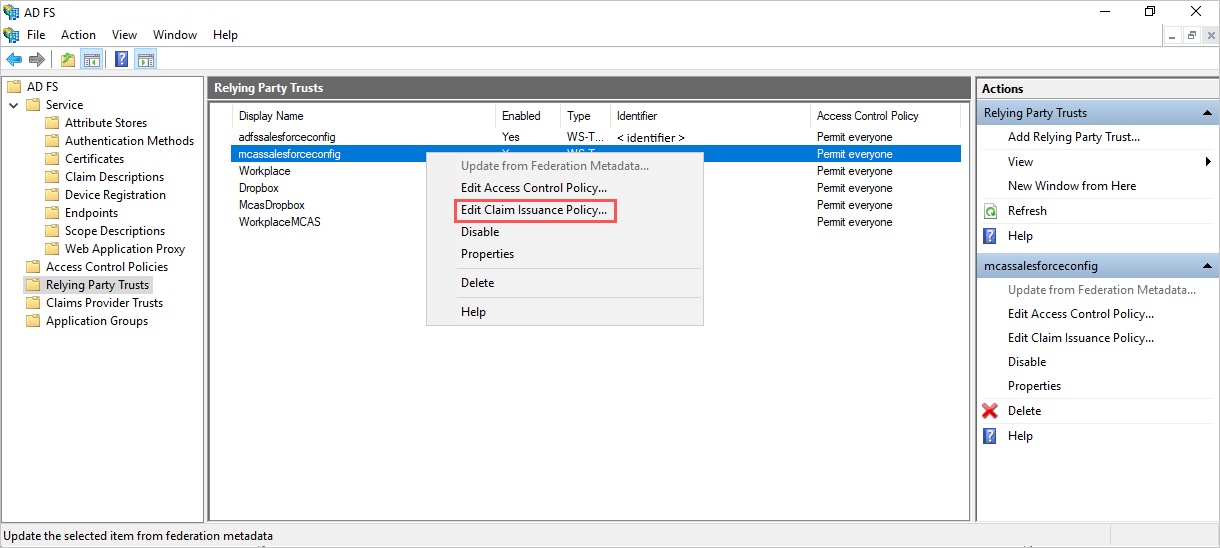

AD FS 관리 콘솔로 돌아가서 이전에 만든 신뢰 당사자 트러스트를 마우스 오른쪽 단추로 클릭한 다음 클레임 발급 정책 편집을 선택합니다.

클레임 발급 정책 편집 대화 상자의 발급 변환 규칙에서 다음 표의 제공된 정보를 사용하여 사용자 지정 규칙을 만드는 단계를 완료합니다.

클레임 규칙 이름 사용자 지정 규칙 McasSigningCert => issue(type="McasSigningCert", value="<value>");여기서<value>는 앞에서 언급한 Defender for Cloud Apps 마법사의 McasSigningCert 값입니다.McasAppId => issue(type="McasAppId", value="<value>");는 앞에서 언급한 Defender for Cloud Apps 마법사의 McasAppId 값입니다.- 규칙 추가를 클릭하고 클레임 규칙 템플릿에서 사용자 지정 규칙을 사용하여 클레임 보내기를 선택한 다음, 다음을 클릭합니다.

- 규칙 구성 페이지에서 제공된 해당 클레임 규칙 이름과사용자 지정 규칙을 입력합니다.

참고

이러한 규칙은 구성하는 앱에 필요한 모든 클레임 규칙 또는 특성에 추가됩니다.

신뢰 당사자 트러스트 페이지로 돌아가서 이전에 만든 신뢰 당사자 트러스트를 마우스 오른쪽 단추로 클릭한 다음 속성을 선택합니다.

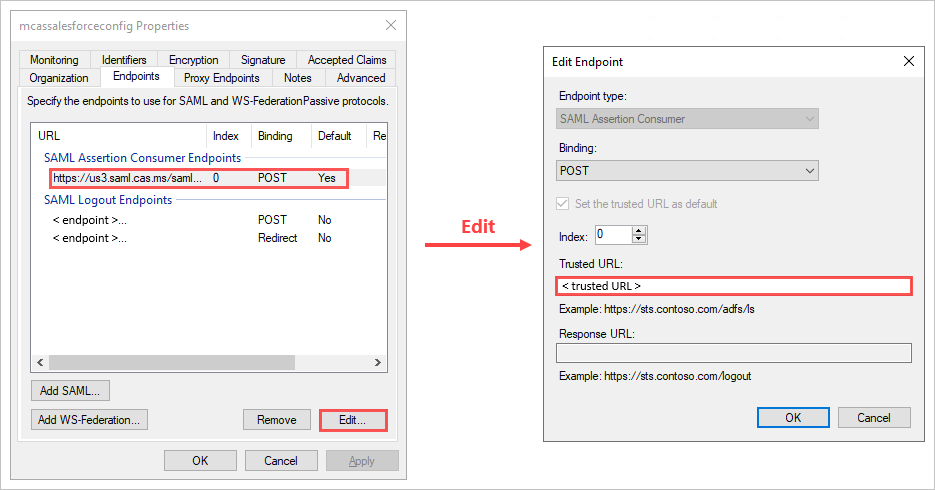

엔드포인트 탭에서 SAML Assertion Consumer 엔드포인트를 선택하고 편집을 클릭하고 신뢰할 수 있는 URL을 앞에서 적어 둔 Defender for Cloud Apps Single Sign-On URL로 바꾼 다음 확인을 클릭합니다.

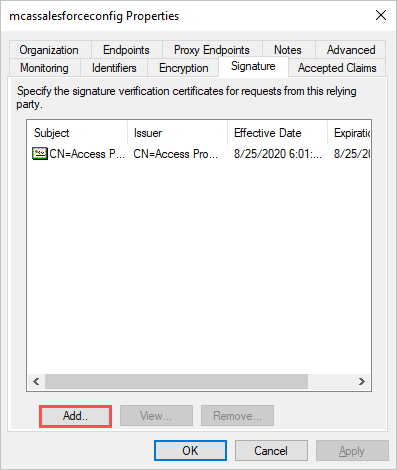

ID 공급자에 대한 Defender for Cloud Apps SAML 인증서를 다운로드한 경우 서명 탭에서 추가를 클릭하고 인증서 파일을 업로드한 다음 확인을 클릭합니다.

설정을 저장합니다.

6단계: Defender for Cloud Apps 앱 변경 내용 가져오기

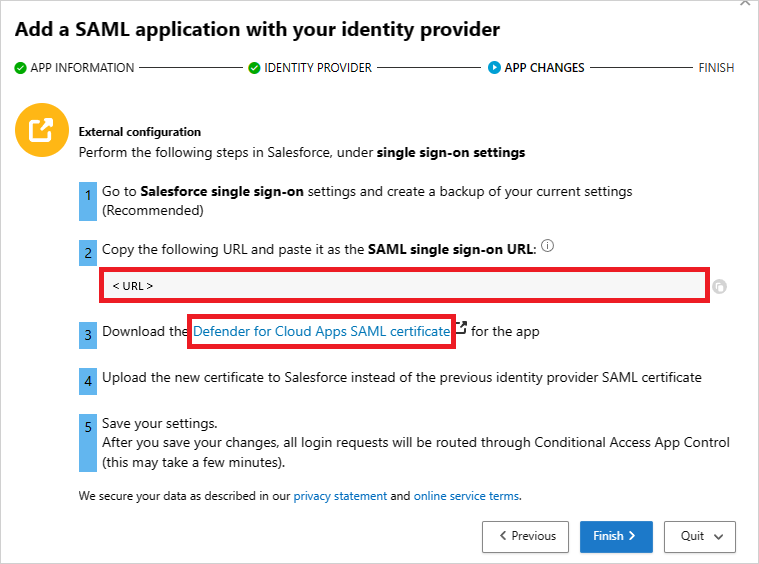

Defender for Cloud Apps 앱 변경 페이지로 돌아가서 다음을 수행하지만 마침을 클릭하지 마세요. 나중에 정보가 필요합니다.

- Defender for Cloud Apps SAML Single Sign-On URL 복사

- Defender for Cloud Apps SAML 인증서 다운로드

7단계: 앱 변경 완료

Salesforce에서 설정>설정 ID>>단일 Sign-On 설정으로 이동하여 다음을 수행합니다.

권장: 현재 설정의 백업을 만듭니다.

ID 공급자 로그인 URL 필드 값을 앞에서 기록한 Defender for Cloud Apps SAML Single Sign-On URL로 바꿉니다.

이전에 다운로드한 Defender for Cloud Apps SAML 인증서를 업로드합니다.

저장을 클릭합니다.

참고

Defender for Cloud Apps SAML 인증서는 1년 동안 유효합니다. 만료되면 새 인증서를 생성해야 합니다.

8단계: Defender for Cloud Apps 구성 완료

- 앱 변경 Defender for Cloud Apps 페이지로 돌아가서 마침을 클릭합니다. 마법사를 완료하면 이 앱에 연결된 모든 로그인 요청이 조건부 액세스 앱 제어를 통해 라우팅됩니다.

관련 콘텐츠

문제가 발생하면 도움을 드리겠습니다. 제품 문제에 대한 지원 또는 지원을 받으려면 지원 티켓을 여세요.