Microsoft Entra Connect Health 에이전트 설치

이 문서에서는 Microsoft Entra Connect Health 에이전트를 설치하고 구성하는 방법에 관해 설명합니다.

에이전트를 다운로드하는 방법을 알아봅니다.

참고 항목

Microsoft Entra Connect Health는 중국 소버린 클라우드에서 사용할 수 없습니다.

요구 사항

다음 표는 Microsoft Entra Connect Health를 사용하기 위한 요구 사항 목록입니다.

| 요구 사항 | 설명 |

|---|---|

| Microsoft Entra ID P1 또는 P2 구독이 있습니다. | Microsoft Entra Connect Health는 Microsoft Entra ID P1 또는 P2의 기능입니다. 자세한 내용은 Microsoft Entra ID P1 또는 P2 등록을 참조하세요. 30일 평가판을 시작하려면 평가판 시작을 참조하세요. |

| 사용자는 Microsoft Entra ID의 전역 관리자입니다. | 현재 전역 관리자 계정만 상태 에이전트를 설치하고 구성할 수 있습니다. 자세한 내용은 Microsoft Entra 디렉터리 관리를 참조하세요. Azure RBAC(역할 기반 액세스 제어)를 사용하여 조직의 다른 사용자가 Microsoft Entra Connect Health에 액세스하는 것을 허용할 수 있습니다. 자세한 내용은 Microsoft Entra Connect Health를 위한 Azure RBAC를 참조하세요. 중요: 회사 또는 학교 계정을 사용하여 에이전트를 설치하세요. Microsoft 계정을 사용하여 에이전트를 설치할 수 없습니다. 자세한 내용은 조직으로 Azure 가입을 참조하세요. |

| Microsoft Entra Connect Health 에이전트는 각 대상 서버에 설치됩니다. | Health 에이전트는 데이터를 수신하고 모니터링 및 분석 기능을 제공할 수 있도록 대상 서버에 설치되고 구성되어야 합니다. 예를 들어 AD FS(Active Directory Federation Services) 인프라에서 데이터를 가져오려면 AD FS 서버와 웹 애플리케이션 프록시 서버에 에이전트를 설치해야 합니다. 마찬가지로 온-프레미스 AD Domain Services 인프라에서 데이터를 가져오려면 도메인 컨트롤러에 에이전트를 설치해야 합니다. |

| Azure 서비스 엔드포인트에 아웃바운드 연결이 있습니다. | 에이전트는 설치 및 런타임 중에 Microsoft Entra Connect Health 서비스 엔드포인트에 연결되어야 합니다. 방화벽이 아웃바운드 연결을 차단하는 경우에는 아웃바운드 연결 엔드포인트를 허용 목록에 추가합니다. |

| 아웃바운드 연결은 IP 주소를 기반으로 합니다. | IP 주소를 기반으로 하는 방화벽 필터링에 대한 자세한 내용은 Azure IP 범위를 참조하세요. |

| 아웃바운드 트래픽에 대한 TLS 검사를 필터링하거나 사용하지 않도록 설정합니다. | 네트워크 계층에서 아웃바운드 트래픽에 대해 TLS 검사 또는 종료가 이루어지는 경우 에이전트 등록 단계 또는 데이터 업로드 작업이 실패할 수 있습니다. 자세한 내용은 TLS 검사 설정을 참조하세요. |

| 서버의 방화벽 포트에서 에이전트를 실행 중입니다. | 에이전트는 Microsoft Entra Connect Health 서비스 엔드포인트와 통신할 수 있도록 다음 방화벽 포트가 열려 있어야 합니다. - TCP 포트 443 - TCP 포트 5671 최신 버전의 에이전트에는 포트 5671이 필요하지 않습니다. 포트 443만 필요하도록 최신 버전으로 업그레이드합니다. 자세한 내용은 포트 및 프로토콜이 필요한 하이브리드 ID를 참조하세요. |

| Internet Explorer 보안 강화가 사용하도록 설정된 경우 지정된 웹 사이트를 허용합니다. | Internet Explorer 보안 강화가 사용하도록 설정된 경우 에이전트를 설치한 서버에서 다음 웹 사이트를 허용합니다. - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net - Microsoft Entra ID에서 신뢰할 수 있는 조직의 페더레이션 서버(예: https://sts.contoso.com) 자세한 내용은 Internet Explorer를 구성하는 방법을 참조하세요. 네트워크에 프록시가 있는 경우 이 표 끝에 나오는 정보를 참조하세요. |

| PowerShell 버전 5.0 이상이 설치되어 있습니다. | Windows Server 2016에는 PowerShell 버전 5.0이 포함되어 있습니다. |

Important

Windows Server Core는 Microsoft Entra Connect Health 에이전트 설치를 지원하지 않습니다.

참고 항목

매우 폐쇄적이고 제약이 많은 환경을 사용하는 경우에는 Internet Explorer 보안 강화 표에 나와 있는 것보다 많은 URL을 추가해야 합니다. 또한 다음 섹션의 표에 나와 있는 URL을 추가합니다.

Important

하이브리드 관리자 역할이 있는 계정을 사용하여 Microsoft Entra Connect Sync를 설치한 경우 에이전트는 비활성화된 상태가 됩니다. 에이전트를 활성화하려면 전역 관리자인 계정을 사용하여 에이전트를 다시 설치해야 합니다.

에이전트의 새 버전 및 자동 업그레이드

새 버전의 Health Agent가 릴리스되면 기존에 설치된 모든 에이전트가 자동으로 업데이트됩니다.

Azure 서비스 엔드포인트에 대한 아웃바운드 연결

에이전트는 설치 및 런타임 중에 Microsoft Entra Connect Health 서비스 엔드포인트에 연결되어야 합니다. 방화벽이 아웃바운드 연결을 차단하는 경우에는 다음 표에 나와 있는 URL이 기본적으로 차단되지 않아야 합니다.

해당 URL에 대해 보안 모니터링 또는 검사를 사용하지 않도록 하지 마세요. 대신 다른 인터넷 트래픽을 허용하는 것처럼 허용하세요.

해당 URL은 Microsoft Entra Connect Health 서비스 엔드포인트와의 통신을 허용합니다. 이 문서의 뒷부분에서는 Test-MicrosoftEntraConnectHealthConnectivity를 사용하여 아웃바운드 연결을 확인하는 방법을 알아봅니다.

| 도메인 환경 | 필수 Azure 서비스 엔드포인트 |

|---|---|

| 일반 공개 | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net - 포트: 5671(5671이 차단되면 에이전트는 443으로 대체되지만 포트 5671을 사용하는 것이 좋습니다. 이 엔드포인트는 최신 버전의 에이전트에서 필요하지 않습니다.)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (이 엔드포인트는 등록하는 동안 검색 용도로만 사용합니다.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - http://www.microsoft.com - https://www.microsoft.com |

| Azure Government | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (이 엔드포인트는 등록하는 동안 검색 용도로만 사용합니다.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

에이전트 다운로드

Microsoft Entra Connect Health 에이전트를 다운로드하여 설치하려면 다음을 수행합니다.

- Microsoft Entra Connect Health를 설치하기 위한 요구 사항을 충족해야 합니다.

- 다음과 같이 AD FS용 Microsoft Entra Connect Health 사용을 시작합니다.

- 동기화를 위한 Microsoft Entra Connect Health를 사용하여 시작합니다.

- 최신 버전의 Microsoft Entra Connect를 다운로드하여 설치합니다. 동기화용 Health 에이전트는 Microsoft Entra Connect의 일부로 설치됩니다(버전 1.0.9125.0 이상).

- 다음과 같이 AD Domain Services용 Microsoft Entra Connect Health 사용을 시작합니다.

AD FS용 에이전트를 설치

Microsoft Entra Connect Health 에이전트를 사용하여 AD FS를 설치하고 모니터링하는 방법에 관한 자세한 내용은 AD FS에 대한 Microsoft Entra Connect Health 에이전트를 참조하세요.

동기화용 에이전트 설치

동기화용 Microsoft Entra Connect Health Agent는 최신 버전의 Microsoft Entra Connect에 자동으로 설치됩니다. 동기화용 Microsoft Entra Connect를 사용하려면 최신 버전의 Microsoft Entra Connect를 다운로드하여 설치합니다.

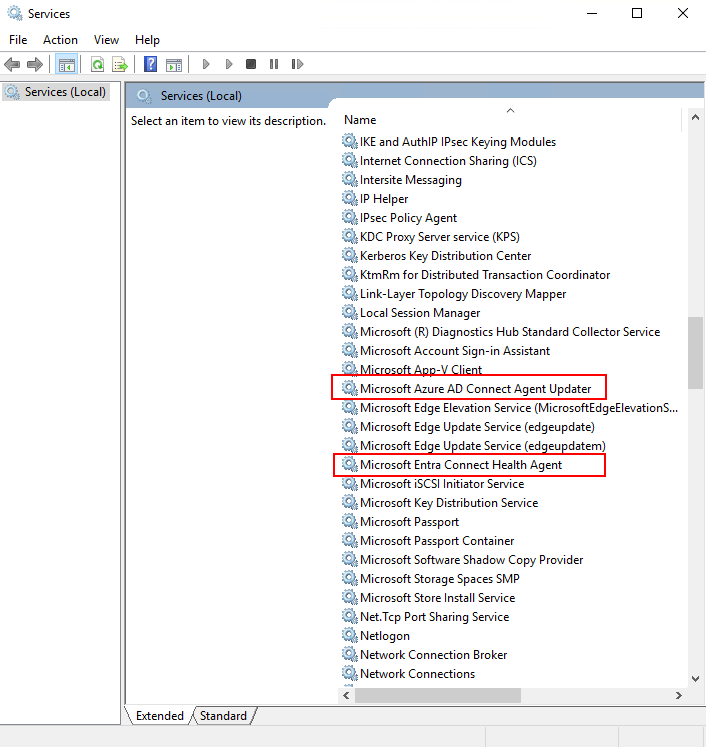

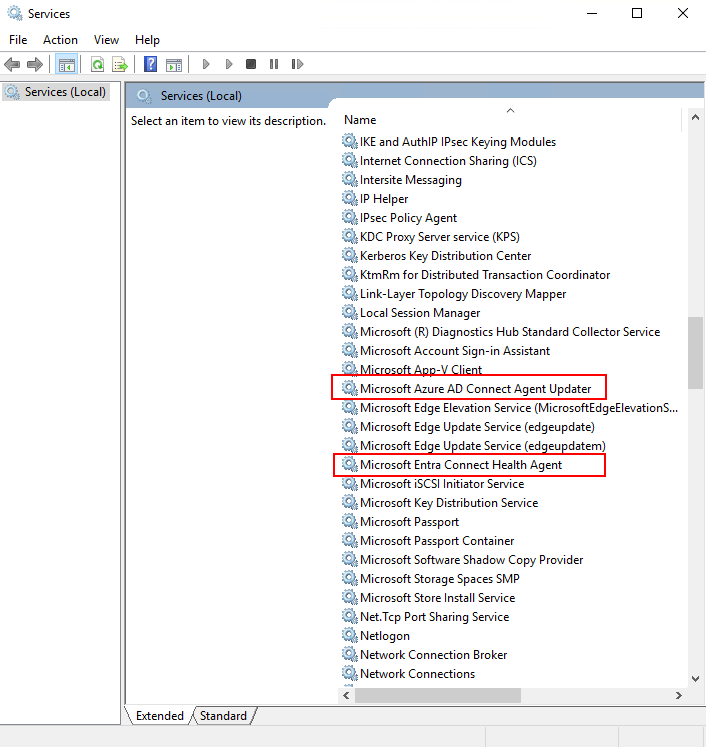

에이전트가 설치되었는지 확인하려면 서버에서 다음 서비스를 살펴봅니다. 구성을 완료했다면 서비스가 이미 실행 중입니다. 구성을 완료하지 않은 경우 구성이 완료될 때까지 해당 서비스가 중지됩니다.

- Microsoft Entra Connect 에이전트 업데이터

- Microsoft Entra Connect Health 에이전트

참고 항목

Microsoft Entra Connect Health를 사용하려면 Microsoft Entra ID P1 또는 P2가 있어야 합니다. Microsoft Entra ID P1 또는 P2가 없으면 Microsoft Entra 관리 센터에서 구성을 완료할 수 없습니다. 자세한 내용은 요구 사항을 참조하세요.

동기화용 Microsoft Entra Connect Health 수동 등록

Microsoft Entra Connect를 성공적으로 설치한 후 동기화용 Microsoft Entra Connect Health 등록이 실패할 경우 PowerShell 명령을 사용하여 수동으로 에이전트를 등록할 수 있습니다.

Important

Microsoft Entra Connect를 설치한 후 에이전트 등록에 실패하는 경우에만 이 PowerShell 명령을 사용합니다.

다음 PowerShell 명령을 사용하여 동기화용 Microsoft Entra Connect Health 에이전트를 수동으로 등록합니다. Microsoft Entra Connect Health 서비스는 에이전트가 성공적으로 등록된 후에 시작됩니다.

Register-MicrosoftEntraConnectHealthAgent -AttributeFiltering $true -StagingMode $false

이 명령은 다음 매개 변수를 사용합니다.

AttributeFiltering: Microsoft Entra Connect가 기본 특성 집합을 동기화하지 않으며 필터링된 특성 집합을 사용하도록 사용자 지정된 경우에는$true(기본값)입니다. 그렇지 않으면$false를 사용합니다.StagingMode:$falseMicrosoft Entra Connect 서버가 준비 모드에 있지 않은 경우에는 (기본값)입니다. 서버가 준비 모드에 있도록 구성된 경우$true를 사용합니다.

인증을 요구하는 메시지가 표시되면 Microsoft Entra Connect 구성에 사용한 것과 동일한 전역 관리자 계정(예: admin@domain.onmicrosoft.com)을 사용합니다.

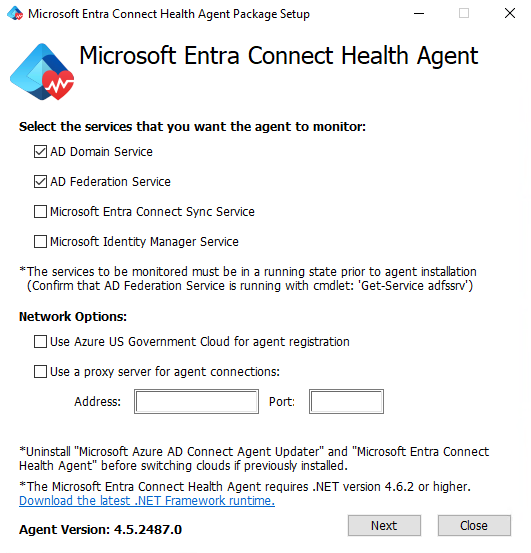

AD Domain Services용 에이전트를 설치

에이전트 설치를 시작하려면 다운로드한 .exe 파일을 두 번 클릭합니다. 첫 번째 창에서 설치를 선택합니다.

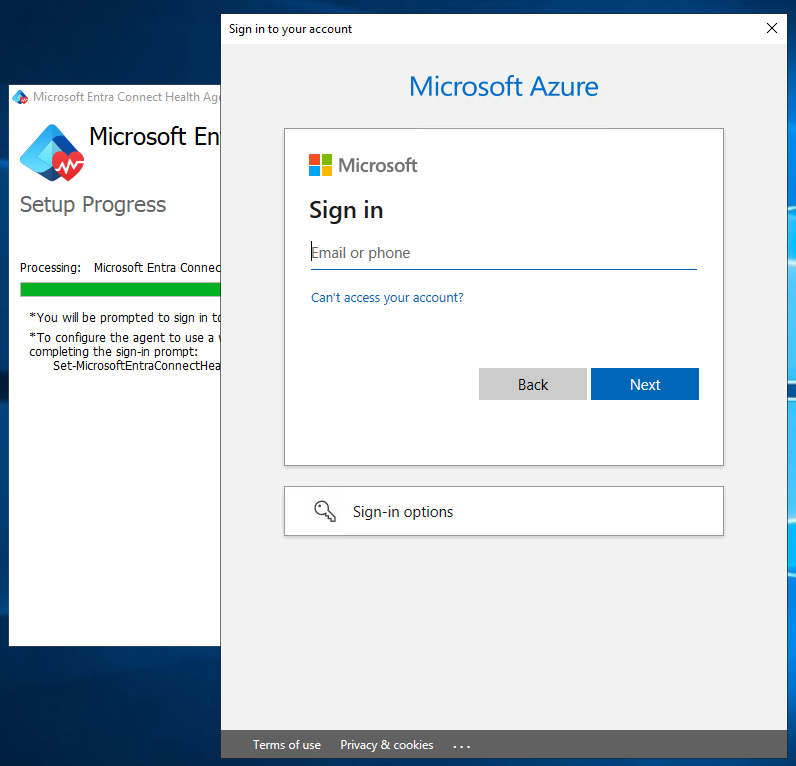

메시지가 표시되면 에이전트를 등록할 권한이 있는 Microsoft Entra 계정을 사용하여 로그인합니다. 기본적으로 하이브리드 ID 관리자 계정에는 권한이 있습니다.

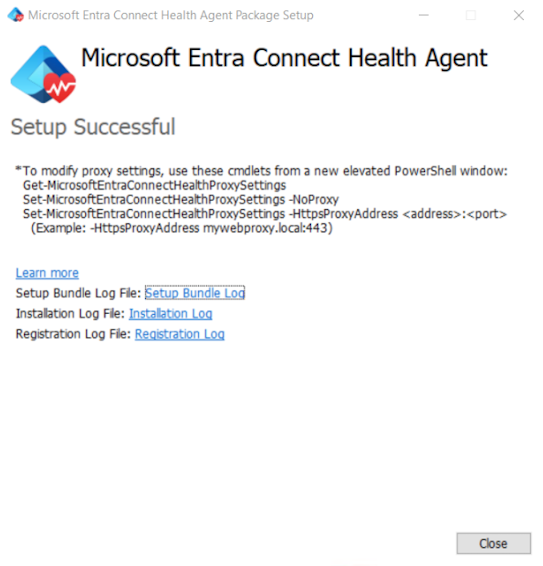

로그인하면 설치 프로세스가 완료되고 창을 닫을 수 있습니다.

이 시점에서 에이전트가 필요한 데이터를 클라우드 서비스에 안전하게 업로드할 수 있도록 에이전트 서비스가 자동으로 시작됩니다.

에이전트가 설치되었는지 확인하려면 서버에서 다음 서비스를 찾습니다. 구성을 완료했다면 해당 서비스가 실행 중이어야 합니다. 구성을 완료하지 않은 경우 구성이 완료될 때까지 해당 서비스가 중지됩니다.

- Microsoft Entra Connect 에이전트 업데이터

- Microsoft Entra Connect Health 에이전트

여러 서버에 에이전트를 빠르게 설치

Microsoft Entra ID에 사용자 계정을 만듭니다. 암호를 사용하여 계정을 보호합니다.

포털을 사용하여 Microsoft Entra Connect Health에 이 로컬 Microsoft Entra 계정에 대한 소유자 역할을 할당합니다. 모든 서비스 인스턴스에 역할을 할당합니다.

설치를 위해 로컬 도메인 컨트롤러에서 .exe MSI 파일을 다운로드합니다.

다음 스크립트를 실행합니다. 매개 변수를 새 사용자 계정 및 암호로 바꿉니다.

AdHealthAddsAgentSetup.exe /quiet AddsMonitoringEnabled=1 SkipRegistration=1 Start-Sleep 30 $userName = "NEWUSER@DOMAIN" $secpasswd = ConvertTo-SecureString "PASSWORD" -AsPlainText -Force $myCreds = New-Object System.Management.Automation.PSCredential ($userName, $secpasswd) import-module "C:\Program Files\Microsoft Azure AD Connect Health Agent\Modules\AdHealthConfiguration" Register-MicrosoftEntraConnectHealthAgent -Credential $myCreds

완료되면 다음 작업 중 하나 이상을 완료하여 로컬 계정에 대한 액세스 권한을 제거할 수 있습니다.

- Microsoft Entra Connect Health용 로컬 계정의 역할 할당을 제거합니다.

- 로컬 계정의 암호를 회전합니다.

- Microsoft Entra 로컬 계정을 사용하지 않도록 설정합니다.

- Microsoft Entra 로컬 계정을 삭제합니다.

PowerShell을 사용하여 에이전트 등록

관련 에이전트 setup.exe 파일을 설치한 후에는 역할에 따라 다음 PowerShell 명령을 사용하여 에이전트를 등록할 수 있습니다. 관리자 권한으로 PowerShell을 열고 관련 명령을 실행합니다.

Register-MicrosoftEntraConnectHealthAgent

참고 항목

소버린 클라우드에 등록하려면 다음 명령줄을 사용합니다.

Register-MicrosoftEntraConnectHealthAgent -UserPrincipalName upn-of-the-user

해당 명령은 등록을 비 대화형으로 완료하거나 Server Core를 실행하는 컴퓨터에서 등록을 완료하는 매개 변수로 Credential을 받아들입니다. 다음 요소에 유의하세요.

- 매개 변수로 전달된 PowerShell 변수에서

Credential을 캡처할 수 있습니다. - 에이전트를 등록할 권한이 있고 다단계 인증을 사용하도록 설정되어 있지 않은 Microsoft Entra ID를 제공할 수 있습니다.

- 기본적으로 전역 관리자는 에이전트를 등록할 권한을 가집니다. 낮은 권한의 ID가 이 단계를 수행하도록 허용할 수도 있습니다. 자세한 내용은 Azure RBAC를 참조하세요.

$cred = Get-Credential

Register-MicrosoftEntraConnectHealthAgent -Credential $cred

HTTP 프록시를 사용하도록 Microsoft Entra Connect Health 에이전트 구성

HTTP 프록시를 사용하도록 Microsoft Entra Connect Health 에이전트를 구성할 수 있습니다.

참고 항목

Netsh WinHttp set ProxyServerAddress는 지원되지 않습니다. 에이전트는 Windows HTTP 서비스 대신 System.Net을 사용하여 웹 요청을 만듭니다.- 구성된 HTTP 프록시 주소는 암호화된 HTTPS 메시지를 통과하는 데 사용됩니다.

- 인증된 프록시(HTTPBasic 사용)는 지원되지 않습니다.

에이전트 프록시 구성 변경

HTTP 프록시를 사용하도록 Microsoft Entra Connect Health 에이전트를 구성하기 위해 다음과 같은 작업을 수행할 수 있습니다.

- 기존 프록시 설정을 가져옵니다.

- 수동으로 프록시 주소를 지정합니다.

- 기존 프록시 구성을 지웁니다.

참고 항목

프록시 설정을 업데이트하려면 모든 Microsoft Entra Connect Health 에이전트 서비스를 다시 시작해야 합니다. 모든 에이전트를 다시 시작하려면 다음 명령을 실행합니다.

Restart-Service AzureADConnectHealthAgent*

기존 프록시 설정 가져오기

Microsoft Entra Connect Health Agent가 설정을 사용할 수 있도록 Internet Explorer HTTP 프록시 설정을 가져올 수 있습니다. Health 에이전트를 실행하는 각 서버에서 다음 PowerShell 명령을 실행합니다.

Set-MicrosoftEntraConnectHealthProxySettings -ImportFromInternetSettings

Microsoft Entra Connect Health 에이전트에서 사용할 수 있도록 WinHTTP 프록시 설정을 가져올 수 있습니다. Health 에이전트를 실행하는 각 서버에서 다음 PowerShell 명령을 실행합니다.

Set-MicrosoftEntraConnectHealthProxySettings -ImportFromWinHttp

수동으로 프록시 주소 지정

프록시 서버를 수동으로 지정할 수 있습니다. Health 에이전트를 실행하는 각 서버에서 다음 PowerShell 명령을 실행합니다.

Set-MicrosoftEntraConnectHealthProxySettings -HttpsProxyAddress address:port

예를 들면 다음과 같습니다.

Set-MicrosoftEntraConnectHealthProxySettings -HttpsProxyAddress myproxyserver: 443

이 예에서는 다음이 적용됩니다.

address설정은 DNS 확인 가능 서버 이름 또는 IPv4 주소일 수 있습니다.- 이때

port는 생략할 수 있습니다. 생략하는 경우 443이 기본 포트가 됩니다.

기존 프록시 구성 지우기

다음 명령을 실행하여 기존 프록시 구성을 지울 수 있습니다.

Set-MicrosoftEntraConnectHealthProxySettings -NoProxy

현재 프록시 설정 읽기

다음 명령을 실행하여 현재 프록시 설정을 읽을 수 있습니다.

Get-MicrosoftEntraConnectHealthProxySettings

Microsoft Entra Connect Health 서비스에 대한 연결 테스트

Microsoft Entra Connect Health 에이전트로 인해 Microsoft Entra Connect Health 서비스와의 연결이 끊어집니다. 연결 손실의 원인에는 네트워크 문제, 권한 문제 및 기타 여러 가지 문제가 있을 수 있습니다.

에이전트에서 2시간 넘게 Microsoft Entra Connect Health 서비스에 데이터를 보낼 수 없으면 상태 서비스 데이터가 최신 상태가 아닙니다라는 경고가 포털에 표시됩니다.

다음 PowerShell 명령을 실행하면 영향을 받는 Microsoft Entra Connect Health Agent가 Microsoft Entra Connect Health 서비스에 데이터를 업로드할 수 있는지 확인할 수 있습니다.

Test-MicrosoftEntraConnectHealthConnectivity -Role ADFS

Role 매개 변수가 현재 다음 값을 사용합니다.

ADFSSyncADDS

참고 항목

연결 도구를 사용하려면 먼저 에이전트를 등록해야 합니다. 에이전트 등록을 완료할 수 없는 경우 Microsoft Entra Connect Health에 대한 요구 사항을 모두 충족했는지 확인합니다. 기본적으로 연결은 에이전트를 등록하는 과정에서 테스트됩니다.

다음 단계

다음 관련 문서를 확인합니다.