랜섬웨어 공격의 영향 제한

랜섬웨어 공격의 영향을 제한하는 다음 단계는 권한 있는 역할 (사람들이 조직에서 많은 권한 있는 정보를 처리하는 작업 종류)을 보호하는 것입니다.

랜섬웨어 방지의 이 단계는 위협 행위자가 시스템에 많이 액세스하지 못하도록 방지하는 것을 목표로 합니다.

사이버 범죄자가 조직 및 디바이스에 더 많이 액세스할수록 데이터 및 시스템에 대한 잠재적 손상이 높아질 수 있습니다.

랜섬웨어 권한 있는 액세스 전략 만들기

권한 있는 액세스 손상의 위험을 줄이기 위해 철저하고 포괄적인 전략을 적용해야 합니다.

적용하는 다른 모든 보안 제어는 사용자 환경에서 권한 있는 액세스 권한이 있는 위협 행위자가 쉽게 무효화할 수 있습니다. 악의적인 행위자가 소셜 엔지니어링을 사용하여 액세스 권한을 얻고 AI를 활용하여 악성 코드 및 URL을 생성하고 렌더링할 수도 있습니다. 랜섬웨어 위협 행위자는 권한 있는 액세스를 빠른 경로로 사용하여 공격 및 후속 강탈을 위해 조직의 모든 중요한 자산을 제어합니다.

프로그램 또는 프로젝트에서 책임지는 사람

이 표에서는 스폰서쉽/프로그램 관리/프로젝트 관리 계층 구조 측면에서 랜섬웨어를 방지하여 결과를 유도하는 권한 있는 액세스 전략을 설명합니다.

| Lead | 구현자 | 책임성 |

|---|---|---|

| CISO 또는 CIO | 경영진 스폰서쉽 | |

| 프로그램 리드 | 결과 및 팀 간 협업 추진 | |

| IT 및 보안 설계자 | 구성 요소가 아키텍처에 통합되는 순위 지정 | |

| ID 및 키 관리 | ID 변경 구현 | |

| 중앙 IT 생산성/최종 사용자 팀 | 디바이스 및 Office 365 테넌트에 변경 사항 구현 | |

| 보안 정책 및 표준 | 표준 및 정책 문서 업데이트 | |

| 보안 규정 준수 관리 | 규정을 준수하도록 모니터링 | |

| 사용자 교육 팀 | 암호 참고 자료 업데이트 | |

랜섬웨어 권한 있는 액세스 전략 검사 목록

이 검사 목록을 포함하는 지침을 https://aka.ms/SPA 사용하여 여러 부분으로 구성된 전략을 빌드합니다.

| 완료 | 작업 | 설명 |

|---|---|---|

| 엔드투엔드 세션 보안을 적용합니다. | 관리 인터페이스에 대한 액세스를 허용하기 전에 사용자 및 디바이스의 신뢰 유효성을 명시적으로 검사합니다(Microsoft Entra 조건부 액세스 사용). | |

| ID 시스템을 보호하고 모니터링합니다. | 디렉터리, ID 관리, 관리자 계정과 그룹, 동의 부여 구성 등 권한 상승 공격을 예방합니다. | |

| 측면 통과를 완화합니다. | 로컬 계정 암호, 서비스 계정 암호 또는 기타 비밀을 사용하여 단일 디바이스 손상이 여러 또는 모든 다른 디바이스 제어에 즉시 영향을 미치지 않는지 확인합니다. | |

| 신속한 위협 대응을 보장합니다. | 환경에서 악의적 사용자의 액세스와 시간을 제한합니다. 자세한 내용은 검색 및 대응을 참조하세요. | |

구현 결과 및 타임라인

30~90일 후에 다음 결과를 얻도록 해야 합니다.

보안 워크스테이션을 사용하려면 관리자의 100%가 필요합니다.

100% 로컬 워크스테이션/서버 암호가 임의로 지정됩니다.

100% 권한 에스컬레이션 완화가 배포됨

랜섬웨어 감지 및 응답

조직에는 엔드포인트, 이메일 및 ID에 대한 일반적인 공격의 즉각적인 반응 검색과 수정이 필요합니다. 몇 분이면 됩니다.

일반적인 공격 진입점을 신속하게 수정하여 위협 행위자가 조직을 횡적으로 트래버스하는 시간을 제한해야 합니다.

프로그램 또는 프로젝트에서 책임지는 사람

다음 표에서는 결과를 확인하고 추진하도록 스폰서쉽/프로그램 관리/프로젝트 관리 계층 구조 면에서 랜섬웨어에 대한 검색과 대응 기능의 향상을 설명합니다.

| Lead | 구현자 | 책임성 |

|---|---|---|

| CISO 또는 CIO | 경영진 스폰서쉽 | |

| 보안 작업에서 프로그램 리드 | 결과 및 팀 간 협업 추진 | |

| 중앙 IT 인프라 팀 | 클라이언트 및 서버 에이전트/기능 구현 | |

| 보안 운영 | 새 도구를 보안 작업 프로세스에 통합 | |

| 중앙 IT 생산성/최종 사용자 팀 | Defender for Endpoint, Defender for Office 365, Defender for Identity 및 Defender for Cloud Apps 기능 사용 | |

| 중앙 IT ID 팀 | Microsoft Entra 보안 및 Defender for Identity 구현 | |

| 보안 설계자 | 구성, 표준 및 도구에 대한 조언 | |

| 보안 정책 및 표준 | 표준 및 정책 문서 업데이트 | |

| 보안 규정 준수 관리 | 규정을 준수하도록 모니터링 | |

랜섬웨어 검색 및 응답 검사 목록

이러한 모범 사례를 적용하여 검색 및 대응을 향상시킵니다.

| 완료 | 작업 | 설명 |

|---|---|---|

| 공통 진입점 우선 순위 지정: - Microsoft Defender XDR과 같은 통합 XDR (확장 검색 및 응답) 도구를 사용하여 고품질 경고를 제공하고 응답 중에 마찰 및 수동 단계를 최소화합니다. - 암호 스프레이와 같은 무차별 암호 대입 시도를 모니터링합니다. |

랜섬웨어(및 기타) 연산자는 엔드포인트, 이메일, ID 및 RDP를 진입점으로 사용합니다. | |

| 다음과 같이 악의적 사용자가 보안을 사용하지 않도록 설정하는지 모니터링합니다(종종 공격 체인의 일부임). - 이벤트 로그 삭제(특히 보안 이벤트 로그 및 PowerShell 작업 로그) - 보안 도구 및 제어 사용 중지 |

위협 행위자가 보안 검색 시설을 대상으로 하여 공격을 보다 안전하게 계속합니다. | |

| 상용 맬웨어를 무시하지 마세요. | 랜섬웨어 위협 행위자가 어두운 시장에서 대상 조직에 대한 액세스를 정기적으로 구매합니다. | |

| DART(Microsoft 검색 및 대응 팀)와 같은 외부 전문가를 프로세스에 통합하여 전문 지식을 보완합니다. | 검색 및 복구 경험이 중요합니다. | |

| 엔드포인트용 Defender를 사용하여 영향을 받은 디바이스를 신속하게 격리합니다. | Windows 11 및 Windows 10 통합으로 쉽게 수행할 수 있습니다. | |

다음 단계

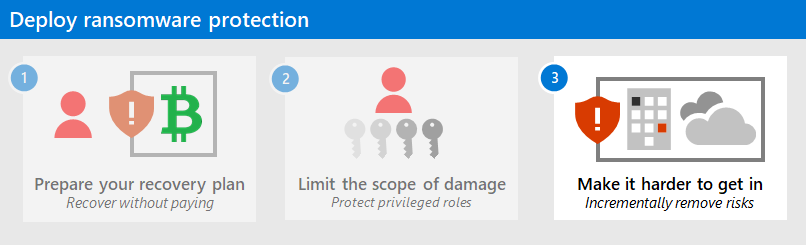

3단계를 계속 진행하여 위협 행위자가 위험을 증분 방식으로 제거하여 환경에 들어가기 어렵게 만듭니다.

추가 랜섬웨어 리소스

Microsoft의 주요 정보:

- 랜섬웨어의 위협이 증가하고 있는 Microsoft On the Issues 블로그 게시물 2021년 7월 20일

- 사람이 운영하는 랜섬웨어

- 랜섬웨어 및 강탈으로부터 신속하게 보호

- 2021년 Microsoft 디지털 방어 보고서(10-19페이지 참조)

- 랜섬웨어: Microsoft Defender 포털의 만연하고 지속적인 위협 위협 분석 보고서

- MICROSOFT의 DART(검색 및 대응 팀) 랜섬웨어 접근 방식 및 사례 연구

Microsoft 365:

- Microsoft 365 테넌트에 대한 랜섬웨어 보호 배포

- Azure 및 Microsoft 365를 사용하여 랜섬웨어 복원력 최대화

- 랜섬웨어 공격으로부터 복구

- 맬웨어 및 랜섬웨어 보호

- 랜섬웨어로부터 Windows 10 PC 보호

- SharePoint Online에서 랜섬웨어 처리

- Microsoft Defender 포털의 랜섬웨어 에 대한 위협 분석 보고서

Microsoft Defender XDR:

Microsoft Azure:

- 랜섬웨어 공격에 대한 Azure 방어

- Azure 및 Microsoft 365를 사용하여 랜섬웨어 복원력 최대화

- 랜섬웨어로부터 보호하기 위한 백업 및 복원 계획

- Microsoft Azure Backup으로 랜섬웨어로부터 보호하기(26분 동영상)

- 시스템 ID 손상으로부터 복구

- Microsoft Sentinel의 고급 다단계 공격 검색

- Microsoft Sentinel에서 랜섬웨어에 대한 Fusion 검색

클라우드용 Microsoft Defender 앱:

랜섬웨어 완화 지침에 대한 Microsoft 보안 팀 블로그 게시물:

인간이 운영하는 랜섬웨어 퇴치 가이드: 1부(2021년 9월)

Microsoft의 DART(검색 및 대응 팀)가 랜섬웨어 인시던트 조사를 수행하는 방법에 대한 주요 단계입니다.

인간이 운영하는 랜섬웨어 퇴치 가이드: 2부(2021년 9월)

권장 사항 및 모범 사례.

사이버 보안 위험을 이해하여 복원력 강화: 4부—현재 위협 탐색(2021년 5월)

랜섬웨어 섹션을 참조하세요.

사람이 운영하는 랜섬웨어 공격: 예방 가능한 재해(2020년 3월)

실제 공격의 공격 체인 분석을 포함합니다.