비즈니스용 Windows Hello 작동 방식

비즈니스용 Windows Hello는 여러 기술이 함께 작동해야 하는 분산 시스템입니다. 비즈니스용 Windows Hello 작동 방식에 대한 설명을 간소화하기 위해 배포 프로세스의 시간 순서를 나타내는 5단계로 세분화해 보겠습니다.

디바이스 등록 단계

이 단계에서 디바이스는 IDP(ID 공급자)에 ID를 등록하여 IdP에 연결하고 인증할 수 있도록 합니다.

프로비저닝 단계

이 단계에서 사용자는 한 가지 형태의 인증(일반적으로 사용자 이름/암호)을 사용하여 인증하여 새 비즈니스용 Windows Hello 자격 증명을 요청합니다. 프로비전 흐름은 퍼블릭/프라이빗 키 쌍을 생성하기 전에 두 번째 인증 요소가 필요합니다. 공개 키는 사용자 계정에 매핑된 IdP에 등록됩니다.

키 동기화 단계

일부 하이브리드 배포에 필요한 이 단계에서 사용자의 공개 키는 Microsoft Entra ID에서 Active Directory로 동기화됩니다.

인증서 등록 단계

인증서를 사용하는 배포에만 필요한 이 단계에서는 조직의 PKI(공개 키 인프라)를 사용하여 사용자에게 인증서가 발급됩니다.

인증 단계

이 마지막 단계에서 사용자는 생체 인식 또는 PIN을 사용하여 Windows에 로그인할 수 있습니다. 사용된 제스처에 관계없이 비즈니스용 Windows Hello 자격 증명의 프라이빗 부분을 사용하여 인증이 수행됩니다. IdP는 프로비저닝 단계에서 등록된 공개 키에 사용자 계정을 매핑하여 사용자 ID의 유효성을 검사합니다.

다음 섹션에서는 이러한 각 단계에 대한 심층적인 인사이트를 제공합니다.

장치 등록

비즈니스용 Windows Hello 배포에 포함된 모든 디바이스는 디바이스 등록이라는 프로세스를 거쳐야 합니다. 디바이스 등록을 사용하면 디바이스를 연결하고 IdP에 인증할 수 있습니다.

- 클라우드 및 하이브리드 배포의 경우 ID 공급자는 Microsoft Entra ID이고 디바이스는 디바이스 등록 서비스에 등록됩니다.

- 온-프레미스 배포의 경우 ID 공급자는 AD FS(Active Directory Federation Services)이고 디바이스는 AD FS에서 호스트되는 엔터프라이즈 디바이스 등록 서비스에 등록됩니다.

디바이스가 등록되면 IdP는 사용자가 로그인할 때 디바이스를 인증하는 데 사용되는 ID를 디바이스에 제공합니다.

조인 유형으로 식별되는 다양한 등록 유형이 있습니다. 자세한 내용은 디바이스 ID란?을 참조하세요.

자세한 시퀀스 다이어그램은 디바이스 등록 작동 방식을 참조하세요.

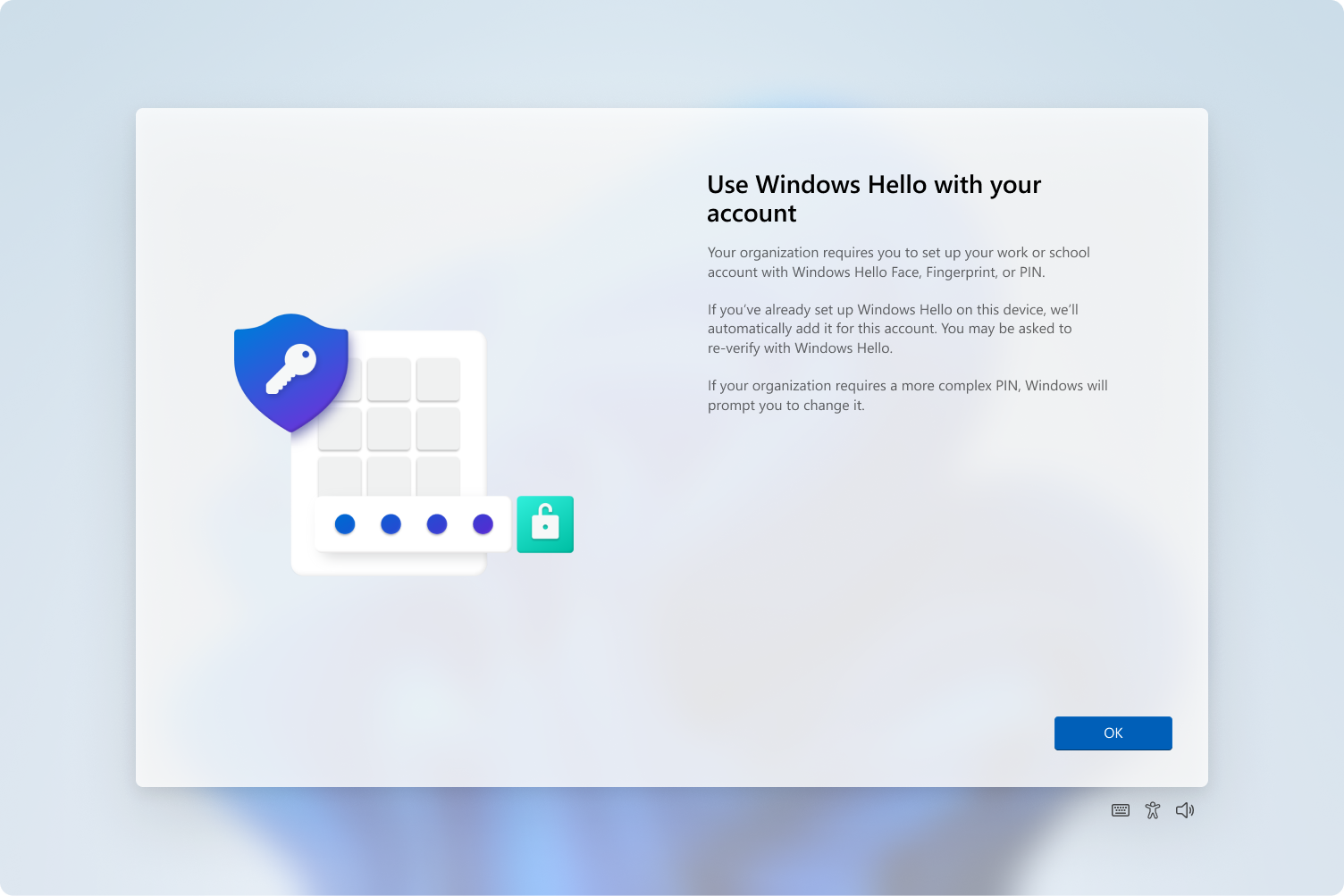

프로비전

Windows Hello 프로비저닝은 디바이스 등록이 완료되고 디바이스가 Windows Hello를 사용하도록 설정하는 정책을 수신한 후에 트리거됩니다. 모든 필수 구성 요소가 충족되면 프로비저닝 흐름을 통해 사용자를 데려가기 위해 CXH(클라우드 eXperience Host) 창이 시작됩니다.

참고

배포 유형에 따라 다음과 같은 경우에만 비즈니스용 Windows Hello 프로비저닝이 시작됩니다.

- 디바이스가 Windows Hello 하드웨어 요구 사항을 충족합니다.

- 디바이스가 Active Directory 또는 Microsoft Entra ID에 조인됩니다.

- 사용자가 Active Directory 또는 Microsoft Entra ID에 정의된 계정으로 로그인합니다.

- 비즈니스용 Windows Hello 정책이 사용하도록 설정됨

- 사용자가 원격 데스크톱을 통해 컴퓨터에 연결되어 있지 않습니다.

특정 배포 유형에 대한 추가 필수 구성 요소는 비즈니스용 Windows Hello 배포 계획 문서에 설명되어 있습니다.

프로비저닝 단계에서 Windows Hello 컨테이너 가 만들어집니다. Windows Hello 컨테이너는 키 자료 또는 데이터의 논리적 그룹화입니다. 컨테이너는 조직의 IdP에 등록된 디바이스에서만 조직의 자격 증명을 보유합니다.

참고

디스크, 레지스트리 또는 다른 곳에 실제 컨테이너가 없습니다. 컨테이너는 관련 항목을 그룹화하는 데 사용되는 논리적 단위입니다. Windows Hello에서 저장하는 키, 인증서 및 자격 증명은 실제 컨테이너 또는 폴더를 만들지 않고 보호됩니다.

프로비저닝 단계와 관련된 단계는 다음과 같습니다.

- CXH 창에서 사용자에게 MFA를 사용하여 IdP에 인증하라는 메시지가 표시됩니다.

- MFA에 성공하면 사용자는 생체 제스처(사용 가능한 경우) 및 PIN을 제공해야 합니다.

- PIN 확인 후 Windows Hello 컨테이너가 만들어집니다.

- 퍼블릭/프라이빗 키 쌍이 생성됩니다. 키 쌍은 TPM(신뢰할 수 있는 플랫폼 모듈), 사용 가능한 경우 또는 소프트웨어에 바인딩됩니다.

- 프라이빗 키는 로컬로 저장되고 TPM으로 보호되며 내보낼 수 없습니다.

- 공개 키는 사용자 계정에 매핑된 IdP에 등록됩니다.

- 디바이스 등록 서비스에서 Microsoft Entra ID의 사용자 개체에 키를 씁니다.

- 온-프레미스 시나리오의 경우 AD FS는 Active Directory에 키를 씁니다.

다음 비디오에서는 암호로 로그인한 후 비즈니스용 Windows Hello 등록 단계를 보여줍니다.

자세한 내용 및 자세한 시퀀스 다이어그램은 프로비전 작동 방식을 참조하세요.

Windows Hello 컨테이너 세부 정보

프로비저닝 단계에서 Windows Hello는 디바이스에서 새 퍼블릭/프라이빗 키 쌍을 생성합니다. TPM은 프라이빗 키를 생성하고 보호합니다. 디바이스에 TPM이 없는 경우 프라이빗 키가 암호화되어 소프트웨어에 저장됩니다. 이 초기 키를 보호기 키라고 합니다. 보호기 키는 단일 제스처와 연결됩니다. 사용자가 PIN, 지문 및 얼굴을 동일한 디바이스에 등록하는 경우 각 제스처에는 고유한 보호기 키가 있습니다.

보호기 키는 인증 키를 안전하게 래핑합니다. 인증 키는 사용자 ID 키의 잠금을 해제하는 데 사용됩니다. 각 컨테이너의 인증 키는 하나뿐이지만 해당 키를 다른 고유 보호기 키로 래핑한 복사본이 여러 개 있을 수 있습니다.

각 보호기는 인증 키의 자체 복사본을 암호화합니다. 암호화를 수행하는 방법은 보호기 자체에 달려 있습니다. 예를 들어 PIN 보호기는 PIN을 엔트로피로 사용하여 TPM 봉인 작업을 수행하거나 TPM을 사용할 수 없는 경우 PIN 자체에서 파생된 키를 사용하여 인증 키의 대칭 암호화를 수행합니다.

중요

구성된 정책 설정에 따라 하드웨어(TPM 1.2 또는 2.0) 또는 소프트웨어에서 키를 생성할 수 있습니다. 하드웨어에서 키가 생성되도록 하려면 정책 설정을 구성해야 합니다. 자세한 내용은 하드웨어 보안 디바이스 사용을 참조하세요.

개인(Microsoft 계정) 및 회사 또는 학교(Active Directory 또는 Microsoft Entra ID) 계정은 키에 단일 컨테이너를 사용합니다. 모든 키는 ID 공급자의 도메인별로 구분되어 사용자 개인 정보를 보호할 수 있습니다.

Windows Hello는 관리 키도 생성합니다. 필요한 경우 관리 키를 사용하여 자격 증명을 다시 설정할 수 있습니다. 예를 들어 PIN 재설정 서비스를 사용하는 경우입니다. TPM 지원 장치에서는 보호기 키 외에 TPM의 증명이 포함된 데이터 블록을 생성합니다.

컨테이너에 저장된 키 자료에 대한 액세스는 PIN 또는 생체 인식 제스처에서만 사용하도록 설정됩니다. 프로비전 중에 수행되는 2단계 확인은 IdP와 사용자 간에 신뢰할 수 있는 관계를 만듭니다. 퍼블릭/프라이빗 키 쌍의 공개 부분이 ID 공급자로 전송되고 사용자 계정과 연결된 경우에 발생합니다. 사용자가 디바이스에서 제스처를 입력하면 ID 공급자는 Windows Hello 키와 제스처의 조합으로 인해 확인된 ID임을 알고 있습니다. 그런 다음 Windows에서 리소스 및 서비스에 액세스할 수 있도록 하는 인증 토큰을 제공합니다.

컨테이너에는 다음과 같은 여러 유형의 키 자료가 포함될 수 있습니다.

- 항상 비대칭 퍼블릭-프라이빗 키 쌍인 인증 키입니다. 이 키 쌍은 등록 중 생성되며, 사용자의 PIN 또는 생체 인식 제스처를 사용하여 액세스할 때마다 잠금을 해제해야 합니다. 인증 키는 사용자가 PIN을 다시 설정할 때까지 존재하며, 이때 새 키가 생성됩니다. 새 키가 생성되면 이전 키가 이전에 보호했던 모든 키 자료를 암호 해독하고 새 키를 사용하여 다시 암호화해야 합니다.

- 하나 이상의 사용자 ID 키. 이러한 키는 사용하는 IdP에 따라 대칭 또는 비대칭일 수 있습니다. 인증서 기반 Windows Hello for Work의 경우 컨테이너가 잠금 해제되면 사용자 ID 키 또는 키 쌍에 액세스해야 하는 애플리케이션에서 액세스를 요청할 수 있습니다. 사용자 ID 키는 이 디바이스에서 IdP로 전송된 인증 요청 또는 토큰에 서명하거나 암호화하는 데 사용됩니다. 사용자 ID 키는 일반적으로 수명이 길지만 인증 키보다 수명이 짧을 수 있습니다. Microsoft 계정, Active Directory 계정 및 Microsoft Entra 계정은 모두 비대칭 키 쌍을 사용해야 합니다. 디바이스는 퍼블릭 및 프라이빗 키를 생성하고, 공개 키를 IdP에 등록하고(이후 확인을 위해 저장) 프라이빗 키를 안전하게 저장합니다. 조직의 경우 다음 두 가지 방법으로 사용자 ID 키를 생성할 수 있습니다.

- 사용자 ID 키 쌍은 조직의 CA(인증 기관)와 연결할 수 있습니다. 이 옵션을 사용하면 조직에서 기존 PKI를 계속 사용할 수 있습니다(적절한 경우). VPN 솔루션과 같은 많은 애플리케이션에서 인증서를 사용해야 하는 경우 이 모드에서 Windows Hello를 배포할 때 인증서 기반 기능을 유지하면서 사용자 암호에서 더 빠르게 전환할 수 있습니다. 또한 이 옵션을 사용하면 조직에서 보호된 컨테이너에 다른 인증서를 저장할 수 있습니다. 예를 들어 사용자가 RDP를 통해 인증할 수 있는 인증서

- IdP는 사용자 ID 키 쌍을 직접 생성할 수 있으므로 PKI가 없거나 필요한 환경에서 Windows Hello를 빠르고 낮은 오버헤드로 배포할 수 있습니다.

사용자 ID 키는 서비스에 사용자를 인증하는 데 사용됩니다. 예를 들어 등록된 공개 키에 해당하는 프라이빗 키의 소유를 증명하기 위해 nonce에 서명합니다. Active Directory, Microsoft Entra ID 또는 Microsoft 계정이 있는 사용자에게는 해당 계정과 연결된 키가 있습니다. 키는 도메인 컨트롤러(Active Directory 시나리오) 또는 클라우드(Microsoft Entra ID 및 MSA 시나리오)에 인증하여 Windows 디바이스에 로그인하는 데 사용할 수 있습니다.

Windows Hello를 FIDO2 인증자로 사용하여 WebAuthn을 지원하는 모든 웹 사이트에 인증할 수도 있습니다. 웹 사이트 또는 애플리케이션은 API를 사용하여 사용자의 Windows Hello 컨테이너에 FIDO 사용자 ID 키를 만들 수 있습니다. 후속 방문에서 사용자는 Windows Hello PIN 또는 생체 인식 제스처를 사용하여 웹 사이트 또는 앱에 인증할 수 있습니다.

Windows에서 비즈니스용 Windows Hello를 지원하는 TPM을 사용하는 방법에 대한 자세한 내용은 Windows에서 신뢰할 수 있는 플랫폼 모듈을 사용하는 방법을 참조하세요.

생체 인식 데이터 스토리지

Windows Hello를 지원하는 데 사용되는 생체 인식 데이터는 로컬 장치에만 저장됩니다. 로밍되지 않으며 외부 디바이스 또는 서버로 전송되지 않습니다. 이러한 구분은 공격자가 생체 인식 데이터를 훔치기 위해 손상시킬 수 있는 단일 수집 지점을 제공하지 않음으로써 잠재적인 공격자의 시도를 중단시키는 데 도움이 됩니다. 공격자가 디바이스에서 생체 인식 데이터를 가져올 수 있더라도 생체 인식 센서에서 인식할 수 있는 원시 생체 인식 샘플로 다시 변환할 수 없습니다.

각 센서에는 템플릿 데이터가 저장되는 자체 생체 인식 데이터베이스 파일(경로 C:\WINDOWS\System32\WinBioDatabase)이 있습니다. 각 데이터베이스 파일에는 시스템에 암호화된 고유하고 임의로 생성된 키가 있습니다. 센서의 템플릿 데이터는 CBC 체인 모드에서 AES를 사용하여 데이터베이스별 키로 암호화됩니다. 해시는 SHA256입니다.

참고

일부 지문 센서는 OS 대신 지문 센서 모듈에서 일치를 완료할 수 있는 기능을 갖추고 있습니다. 이러한 센서는 데이터베이스 파일 대신 지문 모듈에 생체 인식 데이터를 저장합니다. 자세한 내용은 Windows Hello ESS(보안 강화 로그인)를 참조하세요.

키 동기화

하이브리드 환경에서는 키 동기화가 필요합니다. 사용자가 비즈니스용 Windows Hello 자격 증명을 프로비전한 후에는 키가 Microsoft Entra ID에서 Active Directory로 동기화되어야 합니다.

사용자의 공개 키는 Active Directory에서 msDS-KeyCredentialLink 사용자 개체의 특성에 기록됩니다. 동기화는 Microsoft Entra Connect Sync에서 처리됩니다.

인증서 등록

인증서 배포의 경우 키를 등록한 후 클라이언트는 인증서 요청을 생성합니다. 요청은 CRA(인증 등록 기관)로 전송됩니다. CRA는 AD FS(Active Directory Federation Services) 서버에 있으며, 이 서버는 인증서 요청의 유효성을 검사하고 엔터프라이즈 PKI를 사용하여 처리합니다.

인증서는 온-프레미스 리소스에 인증하는 데 사용되는 사용자의 Hello 컨테이너에 등록됩니다.

Authentication

Windows Hello 자격 증명은 인증서 또는 비대칭 키 쌍을 기반으로 합니다. Windows Hello 자격 증명 및 해당 자격 증명을 사용하여 가져온 토큰은 디바이스에 바인딩됩니다.

인증은 다음을 조합한 2단계 인증입니다.

- 디바이스 및 에 연결된 키 또는 인증서

- 사용자가 알고 있는 항목(PIN) 또는

- 사람이 있는 것(생체 인식)

PIN 항목 및 생체 인식 제스처는 모두 개인 키를 사용하여 ID 공급자에게 전송되는 데이터에 암호화적으로 서명하도록 Windows를 트리거합니다. IdP는 사용자의 ID를 확인하고 사용자를 인증합니다.

자격 증명의 PIN 또는 프라이빗 부분은 IdP로 전송되지 않으며 PIN은 디바이스에 저장되지 않습니다. PIN 및 바이오 제스처는 자격 증명의 프라이빗 부분을 사용하는 작업을 수행할 때 사용자가 제공한 엔트로피 입니다.

사용자가 보호된 키 자료에 액세스하려는 경우 인증 프로세스는 사용자가 PIN 또는 생체 인식 제스처를 입력하여 디바이스 잠금을 해제하는 것으로 시작합니다. 이 프로세스는 키 해제라고도 합니다. 실제 키를 사용하여 잠긴 문을 여는 경우를 생각해 보세요. 잠긴 문을 열려면 주머니나 지갑에서 키를 꺼내야 합니다. 사용자의 PIN은 장치의 기본 컨테이너에 대해 보호기 키의 잠금을 해제합니다. 해당 컨테이너가 잠금 해제되면 애플리케이션(및 사용자)은 컨테이너 내에 있는 모든 사용자 ID 키를 사용할 수 있습니다.

이러한 키는 IdP로 전송되는 요청에 서명하고 지정된 리소스에 대한 액세스를 요청하는 데 사용됩니다.

중요

키의 잠금이 해제되어 있지만 애플리케이션은 의지에 따라 키를 사용할 수 없습니다. 응용 프로그램에서는 특정 API를 사용하여 특정 작업(예: 메일 메시지 암호 해독 또는 웹 사이트 로그인)에 키 자료를 요구하는 작업을 요청할 수 있습니다. 이러한 API를 통한 액세스는 사용자 제스처를 통한 명시적 유효성 검사가 필요하지 않으며 키 자료는 요청 중인 애플리케이션에 노출되지 않습니다. 대신, 응용 프로그램이 인증, 암호화 또는 암호 해독을 요청하고 Windows Hello 계층에서 실제 작업을 처리하여 결과를 반환합니다. 가능한 경우 응용 프로그램은 잠금이 해제된 장치에 대해서도 강제 인증을 요청할 수 있습니다. Windows는 사용자에게 PIN을 다시 입력하거나 인증 제스처를 수행하라는 메시지를 표시하여 중요한 데이터 또는 작업에 대한 보호 수준을 추가합니다. 예를 들어 디바이스 잠금을 해제하는 데 동일한 계정 및 PIN 또는 제스처가 이미 사용되었더라도 특정 작업이 수행될 때마다 다시 인증을 요구하도록 애플리케이션을 구성할 수 있습니다.

자세한 내용 및 자세한 시퀀스 다이어그램은 인증 작동 방식을 참조하세요.

기본 새로 고침 토큰

SSO(Single Sign-On)는 특정 애플리케이션에 액세스하기 위해 가져온 특수 토큰을 사용합니다. Kerberos를 사용하는 기존 Windows 통합 인증 사례에서 토큰은 Kerberos TGT(티켓 부여 티켓)입니다. Microsoft Entra ID 및 AD FS 애플리케이션의 경우 이 토큰은 PRT( 기본 새로 고침 토큰 )입니다. 사용자와 디바이스 모두에 대한 클레임이 포함된 JSON 웹 토큰 입니다.

PRT는 처음에 Kerberos TGT를 가져오는 것과 비슷한 방식으로 로그인하거나 잠금 해제하는 동안 가져옵니다. 이 동작은 Microsoft Entra 조인 디바이스와 Microsoft Entra 하이브리드 조인 디바이스 모두에 해당합니다. Microsoft Entra ID에 등록된 개인 디바이스의 경우 PRT는 처음에 회사 또는 학교 계정 추가 시 가져옵니다. 개인 디바이스의 경우 디바이스 잠금을 해제하는 계정은 회사 계정이 아니라 소비자 계정(Microsoft 계정)입니다.

SSO에는 PRT가 필요합니다. 그렇지 않으면 애플리케이션에 액세스할 때마다 자격 증명을 묻는 메시지가 사용자에게 표시됩니다. PRT에는 디바이스에 대한 정보도 포함되어 있습니다. 애플리케이션에 설정된 디바이스 기반 조건부 액세스 정책이 있는 경우 PRT 액세스가 거부되지 않습니다.

팁

비즈니스용 Windows Hello 키는 Microsoft Entra MFA(다단계 인증) 요구 사항을 충족하고 리소스에 액세스할 때 사용자에게 표시되는 MFA 프롬프트 수를 줄입니다.

자세한 내용은 기본 새로 고침 토큰이란?을 참조하세요.

비즈니스용 Windows Hello 및 암호 변경

비즈니스용 Windows Hello는 키 또는 인증서를 사용하므로 사용자 계정 암호를 변경해도 로그인 또는 잠금 해제에는 영향을 주지 않습니다.

그러나 사용자가 암호를 변경해야 하는 경우(예: 암호 만료 정책으로 인해) Windows Hello로 로그인할 때 암호 변경 요구 사항에 대한 알림이 표시되지 않습니다. 이로 인해 Active Directory로 보호되는 리소스에 인증하지 못할 수 있습니다. 문제를 완화하려면 다음 옵션 중 하나를 고려하세요.

- 사용자 계정에 대한 암호 만료 사용 안 함

- 암호 만료 정책 대신 PIN 만료 정책을 채택하는 것이 좋습니다.

- 암호 만료가 조직의 요구 사항인 경우 사용자에게 정기적으로 또는 인증 실패 메시지를 받을 때 암호를 변경하도록 지시합니다. 사용자는 다음을 통해 암호를 재설정할 수 있습니다.

- Ctrl + Alt + Del>암호 변경 옵션 사용

- 암호를 사용하여 로그인합니다. 암호를 변경해야 하는 경우 Windows에서 사용자에게 암호를 업데이트하라는 메시지를 표시합니다.

중요

사용자의 암호를 변경하려면 디바이스가 도메인 컨트롤러와 통신할 수 있어야 합니다.

다음 단계

다양한 조직의 요구 사항과 요구 사항을 수용하기 위해 비즈니스용 Windows Hello는 다양한 배포 옵션을 제공합니다. 비즈니스용 Windows Hello 배포를 계획하는 방법을 알아보려면 다음을 참조하세요.