Składniki usługi Microsoft Defender dla IoT

System Usługi Microsoft Defender dla IoT został utworzony w celu zapewnienia szerokiego zasięgu i widoczności różnych źródeł danych.

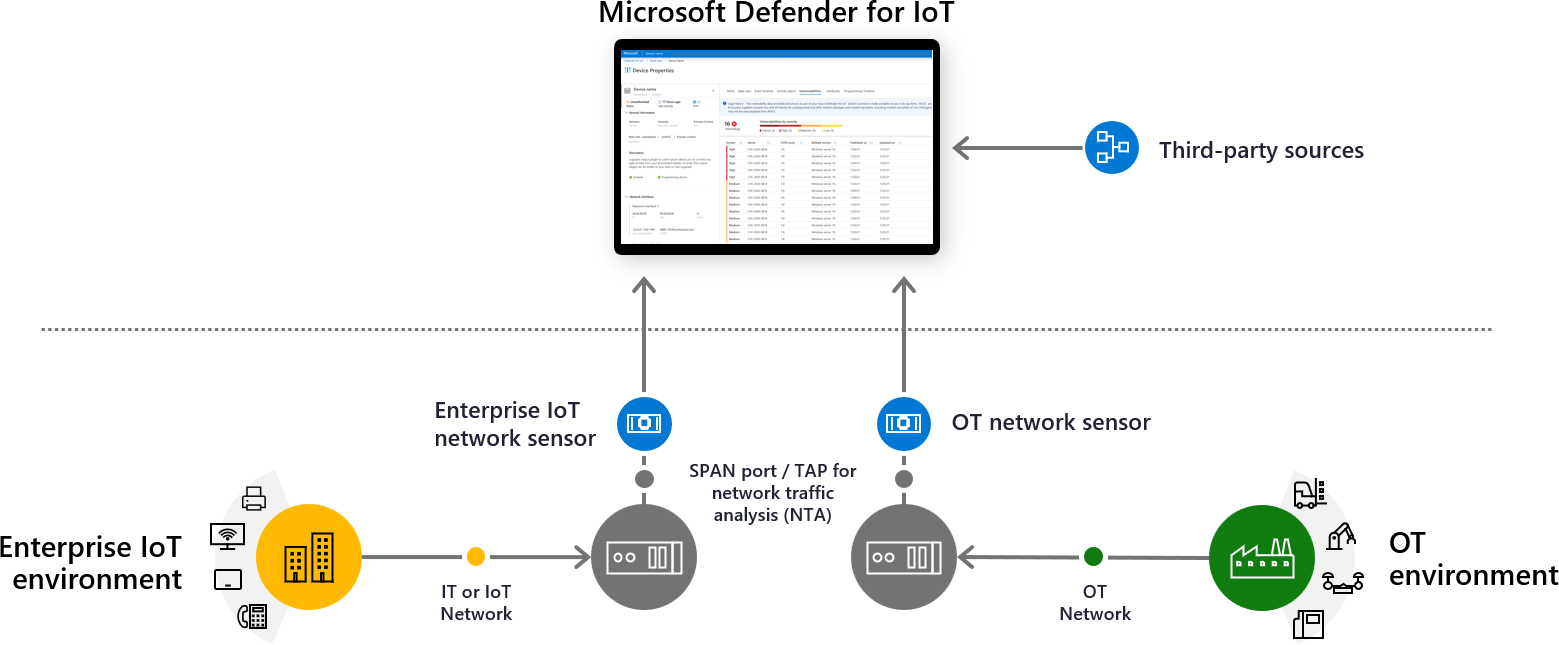

Na poniższej ilustracji przedstawiono sposób przesyłania strumieniowego danych do usługi Defender dla IoT z czujników sieciowych i źródeł innych firm w celu zapewnienia ujednoliconego widoku zabezpieczeń IoT/OT. Usługa Defender for IoT w witrynie Azure Portal udostępnia spis zasobów, oceny luk w zabezpieczeniach i ciągłe monitorowanie zagrożeń.

Usługa Defender dla IoT łączy się zarówno ze składnikami chmury, jak i lokalnymi, i jest oparta na skalowalności w dużych i geograficznie rozproszonych środowiskach.

Usługa Defender dla IoT obejmuje następujące składniki monitorowania zabezpieczeń OT:

Witryna Azure Portal do zarządzania chmurą i integracji z innymi usługi firmy Microsoft, takimi jak Microsoft Sentinel.

Technologia operacyjna (OT) lub czujniki sieciowe IoT przedsiębiorstwa w celu wykrywania urządzeń w sieci. Czujniki sieciowe usługi Defender for IoT są wdrażane na maszynie wirtualnej lub urządzeniu fizycznym. Czujniki OT można skonfigurować jako czujniki połączone z chmurą lub w pełni zarządzane lokalnie czujniki.

Czujniki sieciowe OT i Enterprise IoT

Czujniki sieciowe usługi Defender for IoT wykrywają i stale monitorują ruch sieciowy między urządzeniami sieciowymi.

Czujniki sieciowe są przeznaczone dla sieci OT/IoT i łączą się z portem SPAN lub siecią TAP. Czujniki sieciowe usługi Defender for IoT mogą zapewnić wgląd w zagrożenia w ciągu kilku minut od nawiązania połączenia z siecią.

Czujniki sieciowe używają aparatów analitycznych obsługujących protokół OT/IoT oraz inspekcji pakietów głębokich warstwy 6 (DPI) w celu wykrywania zagrożeń, takich jak złośliwe oprogramowanie bez plików, na podstawie nietypowej lub nieautoryzowanej aktywności.

Zbieranie, przetwarzanie, analiza i alerty danych odbywa się bezpośrednio na czujniku, co może być idealne w przypadku lokalizacji z małą przepustowością lub łącznością o dużym opóźnieniu. Tylko dane telemetryczne i szczegółowe są przesyłane na potrzeby zarządzania do witryny Azure Portal.

Aby uzyskać więcej informacji, zobacz Defender for IoT OT deployment path (Ścieżka wdrażania usługi Defender for IoT OT).

Połączone z chmurą a lokalne czujniki OT

Czujniki połączone z chmurą to czujniki połączone z usługą Defender for IoT na platformie Azure i różnią się od czujników zarządzanych lokalnie w następujący sposób:

Jeśli masz czujnik sieci OT połączony z chmurą:

Wszystkie dane wykrywane przez czujnik są wyświetlane w konsoli czujnika, ale informacje o alertach są również dostarczane do platformy Azure, gdzie można je analizować i udostępniać innym usługom platformy Azure.

Pakiety analizy zagrożeń firmy Microsoft można automatycznie wypychać do czujników połączonych z chmurą.

Nazwa czujnika zdefiniowana podczas dołączania jest nazwą wyświetlaną w czujniku i jest tylko do odczytu z konsoli czujnika.

Natomiast podczas pracy z czujnikami zarządzanymi lokalnie:

Wyświetl dowolne dane dla określonego czujnika z poziomu konsoli czujnika.

Należy ręcznie przekazać wszystkie pakiety analizy zagrożeń do czujników zarządzanych lokalnie.

Nazwy czujników można zaktualizować w konsoli czujnika.

Aby uzyskać więcej informacji, zobacz Zarządzanie czujnikami OT z poziomu konsoli czujnika.

Aparaty analityczne usługi Defender dla IoT

Czujniki sieciowe usługi Defender for IoT analizują pozyskane dane przy użyciu wbudowanych aparatów analitycznych i wyzwalają alerty na podstawie zarówno ruchu w czasie rzeczywistym, jak i wstępnie zarejestrowanego.

Aparaty analityczne zapewniają uczenie maszynowe i analizę profilów, analizę ryzyka, bazę danych urządzeń oraz zestaw szczegółowych informacji, analizę zagrożeń i analizę behawioralną.

Na przykład aparat wykrywania naruszeń zasad modeluje sieci systemów kontroli przemysłowej (ICS, Industrial Control Systems) w celu wykrywania odchyleń od oczekiwanego zachowania "punktu odniesienia" przez użycie wykrywania anomalii behawioralnej (BAD) zgodnie z opisem w temacie NISTIR 8219. Ten punkt odniesienia został opracowany przez zrozumienie regularnych działań wykonywanych w sieci, takich jak normalne wzorce ruchu, akcje użytkownika i dostęp do sieci ICS. Następnie system BAD monitoruje sieć pod kątem wszelkich odchyleń od oczekiwanego zachowania i flaguje wszelkie naruszenia zasad. Przykłady odchyleń punktu odniesienia obejmują nieautoryzowane użycie kodów funkcji, dostęp do określonych obiektów lub zmiany konfiguracji urządzenia.

Ponieważ wiele algorytmów wykrywania zostało utworzonych dla it, a nie dla sieci OT, dodatkowy punkt odniesienia dla sieci ICS pomaga skrócić krzywą uczenia systemu dla nowych wykryć.

Czujniki sieciowe usługi Defender for IoT obejmują następujące główne aparaty analityczne:

| Nazwa/nazwisko | opis | Przykłady |

|---|---|---|

| Aparat wykrywania naruszeń protokołu | Określa użycie struktur pakietów i wartości pól, które naruszają specyfikacje protokołu ICS. Naruszenia protokołu występują, gdy struktura pakietów lub wartości pól nie są zgodne ze specyfikacją protokołu. |

Alert "Nielegalna operacja MODBUS (kod funkcji zero)" wskazuje, że urządzenie podstawowe wysłało żądanie z kodem funkcji 0 do urządzenia pomocniczego. Ta akcja nie jest dozwolona zgodnie ze specyfikacją protokołu, a urządzenie pomocnicze może nie obsługiwać poprawnie danych wejściowych |

| Naruszenie zasad | Naruszenie zasad występuje z odchyleniem od zachowania punktu odniesienia zdefiniowanego w wyuczonych lub skonfigurowanych ustawieniach. | Alert "Nieautoryzowany agent użytkownika HTTP" wskazuje, że aplikacja, która nie została wyuczona lub zatwierdzona przez zasady, jest używana jako klient HTTP na urządzeniu. Może to być nowa przeglądarka internetowa lub aplikacja na tym urządzeniu. |

| Aparat wykrywania złośliwego oprogramowania w przemyśle | Identyfikuje zachowania wskazujące obecność złośliwego działania sieci za pośrednictwem znanego złośliwego oprogramowania, takiego jak Conficker, Black Energy, Havex, WannaCry, NotPetya i Triton. | Alert "Podejrzenie złośliwego działania (Stuxnet)" wskazuje, że czujnik wykrył podejrzane działanie sieci znane jako związane ze złośliwym oprogramowaniem Stuxnet. To złośliwe oprogramowanie jest zaawansowanym trwałym zagrożeniem mającym na celu kontrolę przemysłową i sieci SCADA. |

| Aparat wykrywania anomalii | Wykrywa nietypową komunikację i zachowania maszyny-maszyny (M2M). Ten aparat modeluje sieci ICS i dlatego wymaga krótszego okresu uczenia niż analiza opracowana dla it. Anomalie są wykrywane szybciej z minimalnymi wynikami fałszywie dodatnimi. |

Alert "Okresowe zachowanie w kanale komunikacyjnym" odzwierciedla okresowe i cykliczne zachowanie transmisji danych, które jest powszechne w sieciach przemysłowych. Inne przykłady obejmują nadmierne próby logowania za pomocą protokołu SMB, a skanowanie sterowników PLC wykryło alerty. |

| Wykrywanie zdarzeń operacyjnych | Wykrywa problemy operacyjne, takie jak sporadyczne połączenia, które mogą wskazywać na wczesne oznaki awarii sprzętu. | Alert "Urządzenie jest podejrzane o rozłączenie (brak odpowiedzi)" jest wyzwalany, gdy urządzenie nie odpowiada na żadne żądanie dla wstępnie zdefiniowanego okresu. Ten alert może wskazywać na zamknięcie, rozłączenie lub awarię urządzenia. Innym przykładem może być wysłanie alertów przez polecenie Siemens S7 stop PLC. |

Opcje zarządzania

Usługa Defender dla IoT zapewnia obsługę sieci hybrydowej przy użyciu następujących opcji zarządzania:

Witryna Azure Portal. Użyj witryny Azure Portal jako jednego okienka szkła, aby wyświetlić wszystkie dane pozyskane z urządzeń za pośrednictwem czujników sieci połączonych z chmurą. Witryna Azure Portal zapewnia dodatkową wartość, taką jak skoroszyty, połączenia z usługą Microsoft Sentinel, zalecenia dotyczące zabezpieczeń i inne.

Użyj również witryny Azure Portal, aby uzyskać nowe urządzenia i aktualizacje oprogramowania, dołączyć i obsługiwać czujniki w usłudze Defender for IoT oraz aktualizować pakiety analizy zagrożeń. Na przykład:

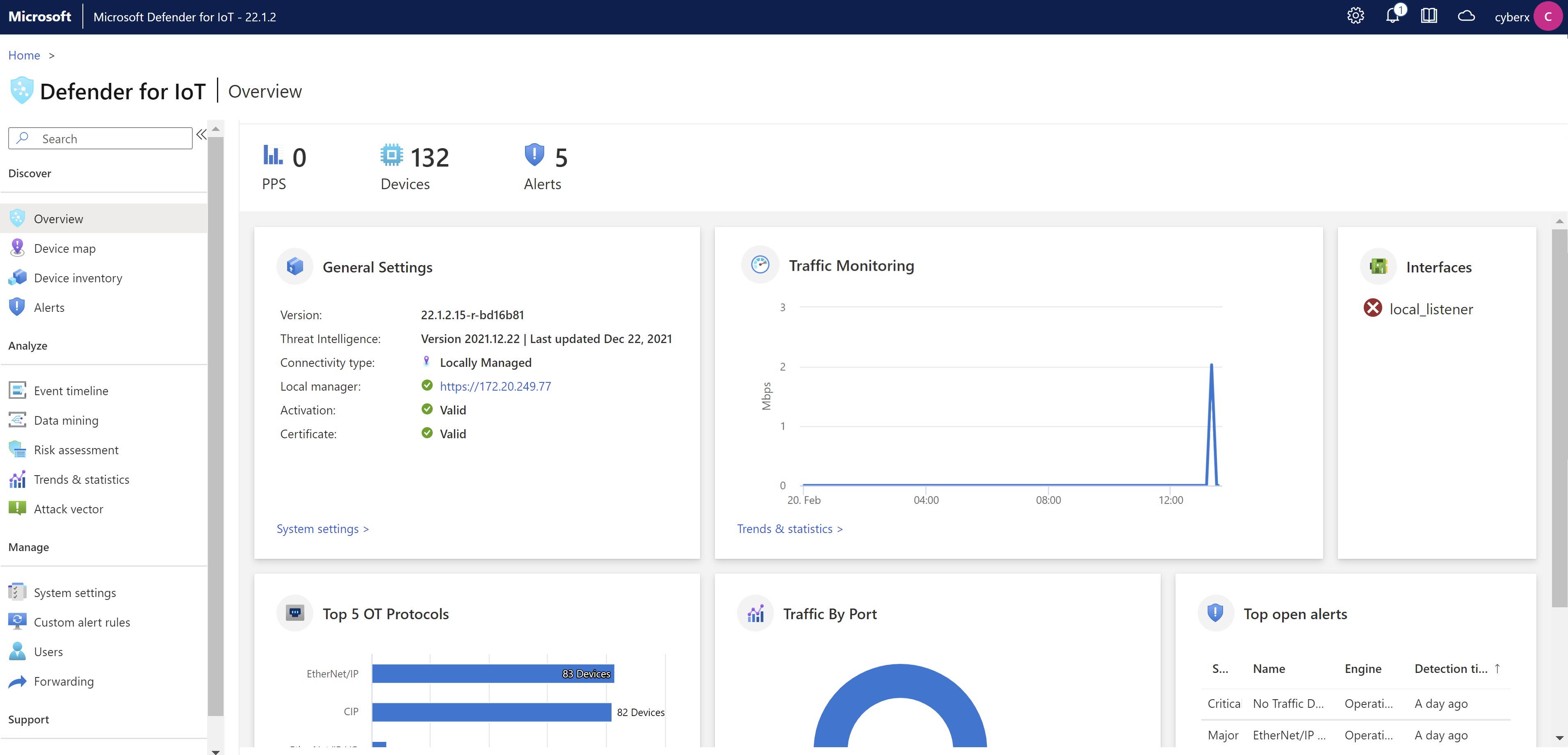

Konsola czujnika OT. Wyświetlanie wykryć dla urządzeń podłączonych do określonego czujnika OT z konsoli czujnika. Użyj konsoli czujnika, aby wyświetlić mapę sieci dla urządzeń wykrytych przez ten czujnik, oś czasu wszystkich zdarzeń występujących w czujniku, przekazać informacje o czujniku do systemów partnerskich i nie tylko. Na przykład:

Urządzenia monitorowane przez usługę Defender dla IoT

Usługa Defender dla IoT umożliwia odnajdywanie wszystkich urządzeń, wszystkich typów we wszystkich środowiskach. Urządzenia są wyświetlane na stronach spisu urządzeń usługi Defender for IoT na podstawie unikatowego sprzężenia adresów IP i MAC.

Usługa Defender for IoT identyfikuje pojedyncze i unikatowe urządzenia w następujący sposób:

| Type | Opis |

|---|---|

| Zidentyfikowane jako poszczególne urządzenia | Urządzenia zidentyfikowane jako poszczególne urządzenia obejmują: IT, OT lub IoT urządzeń z co najmniej jedną kartą sieciowymi, w tym urządzeniami infrastruktury sieciowej, takimi jak przełączniki i routery Uwaga: urządzenie z modułami lub składnikami płaszczyzny wewnętrznej, takimi jak stojaki lub gniazda, jest liczone jako jedno urządzenie, w tym wszystkie moduły lub składniki płaszczyzny wewnętrznej. |

| Nie zidentyfikowano jako pojedyncze urządzenia | Następujące elementy nie są traktowane jako poszczególne urządzenia i nie są uwzględniane w licencji: - Publiczne internetowe adresy IP - Grupy z wieloma rzutami - Grupy emisji - Nieaktywne urządzenia Urządzenia monitorowane przez sieć są oznaczone jako nieaktywne , gdy nie wykryto aktywności sieciowej w określonym czasie: - Sieci OT: nie wykryto aktywności sieci przez ponad 60 dni - Sieci IoT przedsiębiorstwa: nie wykryto aktywności sieci przez ponad 30 dni Uwaga: punkty końcowe zarządzane już przez usługę Defender dla punktu końcowego nie są uznawane za oddzielne urządzenia przez usługę Defender dla IoT. |