Jak Defender for Cloud Apps pomaga chronić środowisko gitHub Enterprise

GitHub Enterprise Cloud to usługa, która pomaga organizacjom przechowywać kod i zarządzać nimi, a także śledzić i kontrolować zmiany w kodzie. Oprócz zalet tworzenia i skalowania repozytoriów kodu w chmurze najbardziej krytyczne zasoby organizacji mogą być narażone na zagrożenia. Uwidocznione zasoby obejmują repozytoria z potencjalnie poufnymi informacjami, szczegółami współpracy i partnerstwa i nie tylko. Zapobieganie ujawnianiu tych danych wymaga ciągłego monitorowania, aby zapobiec eksfiltrowaniu poufnych informacji przez złośliwych podmiotów lub nieświadomych zabezpieczeń.

Połączenie usługi GitHub Enterprise Cloud z usługą Defender for Cloud Apps zapewnia lepszy wgląd w działania użytkowników i zapewnia wykrywanie zagrożeń w przypadku nietypowego zachowania.

Użyj tego łącznika aplikacji, aby uzyskać dostęp do funkcji saaS Security Posture Management (SSPM) za pośrednictwem mechanizmów kontroli zabezpieczeń odzwierciedlonych w usłudze Microsoft Secure Score. Dowiedz się więcej.

Główne zagrożenia

- Konta z naruszeniem zabezpieczeń i zagrożenia wewnętrzne

- Wyciek danych

- Niewystarczająca świadomość zabezpieczeń

- Niezarządzane przynieś własne urządzenie (BYOD)

Jak Defender for Cloud Apps pomaga chronić środowisko

- Wykrywanie zagrożeń w chmurze, kont z naruszonymi zabezpieczeniami i złośliwych informacji poufnych

- Korzystanie ze ścieżki inspekcji działań na potrzeby badań kryminalistycznych

Zarządzanie stanem zabezpieczeń SaaS

Aby wyświetlić zalecenia dotyczące stanu zabezpieczeń usługi GitHub w usłudze Microsoft Secure Score, utwórz łącznik interfejsu API za pośrednictwem karty Łączniki z uprawnieniami Właściciel i Przedsiębiorstwo . W obszarze Wskaźnik bezpieczeństwa wybierz pozycję Zalecane akcje i przefiltruj według usługi = Product GitHub.

Na przykład zalecenia dotyczące usługi GitHub obejmują:

- Włączanie uwierzytelniania wieloskładnikowego (MFA)

- Włączanie logowania jednokrotnego

- Wyłącz opcję "Zezwalaj członkom na zmianę widoczności repozytorium dla tej organizacji"

- Wyłącz opcję "Członkowie z uprawnieniami administratora dla repozytoriów mogą usuwać lub przenosić repozytoria"

Jeśli łącznik już istnieje i nie widzisz jeszcze zaleceń usługi GitHub, odśwież połączenie, odłączając łącznik interfejsu API, a następnie ponownie łącząc je z uprawnieniami Właściciel i Przedsiębiorstwo .

Więcej informacji można znaleźć w następujących artykułach:

Ochrona usługi GitHub w czasie rzeczywistym

Zapoznaj się z naszymi najlepszymi rozwiązaniami dotyczącymi zabezpieczania użytkowników zewnętrznych i współpracy z nimi.

Łączenie usługi GitHub Enterprise Cloud z usługą Microsoft Defender for Cloud Apps

Ta sekcja zawiera instrukcje dotyczące łączenia Microsoft Defender for Cloud Apps z istniejącą organizacją gitHub Enterprise Cloud przy użyciu interfejsów API łącznika aplikacji. To połączenie zapewnia wgląd w korzystanie z chmury GitHub Enterprise w organizacji i kontrolę nad jej użyciem. Aby uzyskać więcej informacji o tym, jak Defender for Cloud Apps chroni usługę GitHub Enterprise Cloud, zobacz Protect GitHub Enterprise (Ochrona usługi GitHub Enterprise).

Użyj tego łącznika aplikacji, aby uzyskać dostęp do funkcji saaS Security Posture Management (SSPM) za pośrednictwem mechanizmów kontroli zabezpieczeń odzwierciedlonych w usłudze Microsoft Secure Score. Dowiedz się więcej.

Wymagania wstępne

- Twoja organizacja musi mieć licencję usługi GitHub Enterprise Cloud.

- Konto usługi GitHub używane do nawiązywania połączenia z Defender for Cloud Apps musi mieć uprawnienia właściciela dla twojej organizacji.

- W przypadku możliwości programu SSPM podane konto musi być właścicielem konta przedsiębiorstwa.

- Aby zweryfikować właścicieli organizacji, przejdź do strony organizacji, wybierz pozycję Osoby, a następnie przefiltruj według właściciela.

Weryfikowanie domen usługi GitHub

Sprawdzanie domen jest opcjonalne. Jednak zdecydowanie zalecamy zweryfikowanie domen, aby Defender for Cloud Apps dopasować adresy e-mail domen członków organizacji usługi GitHub do odpowiadającego im użytkownika usługi Azure Active Directory.

Te kroki można wykonać niezależnie od kroków konfigurowania usługi GitHub Enterprise Cloud i można je pominąć, jeśli domeny zostały już zweryfikowane.

Uaktualnij organizację do warunków użytkowania usługi firmy.

Weryfikowanie domen organizacji.

Uwaga

Upewnij się, że zweryfikowano każdą z domen zarządzanych wymienionych w ustawieniach Defender for Cloud Apps. Aby wyświetlić domeny zarządzane, przejdź do portalu Microsoft Defender i wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps. W obszarze System wybierz pozycję Szczegóły organizacji, a następnie przejdź do sekcji Domeny zarządzane .

Konfigurowanie usługi GitHub Enterprise Cloud

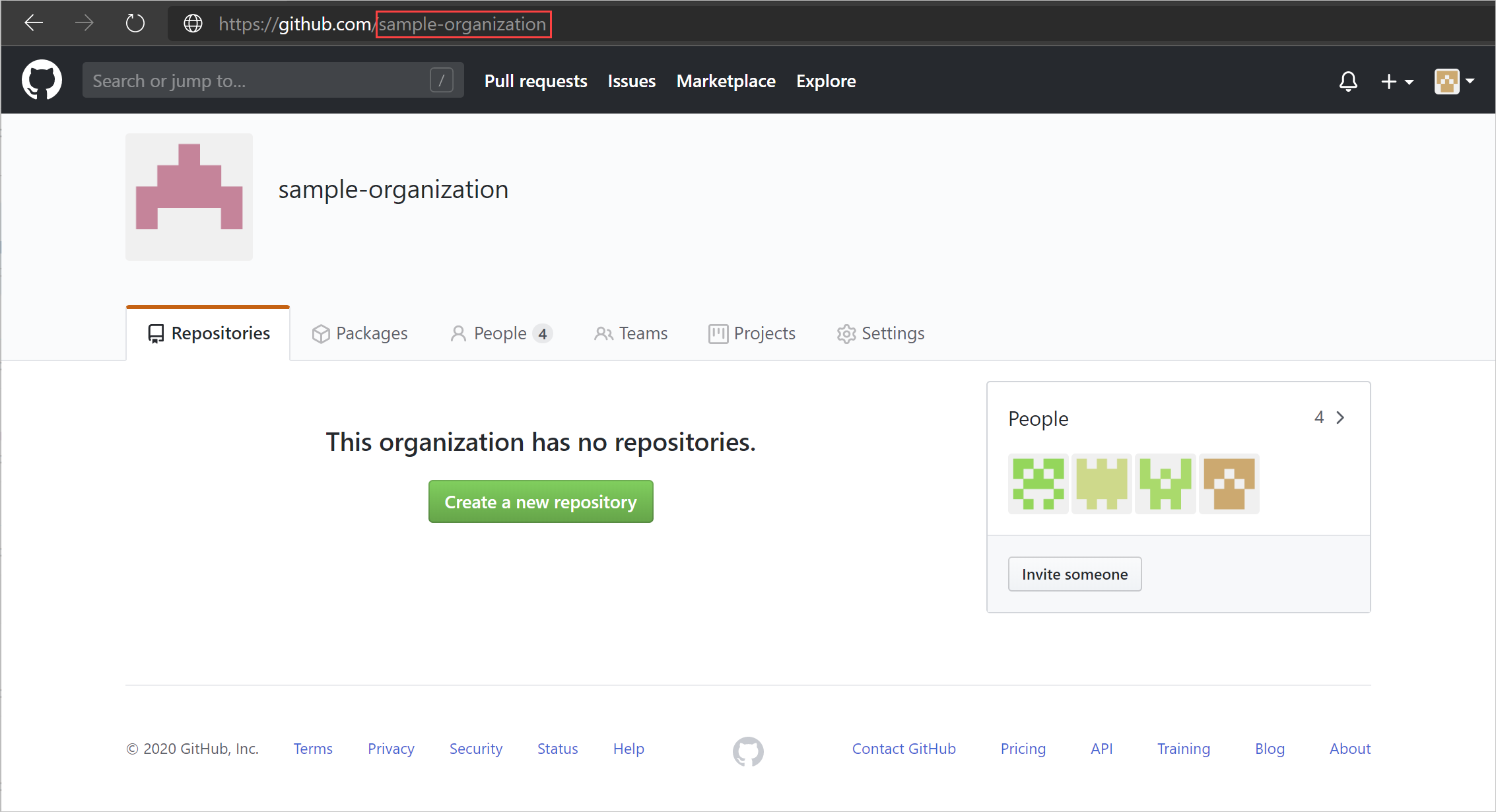

Znajdź nazwę logowania organizacji. W usłudze GitHub przejdź do strony organizacji i z adresu URL zanotuj nazwę logowania organizacji. Będzie ona potrzebna później.

Uwaga

Strona będzie mieć adres URL, taki jak

https://github.com/<your-organization>. Jeśli na przykład strona organizacji tohttps://github.com/sample-organization, nazwa logowania organizacji to przykładowa organizacja.

Utwórz aplikację OAuth dla Defender for Cloud Apps, aby połączyć organizację usługi GitHub. Powtórz ten krok dla każdej dodatkowej połączonej organizacji.

Uwaga

Jeśli masz włączone funkcje w wersji zapoznawczej i zarządzanie aplikacjami, użyj strony Ład aplikacji zamiast strony aplikacji OAuth , aby wykonać tę procedurę.

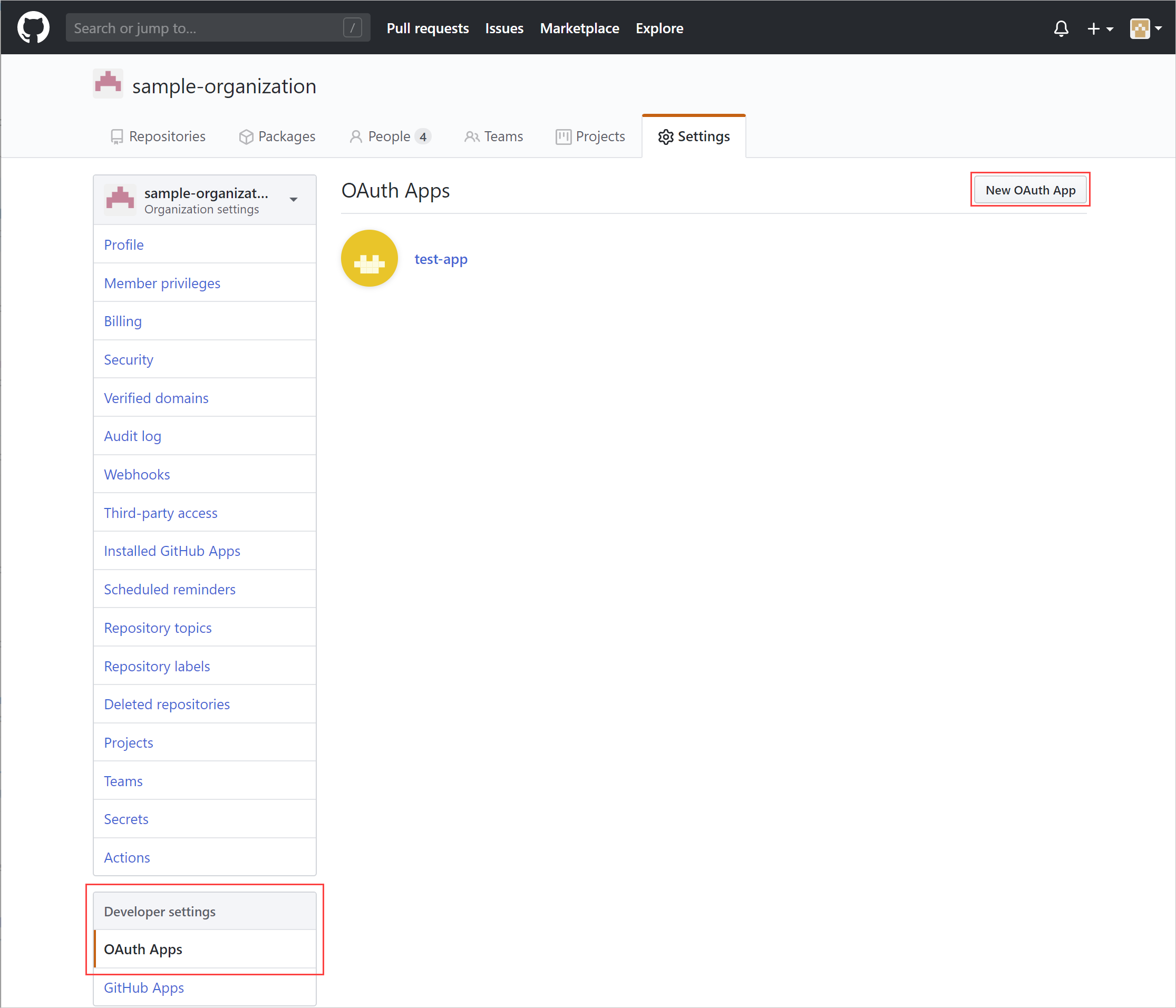

Przejdź do pozycji Ustawienia>Ustawienia dla deweloperów, wybierz pozycję Aplikacje OAuth, a następnie wybierz pozycję Zarejestruj aplikację. Alternatywnie, jeśli masz istniejące aplikacje OAuth, wybierz pozycję Nowa aplikacja OAuth.

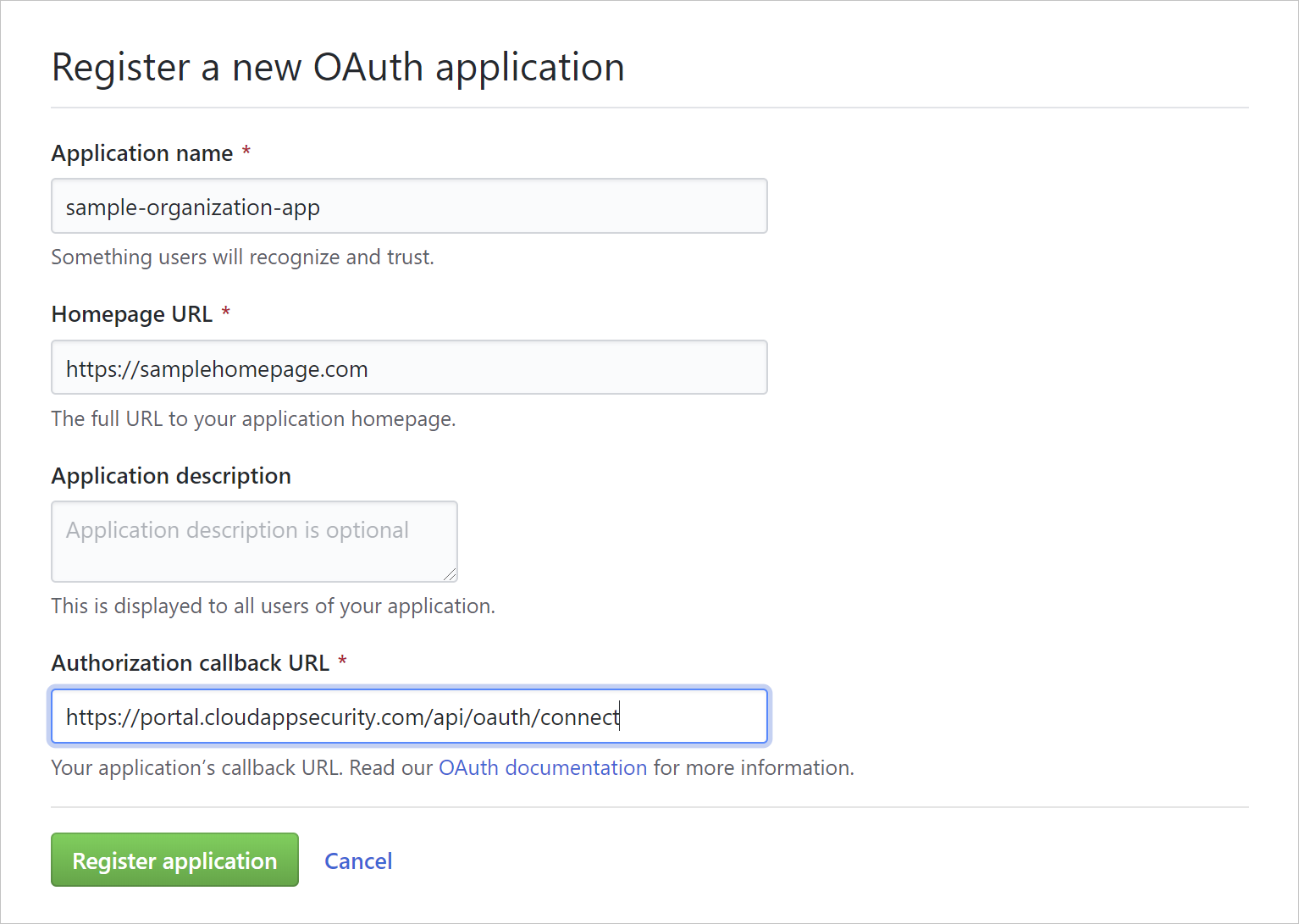

Wypełnij szczegóły rejestrowania nowej aplikacji OAuth , a następnie wybierz pozycję Zarejestruj aplikację.

- W polu Nazwa aplikacji wprowadź nazwę aplikacji.

- W polu Adres URL strony głównej wprowadź adres URL strony głównej aplikacji.

- W polu Adres URL wywołania zwrotnego autoryzacji wprowadź następującą wartość:

https://portal.cloudappsecurity.com/api/oauth/connect.

Uwaga

- W przypadku klientów ZUS dla instytucji rządowych USA wprowadź następującą wartość:

https://portal.cloudappsecuritygov.com/api/oauth/connect - W przypadku klientów us government GCC High wprowadź następującą wartość:

https://portal.cloudappsecurity.us/api/oauth/connect

Uwaga

- Aplikacje należące do organizacji mają dostęp do aplikacji organizacji. Aby uzyskać więcej informacji, zobacz About OAuth App access restrictions (Informacje o ograniczeniach dostępu do aplikacji OAuth).

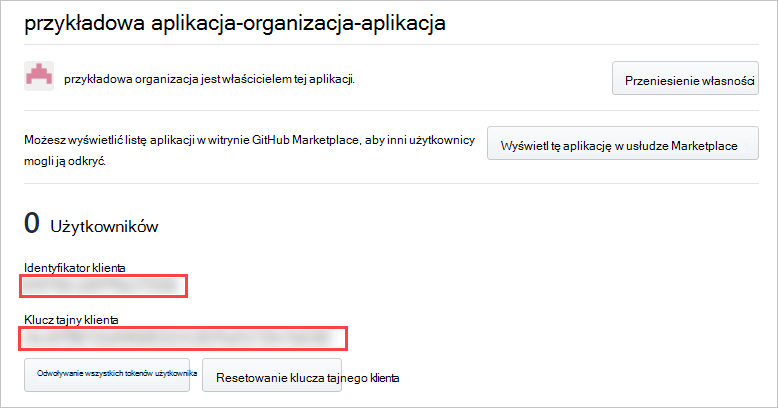

Przejdź do pozycji Ustawienia>Aplikacje OAuth, wybierz właśnie utworzoną aplikację OAuth i zanotuj jej identyfikator klienta i klucz tajny klienta.

Konfigurowanie Defender for Cloud Apps

W portalu Microsoft Defender wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps. W obszarze Połączone aplikacje wybierz pozycję Łączniki aplikacji.

Na stronie Łączniki aplikacji wybierz pozycję +Połącz aplikację, a następnie pozycję GitHub.

W następnym oknie nadaj łącznikowi opisową nazwę, a następnie wybierz pozycję Dalej.

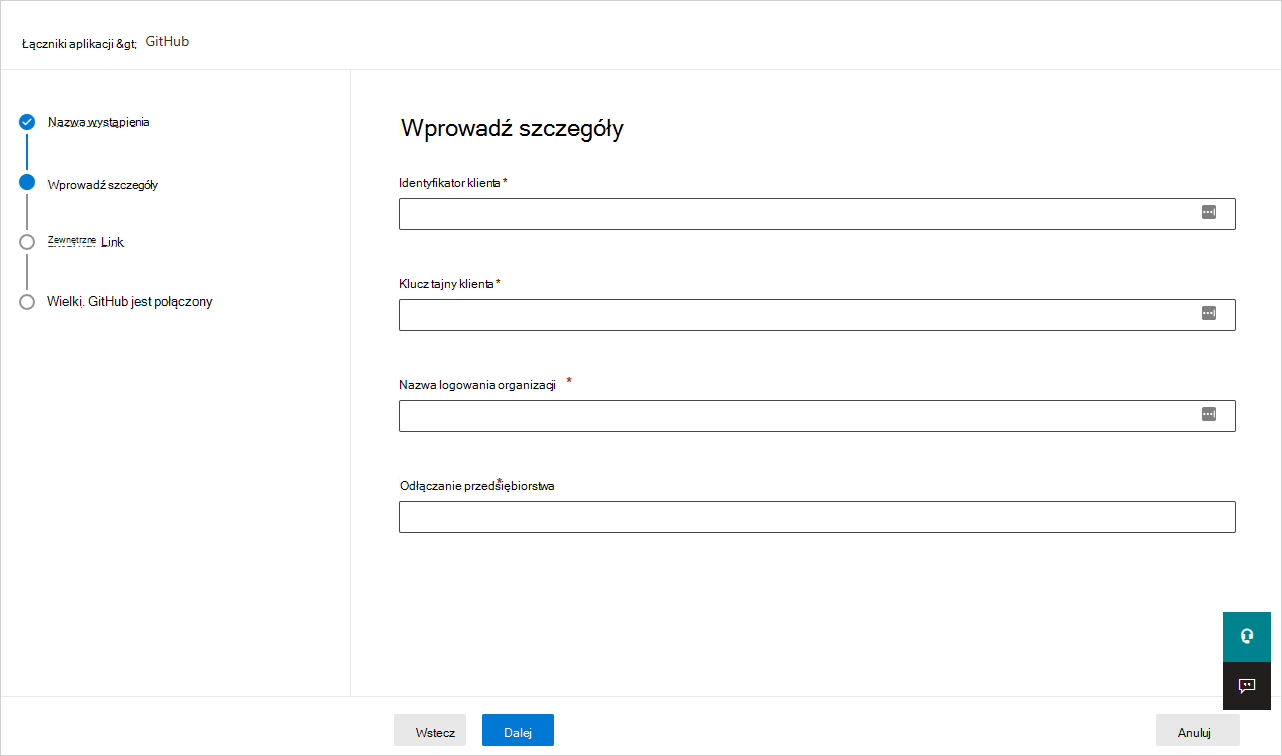

W oknie Wprowadzanie szczegółów wypełnij identyfikator klienta, klucz tajny klienta i nazwę logowania organizacji , o których zanotujesz wcześniej.

W przypadku modułu slug dla przedsiębiorstw, znanego również jako nazwa przedsiębiorstwa, jest wymagany do obsługi możliwości programu SSPM. Aby znaleźć ślimak przedsiębiorstwa:

- Wybierz obraz profilu usługi GitHub —>Twoje przedsiębiorstwa.

- Wybierz konto przedsiębiorstwa i wybierz konto, z którym chcesz nawiązać połączenie, Microsoft Defender for Cloud Apps.

- Upewnij się, że adres URL to ślimak przedsiębiorstwa. Na przykład w tym przykładzie

https://github.com/enterprises/testEnterprisetestEnterprise to ślimak przedsiębiorstwa.

Wybierz pozycję Dalej.

Wybierz pozycję Połącz z usługą GitHub.

Zostanie otwarta strona logowania w usłudze GitHub. W razie potrzeby wprowadź poświadczenia administratora usługi GitHub, aby umożliwić Defender for Cloud Apps dostępu do wystąpienia usługi GitHub Enterprise Cloud twojego zespołu.

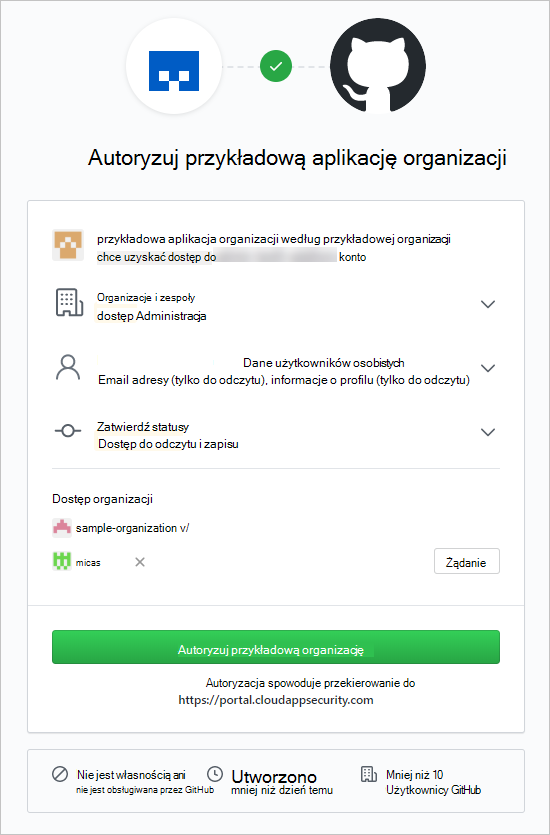

Zażądaj dostępu organizacji i autoryzuj aplikację w celu udzielenia Defender for Cloud Apps dostępu do organizacji usługi GitHub. Defender for Cloud Apps wymaga następujących zakresów uwierzytelniania OAuth:

- admin:org — wymagane do synchronizacji dziennika inspekcji organizacji

- read:user i user:email — wymagane do synchronizacji członków organizacji

- repo:status — wymagane do synchronizowania zdarzeń związanych z repozytorium w dzienniku inspekcji

- admin:enterprise — wymagane dla możliwości programu SSPM. Pamiętaj, że podany użytkownik musi być właścicielem konta przedsiębiorstwa.

Aby uzyskać więcej informacji na temat zakresów OAuth, zobacz Understanding scopes for OAuth Apps (Opis zakresów aplikacji OAuth).

Po powrocie do konsoli Defender for Cloud Apps powinien zostać wyświetlony komunikat informujący o pomyślnym nawiązaniu połączenia z usługą GitHub.

Skontaktuj się z właścicielem organizacji usługi GitHub, aby udzielić organizacji dostępu do aplikacji OAuth utworzonej w ramach ustawień dostępu innych firm w usłudze GitHub. Aby uzyskać więcej informacji, zobacz dokumentację usługi GitHub.

Właściciel organizacji znajdzie żądanie z aplikacji OAuth dopiero po połączeniu usługi GitHub z Defender for Cloud Apps.

W portalu Microsoft Defender wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps. W obszarze Połączone aplikacje wybierz pozycję Łączniki aplikacji. Upewnij się, że stan połączonego łącznika aplikacji to Połączony.

Po nawiązaniu połączenia z usługą GitHub Enterprise Cloud otrzymasz zdarzenia na 7 dni przed nawiązaniem połączenia.

Jeśli masz jakiekolwiek problemy z połączeniem aplikacji, zobacz Rozwiązywanie problemów z łącznikami aplikacji.

Następne kroki

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.