Ilustracje zero trust dla architektów IT i implementatorów

Te plakaty i diagramy techniczne zawierają informacje o krokach wdrażania i implementacji, aby zastosować zasady zero trustu do usług w chmurze firmy Microsoft, w tym platformy Microsoft 365 i platformy Microsoft Azure.

Zero Trust to nowy model zabezpieczeń, który zakłada naruszenie i weryfikuje każde żądanie tak, jakby pochodziło z niekontrolowanych sieci. Niezależnie od tego, skąd pochodzi żądanie lub jakiego zasobu uzyskuje dostęp, model Zero Trust uczy nas "nigdy nie ufać, zawsze weryfikować".

Jako architekt IT lub implementator, możesz użyć tych zasobów do kroków wdrażania, architektur referencyjnych i architektur logicznych, aby szybciej zastosować zasady Zero Trust do istniejącego środowiska dla:

Usługi platformy Azure:

Te ilustracje można pobrać w postaci:

- Plik PDF umożliwiający łatwiejsze przeglądanie, linki do artykułów i drukowanie dla działu IT.

- Jeśli jest dostępny, plik programu Microsoft Visio do modyfikowania ilustracji do własnego użytku.

- Jeśli jest dostępny, plik programu Microsoft PowerPoint do prezentacji i zmodyfikować slajdy do własnego użytku.

Aby użyć tego samego zestawu ikon i szablonów w plikach programu Visio lub PowerPoint, pobierz pliki do pobrania w szablonach i ikonach architektury platformy Microsoft 365.

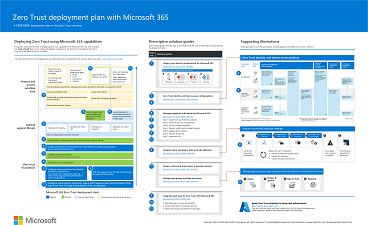

Zero Trust dla platformy Microsoft 365

Ta ilustracja przedstawia plan wdrożenia dotyczący stosowania zasad zero trust do platformy Microsoft 365.

| Produkt | opis |

|---|---|

Pdf | Visio Zaktualizowano: marzec 2024 r. |

Użyj tej ilustracji razem z tym artykułem: Plan wdrożenia platformy Microsoft 365 Zero Trust Powiązane przewodniki dotyczące rozwiązań

|

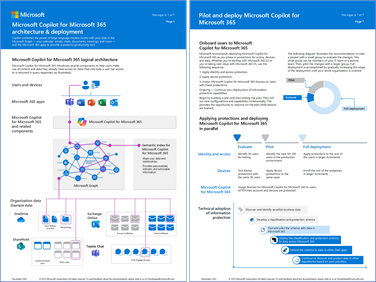

Zero Trust for Microsoft Copilot for Microsoft 365

Przyjęcie rozwiązania Microsoft Copilot dla platformy Microsoft 365 lub Copilot to świetna zachęta dla organizacji do inwestowania w rozwiązanie Zero Trust. Ten zestaw ilustracji przedstawia nowe składniki architektury logicznej dla Copilot. Zawiera również zalecenia dotyczące zabezpieczeń i wdrażania dotyczące przygotowywania środowiska do rozwiązania Copilot. Te zalecenia są zgodne z zaleceniami firmy Zero Trust i ułatwiają rozpoczęcie tej podróży, nawet jeśli twoje licencje to Platforma Microsoft 365 E3!

| Produkt | opis |

|---|---|

Pdf | Visio Zaktualizowano listopad 2023 r. |

Copilot łączy możliwości dużych modeli językowych (LLM) z danymi w programie Microsoft Graph — kalendarzem, wiadomościami e-mail, czatami, dokumentami, spotkaniami i nie tylko — oraz aplikacjami platformy Microsoft 365, aby zapewnić zaawansowane narzędzie zwiększające produktywność. Ta seria ilustracji zawiera wgląd w nowe składniki architektury logicznej. Zawiera zalecenia dotyczące przygotowywania środowiska do rozwiązania Copilot z zabezpieczeniami i ochroną informacji podczas przypisywania licencji. |

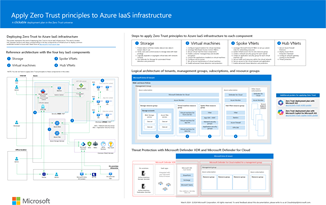

Plakat Apply Zero Trust to Azure IaaS components (Stosowanie zero trustu do składników IaaS platformy Azure)

Ten plakat zawiera jednostronicowy, błyskawiczny widok składników usługi Azure IaaS jako architektur referencyjnych i logicznych, wraz z krokami zapewniającymi, że te składniki mają zastosowane zasady "nigdy nie ufaj, zawsze weryfikują".

| Produkt | opis |

|---|---|

Pdf | Visio Zaktualizowano: czerwiec 2024 r. |

Użyj tego plakatu razem z tym artykułem: Apply Zero Trust principles to Azure IaaS overview (Stosowanie zasad zero trustu do przeglądu usługi IaaS platformy Azure) Powiązane przewodniki dotyczące rozwiązań |

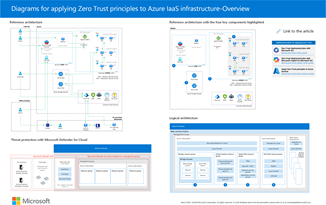

Diagramy dotyczące stosowania modelu Zero Trust do składników IaaS platformy Azure

Możesz również pobrać diagramy techniczne używane w serii artykułów Zero Trust for Azure IaaS jako łatwiejszy sposób przeglądania ilustracji lub modyfikowania ich do własnego użytku.

| Produkt | opis |

|---|---|

Pdf | Visio Zaktualizowano: czerwiec 2024 r. |

Skorzystaj z tych diagramów razem z artykułami, które zaczynają się tutaj: Stosowanie zasad zero trustu do przeglądu usługi IaaS platformy Azure Powiązane przewodniki dotyczące rozwiązań |

Zero Trust dla diagramów usługi Azure Virtual WAN

Te diagramy przedstawiają architektury referencyjne i logiczne do stosowania relacji Zero Trust do usługi Azure Virtual WAN jako łatwiejszy sposób wyświetlania ilustracji w artykule lub modyfikowania ich do własnego użytku.

| Produkt | opis |

|---|---|

Pdf | Visio Zaktualizowano: marzec 2024 r. |

Użyj tej ilustracji razem z tym artykułem: Stosowanie zasad zero trust do usługi Azure Virtual WAN |

Zero Trust dla diagramów usługi Azure Virtual Desktop

Te diagramy przedstawiają architektury referencyjne i logiczne do stosowania relacji Zero Trust do usługi Azure Virtual Desktop jako łatwiejszy sposób wyświetlania ilustracji w artykule lub modyfikowania ich do własnego użytku.

| Produkt | opis |

|---|---|

Pdf | Visio Zaktualizowano: marzec 2024 r. |

Użyj tej ilustracji razem z tym artykułem: Stosowanie zasad zero trust do usługi Azure Virtual Desktop |

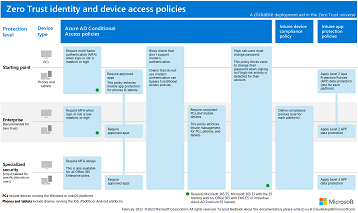

Zero Trust Identity and Device Access Policies

Na tej ilustracji przedstawiono zestaw zasad dostępu do tożsamości Zero Trust i urządzeń dla trzech poziomów ochrony: punkt początkowy, przedsiębiorstwo i wyspecjalizowane zabezpieczenia.

| Produkt | opis |

|---|---|

Zaktualizowano: marzec 2024 r. |

Użyj tej ilustracji razem z tym artykułem: Zalecana konfiguracja tożsamości i dostępu do urządzeń Powiązane przewodniki dotyczące rozwiązań

|

Typowe ataki i możliwości firmy Microsoft dla platformy Zero Trust mogą chronić organizację

Dowiedz się więcej o najczęstszych atakach cybernetycznych i sposobach, w jaki możliwości firmy Microsoft dla platformy Zero Trust mogą pomóc Twojej organizacji na każdym etapie ataku. Skorzystaj również z tabeli, aby szybko połączyć się z dokumentacją zero trust dotyczącą typowych ataków opartych na filarach technologii, takich jak tożsamości lub dane.

| Produkt | opis |

|---|---|

Pdf | Visio Zaktualizowano luty 2024 r. |

Użyj tej ilustracji razem z tym artykułem: Wdrożenie zero trust dla filarów technologii |

Dodatkowe plakaty i ilustracje dotyczące zabezpieczeń firmy Microsoft

Zobacz następujące dodatkowe plakaty i ilustracje dotyczące zabezpieczeń firmy Microsoft:

Omówienie trzech faz jako warstw ochrony przed atakami wymuszającym okup: PDF. Użyj tego plakatu razem z artykułem What is ransomware? (Co to jest oprogramowanie wymuszającego okup? ).

Omówienie sposobu reagowania zespołu SecOps firmy Microsoft na zdarzenia w celu wyeliminowania bieżących ataków: PDF

Prezentacja slajdów Najlepszych rozwiązań dotyczących zabezpieczeń: PDF | PowerPoint

10 najlepszych rozwiązań dotyczących zabezpieczeń platformy Azure: PDF | PowerPoint

Przepływy pracy podręcznika reagowania na zdarzenia wyłudzające informacje, spray haseł, zgoda aplikacji: PDF | Visio

Następne kroki

Użyj dodatkowej zawartości Zero Trust na podstawie zestawu dokumentacji lub ról w organizacji.

Zestaw dokumentacji

Postępuj zgodnie z tą tabelą, aby uzyskać najlepsze zestawy dokumentacji zero trust dla Twoich potrzeb.

| Zestaw dokumentacji | Pomaga... | Role |

|---|---|---|

| Struktura wdrażania dla fazy i wskazówek kroków dotyczących kluczowych rozwiązań biznesowych i wyników | Zastosuj ochronę zero trust z pakietu C-suite do implementacji IT. | Architekci zabezpieczeń, zespoły IT i menedżerowie projektów |

| Pojęcia i cele wdrażania dla ogólnych wskazówek dotyczących wdrażania obszarów technologicznych | Zastosuj ochronę Zero Trust zgodną z obszarami technologii. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Zero Trust dla małych firm | Stosowanie zasad Zero Trust do klientów małych firm. | Klienci i partnerzy pracujący z platformą Microsoft 365 dla firm |

| Plan szybkiej modernizacji Zero Trust (RaMP) na potrzeby wskazówek i list kontrolnych dotyczących zarządzania projektami w celu uzyskania łatwych zwycięstw | Szybko zaimplementuj kluczowe warstwy ochrony zerowej zaufania. | Architekci zabezpieczeń i implementatorzy IT |

| Plan wdrożenia Zero Trust z platformą Microsoft 365 dla krokowych i szczegółowych wskazówek dotyczących projektowania i wdrażania | Zastosuj ochronę Zero Trust do dzierżawy platformy Microsoft 365. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Zero Trust for Microsoft Copilots for Stepd and detailed design and deployment guidance (Zero Trust for Microsoft Copilots — szczegółowe wskazówki dotyczące projektowania i wdrażania) | Zastosuj ochronę zero trust do microsoft copilots. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Zero Trust dla usług platformy Azure w celu uzyskania szczegółowych wskazówek dotyczących projektowania i wdrażania | Zastosuj ochronę Zero Trust do obciążeń i usług platformy Azure. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Integracja partnerów z usługą Zero Trust w celu uzyskania wskazówek dotyczących projektowania obszarów technologii i specjalizacji | Stosowanie zabezpieczeń Zero Trust do rozwiązań w chmurze firmy Microsoft partnerów. | Deweloperzy partnerów, zespoły IT i pracownicy ds. zabezpieczeń |

| Opracowywanie zasad korzystania z modelu Zero Trust na potrzeby wskazówek i najlepszych rozwiązań dotyczących projektowania aplikacji | Zastosuj ochronę Zero Trust do aplikacji. | Deweloperzy aplikacji |

Twoja rola

Postępuj zgodnie z tą tabelą, aby uzyskać najlepsze zestawy dokumentacji dla Twojej roli w organizacji.

| Rola | Zestaw dokumentacji | Pomaga... |

|---|---|---|

| Architekt zabezpieczeń Menedżer projektu IT Osoba ds. wdrożeń IT |

Struktura wdrażania dla fazy i wskazówek kroków dotyczących kluczowych rozwiązań biznesowych i wyników | Zastosuj ochronę zero trust z pakietu C-suite do implementacji IT. |

| Członek zespołu IT lub zespołu ds. zabezpieczeń | Pojęcia i cele wdrażania dla ogólnych wskazówek dotyczących wdrażania obszarów technologicznych | Zastosuj ochronę Zero Trust zgodną z obszarami technologii. |

| Klient lub partner platformy Microsoft 365 dla firm | Zero Trust dla małych firm | Stosowanie zasad Zero Trust do klientów małych firm. |

| Architekt zabezpieczeń Osoba ds. wdrożeń IT |

Plan szybkiej modernizacji Zero Trust (RaMP) na potrzeby wskazówek i list kontrolnych dotyczących zarządzania projektami w celu uzyskania łatwych zwycięstw | Szybko zaimplementuj kluczowe warstwy ochrony zerowej zaufania. |

| Członek zespołu IT lub zespołu ds. zabezpieczeń dla platformy Microsoft 365 | Plan wdrożenia Zero Trust z platformą Microsoft 365 dla krokowych i szczegółowych wskazówek dotyczących projektowania i wdrażania platformy Microsoft 365 | Zastosuj ochronę Zero Trust do dzierżawy platformy Microsoft 365. |

| Członek zespołu IT lub zespołu ds. zabezpieczeń firmy Microsoft Copilots | Zero Trust for Microsoft Copilots for Stepd and detailed design and deployment guidance (Zero Trust for Microsoft Copilots — szczegółowe wskazówki dotyczące projektowania i wdrażania) | Zastosuj ochronę zero trust do microsoft copilots. |

| Członek zespołu IT lub zespołu ds. zabezpieczeń dla usług platformy Azure | Zero Trust dla usług platformy Azure w celu uzyskania szczegółowych wskazówek dotyczących projektowania i wdrażania | Zastosuj ochronę Zero Trust do obciążeń i usług platformy Azure. |

| Partner developer lub członek zespołu IT lub ds. zabezpieczeń | Integracja partnerów z usługą Zero Trust w celu uzyskania wskazówek dotyczących projektowania obszarów technologii i specjalizacji | Stosowanie zabezpieczeń Zero Trust do rozwiązań w chmurze firmy Microsoft partnerów. |

| Deweloper aplikacji | Opracowywanie zasad korzystania z modelu Zero Trust na potrzeby wskazówek i najlepszych rozwiązań dotyczących projektowania aplikacji | Zastosuj ochronę Zero Trust do aplikacji. |