Instalar o ATA – Passo 6

Aplica-se a: Advanced Threat Analytics versão 1.9

Passo 6: Configurar a recolha de eventos

Configurar a Recolha de Eventos

Para melhorar as capacidades de deteção, o ATA precisa dos seguintes eventos do Windows: 4776, 4732, 4733, 4728, 4729, 4756, 4757 e 7045. Estes eventos do Windows são lidos automaticamente pelo ATA Lightweight Gateway ou, caso o ATA Lightweight Gateway não seja implementado, podem ser reencaminhados para o ATA Gateway de uma de duas formas, seja ao configurar o ATA Gateway para escutar eventos SIEM ou ao Configurar o Reencaminhamento de Eventos do Windows.

Observação

Para as versões 1.8 e superiores do ATA, a configuração da coleção de eventos do Windows já não é necessária para os ATA Lightweight Gateways. O ATA Lightweight Gateway agora lê os eventos localmente, sem a necessidade de configurar o reencaminhamento de eventos.

Além de recolher e analisar o tráfego de rede de e para os controladores de domínio, o ATA pode utilizar eventos do Windows para melhorar ainda mais as deteções. Utiliza o evento 4776 para NTLM, que melhora várias deteções e eventos 4732, 4733, 4728, 4729, 4756 e 4757 para melhorar a deteção de modificações de grupos confidenciais. Isto pode ser recebido a partir do SIEM ou ao definir o Reencaminhamento de Eventos do Windows a partir do controlador de domínio. Os eventos recolhidos fornecem ao ATA informações adicionais que não estão disponíveis através do tráfego de rede do controlador de domínio.

SIEM/Syslog

Para que o ATA possa consumir dados de um servidor Syslog, tem de efetuar os seguintes passos:

- Configure os servidores do ATA Gateway para escutar e aceitar eventos reencaminhados a partir do servidor SIEM/Syslog.

Observação

O ATA só escuta em IPv4 e não em IPv6.

- Configure o servidor SIEM/Syslog para reencaminhar eventos específicos para o ATA Gateway.

Importante

- Não reencaminhe todos os dados do Syslog para o ATA Gateway.

- O ATA suporta o tráfego UDP do servidor SIEM/Syslog.

Veja a documentação do produto do servidor SIEM/Syslog para obter informações sobre como configurar o reencaminhamento de eventos específicos para outro servidor.

Observação

Se não utilizar um servidor SIEM/Syslog, pode configurar os controladores de domínio do Windows para reencaminhar o ID do Evento do Windows 4776 para ser recolhido e analisado pelo ATA. O ID de Evento do Windows 4776 fornece dados sobre autenticações NTLM.

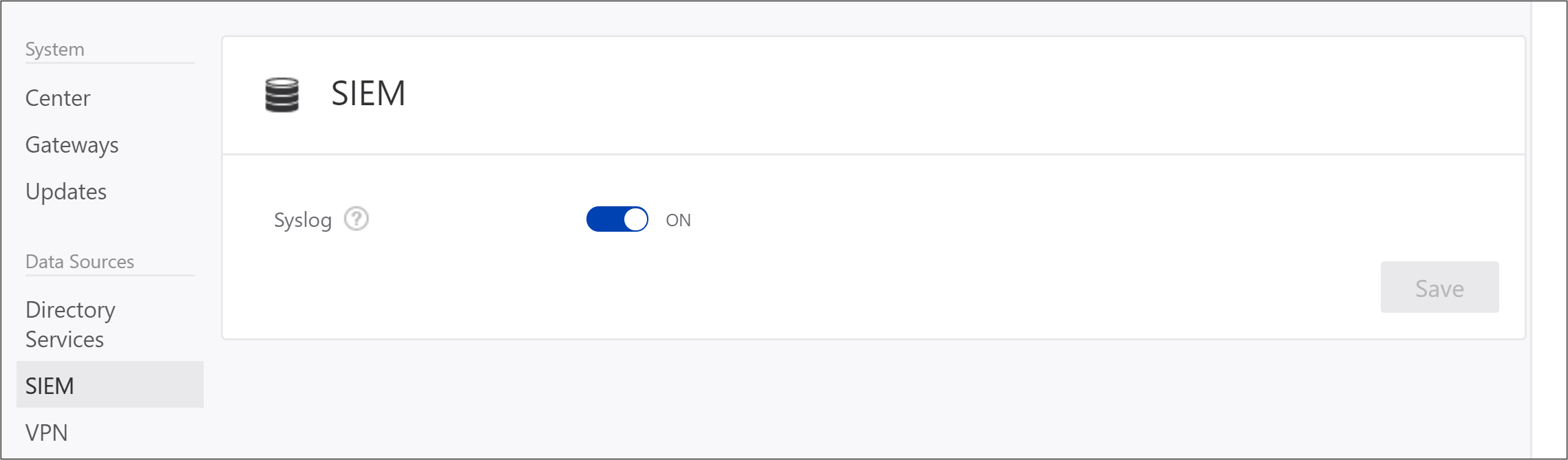

Configurar o ATA Gateway para escutar eventos SIEM

Em Configuração do ATA, em Origens de dados , clique em SIEM , ative syslog e clique em Guardar.

Configure o servidor SIEM ou Syslog para reencaminhar o ID de Evento do Windows 4776 para o endereço IP de um dos ATA Gateways. Para obter informações adicionais sobre como configurar o SIEM, consulte a ajuda online do SIEM ou as opções de suporte técnico para requisitos de formatação específicos para cada servidor SIEM.

O ATA suporta eventos SIEM nos seguintes formatos:

Análise de Segurança RSA

<Syslog Header>RsaSA\n2015-May-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nYYYYYY$\nMMMMM \n0x0

O cabeçalho do Syslog é opcional.

O separador de carateres "\n" é necessário entre todos os campos.

Os campos, por ordem, são:

- Constante RsaSA (tem de aparecer).

- O carimbo de data/hora do evento real (certifique-se de que não é o carimbo de data/hora da chegada ao EM ou quando é enviado para o ATA). De preferência, em milissegundos de precisão, isto é importante.

- O ID do evento do Windows

- O nome do fornecedor de eventos do Windows

- O nome do registo de eventos do Windows

- O nome do computador que recebe o evento (o DC neste caso)

- O nome do utilizador que está a autenticar

- O nome do nome do anfitrião de origem

- O código de resultado do NTLM

A ordem é importante e nada mais deve ser incluído na mensagem.

MicroFocus ArcSight

CEF:0|Microsoft|Microsoft Windows||Microsoft-Windows-Security-Auditing:4776|O controlador de domínio tentou validar as credenciais de uma conta.|Baixa| externalId=4776 cat=Security rt=1426218619000 shost=KKKKKK dhost=YYYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason or Error Code

Tem de cumprir a definição do protocolo.

Sem cabeçalho syslog.

A parte do cabeçalho (a parte separada por um pipe) tem de existir (conforme indicado no protocolo).

As seguintes chaves na peça Extensão têm de estar presentes no evento:

- externalId = o ID do evento do Windows

- rt = o carimbo de data/hora do evento real (certifique-se de que não é o carimbo de data/hora da chegada ao SIEM ou quando é enviado para o ATA). De preferência, em milissegundos de precisão, isto é importante.

- cat = o nome do registo de eventos do Windows

- shost = o nome do anfitrião de origem

- dhost = o computador que recebe o evento (o DC neste caso)

- duser = a autenticação do utilizador

A encomenda não é importante para a parte da Extensão

Tem de existir uma chave personalizada e keyLable para estes dois campos:

- "EventSource"

- "Reason or Error Code" = O código de resultado do NTLM

Splunk

<Syslog Header>\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYY\r\nMessage=

O computador tentou validar as credenciais de uma conta.

Pacote de Autenticação: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Conta de Início de Sessão: Administrador

Estação de Trabalho de Origem: SIEM

Código de Erro: 0x0

O cabeçalho do Syslog é opcional.

Existe um separador de carateres "\r\n" entre todos os campos necessários. Tenha em atenção que estes são os carateres de controlo CRLF (0D0A em hex) e não carateres literais.

Os campos estão no formato key=value.

As seguintes chaves têm de existir e ter um valor:

- EventCode = o ID do evento do Windows

- Logfile = o nome do registo de eventos do Windows

- SourceName = O nome do fornecedor de eventos do Windows

- TimeGenerated = o carimbo de data/hora do evento real (certifique-se de que não é o carimbo de data/hora da chegada ao SIEM ou quando é enviado para o ATA). O formato deve corresponder a yyyyMMddHHmmss.FFFFFF, de preferência em milissegundos de precisão, o que é importante.

- ComputerName = o nome do anfitrião de origem

- Mensagem = o texto original do evento do Windows

A Chave da Mensagem e o valor TÊM de ser os últimos.

A ordem não é importante para os pares key=value.

QRadar

O QRadar ativa a recolha de eventos através de um agente. Se os dados forem recolhidos com um agente, o formato de hora é recolhido sem dados milissegundos. Uma vez que o ATA necessita de dados de milissegundos, é necessário definir o QRadar para utilizar a coleção de eventos do Windows sem agente. Para obter mais informações, veja QRadar: Coleção de Eventos do Windows sem Agente com o Protocolo MSRPC.

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

Os campos necessários são:

O tipo de agente da coleção

O nome do fornecedor do registo de eventos do Windows

A origem do registo de eventos do Windows

O nome de domínio completamente qualificado do DC

O ID do evento do Windows

TimeGenerated é o carimbo de data/hora do evento real (certifique-se de que não é o carimbo de data/hora da chegada ao SIEM ou quando é enviado para o ATA). O formato deve corresponder a yyyyMMddHHmmss.FFFFFF, de preferência em milissegundos de precisão, o que é importante.

Mensagem é o texto original do evento do Windows

Certifique-se de que tem \t entre os pares key=value.

Observação

A utilização do WinCollect para a coleção de eventos do Windows não é suportada.