Criptografia da Segurança de Conteúdo da IA do Azure para dados inativos

A Segurança de Conteúdo da IA do Azure criptografa automaticamente seus dados quando eles persistem na nuvem. A criptografia protege seus dados e ajuda a atender aos compromissos de conformidade e segurança de sua organização. Esse artigo aborda como a Segurança de Conteúdo da IA do Azure lida com a criptografia de dados inativos.

Sobre a criptografia dos Serviços de IA do Azure

A Segurança de Conteúdo da IA do Azure faz parte dos serviços de IA do Azure. Os dados dos serviços de IA do Azure são criptografados e descriptografados usando a criptografia AES de 256 bits em conformidade com FIPS 140-2. A criptografia e a descriptografia são transparentes, o que significa que a criptografia e o acesso são gerenciados para você. Como os dados são protegidos por padrão, você não precisa modificar seu código ou seus aplicativos para aproveitar a criptografia.

Sobre o gerenciamento de chaves de criptografia

Por padrão, sua assinatura usa chaves de criptografia gerenciadas pela Microsoft. Também há a opção de gerenciar sua assinatura com as próprias chaves chamada CMK (chaves gerenciadas pelo cliente). A CMK oferece maior flexibilidade para criar, desabilitar e revogar controles de acesso, assim como fazer a rotação deles. Você também pode auditar as chaves de criptografia usadas para proteger seus dados.

Chaves gerenciadas pelo cliente com o Azure Key Vault

A CMK (chaves gerenciadas pelo cliente), também conhecida como BYOK (Bring Your Own Key), oferecem maior flexibilidade para criar, desabilitar e revogar controles de acesso, assim como fazer a rotação deles. Você também pode auditar as chaves de criptografia usadas para proteger seus dados.

Você precisa usar o Azure Key Vault para armazenar as chaves gerenciadas pelo cliente. Você pode criar suas próprias chaves e armazená-las em um cofre de chaves ou pode usar as APIs do Azure Key Vault para gerar chaves. O recurso de serviços de IA do Azure e o cofre de chaves devem estar na mesma região e no mesmo locatário do Microsoft Entra, mas podem estar em assinaturas diferentes. Para obter mais informações sobre o Azure Key Vault, confira O que é o Azure Key Vault?.

Para habilitar chaves gerenciadas pelo cliente, você também deve habilitar as propriedades Exclusão temporária e Não limpar no cofre de chaves.

Apenas chaves RSA de tamanho 2048 têm suporte para a criptografia dos serviços de IA do Azure. Para obter mais informações sobre chaves, confira Chaves do Key Vault em Sobre chaves, segredos e certificados do Azure Key Vault.

Habilite chaves gerenciadas pelo cliente para o seu recurso

Para habilitar chaves gerenciadas pelo cliente no portal do Azure, siga estas etapas:

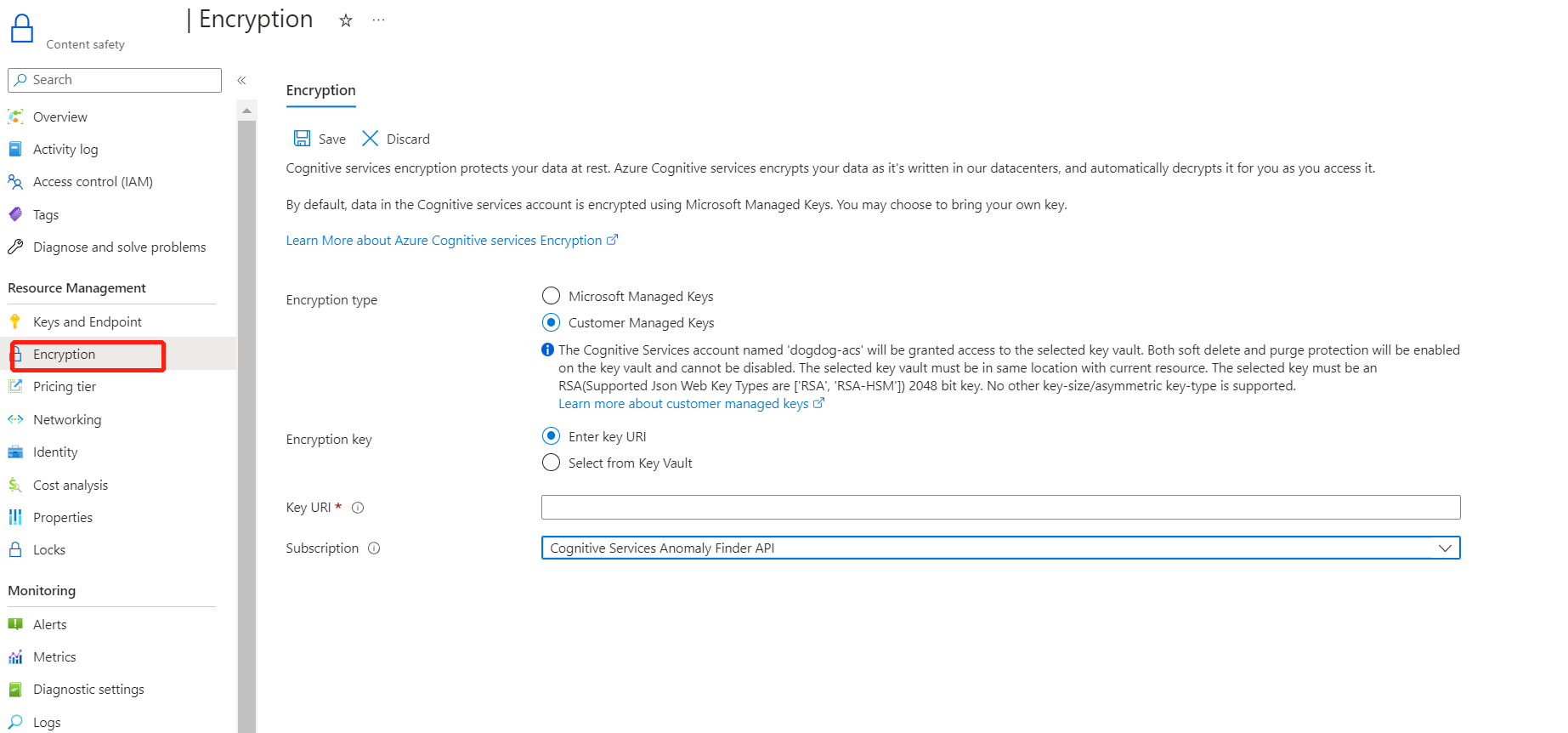

- Acesse o recurso de serviços de IA do Azure.

- À esquerda, selecione Criptografia.

- Em Criptografia, selecione Chaves Gerenciadas pelo Cliente, conforme mostrado na captura de tela a seguir.

Especificar uma chave

Depois de habilitar as chaves gerenciadas pelo cliente, é possível especificar uma chave para associar ao recurso dos Serviços Cognitivos.

Para especificar uma chave como um URI, siga estas etapas:

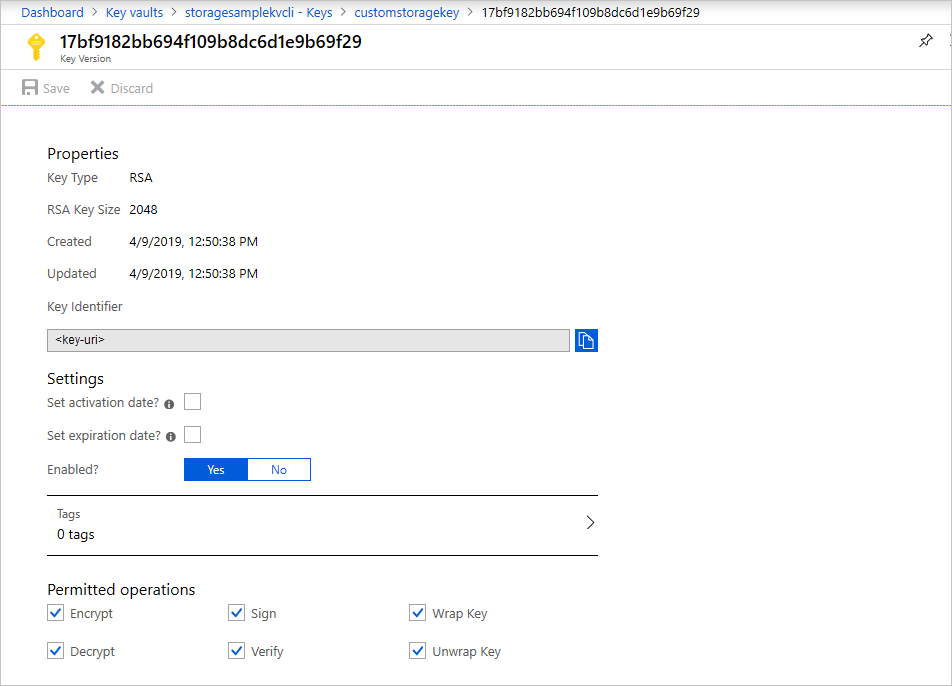

No portal do Azure, acesse o seu cofre de chaves.

Em Configurações, selecione Chaves.

Selecione a chave desejada e, em seguida, selecione a chave para visualizar as versões. Selecione uma versão da chave para ver as configurações dessa versão.

Copie o valor do Identificador da Chave, que fornece o URI.

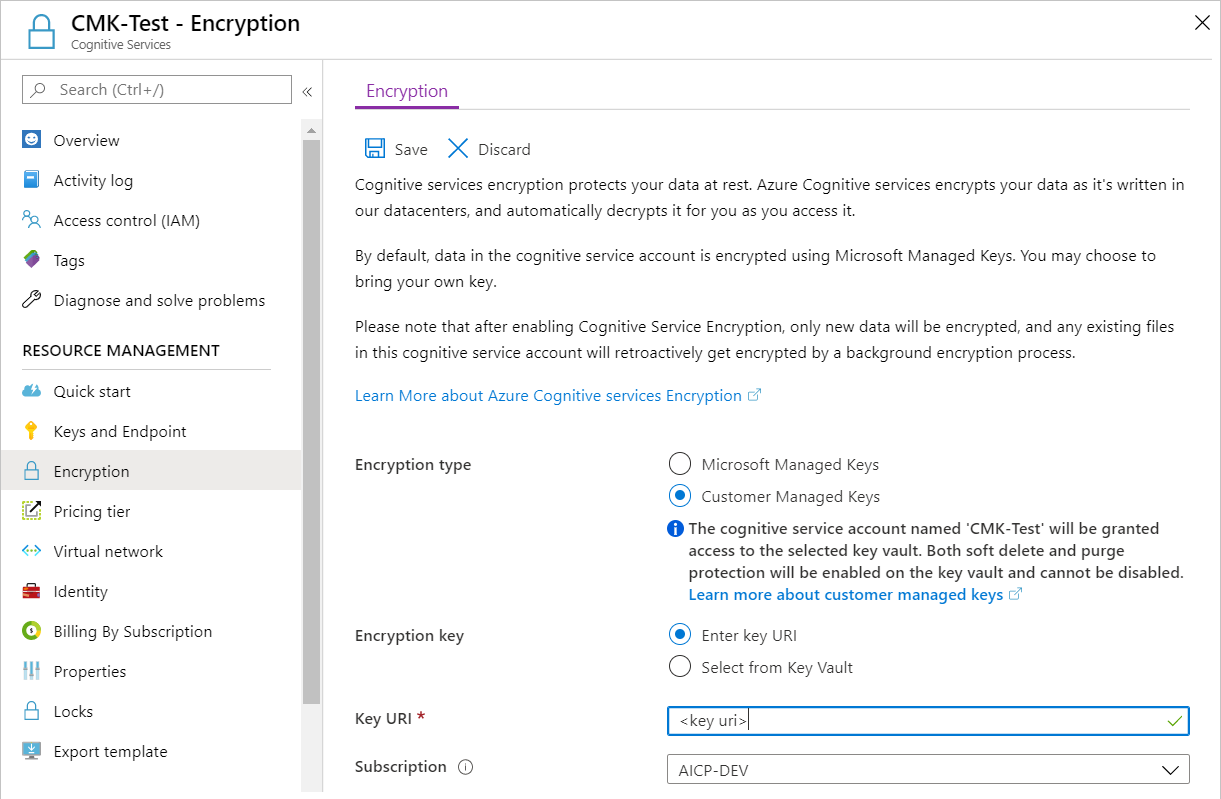

Volte para o recurso de serviços de IA do Azure e selecione Criptografia.

Em Chave de criptografia, selecione Inserir URI de chave.

Cole o URI que você copiou na caixa URI da Chave.

Em Assinatura, selecione a assinatura que contém o cofre de chaves.

Salve suas alterações.

Atualizar a versão da chave

Ao criar uma nova versão de uma chave, atualize o recurso de serviços de IA do Azure para usar a nova versão. Siga estas etapas:

- Acesse o recurso de serviços de IA do Azure e selecione Criptografia.

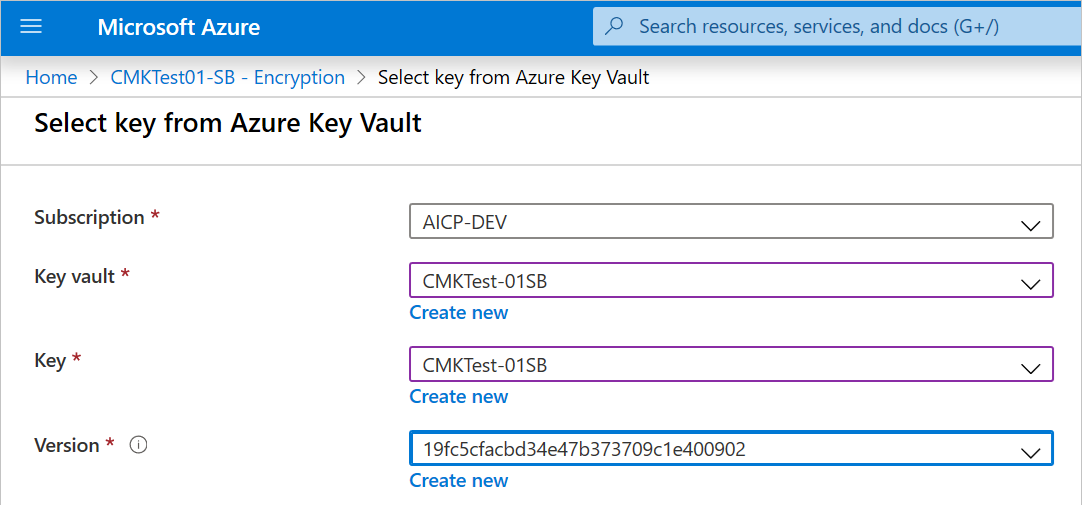

- Insira o URI da nova versão da chave. Como alternativa, você pode selecionar o cofre de chaves e, em seguida, selecionar a chave novamente para atualizar a versão.

- Salve suas alterações.

Usar uma chave diferente

Para alterar a chave que você usa para criptografia, siga estas etapas:

- Acesse o recurso de serviços de IA do Azure e selecione Criptografia.

- Insira o URI da nova chave. Como alternativa, é possível selecionar o cofre de chaves e, em seguida, selecionar uma nova chave.

- Salve suas alterações.

Fazer a rotação de chaves gerenciadas pelo cliente

É possível girar uma chave gerenciada pelo cliente no Key Vault de acordo com suas políticas de conformidade. Quando a chave é girada, você deve atualizar o recurso de serviços de IA do Azure para usar o novo URI de chave. Para saber como atualizar o recurso para usar uma nova versão da chave no portal do Azure, confira Atualizar a versão da chave.

Girar a chave não dispara a recriptografia de dados no recurso. Nenhuma outra ação do usuário é necessária.

Revogar chaves gerenciadas pelo cliente

Para revogar o acesso às chaves gerenciadas pelo cliente, use o PowerShell ou a CLI do Azure. Para obter mais informações, confira PowerShell do Azure Key Vault ou CLI do Azure Key Vault. A revogação do acesso bloqueia efetivamente o acesso a todos os dados no recurso de serviços de IA do Azure, porque a chave de criptografia é inacessível pelos serviços de IA do Azure.

Desabilitar as chaves gerenciadas pelo cliente

Ao desabilitar as chaves gerenciadas pelo cliente, o recurso de serviços de IA do Azure é criptografado com as chaves gerenciadas pela Microsoft. Para desabilitar as chaves gerenciadas pelo cliente, siga estas etapas:

- Acesse o recurso de serviços de IA do Azure e selecione Criptografia.

- Selecione Chaves gerenciadas pela Microsoft>Salvar.

Quando você habilitou anteriormente as chaves gerenciadas pelo cliente, isso também habilitou uma identidade gerenciada atribuída pelo sistema, um recurso do Microsoft Entra ID. Depois que a identidade gerenciada atribuída pelo sistema estiver habilitada, esse recurso será registrado com o Microsoft Entra ID. Depois de ser registrada, a identidade gerenciada receberá acesso ao Key Vault selecionado durante a configuração de chave gerenciada pelo cliente. Saiba mais sobre Identidades gerenciadas.

Importante

Se você desabilitar as identidades gerenciadas atribuídas ao sistema, o acesso ao cofre de chaves será removido e todos os dados criptografados com as chaves do cliente não estarão mais acessíveis. Todos os recursos dependentes desses dados deixarão de funcionar.

Importante

Identidades gerenciadas não têm suporte a cenários entre diretórios. Quando você configura chaves gerenciadas pelo cliente no portal do Azure, uma identidade gerenciada é atribuída automaticamente aos recursos nos bastidores. Se, posteriormente, você mover a assinatura, o grupo de recursos ou o recurso de um diretório do Microsoft Entra para outro, a identidade gerenciada associada ao recurso não será transferida para o novo locatário, portanto, as chaves gerenciadas pelo cliente poderão não funcionar mais. Para obter mais informações, consulte Como transferir uma assinatura entre diretórios do Microsoft Entra em perguntas frequentes e problemas conhecidos com identidades gerenciadas para recursos do Azure.