Autorizar uma solicitação de identidade gerenciada usando o Microsoft Entra ID

O Serviço Azure Web PubSub dá suporte ao Microsoft Entra ID para autorizar solicitações de identidades gerenciadas.

Este artigo mostra como configurar o recurso e os códigos do Web PubSub para autorizar a solicitação a um recurso de Web PubSub de uma identidade gerenciada.

Configurar identidades gerenciadas

A primeira etapa é configurar identidades gerenciadas.

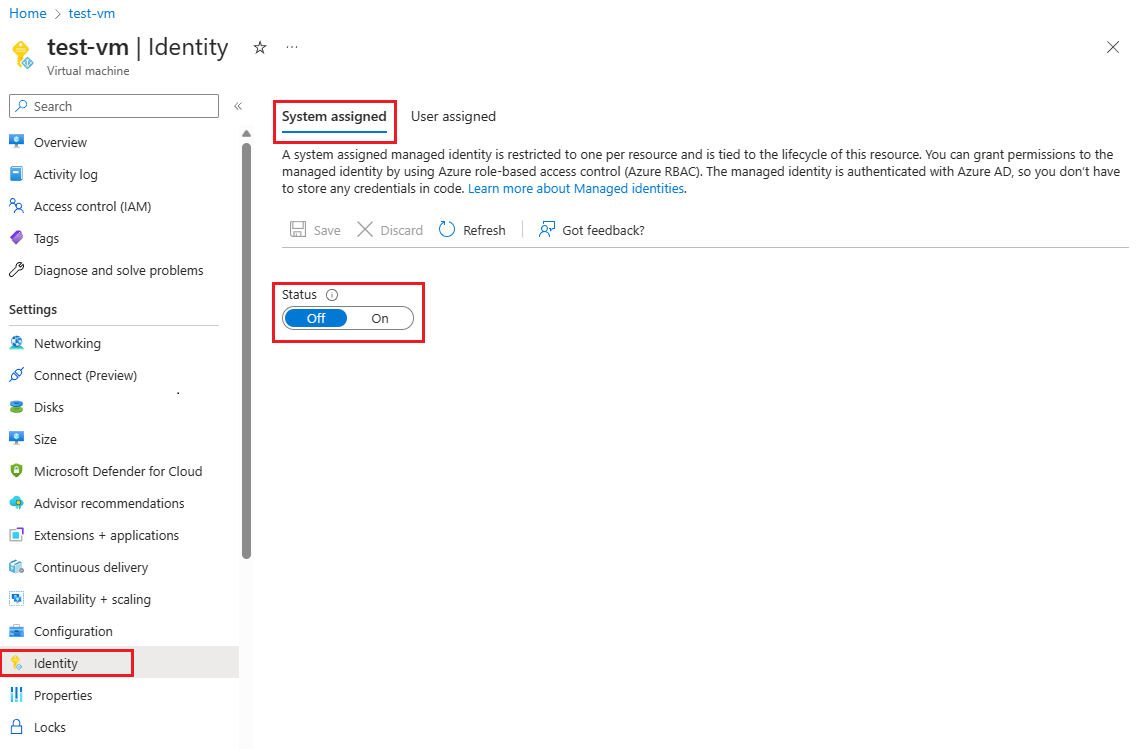

Nesta seção, você configurará uma identidade gerenciada atribuída pelo sistema em uma máquina virtual usando o portal do Azure.

No portal do Azure, pesquise e selecione uma VM (máquina virtual).

Em Configurações, selecione Identidade.

Na guia Atribuído pelo sistema, alterne o status para Ativado.

Selecione Salvar para confirmar a alteração.

Criar uma identidade gerenciada atribuída ao usuário

Saiba como criar uma identidade gerenciada atribuída pelo usuário.

Configurar identidades gerenciadas em outras plataformas

- Configurar identidades gerenciadas para recursos do Azure em uma VM usando o portal do Azure

- Configurar identidades gerenciadas para recursos do Azure em uma VM do Azure usando o Azure PowerShell

- Configurar identidades gerenciadas para recursos do Azure em uma VM do Azure usando a CLI do Azure

- Configurar identidades gerenciadas para recursos do Azure em uma VM do Azure usando um modelo

- Configurar identidades gerenciadas para recursos do Azure em uma VM do Azure usando o SDK do Azure

Configurar identidades gerenciadas para o Serviço de Aplicativo do Azure e o Azure Functions

Saiba como usar identidades gerenciadas para o Serviço de Aplicativo e Funções.

Adicionar uma atribuição de função no portal do Azure

Esta seção demonstra como atribuir a função de Proprietário de Serviço do Web PubSub a uma identidade atribuída pelo sistema para um recurso do Web PubSub.

Observação

Você pode atribuir uma função a qualquer escopo, incluindo grupo de gerenciamento, assinatura, grupo de recursos e recurso único. Para obter mais informações sobre o escopo da função, confira Entender o escopo do RBAC do Azure.

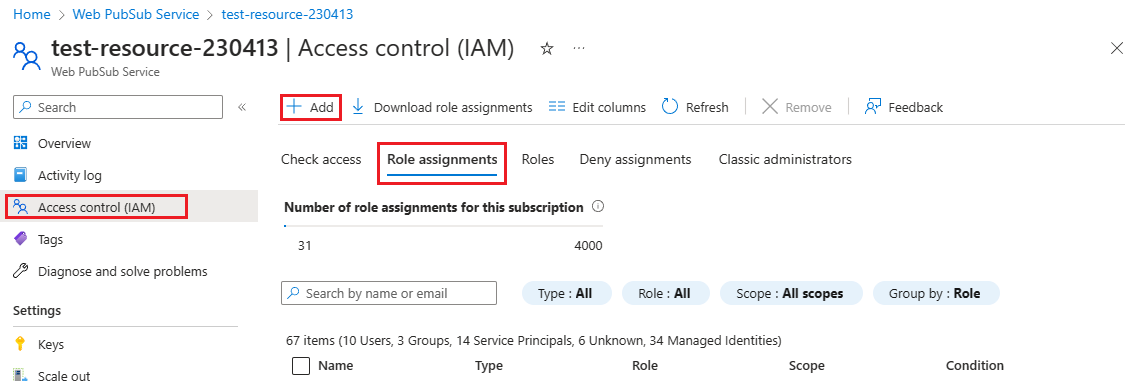

No portal do Azure, acesse o recurso do Web PubSub.

No menu à esquerda, selecione Controle de acesso (IAM) para exibir as configurações de controle de acesso para sua instância do Web PubSub.

Selecione a guia Atribuições de função para ver todas as atribuições de função nesse escopo.

A captura de tela a seguir mostra um exemplo da página de controle de acesso (IAM) para um recurso do Web PubSub:

Selecione Adicionar>Adicionar atribuição de função.

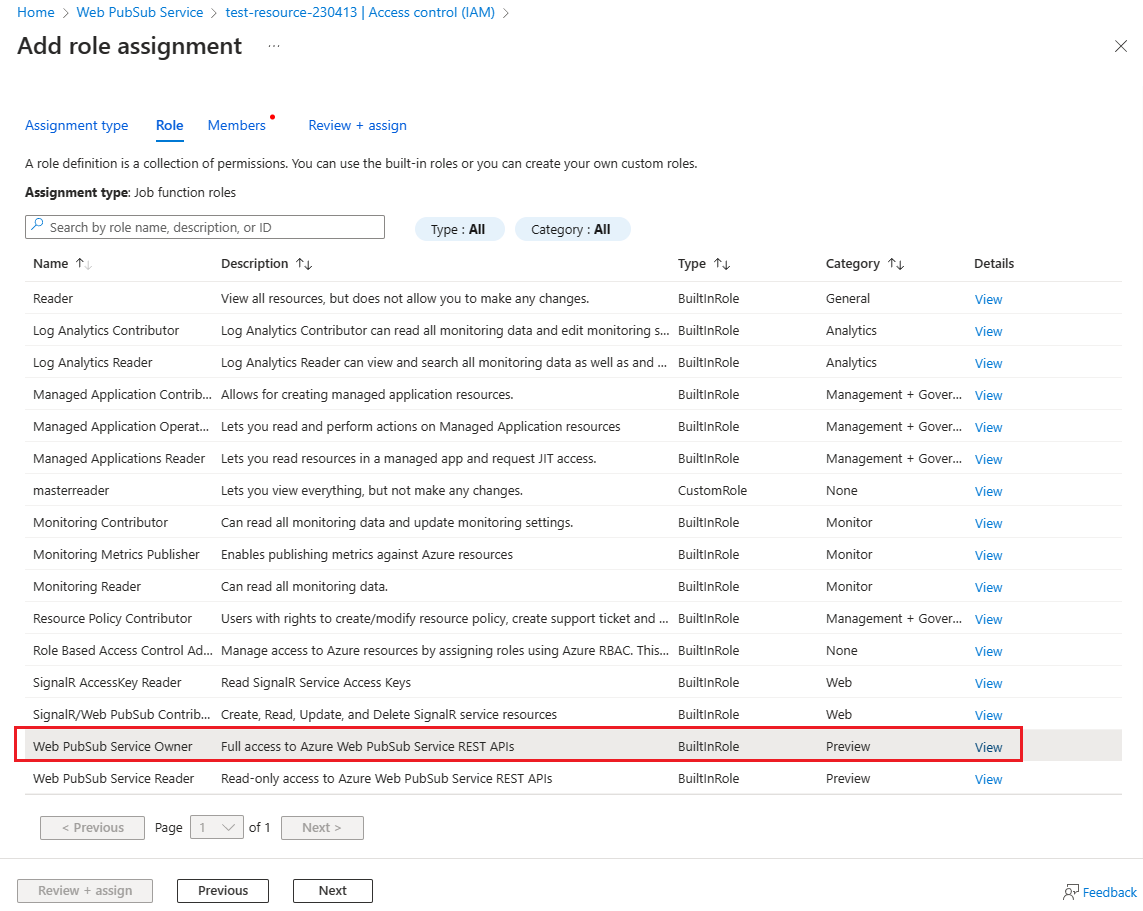

Selecione a guia Funções e, em seguida, selecione Proprietário de Serviço do Web PubSub.

Selecione Avançar.

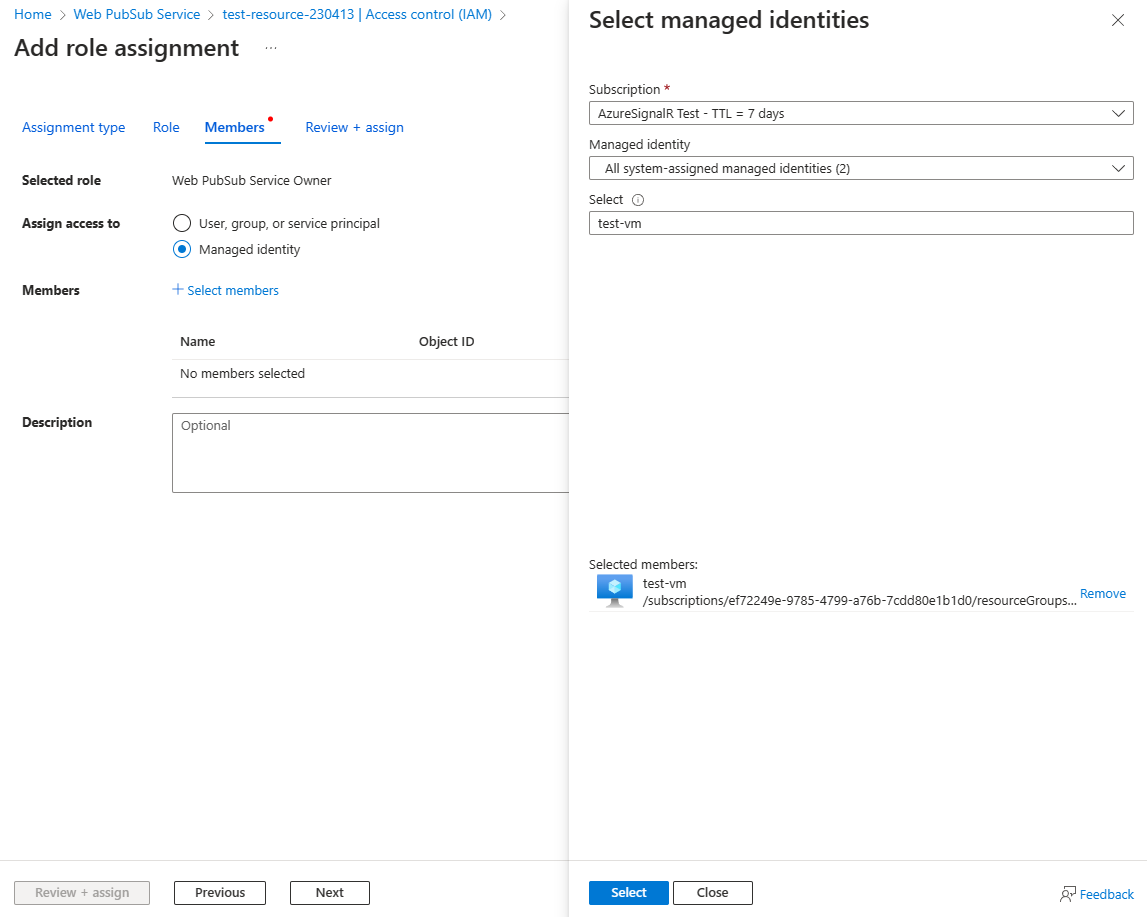

Selecione a guia Membros. Para Atribuir acesso a, selecione Identidade Gerenciada.

Escolha Selecionar membros.

No painel Selecionar identidades gerenciadas, selecione Identidade gerenciada atribuída pelo sistema>Máquina virtual.

Pesquise e selecione a máquina virtual à qual você deseja atribuir a função.

Escolha Selecionar para confirmar a seleção.

Selecione Avançar.

Selecione Revisar + atribuir para confirmar a alteração.

Importante

As atribuições de função do Azure podem levar até 30 minutos para serem propagadas.

Para saber mais sobre como atribuir e gerenciar atribuições de função do Azure, confira estes artigos:

- Atribuir funções do Azure usando o portal do Azure

- Atribuir funções do Azure usando a API REST

- Atribuir funções do Azure usando o Azure PowerShell

- Atribuir funções do Azure usando a CLI do Azure

- Atribuir funções do Azure usando um modelo do Azure Resource Manager

Códigos de exemplo que usam a autorização do Microsoft Entra

Obtenha exemplos que usam a autorização do Microsoft Entra em nossas quatro linguagens de programação com suporte oficial: