Linha de base de gerenciamento aprimorada no Azure

As três primeiras disciplinas de gerenciamento de nuvem descrevem uma linha de base de gerenciamento. Os artigos anteriores neste guia descreveram um MVP (produto mínimo viável) para serviços de gerenciamento de nuvem que são conhecidos como uma linha de base de gerenciamento. Este artigo descreve algumas melhorias na linha de base.

A finalidade de uma linha de base de gerenciamento é criar uma oferta consistente que forneça um nível mínimo de compromisso de negócios para todas as cargas de trabalho com suporte. Com essa linha de base de ofertas de gerenciamento comuns e reproduzíveis, a equipe pode fornecer um gerenciamento operacional altamente otimizado com o mínimo de desvio.

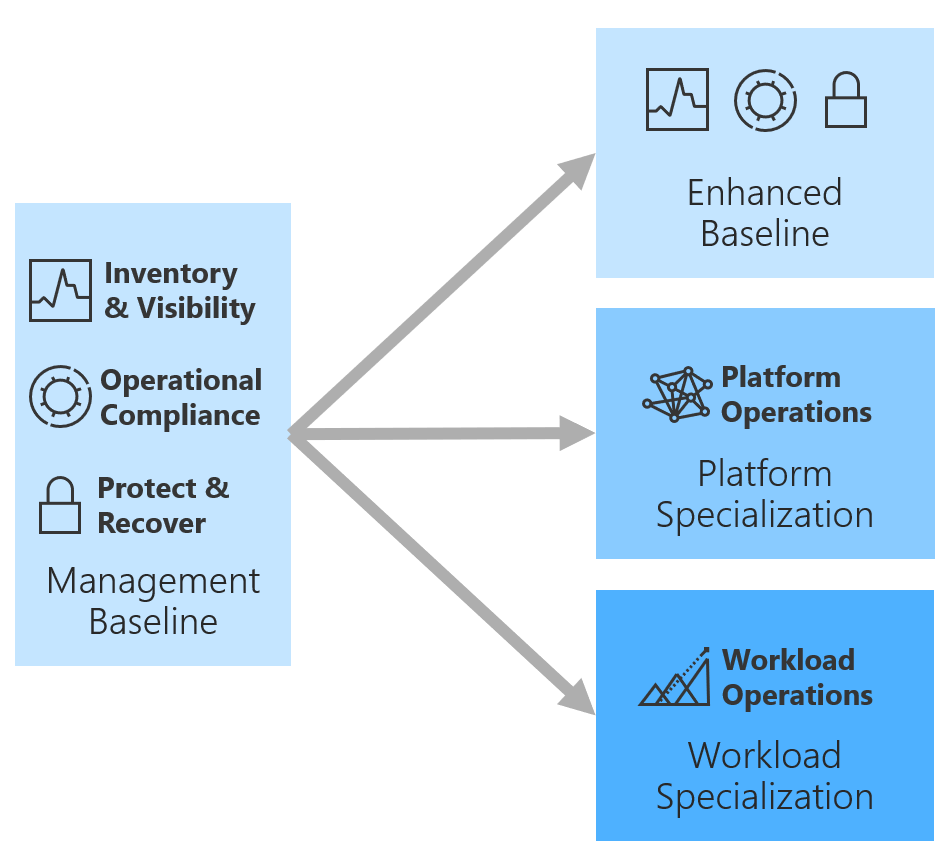

No entanto, talvez seja necessário um compromisso maior com os negócios além da oferta padrão. A imagem e a lista a seguir mostram três maneiras de ir além da linha de base de gerenciamento.

- Linha de base de gerenciamento aprimorada:

- Adicione aprimoramentos à linha de base de gerenciamento, quando a maioria das cargas de trabalho no portfólio tiver um requisito compartilhado.

- Compromissos empresariais aprimorados usando ferramentas e processos de operações nativos de nuvem adicionais.

- Os aprimoramentos de linha de base não devem afetar a arquitetura de cargas de trabalho específicas.

- Operações de carga de trabalho:

- Maior investimento de operações por carga de trabalho.

- Grau mais alto de resiliência.

- Sugerido para aproximadamente 20% das cargas de trabalho que orientam o valor comercial.

- Normalmente reservado geralmente para cargas de trabalho críticas ou altamente críticas.

- Operações de plataforma:

- O investimento de operações é distribuído entre muitas cargas de trabalho.

- As melhorias de resiliência afetam todas as cargas de trabalho que usam uma plataforma definida.

- Sugerido para aproximadamente 20% das plataformas que têm maior importância.

- Normalmente reservado para cargas de trabalho de criticalidade média a alta.

As operações de carga de trabalho e de plataforma exigirão alterações nos princípios de design e arquitetura. Essas alterações podem levar tempo e resultar em maiores despesas operacionais. Para reduzir o número de cargas de trabalho que exigem esses investimentos, uma linha de base de gerenciamento aprimorada pode fornecer um aperfeiçoamento suficiente para o compromisso de negócios.

Esta tabela descreve alguns processos, ferramentas e possíveis impactos comuns nas linhas de base de gerenciamento aprimoradas dos clientes:

| Disciplina | Processo | Ferramenta | Possível impacto | Saiba mais |

|---|---|---|---|---|

| Inventário e visibilidade | Controle de alterações de serviço | Gráfico de Recursos do Azure | Uma maior visibilidade das alterações nos serviços do Azure pode ajudar a detectar impactos negativos mais cedo ou corrigir com mais rapidez. | Visão geral do Azure Resource Graph |

| Inventário e visibilidade | Visualize dados | Microsoft Sentinel | Visualização e análise instantânea de dados | Sentinel visualiza os dados coletados |

| Inventário e visibilidade | Integração de ITSM (Gerenciamento de serviços de TI) | Conector de Gerenciamento do Serviço de TI | A conexão de ITSM automatizada cria reconhecimento mais cedo. | ITSMC (Conector de Gerenciamento de Serviços de TI) |

| Conformidade operacional | Automação de operações | Automação do Azure | Automatize a conformidade operacional para uma resposta mais rápida e precisa a alterações. | Consulte as seções a seguir |

| Conformidade operacional | Confiança zero | Microsoft Sentinel | A pasta de trabalho Zero Trust usa toda a amplitude das ofertas de segurança da Microsoft | Pasta de trabalho de confiança zero do Sentinel |

| Conformidade operacional | Automação de desempenho | Automação do Azure | Automatize a conformidade operacional com as expectativas de desempenho para resolver problemas comuns de dimensionamento ou escala específicos do recurso. | Consulte as seções a seguir |

| Conformidade operacional | Operações multinuvem | Hybrid Runbook Worker da Automação do Azure | Automatize as operações em várias nuvens. | Visão geral do Hybrid Runbook Worker |

| Conformidade operacional | Automação do convidado | DSC (Configuração de Estado Desejado) | Configuração baseada em código de sistemas operacionais convidados para reduzir erros e descompasso de configuração. | Visão Geral da DSC |

| Proteger e recuperar | Notificação de violação | Microsoft Defender para Nuvem | Estenda a proteção para incluir gatilhos de recuperação de violação de segurança. | Consulte as seções a seguir |

| Proteger e recuperar | Busca de ameaças | Microsoft Sentinel | Consultas de busca integradas que ajudam a detectar e proteger contra atividades maliciosas | Caça a ameaças sentinelas |

Automação do Azure

A Automação do Azure fornece um sistema centralizado para o gerenciamento de controles automatizados. Na Automação do Azure é possível executar processos simples de correção, escala e otimização em resposta às métricas ambientais. Esses processos reduzem a sobrecarga associada ao processamento manual de incidentes.

O mais importante é que a correção automatizada pode ser fornecida quase em tempo real, reduzindo significativamente as interrupções dos processos de negócios. Um estudo sobre as interrupções de negócios mais comuns identifica as atividades em seu ambiente que poderiam ser automatizadas.

Runbooks

A unidade básica de código para fornecer a correção automatizada é um runbook. Os runbooks contêm as instruções para correção ou recuperação de um incidente.

Para criar ou gerenciar runbooks:

- Entre no Portal do Azure

- Acesse Automação do Azure.

- Selecione Contas de automação e escolha uma das contas listadas.

- Vá para Automação de processos, selecione Runbooks para abrir a lista de runbooks.

- Com as opções apresentadas é possível criar ou gerenciar runbooks, agendas e outras funcionalidades de correção automática.

Microsoft Defender para Nuvem

O Microsoft Defender para Nuvem também desempenha uma parte importante em sua estratégia de proteger e recuperar. Ela pode ajudar você a monitorar a segurança de seus computadores, redes, armazenamento, serviços de dados e aplicativos.

O Microsoft Defender para Nuvem fornece detecção avançada de ameaças usando análise comportamental e aprendizado de máquina para ajudar a identificar ameaças ativas visando aos seus recursos do Azure. Ela também fornece proteção contra ameaças que bloqueia malwares ou outros códigos indesejados, além de reduzir a área de superfície exposta à força bruta e outros ataques à rede.

Quando o Microsoft Defender para Nuvem identifica uma ameaça, ele dispara um alerta de segurança com as etapas necessárias para responder a um ataque. Ela também fornece um relatório com informações sobre a ameaça detectada.

O Microsoft Defender para Nuvem é oferecido em duas camadas: Gratuita e Standard. Recursos como recomendações de segurança estão disponíveis na Camada gratuita. A camada Standard fornece proteção adicional, como detecção de ameaças avançada e proteção em suas cargas de trabalho de nuvem híbrida.

Ação

Experimente a camada Standard gratuitamente pelos primeiros 30 dias

Depois de habilitar e configurar as políticas de segurança para os recursos de uma assinatura, será possível exibir o estado de segurança de seus recursos e todos os problemas no painel Prevenção. Você também pode exibir uma lista desses problemas no bloco Recomendações .

Para explorar o Microsoft Defender para Nuvem, acesse o portal do Azure.

Saiba mais

Para saber mais, confira a documentação do Microsoft Defender para Nuvem.

Microsoft Sentinel

O Microsoft Sentinel é uma solução de SIEM (gerenciamento de eventos de informações de segurança) nativa de nuvem e SOAR (resposta automatizada de orquestração de segurança) que desempenha um papel, não apenas em sua linha de base de gerenciamento aprimorada no Azure, mas também na linha de base aprimorada, operações de plataforma e operações de carga de trabalho.

O Microsoft Sentinel permite coletar dados, detectar ameaças, investigar incidentes e responder usando a automação. Ao habilitar a solução, a capacidade de se conectar e coletar dados do Azure, local ou de qualquer outro provedor de nuvem fica disponível. Existem mais de cem conectores de dados disponíveis, incluindo logs de auditoria do Office 365, logs de atividades do Azure, Cisco Umbrella, Trend Micro TippingPoint, Sophos Cloud Optix, VMware ESXi e muitos outros que simplificam sua integração ao Sentinel a partir de investimentos existentes.

O Microsoft Sentinel pode ser habilitado sem custo adicional em um workspace do Log Analytics do Azure Monitor nos primeiros 31 dias. Veja mais preços do Microsoft Sentinel.

Saiba mais sobre o Microsoft Sentinel

Para explorar o Microsoft Sentinel, acesse o portal do Azure

Para saber mais, confira a documentação do Microsoft Sentinel.

Deseja se tornar um Microsoft Sentinel Ninja, confira Treinamento do Microsoft Sentinel Ninja