Habilitar a conectividade da Solução VMware no Azure

Introdução

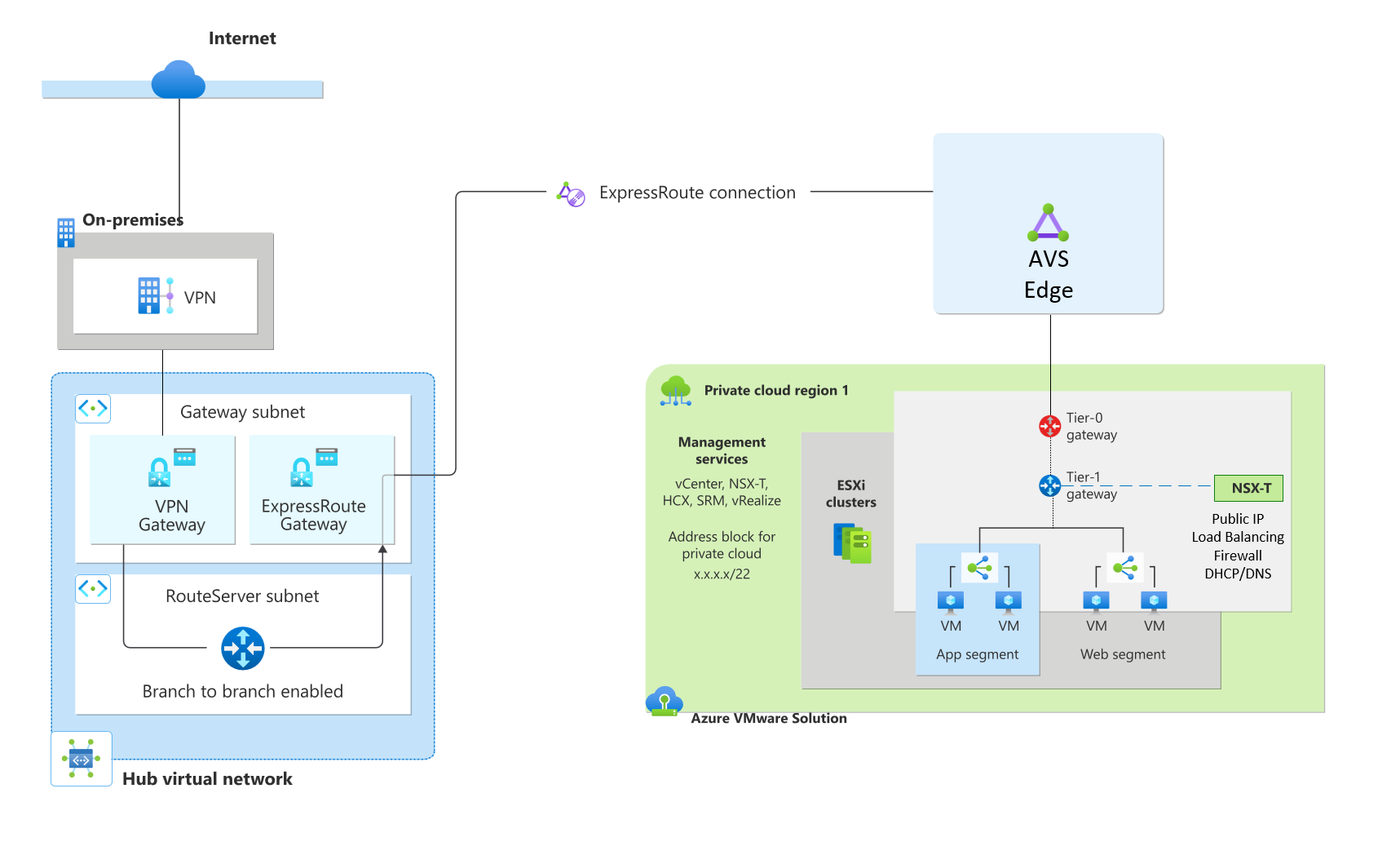

Nesse padrão de design, o tráfego tem um caminho dedicado pelo backbone da Microsoft do datacenter local para a nuvem privada da AVS (Solução VMware no Azure). Essa conexão ocorre por meio do Alcance Global do Expressroute, um mecanismo que fornece um caminho direto entre o cliente gerenciado, que pode se conectar aos circuitos do Expressroute dedicados ao AVS. A nuvem privada também tem uma quebra separada e isolada do NSX Edge para a Internet para que esse tráfego não atravesse o Expressroute.

Importante

Se você estiver em uma região hoje em que não há suporte para o Alcance Global, o trânsito do local para a nuvem privada AVS será possível implantando um Gateway do Expressroute no Azure. Para fornecer a transitividade de ponta a ponta, é necessária uma solução de virtualização na VNET (Rede Virtual do Hub). Consulte a seção Inspeção de Tráfego e Anúncio de Rota Padrão.

Perfil do cliente

Esta arquitetura é ideal para:

- Baixa latência, saída nativa do SDDC (datacenters definidos por software) da Solução VMware no Azure para a Internet.

- Direcione o tráfego do local diretamente para o Azure por meio do Expressroute ou VPN.

- Serviços L4/L7 de entrada para cargas de trabalho no SDDC, como HTTPS

O tráfego, que flui através dos roteadores AVS NSX, coberto neste projeto inclui:

- Solução VMware no Azure para redes virtuais nativas do Azure

- Solução VMware no Azure para a Internet

- Solução VMware no Azure para datacenters locais

Componentes de arquitetura

Implemente este cenário com:

- Um balanceador de carga avançado do NSX

- IP público para breakout da Internet da Solução VMware no Azure para conversão de endereços de origem e destino (SNAT/DNAT)

Observação

Embora o Avi (balanceador de carga avançado) do NSX forneça recursos de entrada diretamente no NSX, essa funcionalidade também é possível com o WAF ou o Gateway de Aplicativo v2 no Azure.

Decisão chave

Este documento pressupõe e recomenda o anúncio de rota padrão do local ou do AVS. Se você precisar que a rota padrão se origine do Azure, consulte a seção Inspeção de Tráfego e Anúncio de Rota Padrão.

Considerações

- Habilite o IP público até o NSX Edge no portal do Azure. Isso permite conexões diretas de baixa latência com a Solução VMware no Azure e a capacidade de dimensionar o número de conexões de saída.

- Aplique a criação de regras do firewall do NSX.

- Use o balanceador de carga do NSX Advanced para distribuir uniformemente o tráfego para cargas de trabalho.

- Habilite a proteção contra inundações (distribuída e gateway).

Saída do AVS usando NSX-T ou NVA

| Cobertura de inspeção de tráfego | Design de solução recomendado | Considerações | Fuga da Internet |

|---|---|---|---|

| - Entrada na Internet - Saída da Internet - Tráfego para datacenter local - Tráfego para a Rede Virtual do Azure - Tráfego na Solução VMware no Azure |

Use o NSX-T ou um firewall de NVA de terceiros na Solução VMware no Azure. Use o NSX-T Advanced Load Balancer para HTTPs ou o NSX-T Firewall para tráfego não HTTP/S. IP público para breakout da Internet da Solução VMware no Azure, SNAT e DNAT. |

Escolha essa opção para anunciar a 0.0.0.0/0 rota da Nuvem Privada da Solução VMware no Azure. Habilite o IP público até o NSX Edge no portal do Azure. Essa opção permite conexões de baixa latência com o Azure e a capacidade de dimensionar o número de conexões de saída. |

Solução VMware no Azure |

Saída da Solução VMware no Azure por meio do anúncio 0.0.0.0/0 do local

| Cobertura de inspeção de tráfego | Design de solução recomendado | Considerações | Fuga da Internet |

|---|---|---|---|

| - Entrada na Internet - Saída da Internet - Para datacenter local |

Usar uma solução de virtualização local Para tráfego HTTP/S, use o NSX Advanced Load Balancer ou o Gateway de Aplicativo no Azure. Para tráfego não HTTP/S, use o NSX Distributed Firewall. Habilite o IP público na Solução VMware no Azure. |

Escolha essa opção para anunciar a rota 0.0.0.0/0 de datacenters locais. |

Local |

Importante

Alguns dispositivos VMware tradicionais usam a inserção de serviço para colocar dispositivos no roteador de camada 0. Os roteadores de camada 0 são provisionados e gerenciados pela Microsoft e não podem ser consumidos pelos usuários finais. Todos os dispositivos de rede e balanceadores de carga devem ser colocados no nível 1. A próxima seção discute a propagação de rota padrão de um dispositivo de parte no AVS.

Integração de NVA de terceiros no AVS

A integração com dispositivos de terceiros é possível com uma consideração cuidadosa. Nesse design, as NVAs de terceiros ficam atrás de um ou mais roteadores de borda T-1.

É responsabilidade dos usuários trazer uma licença e implementar quaisquer recursos de alta disponibilidade nativos do dispositivo.

Esteja ciente dos limites ao escolher essa implementação. Por exemplo, há um limite de até oito placas de interface de rede virtual (NICs) em uma máquina virtual. Para obter mais informações sobre como colocar NVAs na AVS, consulte: Padrões de firewall do NSX-T

Observação

A Microsoft não dá suporte ao uso de Mobility Optimized Networking quando NVAs de terceiros são usados.

Considerações sobre a zona de destino

Esta seção faz referência às práticas recomendadas para integrar o AVS à sua Zona de Destino do Azure.

Servidor de Rota do Azure

O ARS (Servidor de Rota do Azure) é usado para propagar dinamicamente rotas aprendidas do AVS e fornecer conectividade de ramo a ramo para gateways de VPN. As VNETs que são emparelhadas com a VNET em que o ARS reside também aprendem dinamicamente as rotas, possibilitando aprender rotas do AVS para ambientes Hub e Spoke no Azure. Os casos de uso do Servidor de Rota do Azure incluem:

Propagação dinâmica de rotas:

- Aprenda rotas específicas do AVS para VNETs locais via BGP (Border Gateway Protocol). As VNETs emparelhadas também podem aprender as rotas.

- Integração de NVA de terceiros

- Faça peering de ARS com NVAs para que você não precise de UDRs para cada segmento AVS para filtrar o tráfego.

- O tráfego de retorno de VNETs emparelhadas precisa de uma UDR (Rotas Definidas pelo Usuário) de volta para a interface local do firewall

- Mecanismo de trânsito do Expressroute para Gateways de VPN

- O Gateway de VPN deve ser do tipo Site a Site e configurado em Ativo-Ativo

Para usar o Servidor de Rota do Azure, você deve:

Habilitar ramo para ramo

Use o resumo de rota para > 1000 rotas ou use

NO_ADVERTISE BGP communitieso sinalizador protegido nas perguntas frequentes do Servidor de Rota do AzureNVA de par com ASNs específicos que não são do Azure. Por exemplo, como o ARS usa 65515, nenhum outro dispositivo na VNET pode usar esse ASN (Número do Sistema Autônomo).

Sem suporte para IPV6

Integração com o Azure NetApp Files

O ANF (Azure NetApp Files) fornece um repositório de dados anexado à rede por meio do protocolo NFS. O ANF reside em uma VNET do Azure e se conecta a cargas de trabalho no AVS. Com o uso de armazenamentos de dados NFS apoiados pelo Azure NetApp Files, você pode expandir seu armazenamento em vez de dimensionar os clusters.

- Crie volumes do Azure NetApp Files usando recursos de rede Standard para habilitar a conectividade otimizada de sua nuvem privada AVS por meio do ExpressRoute FastPath

- Implantar o ANF em uma sub-rede delegada

- A implantação do Hub & Spoke suporta ER GW SKU de até 10 Gbps

- O SKU Ultra & ErGw3AZ é necessário para contornar os limites de velocidade da porta do gateway

- As entradas de tráfego de leitura e o tráfego de gravação são eliminados pelo Expressroute. O tráfego de saída em circuitos do Expressroute ignora o gateway e vai diretamente para o roteador de borda

- As cobranças de entrada/saída são suprimidas do AVS, no entanto, haverá uma cobrança de saída se os dados estiverem passando por VNETs emparelhadas.

- Atualmente, apenas o NFS v3 é suportado.

Se você estiver vendo uma latência inesperada, verifique se a nuvem privada do AVS e a implantação do ANF estão fixadas na mesma AZ (Zonas de Disponibilidade do Azure). Para alta disponibilidade, crie volumes ANF em AZs separadas e habilite Cross Zone Replication

Importante

A Microsoft não dá suporte ao Fastpath para hub VWAN do Azure seguro, em que a velocidade máxima de porta possível é de 20 Gbps. Considere usar VNETs hub e spoke se for necessária uma taxa de transferência maior. Veja como anexar repositórios de dados do Azure Netapp Files a hosts da Solução VMware no Azure aqui

Conectividade VPN do local

Embora um circuito do Expressroute seja recomendado, também é possível conectar-se ao AVS do local com IPSEC usando uma VNET do hub de trânsito no Azure. Esse cenário requer um gateway de VPN e um Servidor de Rota do Azure. Conforme mencionado anteriormente, o Servidor de Rota do Azure habilita a transitividade entre o gateway de VPN e o gateway do AVS Expressroute.

Inspeção de Tráfego

Como visto anteriormente, o anúncio de rota padrão está acontecendo do AVS com o IP público até a opção NSX Edge, mas também é possível continuar anunciando a rota padrão do local. A filtragem de tráfego de ponta a ponta do local para o AVS é possível com o firewall colocado em qualquer um desses pontos de extremidade.

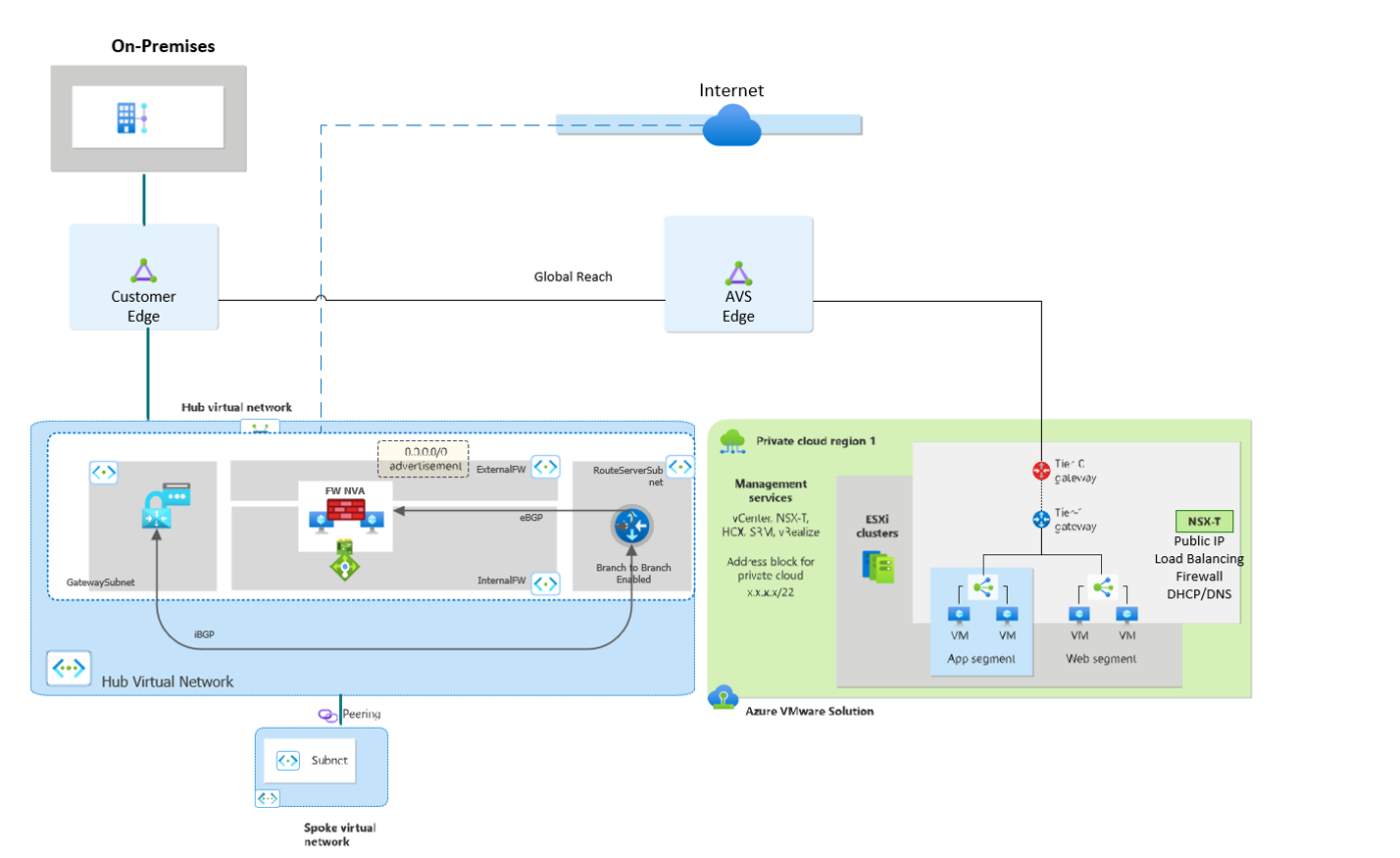

O anúncio de rota padrão do Azure é possível com uma NVA de terceiros em uma VNET do Hub ou ao usar a vWAN do Azure. Em uma implantação Hub and Spoke, o Firewall do Azure não é possível porque ele não fala BGP, no entanto, você pode usar um dispositivo compatível com BGP de terceiros. Este cenário funciona para inspecionar o tráfego de:

- Local para o Azure

- Azure para a Internet

- AVS para a Internet

- AVS para Azure

Uma NVA de terceiros na VNet do hub inspeciona o tráfego entre o AVS e a Internet e entre o AVS e as VNets do Azure

| Requisitos de inspeção de tráfego | Design de solução recomendado | Considerações | Fuga da Internet |

|---|---|---|---|

| - Entrada na Internet - Saída da Internet – Para datacenter local – Para Rede Virtual do Azure |

Use soluções NVA de firewall de terceiros em uma rede virtual hub com o Servidor de Rota do Azure. Para tráfego HTTP/S, use o Gateway de Aplicativo do Azure. Para o tráfego não HTTP/S, use uma NVA de firewall de terceiros no Azure. Use uma NVA de firewall de terceiros local. Implante soluções de firewall de terceiros em uma rede virtual de hub com o Servidor de Rota do Azure. |

Escolha essa opção para anunciar a rota 0.0.0.0/0 de uma NVA na rede virtual hub do Azure para uma Solução VMware no Azure. |

Azure |

Informações Adicionais

- Acessar o vCenter usando a VM Bastion + Jumpbox - Se estiver acessando o vCenter do local, certifique-se de ter uma rota de suas redes locais para a rede de gerenciamento /22 AVS. Valide se a rota na CLI digitando

Test-NetConnection x.x.x.2 -port 443 - Considerações sobre DNS – se estiver usando pontos de extremidade privados, siga as diretrizes detalhadas aqui: Configuração de DNS do Ponto de Extremidade Privado do Azure | Microsoft Learn

Próximas etapas

- Para obter mais informações sobre como transitar da VPN local para a Solução VMware no Azure, consulte o seguinte artigo sobre como fazer o trânsito de VPN para ExR:

- Para obter mais informações sobre a Solução VMware no Azure em redes hub-spoke, confira Integrar a Solução VMware no Azure em uma arquitetura hub-spoke.

- Para obter mais informações sobre os segmentos de rede do VMware NSX-T Data Center, consulte Configurar componentes de rede do NSX-T Data Center usando a Solução VMware no Azure.

- Para obter mais informações sobre o Servidor de Roteador do Azure, consulte a visão geral do produto O que é o Servidor de Rota do Azure?

Em seguida, observe outros padrões de design para estabelecer conectividade com a Solução VMware no Azure