Usar IPs de saída determinísticos

Neste guia, saiba como ativar o suporte do IP de saída determinístico usado pelo Espaço de Trabalho Gerenciado do Azure para Grafana para se comunicar com fontes de dados, desabilitar o acesso público e configurar uma regra de firewall para permitir solicitações de entrada da sua instância do Grafana.

Observação

O recurso dos IPs de saída determinístico só é acessível para clientes com um plano Standard. Para obter mais informações sobre planos, acesse os planos de preços.

Pré-requisitos

- Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

- Uma fonte de dados. Por exemplo, um Banco de dados do Azure Data Explorer.

Habilitar IPs de saída determinística

O suporte a IP de saída determinística está desabilitado por padrão no Espaço Gerenciado do Azure para Grafana. Você pode habilitar esse recurso durante a criação da instância ou ativá-lo em uma instância existente.

Criar um workspace do Espaço Gerenciado do Azure para Grafana com IPs de saída determinística habilitados

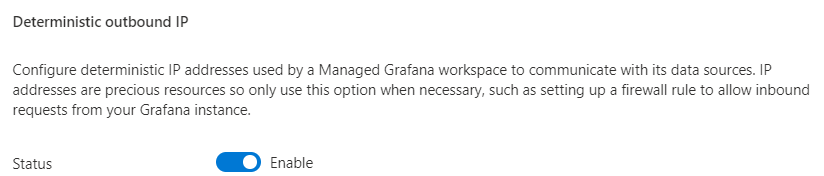

Ao criar uma instância, selecione o plano de preços Standard e, na guia Avançado, defina IP de saída determinístico para Habilitar.

Para obter mais informações sobre como criar uma instância, acesse o Guia de início rápido: criar uma instância do Espaço Gerenciado do Azure para Grafana.

Ativar IPs de saída determinística em uma instância existente do Espaço Gerenciado do Azure para Grafana

No portal do Azure, em Configurações, selecione Configuração e, em Configurações gerais>IP de saída determinístico, selecione Habilitar.

Selecione Salvar para confirmar a ativação de endereços IP de saída determinística.

Selecione Atualizar para exibir a lista de endereços IP em Endereço IP Estático.

Desabilitar o acesso público a uma fonte de dados e permitir endereços IP do Espaço Gerenciado do Azure para Grafana

Este exemplo demonstra como desabilitar o acesso público ao Azure Data Explorer e configurar pontos de extremidade privados. Esse processo é semelhante em outras fontes de dados do Azure.

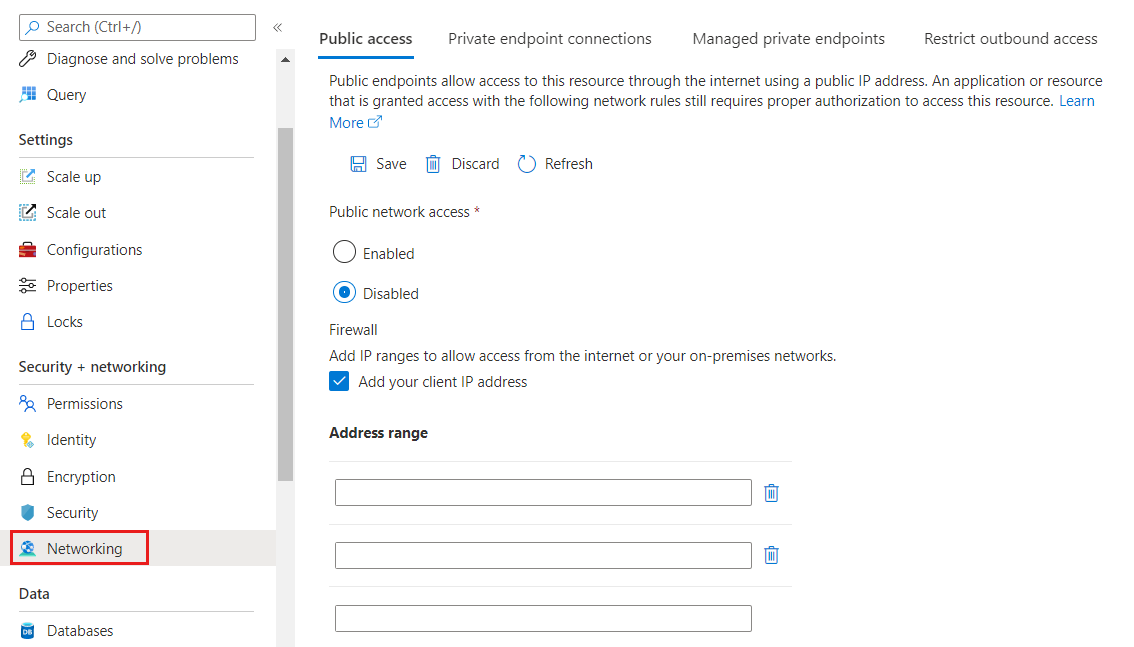

Abra uma instância do Cluster do Azure Data Explorer no portal do Azure e, em Configurações, selecione Rede.

Na guia Acesso Público, selecione Desabilitado para desabilitar o acesso público à fonte de dados.

Em Firewall, marque a caixa Adicionar o endereço de IP do seu cliente e, em Intervalo de endereços, insira os endereços de IP encontrados no Espaço de Trabalho Gerenciado do Azure para Grafana.

Selecione Salvar para concluir a adição dos endereços IP de saída do Espaço Gerenciado do Azure para Grafana na lista de permitidos.

Você tem acesso limitado à fonte de dados desabilitando o acesso público, ativando um firewall e permitindo o acesso de endereços IP do Espaço Gerenciado do Azure para Grafana.

Verificar o acesso à fonte de dados

Verifique se o ponto de extremidade do Espaço Gerenciado do Azure para Grafana ainda pode acessar a fonte de dados.

No portal do Azure, acesse a página Visão geral da instância e selecione a URL de ponto de extremidade.

Acesse Configuração > Fonte de Dados > Fonte de Dados do Azure Data Explorer > Configurações e, na parte inferior da página, selecione Salvar e testar:

- Se a mensagem "Êxito" for exibida, o Espaço Gerenciado do Azure para Grafana poderá acessar a fonte de dados.

- Se a seguinte mensagem de erro for exibida, o Espaço Gerenciado do Azure para Grafana não poderá acessar a fonte de dados:

Post "https://<Azure-Data-Explorer-URI>/v1/rest/query": dial tcp ...: i/o timeout. Verifique se você inseriu os endereços IP corretamente na lista de permitidos do firewall da fonte de dados.