Autenticação multifator Essential Eight

Este artigo detalha os métodos para alcançar o Modelo de Oito Maturidades Essenciais do Centro de Cibersegurança australiano (ACSC) para autenticação multifator com o plataforma de identidade da Microsoft.

Porquê seguir as diretrizes de autenticação multifator ACSC Essential Eight?

A MFA é um dos controlos mais eficazes que uma organização pode implementar para impedir que um adversário obtenha acesso a um dispositivo ou rede e aceda a informações confidenciais. Quando implementada corretamente, a MFA pode tornar mais difícil para um adversário roubar credenciais legítimas para realizar atividades maliciosas adicionais numa rede. Devido à sua eficácia, a MFA é uma das Oito Essenciais das Estratégias do ACSC para Mitigar Estratégias de Incidentes de Cibersegurança para Mitigar Incidentes de Cibersegurança.

Os adversários tentam frequentemente roubar credenciais administrativas ou de utilizador legítimas quando comprometem uma rede. Estas credenciais permitem-lhes propagar facilmente numa rede e realizar atividades maliciosas sem outras explorações, reduzindo a probabilidade de deteção. Os adversários também tentam obter credenciais para soluções de acesso remoto, incluindo Redes Privadas Virtuais (VPNs), uma vez que estes acessos podem mascarar ainda mais as suas atividades e reduzir a probabilidade de serem detetadas.

Quando a MFA é implementada corretamente, é mais difícil para um adversário roubar um conjunto completo de credenciais. A autenticação multifator requer que o utilizador prove que tem acesso físico a um segundo fator. Algo que tenham (um token físico, smartcard, telemóvel ou certificado de software) ou que sejam (biometria, como uma impressão digital ou uma análise de íris).

Noções básicas de autenticação

O MODELO ACSC Essential Eight Maturity para autenticação multifator baseia-se na publicação especial do National Institute of Standards and Technology (NIST) 800-63 B Digital Identity Guidelines: Authentication and Lifecycle Management( Diretrizes de Identidade Digital 800-63 B: Autenticação e Gestão do Ciclo de Vida ).

Os artigos seguintes explicam os conceitos de autenticação multifator e como os tipos de autenticador NIST mapeiam para Microsoft Entra métodos de autenticação.

- Noções básicas de autenticação NIST

- Tipos de autenticador NIST e métodos de autenticação Microsoft Entra alinhados

Tipos de autenticador

O ACSC aborda os tipos de autenticador nas FAQ do Modelo Essential Eight Maturity perguntas de implementação comuns sobre a autenticação multifator (MFA).

- Windows Hello para Empresas utiliza biometria (algo que os utilizadores são) ou um PIN (algo que os utilizadores sabem). Para desbloquear uma chave ou certificado associado ao Módulo de Plataforma Fidedigna de um dispositivo (algo que os utilizadores têm). Para saber mais, consulte Windows Hello para Empresas Descrição Geral.

As referências adicionais relativas à MFA por ACSC são as FAQ do Modelo Essential Eight Maturity para consultar a Secção 5.1.1 – 5.1.9 na publicação Diretrizes de Identidade Digital NIST SP800-63 B : Autenticação e Gestão do Ciclo de Vida . Estas secções fornecem mais informações sobre os tipos de autenticador. Estes tipos podem ser utilizados para algo que os utilizadores sabem, algo que os utilizadores têm e algo que os utilizadores são, que podem ser desbloqueados com algo que os utilizadores sabem ou são. O ACSC tem mais conselhos sobre a Implementação da autenticação multifator.

Resistência ao phishing

Todos os Microsoft Entra métodos de autenticação que cumprem os níveis de maturidade 2 e 3 utilizam autenticadores criptográficos que vinculam a saída do autenticador à sessão específica que está a ser autenticada. Fazem este enlace utilizando uma chave privada controlada pelo requerente para a qual a chave pública é conhecida pelo verificador. Isto satisfaz os requisitos de resistência ao phishing para os níveis de maturidade 2 e 3.

De acordo com o NIST, os autenticadores que envolvam a entrada manual de uma saída de autenticador, como autenticadores fora de banda e OTP (pin único), NÃO devem ser considerados resistentes à representação do verificador. O motivo deve-se ao facto de a entrada manual não vincular a saída do autenticador à sessão específica que está a ser autenticada. Num ataque man-in-the-middle, um verificador de impostor pode reproduzir a saída do autenticador OTP para o verificador e autenticar com êxito.

O resultado é que qualquer autenticador que não verifique criptograficamente se o servidor de início de sessão é quem diz ser, pode ser phished.

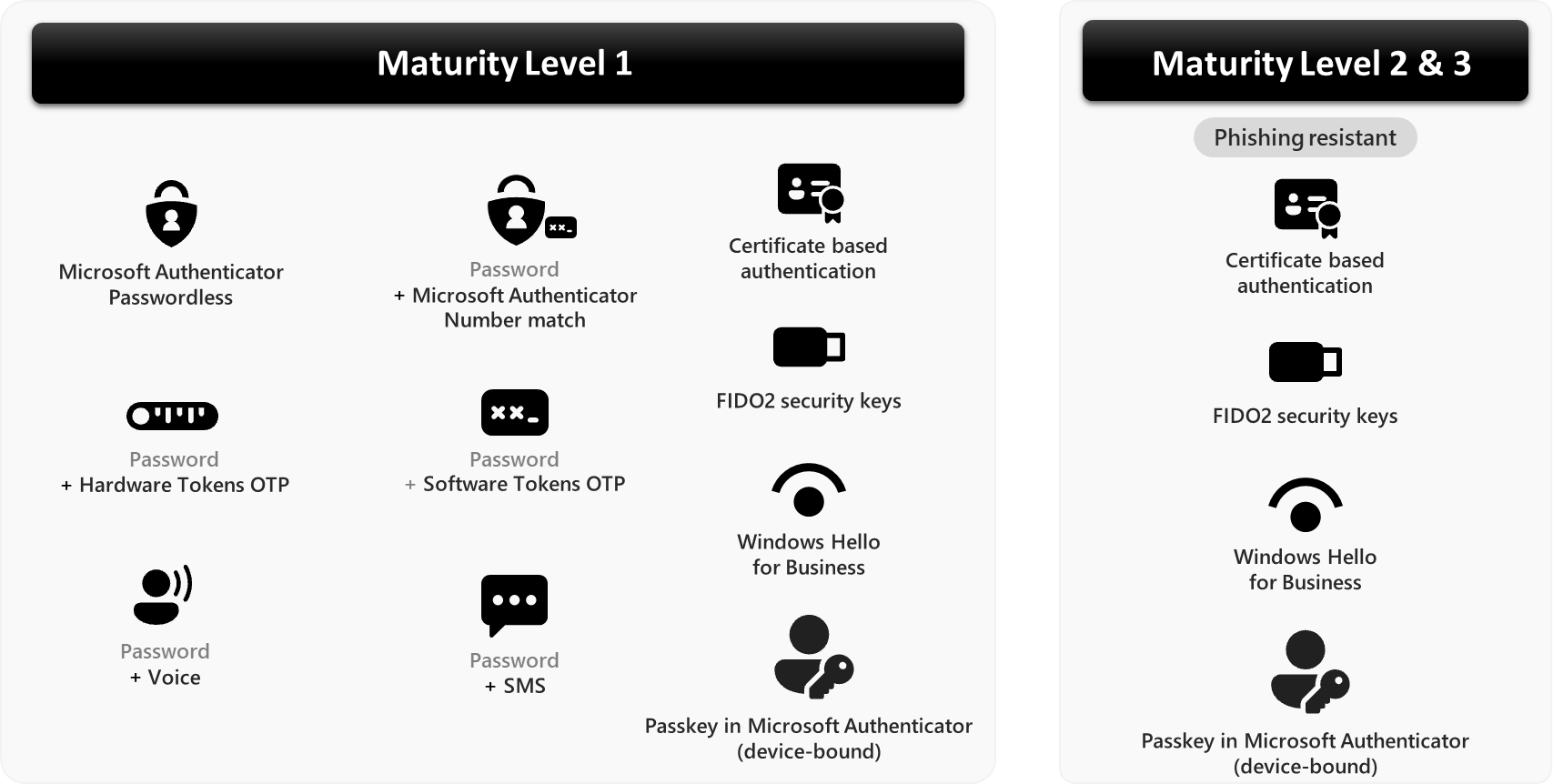

Tipos de autenticador permitidos

Um resumo dos principais tipos de autenticador permitidos em cada nível de maturidade.