Considerações sobre proteção de dados

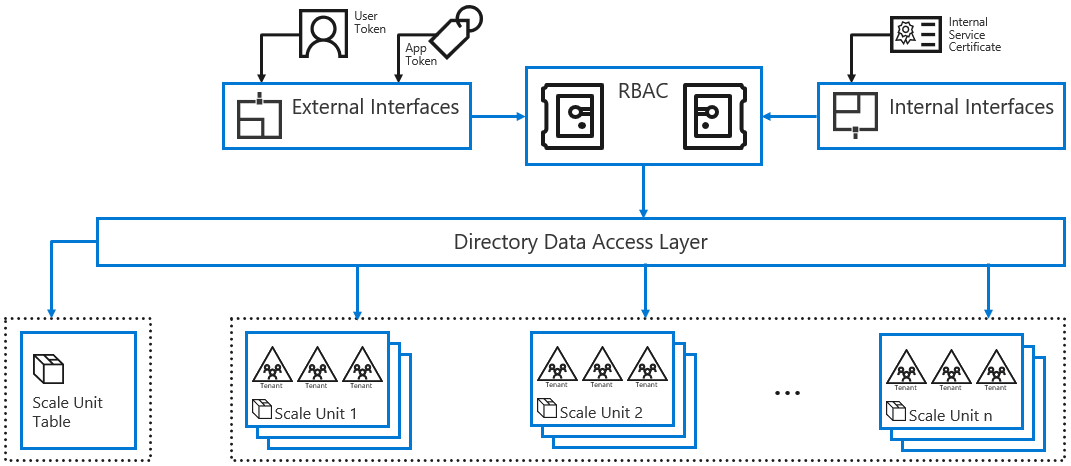

O diagrama a seguir ilustra como os serviços armazenam e recuperam dados de objeto do Microsoft Entra através de uma camada de autorização do controle de acesso baseado em função (RBAC). Esta camada chama a camada de acesso aos dados do diretório interno, assegurando que a solicitação de dados do usuário seja permitida:

Acesso às Interfaces Integradas do Microsoft Entra: A comunicação de serviço a serviço com outros serviços da Microsoft, como o Microsoft 365 usa as interfaces do Microsoft Entra ID, que autorizam os chamadores do serviço usando certificados de cliente.

Acesso às interfaces externas do Microsoft Entra: a interface externa do Microsoft Entra ajuda a evitar vazamento de dados usando o RBAC. Quando uma entidade de segurança, como um usuário, faz uma solicitação de acesso para ler informações através das interfaces do Microsoft Entra ID, um token de segurança deve acompanhar a solicitação. O token de segurança contém declarações sobre a entidade de segurança que faz a solicitação.

Os tokens de segurança são emitidos pelos serviços de autenticação do Microsoft Entra. As informações sobre a existência do usuário, o estado habilitado e a função são usadas pelo sistema de autorização para decidir se o acesso solicitado ao locatário de destino é autorizado para este usuário nesta sessão.

Acesso ao aplicativo: como os aplicativos podem acessar as APIs (Interfaces de Programa Aplicativo) sem o contexto do usuário, a verificação de acesso inclui informações sobre o aplicativo do usuário e o escopo de acesso solicitado, por exemplo, somente leitura, leitura/gravação e assim por diante. Muitos aplicativos usam OpenID Connect ou Open Authorization (OAuth) para obter tokens para acessar o diretório em nome do usuário. Estes aplicativos devem ter acesso explícito ao diretório ou não receberão um token do serviço de autenticação do Microsoft Entra, e eles acessarão dados do escopo concedido.

Auditoria: O acesso é auditado. Por exemplo, ações autorizadas como criar usuários e redefinição de senha criam uma trilha de auditoria que pode ser usada por um administrador locatário para gerenciar esforços de conformidade ou investigações. Os administradores de locatários podem gerar relatórios de auditoria usando a API de auditoria do Microsoft Entra.

Saiba mais: Logs de auditoria no Microsoft Entra ID

Isolamento de locatário: A imposição de segurança no ambiente multi-locatário do Microsoft Entra ajuda a atingir duas metas principais:

- Evitar o vazamento e acesso e os dados entre os locatários: Os dados pertencentes ao Locatário 1 não podem ser obtidos pelos usuários do Locatário 2 sem autorização explícita do Locatário 1.

- Isolamento do acesso aos recursos entre os locatários: As operações executadas pelo Locatário 1 não podem afetar o acesso aos recursos para o Locatário 2.

Isolamento de locatário

As informações a seguir descrevem o isolamento do locatário.

- O serviço protege os locatários usando a política RBAC para garantir o isolamento dos dados.

- Para habilitar o acesso a um locatário, uma entidade de segurança, por exemplo, um usuário ou aplicativo, precisa ser capaz de se autenticar contra o Microsoft Entra ID para obter o contexto e tem permissões explícitas definidas no locatário. Se uma entidade de segurança não for autorizada no locatário, o token resultante não terá permissão, e o sistema RBAC rejeita as solicitações neste contexto.

- O RBAC garante que o acesso a um locatário seja feito por uma entidade de segurança autorizada no locatário. O acesso entre locatários é possível quando um administrador do locatário cria uma representação de entidade de segurança no mesmo locatário (por exemplo, provisionando uma conta de usuário convidado usando colaboração B2B), ou quando um administrador do locatário cria uma política para habilitar uma relação de confiança com outro locatário. Por exemplo, uma política de acesso entre locatários para habilitar a conexão direta B2B. Cada locatário é um limite de isolamento; a existência em um locatário não equivale à existência em outro locatário a menos que o administrador o permita.

- Os dados do Microsoft Entra para vários locatários são armazenados no mesmo servidor físico e unidade para uma determinada partição. O isolamento é garantido porque o acesso aos dados é protegido pelo sistema de autorização do RBAC.

- Um aplicativo do cliente não pode acessar o Microsoft Entra ID sem a autenticação necessária. A solicitação é rejeitada se não for acompanhada por credenciais como parte do processo inicial de negociação da conexão. Esta dinâmica impede o acesso não autorizado a um locatário por parte de locatários vizinhos. Somente o token de credencial do usuário, ou o token SAML (Security Assertion Markup Language), é intermediado com uma relação de confiança federada. Portanto, ele é validado pelo Microsoft Entra ID, com base nas chaves compartilhadas configuradas pelo proprietário do aplicativo.

- Como não há nenhum componente de aplicativo que possa ser executado a partir do Core Store, não é possível para um locatário violar à força a integridade de um locatário vizinho.

Segurança de dados

Criptografia em Trânsito: Para garantir a segurança dos dados, os dados de diretório no Microsoft Entra ID são assinados e criptografados enquanto em trânsito entre datacenters em uma unidade de escala. Os dados são criptografados e descriptografados pela camada do Microsoft Entra Core Store, que reside em áreas seguras de hospedagem de servidores dos datacenters associados da Microsoft.

Os serviços Web voltados para o cliente são protegidos com o protocolo TLS (Transport Layer Security).

Armazenamento secreto: o back-end do serviço do Microsoft Entra usa criptografia para armazenar material confidencial para uso em serviço, como certificados, chaves, credenciais e hashes usando tecnologia proprietária da Microsoft. O repositório usado depende do serviço, da operação, do escopo do segredo (para todo o usuário ou em todo o locatário), e outros requisitos.

Estes repositórios são operados por um grupo focado na segurança através de automação e fluxos de trabalho estabelecidos, incluindo solicitação de certificado, renovação, revogação e destruição.

Há auditoria de atividade relacionadas a esses repositórios/fluxos de trabalho/processos e não há acesso permanente. O acesso é baseado na solicitação e aprovação, e por um período limitado de tempo.

Para obter mais informações sobre criptografia secreta em repouso, consulte a tabela a seguir.

Algoritmos: A tabela a seguir lista os algoritmos mínimos de criptografia usados pelos componentes do Microsoft Entra. Como um serviço em nuvem, a Microsoft reavalia e melhora a criptografia, com base em resultados de pesquisas de segurança, revisões internas de segurança, força da chave contra a evolução do hardware e assim por diante.

| Dados/cenários | Algoritmo de criptografia |

|---|---|

| Sincronização de hash de senha Senhas de contas em nuvens |

Hash: Função derivação de chaves de senha 2 (PBKDF2), usando HMAC (código de autenticação de mensagem baseado em hash)-SHA256 @ 1.000 iterações |

| Diretório em trânsito entre datacenters | AES-256-CTS-HMAC-SHA1-96 TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 |

| Fluxo de credenciais de usuário de autenticação de passagem | Par de chaves RSA 2048-Public/Private Saiba mais: Aprofundamento da segurança de autenticação de passagem do Microsoft Entra |

| Write-back de senha e redefinição de senha self-service com o Microsoft Entra Connect: Comunicação de nuvem para local | Chave par Pública/Privada RSA 2048 AES_GCM (chave de 256 bits, tamanho IV de 96 bits) |

| Redefinição de senha self-service: Respostas para perguntas de segurança | SHA256 |

| Certificados SSL para aplicativo Microsoft Entra Proxy de aplicativos publicados |

AES-GCM 256-bit |

| Criptografia de nível de disco | XTS AES 128 |

| Logon único contínuo (SSO) senha de conta de serviço provisionamento de credenciais de aplicação SaaS (software como serviço) |

AES-CBC de 128 bits |

| Identidades gerenciadas dos recursos do Azure | AES-GCM 256-bit |

| Aplicativo Microsoft Authenticator: entrada sem senha para o Microsoft Entra ID | Chave RSA de 2048 bits Assimétrica |

| Aplicativo Microsoft Authenticator: Backup e restauração de metadados de conta corporativa | AES-256 |

Recursos

- Documentos de Confiança do Serviço Microsoft

- Central de confiabilidade do Microsoft Azure

- Recuperar-se de exclusões no Microsoft Entra ID