Solicitações de nova autenticação e o tempo de vida da sessão da autenticação multifator do Microsoft Entra

O Microsoft Entra ID traz várias configurações que determinam a frequência com a qual os usuários precisam se autenticar novamente. Essa nova autenticação pode envolver apenas um primeiro fator, como senha, FIDO (Fast IDentity Online) ou Microsoft Authenticator sem senha. Ou pode exigir MFA (autenticação multifator). Você pode definir essas configurações de reautenticação conforme necessário para seu próprio ambiente e a experiência do usuário que desejar.

A configuração padrão do Microsoft Entra ID para a frequência de entrada do usuário é uma janela contínua de 90 dias. Pedir credenciais aos usuários muitas vezes parece uma coisa sensata a se fazer, mas pode ser um tiro que sai pela culatra. Se os usuários são treinados para inserir as credenciais sem pensar, eles podem inadvertidamente fornecê-las a uma solicitação de credenciais mal-intencionada.

Pode parecer alarmante não pedir que um usuário entre novamente. No entanto, qualquer violação das políticas de TI revoga a sessão. Entre alguns exemplos, temos: uma alteração de senha, um dispositivo incompatível ou uma operação para desativar uma conta. Você também pode revogar explicitamente as sessões dos usuários usando o PowerShell do Microsoft Graph.

Este artigo detalha as configurações recomendadas e como as várias configurações funcionam e interagem entre si.

Configurações recomendadas

Para dar aos usuários o equilíbrio certo de segurança e facilidade de uso solicitando que eles entrem na frequência certa, recomendamos as seguintes configurações:

- Caso tenha o Microsoft Entra ID P1 ou P2:

- Habilite o SSO (logon único) entre aplicativos usando dispositivos gerenciados ou SSO contínuo.

- Se a nova autenticação for necessária, use uma política de Frequência de entrada de acesso condicional do Microsoft Entra.

- Para usuários que entrarem de dispositivos não gerenciados ou para cenários de dispositivo móvel, as sessões persistentes do navegador podem não ser preferíveis. Ou você pode usar o Acesso Condicional para habilitar sessões de navegador persistentes com a política de Frequência de entrada. Limite a duração a um tempo apropriado com base no risco de entrada, em que um usuário com menos risco tem uma duração de sessão maior.

- Se você tiver uma licença do Microsoft 365 Apps ou uma licença gratuita do Microsoft Entra ID:

- Habilite o logon único entre aplicativos usando dispositivos gerenciados ou SSO contínuo.

- Manter a opção Mostrar para permanecer conectado opção habilitada e orientar seus usuários a aceitar Permanecer conectado? na entrada.

- Para cenários de dispositivo móvel, verifique se os usuários usam o aplicativo Microsoft Authenticator. Esse aplicativo é um agente para outros aplicativos federados do Microsoft Entra ID e ele reduz os prompts de autenticação no dispositivo.

Nossa pesquisa mostra que essas configurações são corretas para a maioria dos locatários. Algumas combinações dessas configurações, como Lembrar de autenticação multifator e Mostrar opção para permanecer conectado, podem resultar em solicitações para que os usuários se autentiquem com muita frequência. Os prompts de reautenticação regulares são inválidos para a produtividade do usuário e podem tornar os usuários mais vulneráveis a ataques.

Definições de configuração de tempo de vida da sessão do Microsoft Entra

Para otimizar a frequência de prompts de autenticação para seus usuários, você pode definir configurações para tempo de vida de sessão do Microsoft Entra. Reconheça as necessidades dos negócios e dos usuários e defina as configurações que fornecem o melhor equilíbrio para o ambiente.

Política de tempo de vida da sessão

Sem nenhuma configuração de tempo de vida de sessão, a sessão do navegador não tem cookies persistentes. Sempre que os usuários fecham e abrem o navegador, ele receberá uma solicitação de nova autenticação. Em clientes do Office, o período padrão é uma janela contínua de 90 dias. Com essa configuração padrão do Office, se o usuário redefinir a senha ou se a sessão estiver inativa por mais de 90 dias, o usuário deverá reautenticar com os primeiros e segundo fatores necessários.

Um usuário pode ver várias solicitações de MFA em um dispositivo que não tem uma identidade no Microsoft Entra ID. Vários prompts resultam quando cada aplicativo tem seu próprio token de atualização OAuth que não é compartilhado com outros aplicativos cliente. Nesse cenário, a MFA solicita várias vezes, uma vez que cada aplicativo solicita que um token de atualização OAuth seja validado com MFA.

No Microsoft Entra ID, a política mais restritiva para a vida útil da sessão determina quando o usuário precisa autenticar novamente. Considere um cenário no qual você habilita ambas as configurações:

- Mostrar opção para permanecer conectado, que usa um cookie de navegador persistente

- Lembrar da autenticação multifator com um valor de 14 dias

Neste exemplo, o usuário precisa se autenticar a cada 14 dias. Esse comportamento segue a política mais restritiva, embora Mostrar opção para permanecer conectado por si só não exigiria que o usuário se autenticasse novamente no navegador.

Dispositivos gerenciados

Dispositivos que ingressam no Microsoft Entra ID por meio do ingresso no Microsoft Entra ou ingresso no Microsoft Entra Híbrido recebem um PRT (Token de atualização principal) para usar o SSO entre aplicativos.

Esse PRT permite que um usuário entre uma vez no dispositivo e permita que a equipe de TI garanta que o dispositivo atenda aos padrões de segurança e conformidade. Se você precisar solicitar que um usuário entre com mais frequência em um dispositivo ingressado em alguns aplicativos ou cenários, poderá usar a política de Frequência de entrada de Acesso Condicional.

Opção para permanecer conectado

Quando um usuário seleciona Sim na opção de prompt Permanecer conectado? durante a entrada, a seleção define um cookie persistente no navegador. Esse cookie persistente lembra o primeiro e o segundo fator e aplica-se apenas às solicitações de autenticação no navegador.

Se você tiver uma licença do Microsoft Entra ID P1 ou P2, é recomendável usar uma política de acesso condicional para sessão persistente do navegador. Essa política substitui a configuração Mostrar opção para permanecer conectado? e fornece uma experiência de usuário aprimorada. Se você não tiver uma licença do Microsoft Entra ID P1 ou P2, é recomendável habilitar a configuração Mostrar opção para permanecer conectado para seus usuários.

Para obter mais informações sobre como configurar a opção para permitir que os usuários permaneçam conectados, consulte Gerenciar o prompt 'Permanecer conectado?'.

Opção para lembrar a autenticação multifator

A configuração Lembrar autenticação multifator permite que você configure um valor de 1 a 365 dias. Ela define um cookie persistente no navegador quando um usuário seleciona a opção Não perguntar novamente durante X dias ao entrar.

Embora essa configuração reduza o número de autenticações em aplicativos Web, ela aumenta o número de autenticações para clientes de autenticação modernos, como clientes do Office. Esses clientes normalmente solicitam somente após a redefinição de senha ou inatividade de 90 dias. No entanto, definir esse valor como menos de 90 dias reduz os prompts de MFA padrão para clientes do Office e aumenta a frequência de reautenticação. Quando você usa essa configuração em combinação com Mostrar opção para permanecer conectado ou políticas de Acesso Condicional, isso pode aumentar o número de solicitações de autenticação.

Se você usar a opção Lembrar autenticação multifator e tiver uma licença do Microsoft Entra ID P1 ou P2, considere migrar essas configurações para a Frequência de entrada de acesso condicional. Caso contrário, considere usar a opção Mostrar para permanecer conectado.

Para obter mais informações, consulte Lembrar a autenticação multifator.

Gerenciamento da sessão de autenticação com acesso condicional

O administrador pode usar a Frequência de entrada política para escolher uma frequência de entrada que se aplique ao primeiro e ao segundo fator no cliente e no navegador. É recomendável usar essas configurações, juntamente com o uso de dispositivos gerenciados, em cenários em que você precisa restringir as sessões de autenticação. Por exemplo, talvez seja necessário restringir uma sessão de autenticação para aplicativos comerciais críticos.

Uma sessão persistente de Browser permite que os usuários permaneçam conectados depois de fechar e reabrir a janela do navegador. Semelhante à configuração Mostrar opção para permanecer conectado, ele define um cookie persistente no navegador. Mas, como o administrador o configura, ele não exige que o usuário selecione Sim na opção Permanecer conectado?. Dessa forma, ele fornece uma melhor experiência do usuário. Se você usar a opção Mostrar opção para permanecer conectado, recomendamos habilitar a política Sessão do navegador persistente.

Para obter mais informações, consulte Configurar políticas de tempo de vida de sessão adaptável.

Vidas úteis de tokens configuráveis

A configuração Tempo de vida do token configurável permite a configuração de um tempo de vida para um token que o Microsoft Entra ID emite. Gerenciamento de sessão de autenticação com acesso condicional substitui esta política. Se você estiver usando tempos de vida de token configuráveis agora, é recomendável iniciar a migração para as políticas de acesso condicional.

Revisar suas configuração de locatários

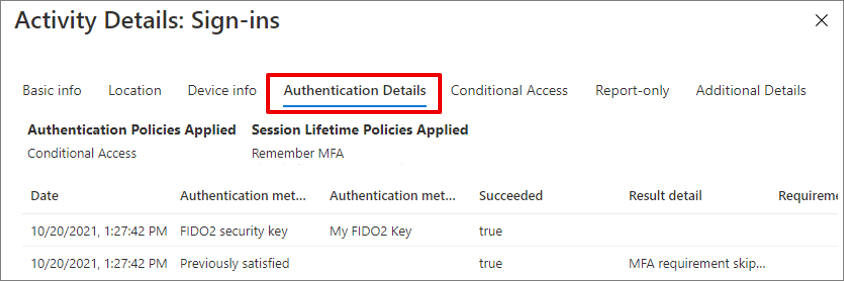

Agora que você entende como as várias configurações funcionam e a configuração recomendada, é hora de verificar seus locatários. Você pode começar examinando os logs de entrada para entender quais políticas de vida útil da sessão foram aplicadas durante a entrada.

Em cada log de entrada, vá para a guia Detalhes de Autenticação e explore as Políticas de Vida Útil da Sessão Aplicadas. Para obter mais informações, consulte Saiba mais sobre os detalhes da atividade de log de entrada.

Para configurar ou examinar a opção Mostrar opção para permanecer conectado:

- Entre no centro de administração do Microsoft Entra como Administrador global.

- Navegue até Identidade>Identidade visual da empresa. Em seguida, para cada localidade, selecione Mostrar opção para permanecer conectado.

- Selecione Sim e, em seguida, selecione Salvar.

Para lembrar as configurações de autenticação multifator em dispositivos confiáveis:

- Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

- Navegue até Proteção>autenticação multifator.

- Em Configurar, selecione Configurações adicionais de MFA baseadas em nuvem.

- Na página Configurações do serviço de autenticação multifator, role para Lembrar configurações de autenticação multifator e marque a caixa de seleção.

Para configurar Usar políticas de acesso condicional para frequência de entrada e sessões de navegador persistente:

- Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

- Navegue até Proteção>Acesso Condicional.

- Configure uma política usando as opções de gerenciamento de sessão que este artigo recomenda.

Para examinar os tempos de vida do token, use o PowerShell do Microsoft Graph para consultar as políticas do Microsoft Entra. Desabilite as políticas que tiver em vigor.

Se mais de uma configuração estiver habilitada em seu locatário, é recomendável atualizar suas configurações com base no licenciamento disponível para você. Por exemplo, se você tiver uma licença do Microsoft Entra ID P1 ou P2, você deve usar apenas as políticas de acesso condicional de Frequência de entrada e Sessão de navegador persistente. Se você tiver uma licença do Microsoft 365 Apps ou uma licença gratuita do Microsoft Entra ID, deverá usar a configuração Mostrar opção para permanecer conectado.

Se você habilitou tempos de vida de token configuráveis, lembre-se de que esse recurso será removido em breve. Planeje uma migração para uma política de acesso condicional.

A seguinte tabela resume as recomendações com base em licenças:

| Categoria | Microsoft 365 Apps ou Microsoft Entra ID Gratuito | Microsoft Entra ID P1 ou P2 |

|---|---|---|

| SSO | Ingresso no Microsoft Entra ou Ingresso no Microsoft Entra Híbrido ou SSO contínuo para dispositivos não gerenciados. | Ingresso no Microsoft Entra ou ingresso híbrido no Microsoft Entra |

| Configurações de nova autenticação | Mostrar opção para permanecer conectado | Políticas de acesso condicional para frequência de entrada e sessões de navegador persistente |