Configurar o Servidor de Autenticação Multifator do Azure para trabalhar com o AD FS no Windows Server

Se você usa o AD FS (Serviços de Federação do Active Directory) e deseja proteger recursos na nuvem ou locais, pode configurar o servidor de Autenticação Multifator do Azure para trabalhar com o AD FS. Essa configuração dispara a verificação em duas etapas para pontos de extremidade de alto valor.

Neste artigo, discutimos o uso do Servidor de Autenticação Multifator do Azure com o AD FS a partir do Windows Server 2016. Para saber mais, leia sobre como proteger recursos de nuvem e locais usando o Servidor de Autenticação Multifator do Azure com o AD FS 2.0.

Importante

Em setembro de 2022, a Microsoft anunciou a reprovação do Servidor de Autenticação Multifator do Azure AD. A partir de 30 de setembro de 2024, as implantações do Servidor de Autenticação Multifator do Microsoft Azure não atenderão mais às solicitações de autenticação multifator, o que poderá causar falhas de autenticação na sua organização. Para garantir serviços de autenticação ininterruptos e que eles permaneçam em um estado com suporte, as organizações devem migrar os dados de autenticação dos usuários para o serviço Azure MFA baseado em nuvem usando o Utilitário de Migração mais recente incluído na atualização mais recente do Servidor da MFA do Azure. Para obter mais informações, confira Migração do Servidor da MFA do Azure.

Para começar a usar a MFA baseada em nuvem, confira o Tutorial: proteger acessos do usuário com a autenticação multifator do Azure.

Se você usar a MFA baseada em nuvem, confira Proteger recursos de nuvem com a autenticação multifator do Microsoft Entra e AD FS.

Os clientes existentes que ativaram o servidor da MFA antes de 1º de julho de 2019 podem baixar a versão mais recente, atualizações futuras e gerar credenciais de ativação como de costume.

Proteger o AD FS do Windows Server com o Servidor de Autenticação Multifator do Azure

Ao instalar o Servidor de Autenticação Multifator do Azure, você tem as seguintes opções:

- Instalar o Servidor de Autenticação Multifator do Azure localmente no mesmo servidor que o AD FS

- Instale o adaptador de autenticação multifator do Azure localmente no servidor do AD FS e instale o Servidor de Autenticação Multifator em um computador diferente

Antes de começar, esteja ciente das seguintes informações:

- Você não precisa instalar o Servidor de Autenticação Multifator do Microsoft Azure no servidor do AD FS. No entanto, você deve instalar o adaptador da autenticação multifator para o AD FS no Windows Server 2012 R2 ou no Windows Server 2016 que está executando o AD FS. Você poderá instalar o servidor em outro computador se instalar o adaptador do AD FS separadamente no seu servidor de federação do AD FS. Confira os procedimentos a seguir para aprender a instalar o adaptador separadamente.

- Se sua organização estiver usando mensagens de texto ou de métodos de verificação de aplicativos móveis, as cadeias de caracteres definidas em Configurações da Empresa contêm um espaço reservado <$application_name$>. No Servidor de MFA v7.1, você pode fornecer um nome de aplicativo que substitui esse espaço reservado. No v7.0 ou mais antigo, esse espaço reservado não será substituído automaticamente quando você usar o adaptador do AD FS. Para essas versões mais antigas, remova o espaço reservado de cadeias de caracteres apropriadas ao proteger o AD FS.

- A conta que você usa para entrar deve ter direitos de usuário para criar grupos de segurança no serviço do Active Directory.

- O assistente de instalação de adaptador do AD FS de autenticação multifator cria um grupo de segurança chamado PhoneFactor Admins na sua instância do Active Directory. Em seguida, ele adiciona a conta de serviço do seu serviço de Federação do AD FS a esse grupo. Verifique se o grupo PhoneFactor Admins foi criado no controlador de domínio e se a conta de serviço do AD FS é membro desse grupo. Se necessário, adicione manualmente a conta de serviço do AD FS ao grupo PhoneFactor Admins no controlador de domínio.

- Para saber mais sobre como instalar o SDK do Serviço Web com o portal do usuário, confira a implantação do portal do usuário para o Servidor de Autenticação Multifator do Microsoft Azure.

Instalar o Servidor de Autenticação Multifator do Azure localmente no mesmo servidor que o AD FS

Baixe e instale o Servidor de Autenticação Multifator do Microsoft Azure no servidor do AD FS. Para obter informações sobre instalação, leia sobre a introdução ao Servidor de Autenticação Multifator do Azure.

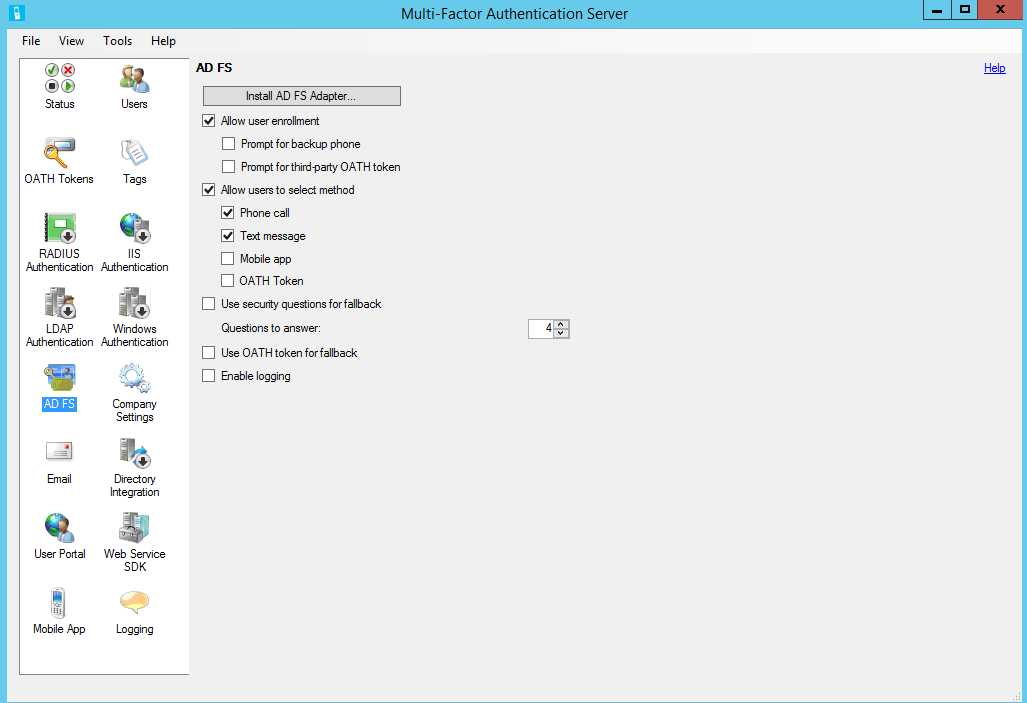

No console de gerenciamento do Servidor de Autenticação Multifator do Azure, clique no ícone AD FS. Selecione as opções Permitir registro de usuário e Permitir que os usuários selecionem o método.

Selecione as opções adicionais que você deseja especificar para a sua organização.

Clique em Instalar Adaptador do AD FS.

Se a janela do Active Directory for exibida, isso significará duas coisas. O computador faz parte de um domínio e a configuração do Active Directory para proteger a comunicação entre o adaptador do AD FS e o serviço de autenticação multifator está incompleta. Clique em Avançar para concluir automaticamente essa configuração ou marque a caixa de seleção Ignorar configuração automática do Active Directory e definir as configurações manualmente. Clique em Próximo.

Se a janela de Grupo Local for exibida, isso significará duas coisas. Seu computador não faz parte de um domínio e a configuração do grupo local para proteger a comunicação entre o adaptador do AD FS e o serviço de autenticação multifator está incompleta. Clique em Avançar para concluir automaticamente essa configuração ou marque a caixa de seleção Ignorar configuração automática do Grupo Local e definir as configurações manualmente. Clique em Próximo.

No Assistente de instalação, clique em Avançar. O Servidor de Autenticação Multifator do Azure cria o grupo PhoneFactor Admins e adiciona a conta de serviço do AD FS ao grupo PhoneFactor Admins.

Na página Iniciar Instalador, clique em Avançar.

No instalador do adaptador do AD FS da autenticação multifator, clique em Avançar.

Clique em Fechar quando a instalação for concluída.

Quando o adaptador tiver sido instalado, você deverá registrá-lo no AD FS. Abra PowerShell e execute o seguinte comando:

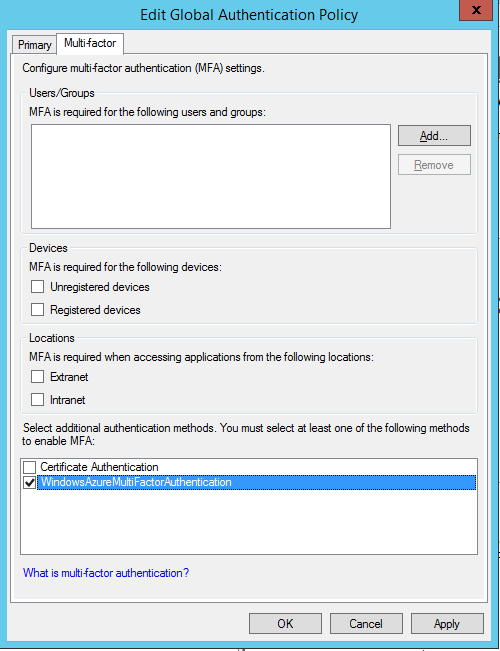

C:\Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1Para usar o adaptador recém-registrado, edite a política de autenticação global no AD FS. No console de gerenciamento do AD FS, vá até o nó Políticas de Autenticação . Na seção Autenticação Multifator, clique no link Editar ao lado da seção Configurações Globais. Na janela Editar a Política de Autenticação Global, selecione Autenticação Multifator como um método de autenticação adicional e clique em OK. O adaptador é registrado como WindowsAzureMultiFactorAuthentication. Reinicie o serviço AD FS para que o registro entre em vigor.

Neste ponto, o Servidor de Autenticação Multifator está configurado para ser um provedor de autenticação adicional a ser usado com o AD FS.

Instalar o adaptador do AD FS autônomo usando o SDK do serviço Web

- Instale o SDK do Serviço Web no servidor que esteja executando o Servidor de Autenticação Multifator.

- Copie os arquivos a seguir do diretório \Arquivos de Programa\Servidor de Autenticação Multifator para o servidor no qual você planeja instalar o adaptador do AD FS:

- MultiFactorAuthenticationAdfsAdapterSetup64.msi

- Register-MultiFactorAuthenticationAdfsAdapter.ps1

- Unregister-MultiFactorAuthenticationAdfsAdapter.ps1

- MultiFactorAuthenticationAdfsAdapter.config

- Execute a instalação de MultiFactorAuthenticationAdfsAdapterSetup64.msi.

- No instalador do Adaptador do AD FS da autenticação multifator, clique em Avançar para iniciar a instalação.

- Clique em Fechar quando a instalação for concluída.

Editar o arquivo MultiFactorAuthenticationAdfsAdapter.config

Execute estas etapas para editar o arquivo MultiFactorAuthenticationAdfsAdapter.config:

- Defina o nó UseWebServiceSdk como true.

- Defina o valor WebServiceSdkUrl para a URL do SDK do Serviço Web da autenticação multifator. Por exemplo: https://contoso.com/<;certificatename>/MultiFactorAuthWebServiceSdk/PfWsSdk.asmx, onde <certificatename> é o nome do certificado.

- Edite o script Register-MultiFactorAuthenticationAdfsAdapter.ps1 adicionando

-ConfigurationFilePath <path>ao fim do comandoRegister-AdfsAuthenticationProvider, em que <path> é o caminho completo para o arquivo MultiFactorAuthenticationAdfsAdapter.config.

Configurar o SDK do Serviço Web com um nome de usuário e senha

Há duas opções para configurar o SDK do Serviço Web. A primeira é com um nome de usuário e senha, a segunda é com um certificado de cliente. Execute estas etapas para a primeira opção, ou pule para a segunda.

- Defina o valor como WebServiceSdkUsername para uma conta membro do grupo de segurança PhoneFactor Admins. Use o formato <domínio>\<nome de usuário>.

- Defina o valor de WebServiceSdkPassword para a senha da conta apropriada. O caractere especial "&" não pode ser usado no WebServiceSdkPassword.

Configurar o SDK do Serviço Web com um certificado de cliente

Se você não quiser usar um nome de usuário e senha, execute estas etapas para configurar o SDK do Serviço da Web com um certificado de cliente.

- Obtenha um certificado do cliente de uma autoridade de certificação para o servidor que está executando o SDK de Serviço Web. Saiba como obter certificados de cliente.

- Importe o certificado do cliente no repositório de certificados pessoais do computador local no servidor que está executando o SDK do Serviço Web. Verifique se o certificado público da autoridade de certificação está no repositório de certificados de Certificados Raiz Confiáveis.

- Exporte as chaves pública e privada do certificado do cliente para um arquivo .pfx.

- Exporte a chave pública no formato Base64 em um arquivo .cer.

- No Gerenciador de Servidores, verifique se o recurso Servidor da Web (IIS)\Servidor da Web\Segurança\Autenticação de mapeamento de certificado de cliente SSL está instalado. Se não estiver instalado, selecione Adicionar Funções e Recursos para adicionar esse recurso.

- No Gerenciador do IIS, clique duas vezes em Editor de Configuração no site que contém o diretório virtual do SDK do Serviço Web. É importante selecionar o site, não o diretório virtual.

- Acesse a seção system.webServer/security/authentication/iisClientCertificateMappingAuthentication .

- Defina habilitado como true.

- Defina oneToOneCertificateMappingsEnabled como true.

- Clique no botão ... próximo a oneToOneMappings e clique no link Adicionar.

- Abra o arquivo .cer de Base64 exportado anteriormente. Remova -----BEGIN CERTIFICATE----- , -----END CERTIFICATE----- e todas as quebras de linha. Copie a cadeia de caracteres resultante.

- Defina o certificado para a cadeia de caracteres copiada na etapa anterior.

- Defina habilitado como true.

- Defina userName para uma conta que seja membro do grupo de segurança PhoneFactor Admins. Use o formato <domínio>\<nome de usuário>.

- Defina a senha como a senha da conta apropriada e, em seguida, feche o Editor de Configuração.

- Clique no link Aplicar .

- No diretório virtual do SDK do Serviço Web, clique duas vezes em Autenticação.

- Verifique se Personificação do ASP.NET e Autenticação Básica estão definidos como Habilitado e se todos os outros itens estão definidos como Desabilitado.

- No diretório virtual do SDK do Serviço Web, clique duas vezes em Configurações de SSL.

- Defina Certificados de Cliente como Aceitar e depois clique em Aplicar.

- Copie o arquivo .pfx exportado anteriormente no servidor que está executando o adaptador do AD FS.

- Importe o arquivo .pfx para o repositório de certificados pessoais do computador local.

- Clique com o botão direito do mouse e selecione Gerenciar Chaves Privadase, em seguida, conceda acesso de leitura à conta usada para entrar no serviço do AD FS.

- Abra o certificado de cliente e copie a impressão digital da guia Detalhes .

- No arquivo MultiFactorAuthenticationAdfsAdapter.config, defina WebServiceSdkCertificateThumbprint para a cadeia de caracteres copiada na etapa anterior.

Por fim, execute o script \Arquivos de Programa\Servidor de Autenticação Multifator\Register-MultiFactorAuthenticationAdfsAdapter.ps1 no PowerShell. O adaptador é registrado como WindowsAzureMultiFactorAuthentication. Reinicie o serviço AD FS para que o registro entre em vigor.

Proteger os recursos do Microsoft Entra usando o AD FS

Para proteger seus recursos de nuvem, configure uma regra de declaração para que os Serviços de Federação do Active Directory emitem a declaração multipleauthn quando um usuário executa a verificação em duas etapas com êxito. Essa declaração é passada para ID do Microsoft Entra. Siga este procedimento para percorrer as etapas:

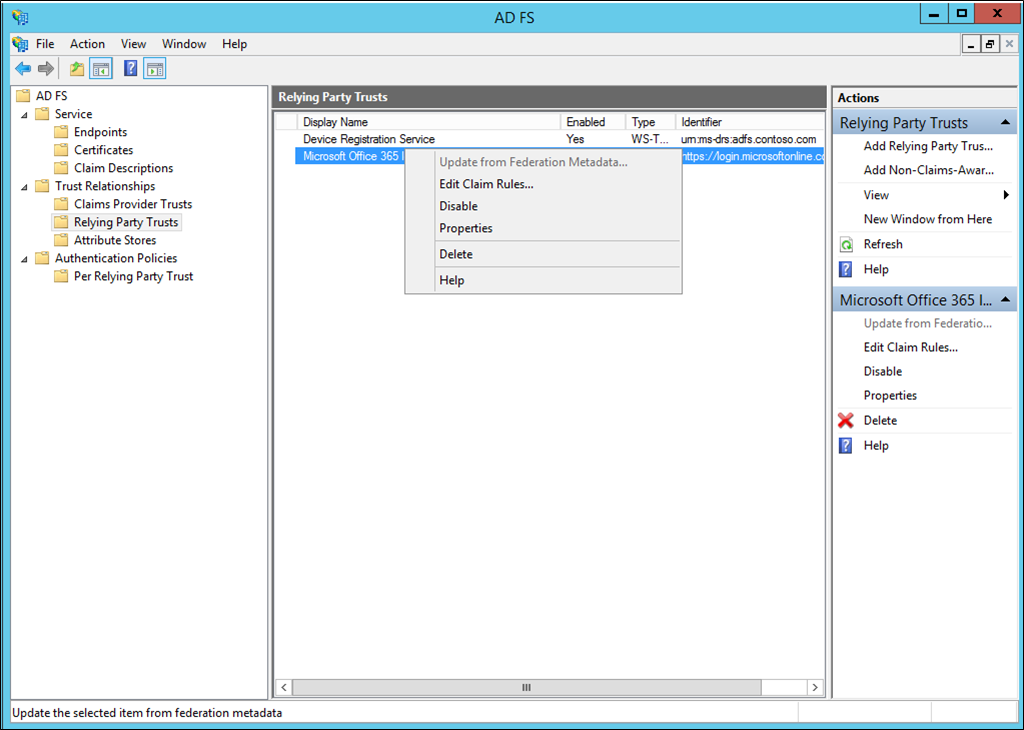

Abra o gerenciamento do AD FS.

À esquerda, selecione Relações de Confiança com Terceira Parte Confiável.

Clique com o botão direito do mouse na Plataforma de Identidade do Microsoft Office 365 e selecione Editar Regras de Declaração...

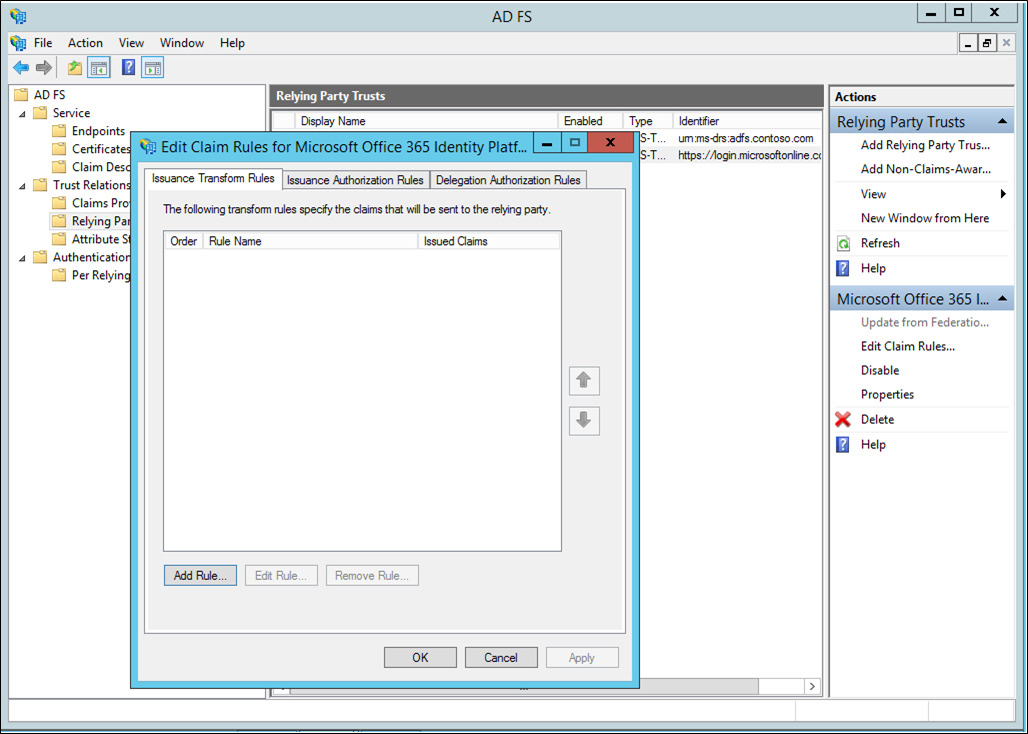

Em Regras de Transformação de Emissão, clique em Adicionar Regra.

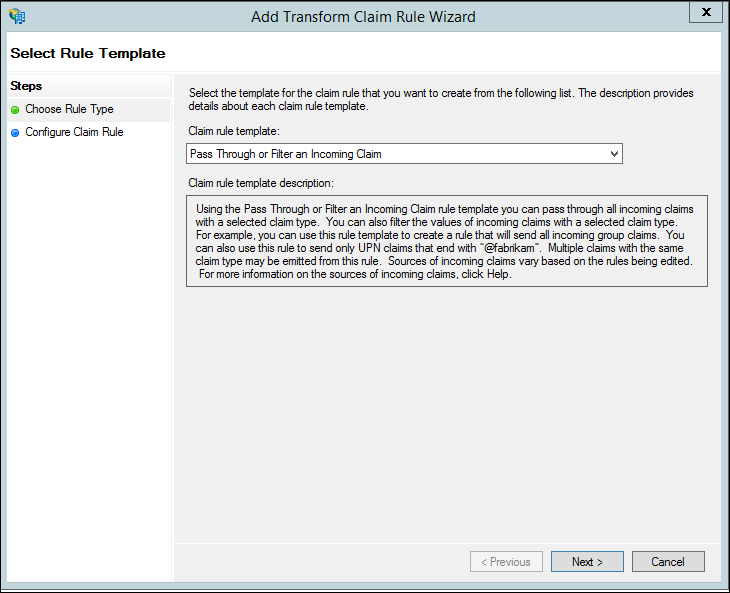

No Assistente Adicionar Regra de Declaração de Transformação, selecione Passar ou filtrar uma Declaração de Entrada na lista e clique em Avançar.

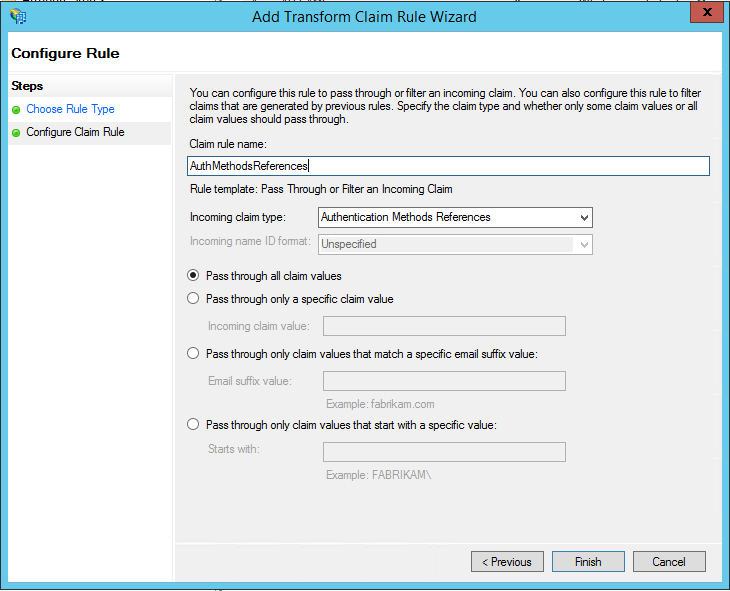

Dê um nome para a regra.

Selecione Referências de Métodos de Autenticação como o tipo de declaração Entrada.

Selecione Passar todos os valores de declaração.

Clique em Concluir. Feche o Console de gerenciamento do AD FS.

Solucionar problemas de logs

Para ajudar a solucionar problemas com o Adaptador do Servidor MFA AD FS, use as etapas a seguir para habilitar o log adicional.

- Na interface do Servidor MFA, abra a seção do AD FS e marque a caixa de seleção Habilitar registro em log.

- Em cada servidor do AD FS, use regedit.exe para criar a chave do registro de valor de cadeia de caracteres

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\InstallPathcom valorC:\Program Files\Multi-Factor Authentication Server\(ou outro diretório de sua escolha). Observe que a barra invertida é importante. - Crie diretório

C:\Program Files\Multi-Factor Authentication Server\Logs(ou outro diretório conforme referenciado na Etapa 2). - Conceda acesso de Modificação no diretório de Logs para a conta de serviço do AD FS.

- Reinicie o serviço do AD FS.

- Verifique se o arquivo

MultiFactorAuthAdfsAdapter.logfoi criado no diretório de Logs.

Tópicos relacionados

Para obter ajuda com a solução de problemas, confira Perguntas frequentes da autenticação multifator do Azure