Autenticação do usuário final com o Azure Data Lake Storage Gen1 usando Microsoft Entra ID

Azure Data Lake Storage Gen1 usa Microsoft Entra ID para autenticação. Antes de criar um aplicativo que funcione com Data Lake Storage Gen1 ou Data Lake Analytics do Azure, você deve decidir como autenticar seu aplicativo com Microsoft Entra ID. As duas principais opções disponíveis são:

- Autenticação do usuário final (este artigo)

- Autenticação serviço a serviço (selecione essa opção na lista suspensa acima)

As duas opções resultam no fornecimento de um token OAuth 2.0 a seu aplicativo, que é anexado a cada solicitação feita ao Data Lake Storage Gen1 ou ao Azure Data Lake Analytics.

Este artigo fala sobre como criar um aplicativo nativo Microsoft Entra para autenticação do usuário final. Para obter instruções sobre Microsoft Entra configuração de aplicativo para autenticação de serviço a serviço, consulte Autenticação serviço a serviço com Data Lake Storage Gen1 usando Microsoft Entra ID.

Pré-requisitos

Uma assinatura do Azure. Consulte Obter a avaliação gratuita do Azure.

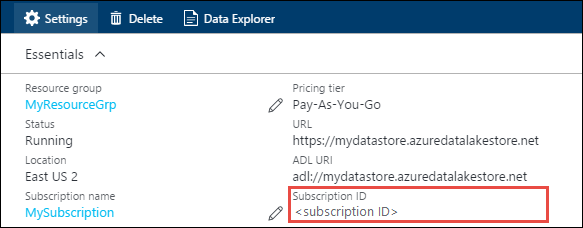

A ID de sua assinatura. Você pode recuperá-la no portal do Azure. Por exemplo, ele está disponível na folha Data Lake Storage Gen1 conta.

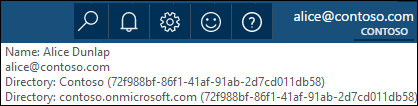

Seu Microsoft Entra nome de domínio. É possível recuperá-lo focalizando o canto superior direito do portal do Azure. Na captura de tela abaixo, o nome de domínio é contoso.onmicrosoft.com e o GUID entre colchetes é a ID de locatário.

Sua ID de locatário do Azure. Para obter instruções sobre como recuperar a ID de locatário, consulte Obter a ID de locatário.

Autenticação do usuário final

Esse mecanismo de autenticação é a abordagem recomendada se você quiser que um usuário final entre em seu aplicativo por meio de Microsoft Entra ID. Seu aplicativo será capaz de acessar recursos do Azure com o mesmo nível de acesso do usuário final que fez logon. O usuário final precisará fornecer as respectivas credenciais periodicamente para que o aplicativo mantenha o acesso.

O resultado de ter a entrada do usuário final é que seu aplicativo recebe um token de acesso e um token de atualização. O token de acesso é anexado a cada solicitação feita a Data Lake Storage Gen1 ou Data Lake Analytics e é válido por uma hora por padrão. O token de atualização pode ser usado para obter um novo token de acesso e é válido por até duas semanas por padrão. Você pode usar duas abordagens diferentes para a entrada do usuário final.

Usando o pop-up OAuth 2.0

Seu aplicativo pode disparar um pop-up de autorização OAuth 2.0 no qual o usuário final pode inserir suas credenciais. Esse pop-up também funciona com o Microsoft Entra processo de Autenticação de Dois Fatores (2FA), se necessário.

Observação

Esse método ainda não tem suporte na ADAL (biblioteca de autenticação do Azure AD) para Python ou Java.

Transmitindo credenciais do usuário diretamente

Seu aplicativo pode fornecer credenciais de usuário diretamente para Microsoft Entra ID. Esse método só funciona com contas de usuário de ID organizacional; não é compatível com contas de usuário pessoais/"live ID", incluindo as contas que terminam em @outlook.com ou @live.com. Além disso, esse método não é compatível com contas de usuário que exigem Microsoft Entra autenticação de dois fatores (2FA).

O que é necessário para essa abordagem?

- Microsoft Entra nome de domínio. Esse requisito já está listado no pré-requisito deste artigo.

- Microsoft Entra ID do locatário. Esse requisito já está listado no pré-requisito deste artigo.

- Microsoft Entra ID aplicativo nativo

- ID do aplicativo para o aplicativo nativo Microsoft Entra

- URI de redirecionamento para o aplicativo nativo Microsoft Entra

- Definir permissões delegadas

Etapa 1: Criar um aplicativo nativo do Active Directory

Crie e configure um aplicativo nativo Microsoft Entra para autenticação do usuário final com Data Lake Storage Gen1 usando Microsoft Entra ID. Para obter instruções, consulte Criar um aplicativo Microsoft Entra.

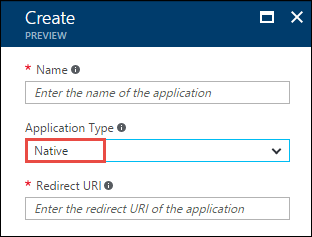

Ao seguir as instruções do link, verifique se você selecionou Nativo para tipo de aplicativo, conforme mostrado na seguinte captura de tela:

Etapa 2: Obter a ID do aplicativo e o URI de redirecionamento

Consulte Obter a ID do aplicativo para recuperar a ID do aplicativo.

Para recuperar o URI de redirecionamento, siga as etapas abaixo.

Na portal do Azure, selecione Microsoft Entra ID, selecione Registros de aplicativo e localize e selecione o aplicativo nativo Microsoft Entra que você criou.

Na folha Configurações do aplicativo, selecione URIs de redirecionamento.

Copie o valor exibido.

Etapa 3: Definir permissões

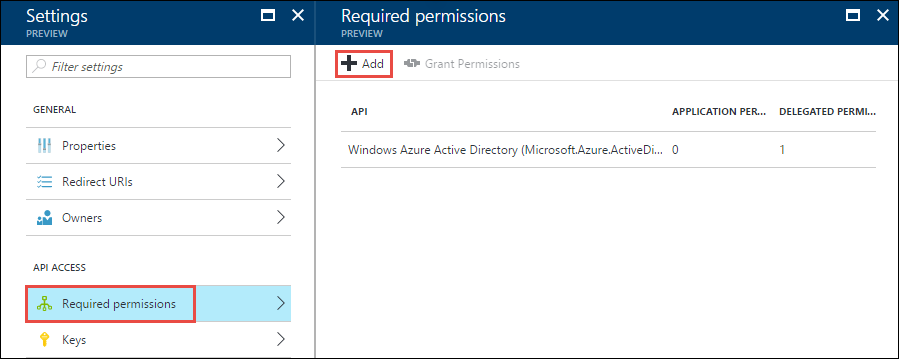

Na portal do Azure, selecione Microsoft Entra ID, selecione Registros de aplicativo e localize e selecione o aplicativo nativo Microsoft Entra que você criou.

Na folha Configurações do aplicativo, selecione Permissões necessárias e, em seguida, selecione Adicionar.

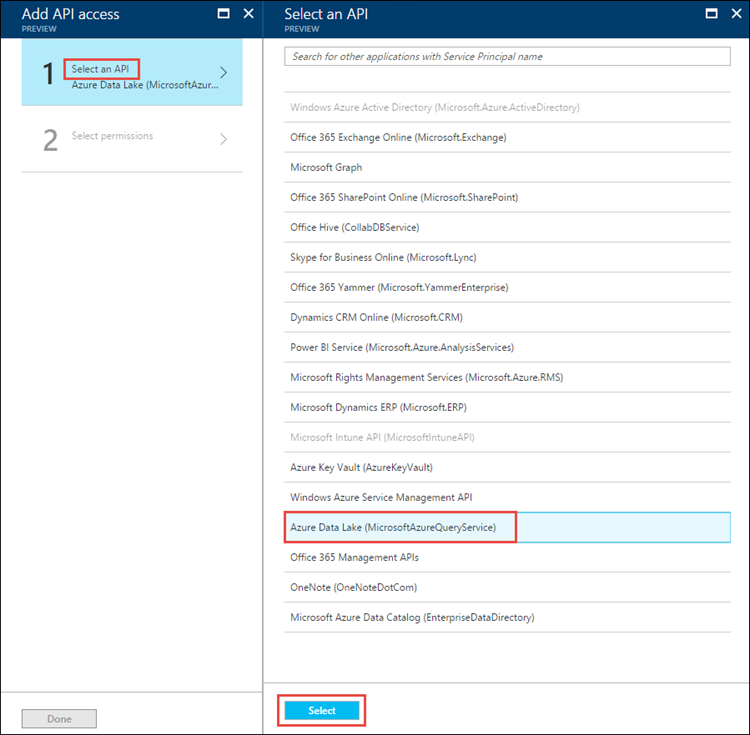

Na folha Adicionar Acesso à API , selecione Selecionar uma API, selecione Azure Data Lake e selecione Selecionar.

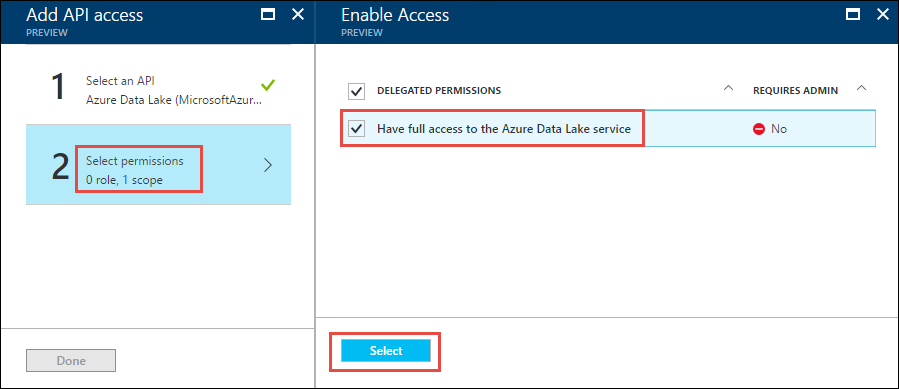

Na folha Adicionar Acesso à API, selecione Selecionar permissões, selecione a caixa marcar para conceder acesso completo ao Data Lake Store e selecione Selecionar.

Selecione Concluído.

Repita as duas últimas etapas para conceder permissões à API de Gerenciamento de Serviços do Microsoft Azure também.

Próximas etapas

Neste artigo, você criou um aplicativo nativo Microsoft Entra e reuniu as informações necessárias em seus aplicativos cliente criados usando o SDK do .NET, o SDK do Java, a API REST etc. Agora você pode prosseguir para os artigos a seguir que falam sobre como usar o aplicativo Web Microsoft Entra para primeiro autenticar com Data Lake Storage Gen1 e, em seguida, executar outras operações no repositório.

- Autenticação de usuário final com Data Lake Storage Gen1 usando o SDK do Java

- Autenticação de usuário final com Data Lake Storage Gen1 usando o SDK do .NET

- Autenticação de usuário final com Data Lake Storage Gen1 usando o Python

- Autenticação de usuário final com Data Lake Storage Gen1 usando API REST