Advanced AD DS Management Using Active Directory Administrative Center (Level 200)

Este artigo abrange o Centro Administrativo do Active Directory atualizado, com a nova lixeira do Active Directory, política de senha refinada e Visualizador de Histórico do Windows PowerShell com mais detalhes, incluindo arquitetura, exemplos de tarefas comuns e informações sobre solução de problemas. Para uma introdução, consulte Introdução às melhorias do Centro Administrativo do Active Directory (nível 100).

Arquitetura do Centro Administrativo do Active Directory

Executáveis do Centro Administrativo do Active Directory, DLLs

O módulo e a arquitetura subjacentes do Centro Administrativo do Active Directory não foram mudados com os recursos da nova lixeira, FGPP e visualizador de histórico.

- Microsoft.ActiveDirectory.Management.UI.dll

- Microsoft.ActiveDirectory.Management.UI.resources.dll

- Microsoft.ActiveDirectory.Management.dll

- Microsoft.ActiveDirectory.Management.resources.dll

- ActiveDirectoryPowerShellResources.dll

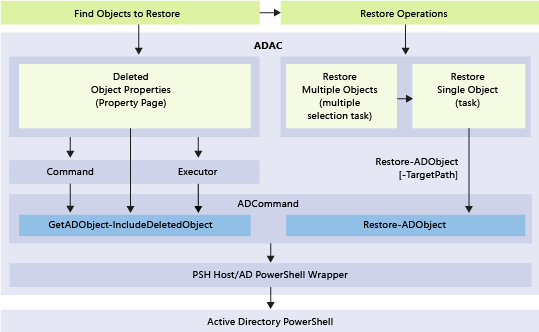

O Windows PowerShell e camada de operações subjacentes para a nova funcionalidade Lixeira são ilustrados abaixo:

Habilitando e gerenciando a lixeira do Active Directory usando o Centro Administrativo do Active Directory

Funcionalidades

- O Windows Server 2012 ou o Centro Administrativo do Active Directory mais recente permite configurar e gerenciar a Lixeira do Active Directory para qualquer partição de domínio em uma floresta. Não existe mais um requisito para usar o Windows PowerShell ou Ldp.exe para habilitar a Lixeira do Active Directory ou restaurar objetos em partições de domínio.

- O Centro Administrativo do Active Directory tem critérios de filtragem avançados, facilitando a restauração de destino em grandes ambientes, com muitos objetos excluídos intencionalmente.

Limitações

Como o Centro Administrativo do Active Directory só pode gerenciar partições de domínio, ele não pode restaurar objetos excluídos de partições de Configuração, DNS de Domínio ou DNS de Floresta (não pode excluir objetos da partição Esquema). Para restaurar objetos de partições não domínio, use Restore-ADObject.

O Centro Administrativo do Active Directory não pode restaurar subárvores de objetos em uma única ação. Por exemplo, se você excluir uma UO com UOs, usuários, grupos e computadores aninhados, a restauração da UO de base não restaura os objetos filhos.

Observação

A operação de restauração de lote do Centro Administrativo do Active Directory faz uma classificação de "melhor esforço" dos objetos excluídos dentro da seleção apenas. Assim, os pais são ordenados antes dos filhos para a lista de restauração. Em casos de teste simples, subárvores de objetos podem ser restauradas em uma única ação. Os casos extremos, como uma seleção que contém árvores parciais (árvores com alguns dos nós pais excluídos ausentes), ou os casos de erro (como ignorar objetos filhos quando a restauração pai falha) podem não funcionar conforme o esperado. Por isso, você deve sempre restaurar subárvores de objetos como uma ação separada depois de restaurar os objetos pais.

A Lixeira do Active Directory requer um Nível Funcional de Floresta do Windows Server 2008 R2 e você deve ser um membro do grupo Administradores da Empresa. Uma vez habilitada, não pode desabilitar a Lixeira do Active Directory. A Lixeira do Active Directory aumenta o tamanho do banco de dados do Active Directory (NTDS.DIT) em cada controlador de domínio na floresta. O espaço em disco usado pela lixeira continua a aumentar ao longo do tempo, uma vez que preserva objetos e todos os seus dados de atributos.

Habilitando a Lixeira do Active Directory usando o Centro Administrativo do Active Directory

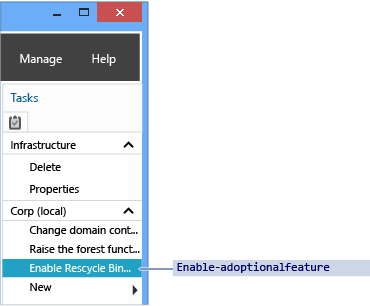

Para habilitar a Lixeira do Active Directory, abra o Centro Administrativo do Active Directory e selecione o nome da floresta no painel de navegação. No painel Tarefas , selecione Habilitar Lixeira.

O Centro Administrativo do Active Directory mostra a caixa de diálogo Habilitar Confirmação de Lixeira. Essa caixa de diálogo avisa que a habilitação da lixeira é irreversível. Selecione OK para habilitar a Lixeira do Active Directory. O Centro Administrativo do Active Directory mostra outra caixa de diálogo para lembrá-lo que a Lixeira do Active Directory não será totalmente funcional até que todos os controladores de domínio repliquem a alteração de configuração.

Importante

A opção para habilitar a Lixeira do Active Directory não estará disponível se:

- O nível funcional da floresta for mais baixo do que o do Windows Server 2008 R2

- Já estiver habilitada

O cmdlet equivalente do Windows PowerShell para o Active Directory é:

Enable-ADOptionalFeature

Para obter mais informações sobre como usar o Windows PowerShell para habilitar o a Lixeira do Active Directory, consulte o Guia passo a passo da Lixeira do Active Directory.

Gerenciando a Lixeira do Active Directory usando o Centro Administrativo do Active Directory

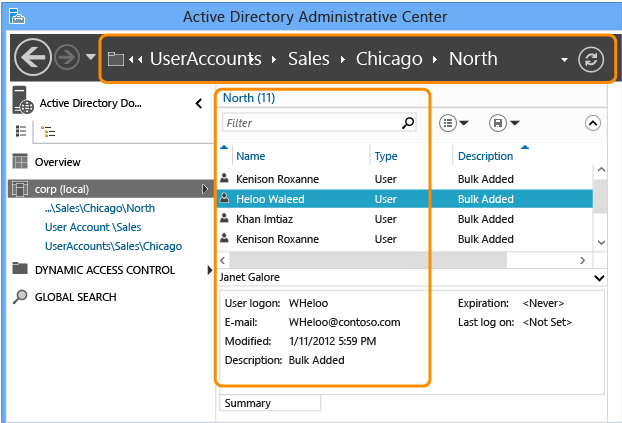

Esta seção usa o exemplo de um domínio existente nomeado corp.contoso.com. Este domínio organiza os usuários em uma UO pai chamada UserAccounts. A UO UserAccounts contém três UOs filhos nomeados por departamento, cada um contendo outras UOs, usuários e grupos.

Armazenamento e filtragem

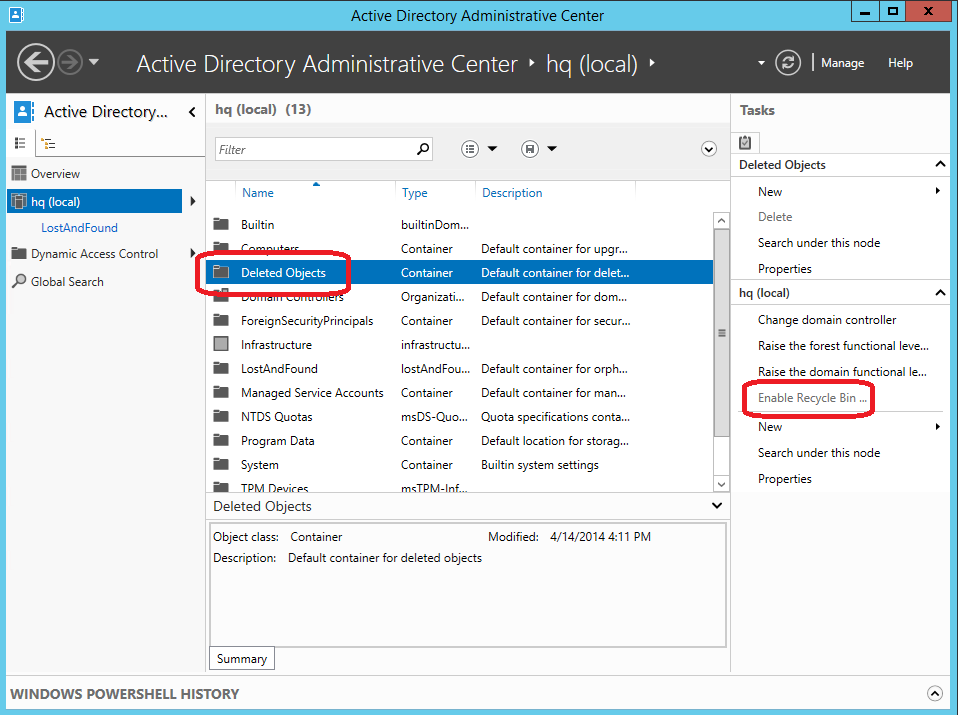

A Lixeira do Active Directory preserva todos os objetos excluídos na floresta. Ela salva esses objetos de acordo com o atributo msDS-deletedObjectLifetime que, por padrão, é definido para corresponder ao atributo tombstoneLifetime da floresta. Em qualquer floresta criada usando o Windows Server 2003 SP1 ou mais recente, o valor de tombstoneLifetime é definido para 180 dias por padrão. Em qualquer floresta atualizada do Windows 2000 ou instalada com o Windows Server 2003 (sem service pack), o atributo padrão tombstoneLifetime NÃO É DEFINIDO e, portanto, o Windows usa o padrão interno de 60 dias. Tudo isso é configurável. Você pode usar o Centro Administrativo do Active Directory para restaurar quaisquer objetos excluídos das partições de domínio da floresta. Você deve continuar a usar o cmdlet Restore-ADObject para restaurar objetos excluídos de outras partições, como Configuração. Habilitar a Lixeira do Active Directory torna o contêiner Objetos Excluídos visível em todas as partições de domínio no Centro Administrativo do Active Directory.

O contêiner Objetos Excluídos mostra todos os objetos restauráveis naquela partição de domínio. Objetos excluídos mais antigos que msDS-deletedObjectLifetime são conhecidos como objetos reciclados. O Centro Administrativo do Active Directory não mostra objetos reciclados e você não pode restaurar esses objetos usando o Centro Administrativo do Active Directory.

Para uma explicação mais profunda sobre a arquitetura e as regras de processamento da lixeira, consulte A lixeira do AD: Noções básicas, implementação, práticas recomendadas e solução de problemas.

O Centro Administrativo do Active Directory limita artificialmente o número padrão de objetos retornados de um contêiner a 20.000 objetos. Você pode aumentar esse limite até 100.000 objetos, clicando no menu Gerenciar e depois em Opções da Lista de Gerenciamento.

Restauração

Filtragem

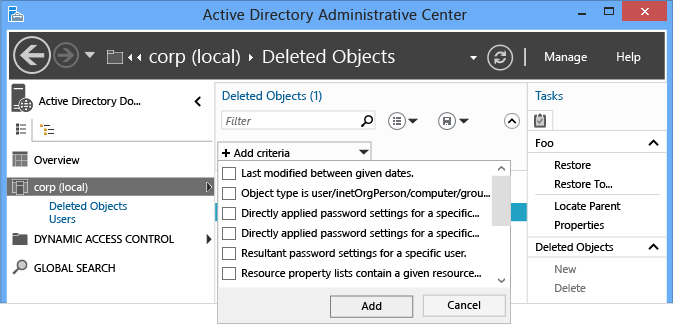

O Centro Administrativo do Active Directory oferece critérios poderosos e opções de filtragem com os quais você deve se familiarizar antes de precisar usá-los em uma restauração real. Os domínios excluem intencionalmente muitos objetos ao longo do tempo. Com uma vida útil provável de 180 dias para os objetos excluídos, não é possível restaurar todos os objetos quando ocorre um acidente.

Em vez de escrever filtros LDAP complexos e converter valores UTC em datas e horas, use o menu básico e avançado Filtrar para listar somente os objetos relevantes. Se você souber o dia da exclusão, os nomes dos objetos ou quaisquer outros dados importantes, use isso a seu favor durante a filtragem. Alterne as opções de filtro avançadas, clicando na divisa à direita da caixa de pesquisa.

A operação de restauração dá suporte a todas as opções de critérios de filtro padrão, como em qualquer outra pesquisa. Dos filtros embutidos, os mais importantes para a restauração de objetos são tipicamente:

- ANR (resolução de nomes ambíguos - não listada no menu, mas usada quando você digita na caixa Filtrar )

- Última modificação entre datas determinadas

- O objeto é user/inetorgperson/computer/group/organization unit

- Nome

- Quando excluído

- Último pai conhecido

- Type

- Descrição

- City

- País/região

- Departamento

- ID do funcionário

- Nome

- Cargo

- Sobrenome

- SAM accountname

- Estado/Província

- Número de telefone

- UPN

- CEP

Você pode adicionar vários critérios. Por exemplo, você pode encontrar todos os objetos de usuário excluídos em 24 de setembro de 2012 em Chicago, Illinois, com um cargo de gerente.

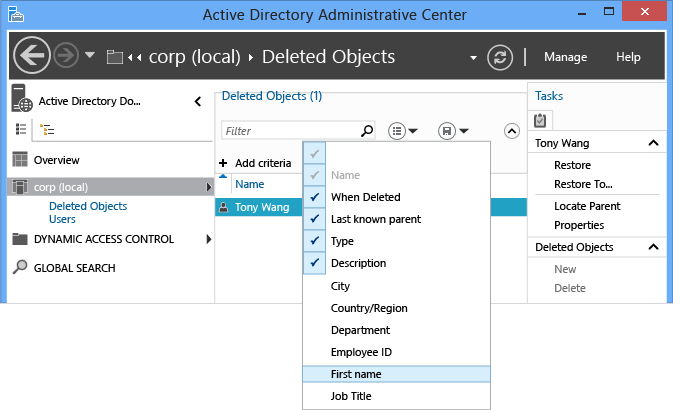

Você também pode adicionar, modificar ou reorganizar os cabeçalhos da coluna para fornecer mais detalhes ao avaliar os objetos a serem recuperados.

Para obter mais informações sobre a Resolução de nomes ambíguos (ANR), consulte Atributos de ANR.

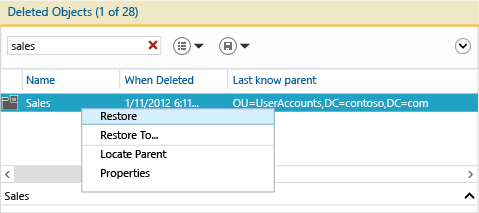

Objeto único

A restauração de objetos excluídos sempre foi uma operação única. O Centro Administrativo do Active Directory facilita esta operação. Para restaurar um objeto excluído, como um único usuário:

- Selecione o nome de domínio no painel de navegação do Centro Administrativo do Active Directory.

- Clique duas vezes em Objetos excluídos na lista de gerenciamento.

- Clique com o botão direito do mouse no objeto e, em seguida, selecione Restaurar, ou selecione Restaurar no painel Tarefas.

O objeto é restaurado ao seu local original.

Selecione Restaurar para... para alterar o local de restauração. Isso é útil se o contêiner pai do objeto excluído também foi excluído, mas você não deseja restaurar o pai.

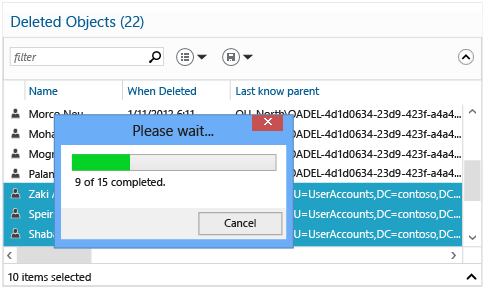

Vários objetos pares

É possível restaurar vários objetos pares, assim como todos os usuários em uma UO. Mantenha pressionada a tecla CTRL e selecione em um ou mais objetos excluídos que você deseja restaurar. Selecione Restaurar no painel Tarefas. Você também pode selecionar todos os objetos exibidos, mantendo pressionadas as teclas CTRL e A, ou um intervalo de objetos usando SHIFT e clique.

Vários objetos pais e filhos

É fundamental entender o processo de restauração de uma restauração multi-pai-filho porque o Centro Administrativo do Active Directory não pode restaurar uma árvore aninhada de objetos excluídos com uma única ação.

- Restaure o objeto mais excluído em uma árvore.

- Restaure os filhos imediatos desse objeto pai.

- Restaure os filhos imediatos desses objetos pai.

- Repita conforme necessário até que todos os objetos sejam restaurados.

Você não pode restaurar um objeto filho antes de restaurar o objeto pai. A tentativa dessa restauração retorna o seguinte erro:

The operation could not be performed because the object's parent is either uninstantiated or deleted.

O atributo Último Pai Conhecido mostra a relação de pai de cada objeto. O atributo Último Pai Conhecido muda do local excluído para o local restaurado quando você atualiza o Centro Administrativo do Active Directory após a restauração de um pai. Portanto, você pode restaurar esse objeto filho quando o local de um objeto pai já não mostrar o nome diferenciado do contêiner de objetos excluídos.

Considere o cenário em que um administrador exclui acidentalmente a UO de Vendas, que contém UOs filhas e usuários.

Primeiro, observe o valor do atributo Último Pai Conhecido para todos os usuários excluídos e como ele lê OU=Sales\0ADEL:<guid+deleted objects container distinguished name>:

Filtre o nome ambíguo de Vendas para retornar a UO excluída que pode, então, ser restaurada:

Atualize o Centro Administrativo do Active Directory para ver a alteração do atributo Último Pai Conhecido do objeto de usuário excluído no nome diferenciado da UO de Vendas restaurada:

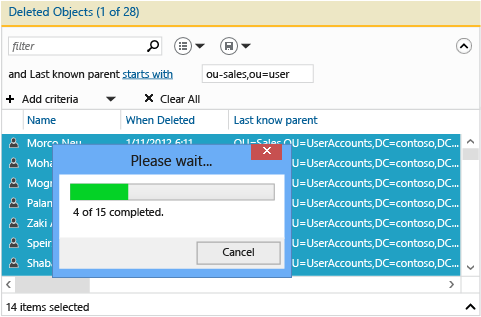

Filtre todos os usuários de Vendas. Mantenha pressionadas as teclas CTRL + A para selecionar todos os usuários de Vendas excluídos. Selecione Restaurar para mover os objetos do contêiner Objetos Excluídos para a UO de Vendas com suas associações de grupo e atributos intactos.

Se a UO de Vendas contivesse UOs filhas próprias, então, você restauraria a UO filha primeiro antes de restaurar seus filhos, e assim por diante.

Para restaurar todos os objetos excluídos aninhados especificando um contêiner pai excluído, consulte o Apêndice B: Restaurar vários objetos excluídos do Active Directory (script de exemplo).

O cmdlet do Windows PowerShell para Active Directory para a restauração de objetos excluídos é:

Restore-ADObject

A funcionalidade do cmdlet Restore-ADObject não foi alterada entre o Windows Server 2008 R2 e o Windows Server 2012.

Filtragem de servidor

É possível que, com o tempo, o contêiner de objetos excluídos acumule mais de 20.000 (ou até 100.000) objetos em empresas de médio e grande porte e tenha dificuldade em mostrar todos os objetos. Como o mecanismo de filtragem do Centro Administrativo do Active Directory depende da filtragem do lado do cliente, ele não pode mostrar esses objetos adicionais. Para contornar essa limitação, use as seguintes etapas para realizar uma busca no servidor:

- Clique com o botão direito do mouse no contêiner Objetos Excluídos e depois selecione Pesquisar neste nó.

- Selecione a divisa para expor o +Add menu de critério, selecione Adicionar e adicione Última modificação entre determinadas datas. A última hora modificada (o atributo whenChanged ) é uma aproximação da hora de exclusão, na maioria dos ambientes, elas são idênticas. Esta consulta realiza uma pesquisa de servidor.

- Localize os objetos excluídos para restaurar usando outra filtragem de exibição, classificação e assim por diante nos resultados e, em seguida, restaure-os normalmente.

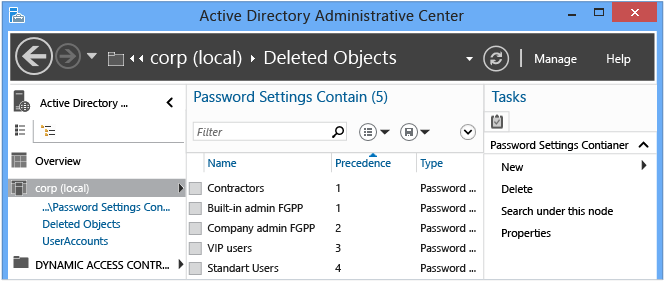

Configurando e gerenciando políticas de senha refinada usando o Centro Administrativo do Active Directory

Configurando políticas de senha refinada

O Centro Administrativo do Active Directory permite que você crie e gerencie objetos de FGPP (Política de Senha Refinada). O Windows Server 2008 introduziu o recurso FGPP, mas o Windows Server 2012 tem a primeira interface gráfica de gerenciamento para ele. Você aplica as Políticas de Senha Refinada em um nível de domínio e ele permite substituir a senha de domínio único exigida pelo Windows Server 2003. Ao criar uma FGPP diferente, com diferentes configurações, usuários individuais ou grupos obtêm diferentes políticas de senha em um domínio.

Para obter informações sobre Políticas de Senha Refinada, consulte o Guia passo a passo da política de bloqueio de senhas e contas refinadas do AD DS (Windows Server 2008 R2).

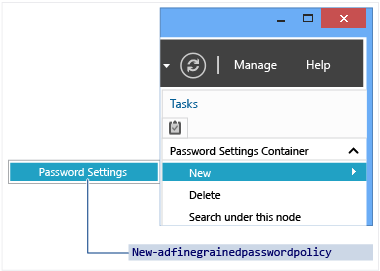

No painel de navegação, selecione Modo de exibição em árvore, selecione seu domínio, selecione Sistema, selecione Contêiner de configurações de senha, no painel Tarefas, selecione Novo e, em seguida, selecione Configurações de senha.

Gerenciando políticas de senha refinada

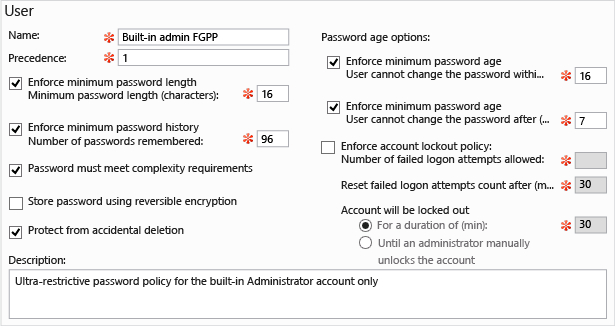

A criação de uma nova FGPP ou edição de uma existente traz o editor de Configurações de Senha. A partir daqui, você pode configurar todas as políticas de senha desejadas, como no Windows Server 2008 ou Windows Server 2008 R2, só que agora com um editor construído para esse fim.

Preencha todos os campos obrigatórios (com asterisco vermelho) e quaisquer campos opcionais, e selecione Adicionar para definir os usuários ou grupos que receberão esta política. A FGPP substitui as configurações de política de domínio padrão para as entidades de segurança especificadas. Na figura acima, uma política extremamente restritiva se aplica apenas à conta de Administrador interno, para evitar comprometimento. A política é muito complexa para que os usuários padrão estejam em conformidade, mas é perfeita para uma conta de alto risco usada apenas por profissionais de TI.

Você também define prioridade e a quais usuários e grupos a política se aplica, dentro de determinado domínio.

Os cmdlet do Windows PowerShell para o Active Directory para a Política de Senha Refinada são:

Add-ADFineGrainedPasswordPolicySubject

Get-ADFineGrainedPasswordPolicy

Get-ADFineGrainedPasswordPolicySubject

New-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicySubject

Set-ADFineGrainedPasswordPolicy

A funcionalidade de cmdlet da Política de Senha Refinada não foi alterada entre o Windows Server 2008 R2 e o Windows Server 2012. Por conveniência, o diagrama a seguir ilustra os argumentos associados aos cmdlets:

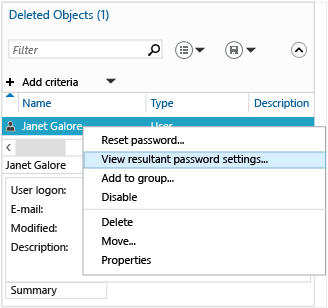

O Centro Administrativo do Active Directory também permite localizar o conjunto resultante da FGPP aplicada a um usuário específico. Clique com o botão direito do mouse em qualquer usuário e selecione Exibir configurações de senha resultantes... para abrir a página Configurações de senha que se aplica a esse usuário por meio de atribuição implícita ou explícita:

A análise das Propriedades de qualquer usuário ou grupo mostra as Configurações de Senha Diretamente Associadas, que são as FGPPs explicitamente atribuídas:

A atribuição FGPP implícita não é exibida aqui. Para isso, você deve usar a opção Exibir configurações de senha resultantes….

Usando o visualizador de histórico do Windows PowerShell no Centro Administrativo do Active Directory

O futuro do gerenciamento do Windows é o Windows PowerShell. Ao sobrepor ferramentas gráficas sobre uma estrutura de automação de tarefas, o gerenciamento dos sistemas distribuídos mais complexos torna-se consistente e eficiente. Você precisa entender como funciona o Windows PowerShell para atingir seu pleno potencial e maximizar seus investimentos em computação.

O Centro Administrativo do Active Directory agora fornece um histórico completo de todos os cmdlets do Windows PowerShell que ele executa e seus argumentos e valores. Você pode copiar o histórico do cmdlet em outro lugar para estudo ou modificação e reutilização. Você pode criar notas de Tarefas para ajudar a isolar os resultados dos comandos do Centro Administrativo do Active Directory no Windows PowerShell. Você também pode filtrar o histórico para encontrar pontos de interesse.

O objetivo do Visualizador de Histórico do Windows PowerShell no Centro Administrativo do Active Directory é você aprender através da experiência prática.

Selecione na divisa (seta) para mostrar o Visualizador de Histórico do Windows PowerShell.

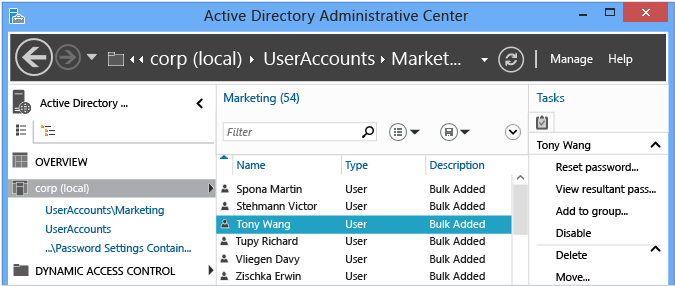

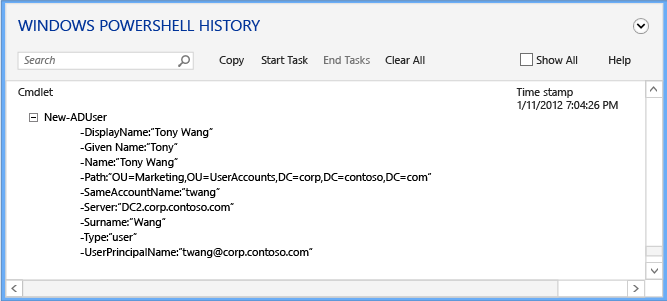

Em seguida, crie um usuário ou modifique a associação de um grupo. O visualizador de histórico é atualizado continuamente com uma exibição recolhida de cada cmdlet que o Centro Administrativo do Active Directory executou com os argumentos especificados.

Expanda qualquer item de linha de interesse para ver todos os valores fornecidos aos argumentos do cmdlet:

Selecione o menu Iniciar Tarefa para criar uma notação manual antes de usar o Centro Administrativo do Active Directory para criar, modificar ou excluir um objeto. Digite o que você estava fazendo. Ao terminar a alteração, selecione Finalizar Tarefa. A nota da tarefa agrupa todas as ações realizadas em uma nota recolhível que você pode usar para melhor compreensão.

Por exemplo, para ver os comandos do Windows PowerShell usados para alterar a senha de um usuário e remover esse usuário de um grupo:

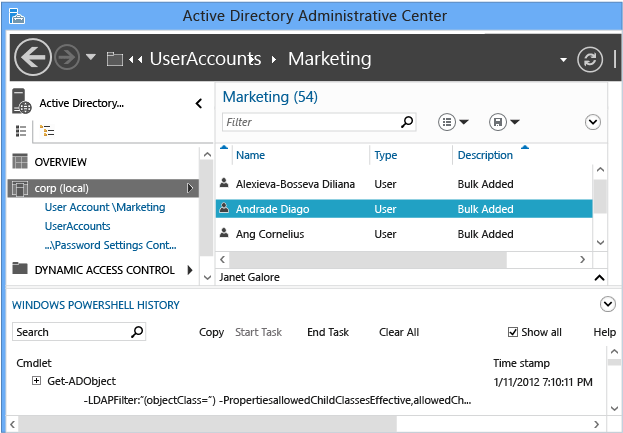

Selecionar a caixa de seleção Mostrar Tudo também mostra os cmdlets verbo Get-* do Windows PowerShell que apenas recuperam dados.

O visualizador de histórico mostra os comandos literais executados pelo Centro Administrativo do Active Directory e você pode notar que alguns cmdlets parecem sem executados desnecessariamente. Por exemplo, você pode criar um novo usuário com:

New-ADUser

O design do Centro Administrativo do Active Directory exige o uso mínimo de código e modularidade. Portanto, em vez de um conjunto de funções que cria novos usuários e outro conjunto que modifica usuários existentes, ele executa minimamente cada função e, em seguida, as encadeia com os cmdlets. Lembre-se disso quando estiver aprendendo o Active Directory para o Windows PowerShell. Você também pode usar isso como uma técnica de aprendizagem, em que verá como é simples usar o Windows PowerShell para completar uma única tarefa.

Gerenciar domínios diferentes no Centro Administrativo do Active Directory

Quando você abre o Centro Administrativo do Active Directory, o domínio ao qual você está conectado nesse computador (o domínio local) é exibido no painel de navegação do Centro Administrativo do Active Directory (o painel esquerdo). Dependendo dos direitos do seu conjunto atual de credenciais de logon, você poderá exibir ou gerenciar os objetos do Active Directory no domínio local.

Também é possível usar o mesmo conjunto de credenciais de logon e a mesma instância do Centro Administrativo do Active Directory para exibir ou gerenciar objetos do Active Directory em qualquer outro domínio na mesma floresta ou em um domínio em outra floresta que tenha uma confiança estabelecida com o domínio local. As relações de confiança unidirecionais e bidirecionais têm suporte. Nenhum requisito mínimo de associação a grupo é necessário para a conclusão deste procedimento.

Observação

Se houver uma relação de confiança unidirecional entre os Domínios A e B através da qual os usuários no Domínio A possam acessar os recursos no Domínio B mas os usuários do Domínio B não tenham acesso aos recursos do Domínio A, se você estiver executando o Centro Administrativo do Active Directory no computador em que A é o domínio local, será possível se conectar ao Domínio B com o conjunto atual de credenciais de logon e na mesma instância do Centro Administrativo.

No entanto, se você estiver executando o Centro Administrativo no computador em que o Domínio B é o domínio local, não será possível se conectar ao Domínio A com o mesmo conjunto de credenciais, na mesma instância do Centro Administrativo.

Windows Server 2012: para gerenciar um domínio externo na instância selecionada do Centro Administrativo do Active Directory usando o conjunto atual de credenciais de logon

Para abrir o Centro Administrativo do Active Directory, no Gerenciador do Servidor, selecione Ferramentas, e em seguida selecione Centro Administrativo do Active Directory.

Para abrir Adicionar Nós de Navegação, selecione Gerenciar e, em seguida, selecione Adicionar Nós de Navegação.

Em Adicionar nós de navegação, selecione Conectar-se a outros domínios.

Em Conectar a, digite o nome do domínio externo que deseja gerenciar (por exemplo,

contoso.com), e depois selecione OK.Quando estiver conectado com êxito ao domínio externo, navegue pelas colunas da janela Adicionar Nós de Navegação, selecione o contêiner ou contêineres a serem adicionados ao painel de navegação do Centro Administrativo do Active Directory e selecione OK.

Windows Server 2008 R2: para gerenciar um domínio externo na instância selecionada do Centro Administrativo do Active Directory usando o conjunto atual de credenciais de logon

Para abrir a Central Administrativa do Active Directory, selecione Iniciar, selecione Ferramentas Administrativas, e em seguida selecione Central Administrativa do Active Directory.

Dica

Outra maneira de abrir o Centro Administrativo do Active Directory é clicar em Iniciar, em Executar e digitar dsac.exe.

Em seguida, abra Adicionar Nós de Navegação, próximo à parte superior da janela do Centro Administrativo do Active Directory, e selecione Adicionar Nós de Navegação.

Dica

Outra maneira de abrir a opção Adicionar Nós de Navegação é clicar com o botão direito do mouse em qualquer espaço em branco no painel de navegação do Centro Administrativo do Active Directory e clicar em Adicionar Nós de Navegação.

Em Adicionar Nós de Navegação, selecione Conectar a outros domínios, conforme mostrado na ilustração a seguir.

Em Conectar a, digite o nome do domínio externo que deseja gerenciar (por exemplo,

contoso.com), e depois selecione OK.Quando estiver conectado com êxito ao domínio externo, navegue pelas colunas da janela Adicionar Nós de Navegação, selecione o contêiner ou contêineres a serem adicionados ao painel de navegação do Centro Administrativo do Active Directory e selecione OK.

Gerenciar um domínio usando credenciais de logon diferentes do conjunto de credenciais atuais

Abra o Centro Administrativo do Active Directory no prompt de comando, digite o seguinte comando e pressione ENTER:

runas /user:<domain\user> dsac

Onde <domain\user> é o conjunto de credenciais com o qual você deseja abrir o Centro Administrativo do Active Directory e dsac é o nome do arquivo executável (Dsac.exe) do Centro Administrativo do Active Directory.

Enquanto o Centro Administrativo estiver aberto, navegue pelos painéis de navegação para exibir ou gerenciar o domínio Active Directory.

Solucionando problemas de gerenciamento AD DS

Por ser relativamente novo e pela falta de uso em ambientes existentes do cliente, o Centro Administrativo do Active Directory tem opções limitadas para solução de problemas.

Opções para solução de problemas

Opções de log

Agora, o Centro Administrativo do Active Directory contém registros em log internos, como parte de um arquivo de configuração de rastreamento. Crie/modifique o seguinte arquivo na mesma pasta que dsac.exe:

dsac.exe.config

Crie o seguinte conteúdo:

<appSettings>

<add key="DsacLogLevel" value="Verbose" />

</appSettings>

<system.diagnostics>

<trace autoflush="false" indentsize="4">

<listeners>

<add name="myListener"

type="System.Diagnostics.TextWriterTraceListener"

initializeData="dsac.trace.log" />

<remove name="Default" />

</listeners>

</trace>

</system.diagnostics>

Os níveis de detalhamento para DsacLogLevel são Nenhum, Erro, Aviso, Informações e Detalhado. O nome do arquivo de saída é configurável e grava na mesma pasta que dsac.exe. A saída pode dizer mais sobre como o ADAC está funcionando, quais controladores de domínio são contatados, quais comandos do Windows PowerShell foram executados, quais foram as respostas e outros detalhes.

Por exemplo, ao usar o nível INFORMAÇÕES, que retorna todos os resultados, exceto o detalhamento do rastreamento:

O DSAC.exe é iniciado

O registro em log é iniciado

O controlador de domínio solicitou o retorno de informações de domínio iniciais

[12:42:49][TID 3][Info] Command Id, Action, Command, Time, Elapsed Time ms (output), Number objects (output) [12:42:49][TID 3][Info] 1, Invoke, Get-ADDomainController, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADDomainController-Discover:$null-DomainName:"CORP"-ForceDiscover:$null-Service:ADWS-Writable:$nullO controlador de domínio DC1 retornou do domínio Corp.

Unidade virtual PS AD carregada

[12:42:49][TID 3][Info] 1, Output, Get-ADDomainController, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] Found the domain controller 'DC1' in the domain 'CORP'. [12:42:49][TID 3][Info] 2, Invoke, New-PSDrive, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] New-PSDrive-Name:"ADDrive0"-PSProvider:"ActiveDirectory"-Root:""-Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 2, Output, New-PSDrive, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 3, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49Obter informações de DSE de raiz de domínio

[12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 3, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 4, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49Obter informações da lixeira do AD de domínio

[12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 4, Output, Get-ADOptionalFeature, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 5, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 5, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 6, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 6, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 7, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 7, Output, Get-ADOptionalFeature, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 8, Invoke, Get-ADForest, 2012-04-16T12:42:50Obter floresta AD

[12:42:50][TID 3][Info] Get-ADForest -Identity:"corp.contoso.com" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 8, Output, Get-ADForest, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 9, Invoke, Get-ADObject, 2012-04-16T12:42:50Obter informações de esquema para tipos de criptografia com suporte, FGPP, algumas informações do usuário

[12:42:50][TID 3][Info] Get-ADObject -LDAPFilter:"(|(ldapdisplayname=msDS-PhoneticDisplayName)(ldapdisplayname=msDS-PhoneticCompanyName)(ldapdisplayname=msDS-PhoneticDepartment)(ldapdisplayname=msDS-PhoneticFirstName)(ldapdisplayname=msDS-PhoneticLastName)(ldapdisplayname=msDS-SupportedEncryptionTypes)(ldapdisplayname=msDS-PasswordSettingsPrecedence))" -Properties:lDAPDisplayName -ResultPageSize:"100" -ResultSetSize:$null -SearchBase:"CN=Schema,CN=Configuration,DC=corp,DC=contoso,DC=com" -SearchScope:"OneLevel" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 9, Output, Get-ADObject, 2012-04-16T12:42:50, 7 [12:42:50][TID 3][Info] 10, Invoke, Get-ADObject, 2012-04-16T12:42:50Obter todas as informações sobre o objeto de domínio para exibir ao administrador que clicou no cabeçalho do domínio.

[12:42:50][TID 3][Info] Get-ADObject -IncludeDeletedObjects:$false -LDAPFilter:"(objectClass=*)" -Properties:allowedChildClassesEffective,allowedChildClasses,lastKnownParent,sAMAccountType,systemFlags,userAccountControl,displayName,description,whenChanged,location,managedBy,memberOf,primaryGroupID,objectSid,msDS-User-Account-Control-Computed,sAMAccountName,lastLogonTimestamp,lastLogoff,mail,accountExpires,msDS-PhoneticCompanyName,msDS-PhoneticDepartment,msDS-PhoneticDisplayName,msDS-PhoneticFirstName,msDS-PhoneticLastName,pwdLastSet,operatingSystem,operatingSystemServicePack,operatingSystemVersion,telephoneNumber,physicalDeliveryOfficeName,department,company,manager,dNSHostName,groupType,c,l,employeeID,givenName,sn,title,st,postalCode,managedBy,userPrincipalName,isDeleted,msDS-PasswordSettingsPrecedence -ResultPageSize:"100" -ResultSetSize:"20201" -SearchBase:"DC=corp,DC=contoso,DC=com" -SearchScope:"Base" -Server:"dc1.corp.contoso.com"

A definição do nível de detalhe também mostra as pilhas .NET de cada função, mas essas não incluem dados suficientes para serem particularmente úteis, exceto ao solucionar o Dsac.exe que passa por uma violação de acesso ou pane. As duas causas prováveis desse problema são:

- O serviço ADWS não está em execução em todos os controladores de domínio acessíveis.

- As comunicações de rede estão bloqueadas para o serviço ADWS do computador que executa o Centro Administrativo do Active Directory.

Importante

Há também uma versão fora de banda do serviço chamada Gateway de Gerenciamento do Active Directory, que é executada no Windows Server 2008 SP2 e no Windows Server 2003 SP2.

Os erros a seguir são mostrados quando não há instâncias do Serviços da Web do Active Directory disponíveis:

| Erro | Operação |

|---|---|

| "Não é possível se conectar a nenhum domínio. Atualize ou tente novamente quando a conexão estiver disponível" | Mostrado no início do aplicativo do Centro Administrativo do Active Directory |

| "Não é possível encontrar um servidor disponível no domínio <nome do domínio NetBIOS> que esteja executando o ADWS (Serviço Web do Active Directory)" | Mostrado ao tentar selecionar um nó do domínio no aplicativo do Centro Administrativo do Active Directory |

Para solucionar esse problema, execute estas etapas:

Verifique se o Serviço Web do Active Directory é iniciado em pelo menos um controlador de domínio no domínio (e, de preferência, todos os controladores de domínio na floresta). Certifique-se de que ele também esteja configurado para iniciar automaticamente em todos os controladores de domínio.

A partir do computador em execução no Centro Administrativo do Active Directory, confirme se você pode localizar um servidor que executa ADWS executando estes comandos NLTest.exe:

nltest /dsgetdc:<domain NetBIOS name> /ws /force nltest /dsgetdc:<domain fully qualified DNS name> /ws /forceSe esses testes falharem mesmo que o serviço ADWS estiver funcionando, o problema será com a resolução de nome ou LDAP e não com o ADWS ou o Centro Administrativo do Active Directory. Este teste falha com o erro "1355 0x54B ERROR_NO_SUCH_DOMAIN" se o ADWS não estiver em execução em quaisquer controladores de domínio, assim, verifique novamente antes de chegar a qualquer conclusão.

No controlador de domínio retornado por NLTest, despeje a lista da porta de escuta com o comando:

Netstat -anob > ports.txtExamine o arquivo ports.txt e verifique se o serviço ADWS está escutando na porta 9389. Exemplo:

TCP 0.0.0.0:9389 0.0.0.0:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe] TCP [::]:9389 [::]:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe]Se estiver escutando, valide as regras de Firewall do Windows e certifique-se de que permitem a entrada de TCO 9389. Por padrão, os controladores de domínio permitem a regra de firewall "Serviços Web do Active Directory (TCP-in)". Se não estiver escutando, confirme novamente se o serviço está sendo executado neste servidor e reinicie-o. Confirme se nenhum outro processo já está sendo executado na porta 9389.

Instale o NetMon ou outro utilitário de captura de rede no computador que executa o Centro Administrativo do Active Directory e no controlador de domínio retornado por NLTEST. Reúna capturas de rede simultâneas de ambos os computadores onde você inicia o Centro Administrativo do Active Directory e veja o erro antes de parar as capturas. Verifique se o cliente é capaz de enviar e receber do controlador de domínio na porta TCP 9389. Se os pacotes são enviados, mas nunca chegam, ou chegam e o controlador de domínio responde, mas nunca chegam ao cliente, é provável que haja um firewall entre os computadores da rede removendo pacotes nessa porta. Esse firewall pode ser um software ou hardware, e pode ser parte de software (antivírus) de proteção de terminal de terceiros.