Ativar o acesso do HCX através da Internet

Neste artigo, saiba como executar a migração HCX em um endereço IP público usando a Solução VMware do Azure.

Importante

Antes de configurar um IP público na nuvem privada da Solução VMware do Azure, consulte o administrador da rede para entender as implicações e o impacto no seu ambiente.

Você também aprenderá como emparelhar sites HCX e criar malha de serviço do local para uma nuvem privada da Solução VMware do Azure usando IP Público. A malha de serviço permite migrar uma carga de trabalho de um datacenter local para uma nuvem privada da Solução VMware do Azure pela Internet pública. Essa solução é útil quando o cliente não está usando a conectividade ExpressRoute ou VPN com a nuvem do Azure.

Importante

O dispositivo HCX local deve estar acessível a partir da Internet para estabelecer a comunicação HCX do local para a nuvem privada da Solução VMware do Azure.

Configurar bloco de IP público

Para que o gerenciador HCX esteja disponível sobre o endereço IP público, você precisa de um endereço IP público para a regra DNAT.

Para executar a migração HCX pela Internet pública, você precisa de outros endereços IP. Você pode ter uma sub-rede /29 para criar uma configuração mínima ao definir o perfil de rede HCX (IPs utilizáveis na sub-rede são atribuídos a dispositivos IX, NE). Você pode escolher uma sub-rede maior com base nos requisitos. Crie um segmento NSX-T usando essa sub-rede pública. Este segmento pode ser usado para criar perfil de rede HCX.

Nota

Depois de atribuir uma sub-rede ao segmento NSX-T, não é possível usar um IP dessa sub-rede para criar uma regra DNAT. Ambas as sub-redes devem ser diferentes.

Configure um bloco de IP público através do portal usando o recurso IP público da nuvem privada da solução VMware do Azure.

Usar endereço IP público para acesso público ao Cloud HCX Manager

O Cloud HCX Manager pode estar disponível através de um endereço IP público usando uma regra DNAT. No entanto, como o Cloud HCX Manager está no espaço do provedor, a rota nula é necessária para permitir que o HCX Manager roteie de volta para o cliente por meio da regra DNAT. Ele força o tráfego NAT através do roteador NSX-T Tier-0.

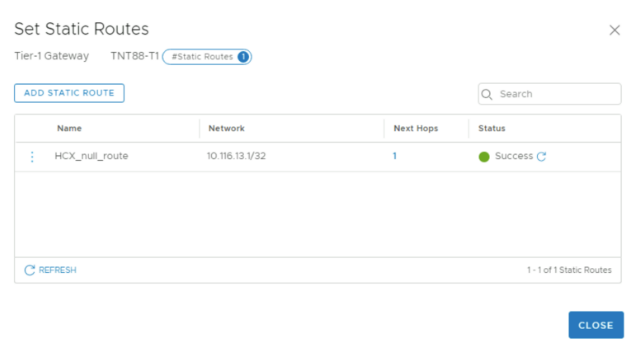

Adicionar rota nula estática ao roteador de Nível 1

A rota nula estática é usada para permitir que o IP privado HCX roteie através do NSX Tier-1 para pontos de extremidade públicos. Essa rota estática pode ser o roteador Tier-1 padrão criado em sua nuvem privada ou você pode criar um novo roteador tier-1.

Entre no gerenciador NSX-T e selecione Rede.

Na seção Conectividade, selecione Gateways de Nível 1.

Edite o gateway de nível 1 existente.

Expanda ROTAS ESTÁTICAS.

Selecione o número ao lado de Rotas estáticas.

Selecione ADICIONAR ROTA ESTÁTICA.

É apresentada uma janela pop-up.Em Nome, insira o nome da rota.

Em Rede, insira um endereço IP /32 não sobreposto em Rede.

Nota

Este endereço não deve sobrepor-se a quaisquer outros endereços IP na rede de nuvem privada e na rede do cliente.

Em Próximo salto, selecione Definir.

Selecione NULL como Endereço IP.

Deixe os padrões para Distância e escopo do administrador.Selecione ADD e, em seguida, selecione APLICAR.

Selecione FECHAR EDIÇÃO.

Adicionar regra NAT ao gateway de nível 1

Entre no NSX-T Manager e selecione Rede.

Selecione NAT.

Selecione o gateway de nível 1. Use o mesmo roteador de camada 1 para criar a regra NAT que você usou para criar uma rota nula nas etapas anteriores.

Selecione ADD NAT RULE.

Adicione uma regra SNAT e uma regra DNAT para HCX Manager.

- O destino da regra DNAT é o IP público para HCX Manager. O IP traduzido é o IP do HCX Manager na nuvem.

- O destino da regra SNAT é o IP do HCX Manager na nuvem. O IP Traduzido é o IP /32 não sobreposto da Rota Estática.

- Certifique-se de definir a opção Firewall na regra DNAT para Corresponder Endereço Externo.

Crie regras de Firewall de Gateway de Nível 1 para permitir apenas o tráfego esperado para o IP Público para o HCX Manager e elimine todo o resto.

- Crie uma regra de Firewall de Gateway no T1 que permita que seu local seja o IP de origem e a Solução VMware do Azure reserve Público como o IP de destino. Esta regra deve ser a prioridade máxima.

- Crie uma regra de Firewall de Gateway na Camada 1 que negue todo o outro tráfego em que o IP de Origem é Qualquer e o IP de Destino é o IP público reservado da Solução VMware do Azure.

Para obter mais informações, consulte Portas HCX

Nota

HCX manager agora pode ser acessado pela internet usando IP público.

Emparelhar sites usando o endereço IP público do HCX Cloud Manager

O emparelhamento de sites é necessário antes de criar malha de serviço entre sites de origem e de destino.

- Entre no site de origem HCX Manager.

- Selecione Emparelhamento de Site e selecione ADICIONAR EMPARELHAMENTO DE SITE.

- Introduza o URL Público do Cloud HCX Manager como site remoto e inicie sessão credenciais e, em seguida, selecione Ligar.

Depois que o emparelhamento for feito, ele aparecerá em emparelhamento do site.

Criar segmento IP público no NSX-T

Antes de criar um segmento IP público, obtenha suas credenciais para o NSX-T Manager no portal de soluções VMware do Azure.

- Na secção Rede, selecione Conectividade, Segmentos e, em seguida, selecione ADICIONAR SEGMENTO.

- Forneça o nome do segmento, selecione o roteador de nível 1 como gateway conectado e forneça o IP público reservado em sub-redes.

- Selecione Guardar.

Criar perfil de rede para HCX no local de destino

- Inicie sessão no Destination HCX Manager (gestor de cloud neste caso).

- Selecione Interconectar e, em seguida, selecione a guia Perfis de Rede .

- Selecione Criar perfil de rede.

- Selecione Redes NSX como tipo de rede em Rede.

- Selecione o segmento Public-IP criado no NSX-T.

- Introduza o Nome.

- Em Pools de IP, insira os Intervalos de IP para uplink HCX, Comprimento do prefixo e Gateway do segmento IP público.

- Role para baixo e marque a caixa de seleção HCX Uplink em HCX Traffic Type, este perfil é usado para o uplink HCX.

- Selecione Criar para criar o perfil de rede.

Criar malha de serviço

O Service Mesh implanta dispositivos HCX WAN Optimizer, HCX Network Extension e HCX-IX.

- Entre no site de origem HCX Manager.

- Selecione Interconectar e, em seguida, selecione a guia Malha de serviço .

- Selecione CREATE SERVICE MESH.

- Selecione o site de destino com o qual criar malha de serviço e, em seguida, selecione Continuar.

- Selecione os perfis de computação para ambos os sites e selecione Continuar.

- Selecione os serviços HCX a serem ativados e selecione Continuar.

Nota

Os serviços Premium requerem uma licença HCX Enterprise adicional.

- Selecione o perfil de rede do site de origem.

- Selecione o perfil de rede de destino que você criou na seção Perfil de rede.

- Selecione Continuar.

- Reveja as informações da Zona de Transporte e, em seguida, selecione Continuar.

- Reveja a vista Topológica e selecione Continuar.

- Insira o nome da malha de serviço e selecione CONCLUIR.

- Adicione os endereços IP públicos no firewall para permitir apenas as portas necessárias.

Estender a rede

O serviço HCX Network Extension fornece conectividade de camada 2 entre sites. O serviço de extensão também permite que você mantenha os mesmos endereços IP e MAC durante migrações de máquina virtual.

- Inicie sessão no HCX Manager de origem .

- Na seção Extensão de Rede, selecione o site para o qual deseja estender a rede e selecione ESTENDER REDES.

- Selecione a rede que você deseja estender para o site de destino e selecione Avançar.

- Insira os detalhes da sub-rede da rede que você está estendendo.

- Selecione a rota do primeiro salto de destino (Tier-1) e selecione Enviar.

- Entre no NSX de destino, você verá que a Rede 10.14.27.1/24 agora está estendida.

Depois que a rede é estendida para o site de destino, as VMs podem ser migradas pela extensão de Camada 2.

Próximos passos

Habilite o IP público para a solução NSX Edge for Azure VMware

Para obter informações detalhadas sobre os requisitos mínimos da rede HCX, consulte Requisitos mínimos da rede subjacente.