Segurança de rede do Azure Data Explorer

Os clusters do Azure Data Explorer foram concebidos para serem acessíveis através de URLs públicos. Qualquer pessoa com identidade válida num cluster pode aceder à mesma a partir de qualquer localização. Enquanto organização, proteger dados pode ser uma das suas tarefas de prioridade mais alta. Como tal, pode querer limitar e proteger o acesso ao cluster ou até mesmo permitir apenas o acesso ao cluster através da sua rede virtual privada. Pode utilizar uma das seguintes opções para atingir este objetivo:

- Ponto final privado (recomendado)

- Injeção de rede virtual (VNet)

Recomendamos vivamente a utilização de pontos finais privados para proteger o acesso à rede ao cluster. Esta opção tem muitas vantagens em relação à injeção de rede virtual que resulta numa menor sobrecarga de manutenção, incluindo um processo de implementação mais simples e mais robusto para as alterações de rede virtual.

A secção seguinte explica como proteger o cluster com pontos finais privados e injeção de rede virtual.

Ponto final privado

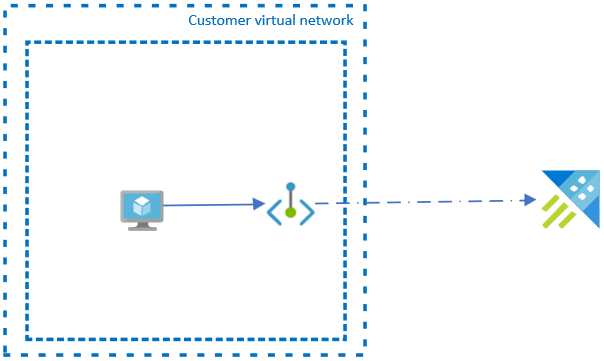

Um ponto final privado é uma interface de rede que utiliza endereços IP privados da sua rede virtual. Esta interface de rede liga-o de forma privada e segura ao cluster com tecnologia Azure Private Link. Ao ativar um ponto final privado, está a trazer o serviço para a rede virtual.

Para implementar com êxito o cluster num ponto final privado, só precisa de um conjunto de endereços IP privados.

Nota

Os pontos finais privados não são suportados para um cluster que é injetado numa rede virtual.

Injeção de rede virtual

Importante

Considere uma solução baseada em Ponto Final Privado do Azure para implementar a segurança de rede com o Azure Data Explorer. É menos propenso a erros e fornece paridade de funcionalidades.

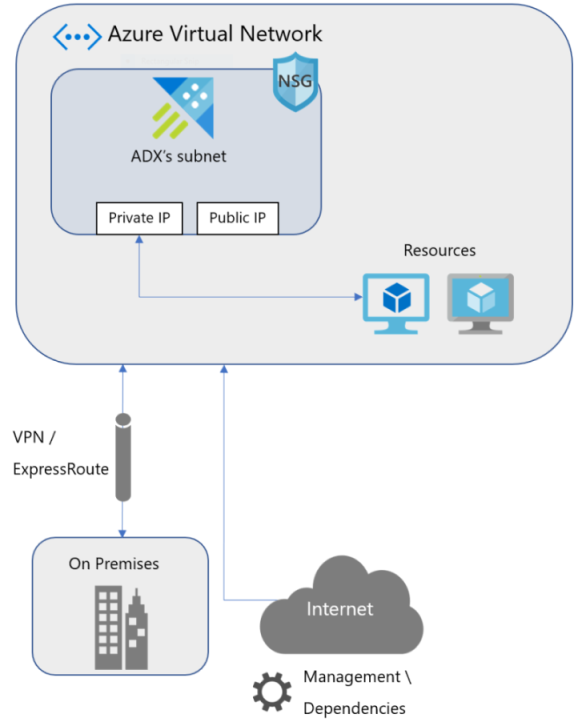

A injeção de rede virtual permite-lhe implementar diretamente o cluster numa rede virtual. O cluster pode ser acedido em privado a partir da rede virtual e através de um gateway de VPN ou do Azure ExpressRoute a partir de redes no local. Injetar um cluster numa rede virtual permite-lhe gerir todo o tráfego. Isto inclui o tráfego para aceder ao cluster e todas as respetivas exportações ou ingestão de dados. Além disso, é responsável por permitir que a Microsoft aceda ao cluster para gestão e monitorização do estado de funcionamento.

Para injetar com êxito o cluster numa rede virtual, tem de configurar a rede virtual para cumprir os seguintes requisitos:

- Tem de delegar a sub-rede a Microsoft.Kusto/clusters para ativar o serviço e definir as condições prévias para a implementação sob a forma de políticas de intenção de rede

- A sub-rede tem de ser bem dimensionada para suportar o crescimento futuro da utilização do cluster

- São necessários dois endereços IP públicos para gerir o cluster e garantir que está em bom estado de funcionamento

- Opcionalmente, se estiver a utilizar uma aplicação de firewall adicional para proteger a sua rede, tem de permitir que o cluster se ligue a um conjunto de Nomes de Domínio Completamente Qualificados (FQDNs) para tráfego de saída

Ponto final privado vs. injeção de rede virtual

A injeção de rede virtual pode originar uma sobrecarga de manutenção elevada, como resultado de detalhes de implementação, como a manutenção de listas FQDN em firewalls ou a implementação de endereços IP públicos num ambiente restrito. Por conseguinte, recomendamos a utilização de um ponto final privado para ligar ao cluster.

A tabela seguinte mostra como as funcionalidades relacionadas com a segurança de rede podem ser implementadas com base num cluster injetado numa rede virtual ou protegido através de um ponto final privado.

| Funcionalidade | Ponto final privado | Injeção de rede virtual |

|---|---|---|

| Filtragem de endereços IP de entrada | Gerir o acesso público | Criar uma regra do Grupo de Segurança de Rede de entrada |

| Acesso transitivo a outros serviços (Armazenamento, Hubs de Eventos, etc.) | Criar um ponto final privado gerido | Criar um ponto final privado para o recurso |

| Restringir o acesso de saída | Utilizar políticas de Nota de Aviso ou AllowedFQDNList | Utilizar uma aplicação virtual para o tráfego de saída de filtro da sub-rede |