Ativar os servidores do Microsoft Defender para SQL em computadores

O Defender for SQL servers on machines protege o seu

Pré-requisitos

Antes de implantar o AMA com o Defender for Cloud, você deve ter os seguintes pré-requisitos:

Certifique-se de que as suas máquinas multicloud e no local têm o Azure Arc instalado.

- Máquinas AWS e GCP

- Integre seu conector da AWS e provisione automaticamente o Azure Arc.

- Integre seu conector GCP e provisione automaticamente o Azure Arc.

- Máquinas locais

- Máquinas AWS e GCP

Verifique se os planos do Defender que você deseja que o Agente do Azure Monitor ofereça suporte estão habilitados:

Para servidores SQL multicloud:

Disponibilidade

| Aspeto | Detalhes |

|---|---|

| Estado de lançamento: | Disponibilidade geral (GA) |

| Preços: | O Microsoft Defender para servidores SQL em máquinas é cobrado conforme mostrado na página de preços |

| Versões SQL protegidas: | Versão do SQL Server: 2012, 2014, 2016, 2017, 2019, 2022 - SQL em máquinas virtuais do Azure - SQL Server em servidores habilitados para Azure Arc |

| Nuvens: |

Habilitar o Defender for SQL em máquinas que não sejam do Azure usando o agente AMA

Pré-requisitos para habilitar o Defender for SQL em máquinas que não são do Azure

Uma subscrição ativa do Azure.

Permissões de proprietário da subscrição na subscrição à qual pretende atribuir a política.

Pré-requisitos do SQL Server em máquinas:

- Permissões: o usuário do Windows que opera o servidor SQL deve ter a função Sysadmin no banco de dados.

- Extensões: As seguintes extensões devem ser adicionadas à lista de permissões:

- Defender para SQL (IaaS e Arc):

- Editora: Microsoft.Azure.AzureDefenderForSQL

- Tipo: AdvancedThreatProtection.Windows

- Extensão IaaS (IaaS):

- Editora: Microsoft.SqlServer.Management

- Tipo: SqlIaaSAgent

- Extensão IaaS SQL (Arc):

- Editora: Microsoft.AzureData

- Tipo: WindowsAgent.SqlServer

- Extensão AMA (IaaS e Arc):

- Editora: Microsoft.Azure.Monitor

- Tipo: AzureMonitorWindowsAgent

- Defender para SQL (IaaS e Arc):

Convenções de nomenclatura na lista de permissões "Negar política"

O Defender for SQL usa a seguinte convenção de nomenclatura ao criar nossos recursos:

- DCR:

MicrosoftDefenderForSQL--dcr - DCRA:

/Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - Grupo de recursos:

DefaultResourceGroup- - Espaço de trabalho de análise de log:

D4SQL--

- DCR:

O Defender for SQL usa o MicrosoftDefenderForSQL como uma marca de banco de dados createdBy .

Etapas para habilitar o Defender for SQL em máquinas que não sejam do Azure

Conecte o SQL Server ao Azure Arc. Para obter mais informações sobre os sistemas operacionais suportados, configuração de conectividade e permissões necessárias, consulte a seguinte documentação:

Depois que o Azure Arc é instalado, a extensão do Azure para SQL Server é instalada automaticamente no servidor de banco de dados. Para obter mais informações, consulte Gerir a ligação automática para SQL Server ativada pelo Azure Arc.

Habilitar o Defender para SQL

Inicie sessão no portal do Azure.

Procure e selecione Microsoft Defender para a Cloud.

No menu do Defender for Cloud, selecione Configurações do ambiente.

Selecione a subscrição relevante.

Na página Planos do Defender, localize o plano Bancos de dados e selecione Selecionar tipos.

Na janela de seleção Tipos de recursos, alterne o plano de servidores SQL em máquinas para Ativado.

Selecione Continuar.

Selecione Guardar.

Uma vez habilitado, usamos uma das seguintes iniciativas políticas:

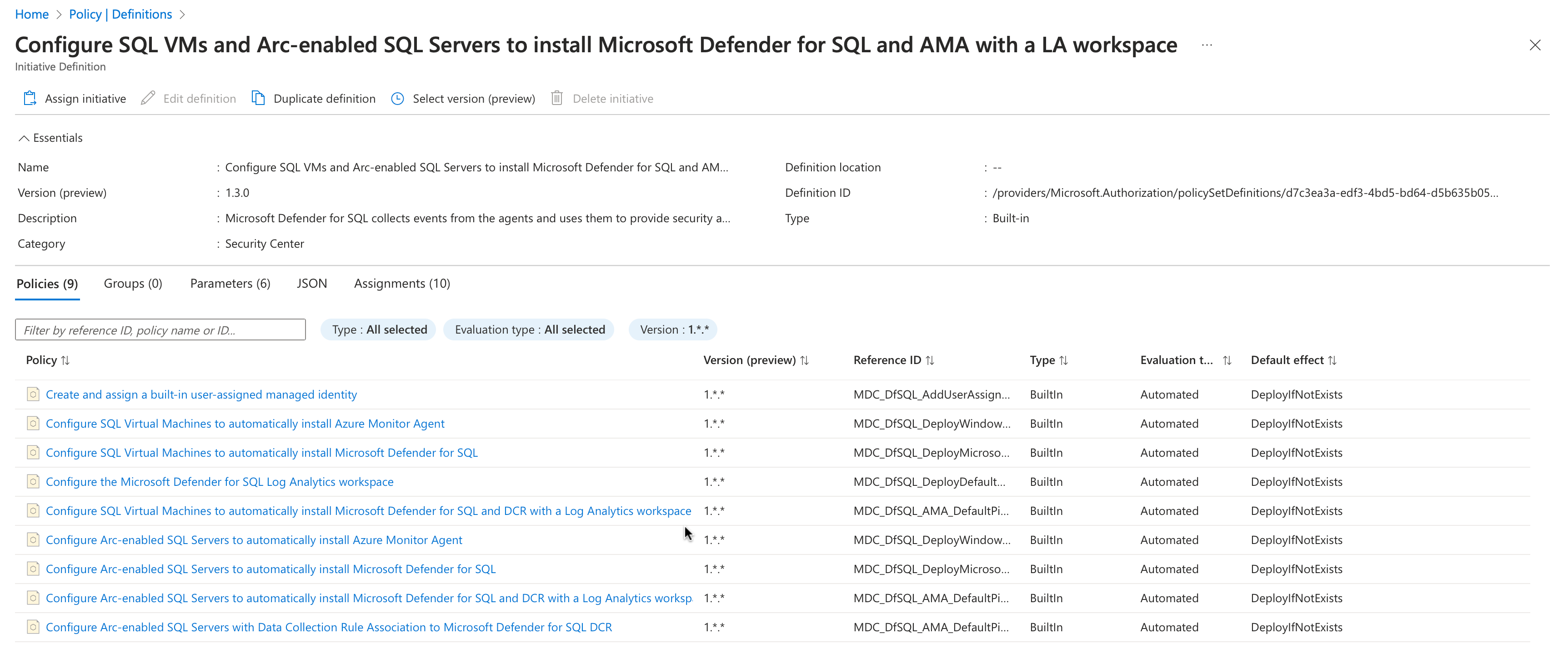

- Configure VMs SQL e servidores SQL habilitados para Arc para instalar o Microsoft Defender for SQL e AMA com um espaço de trabalho de análise de log (LAW) para um LAW padrão. Isso cria grupos de recursos com regras de coleta de dados e um espaço de trabalho padrão de análise de log. Para obter mais informações sobre o espaço de trabalho Análise de log, consulte Visão geral do espaço de trabalho do Log Analytics.

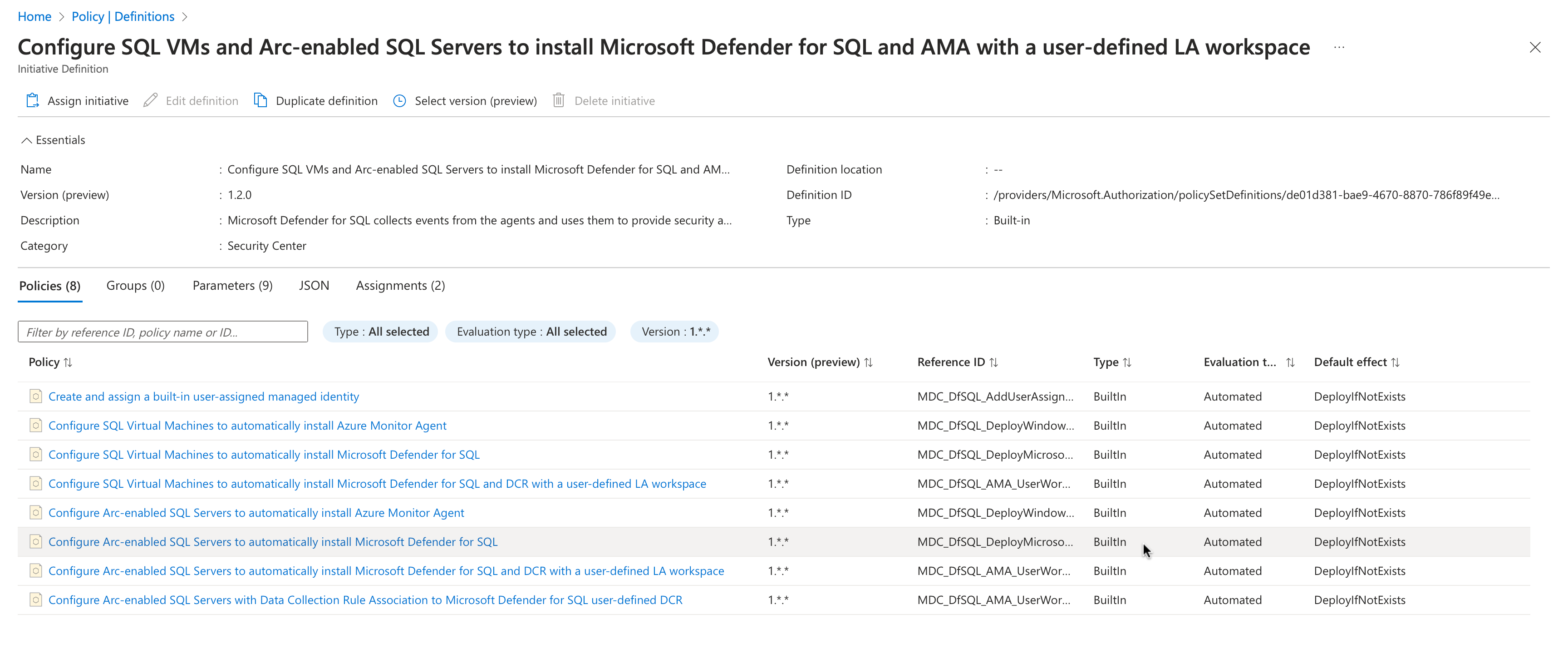

- Configure VMs SQL e servidores SQL habilitados para Arc para instalar o Microsoft Defender for SQL e AMA com um LAW definido pelo usuário. Isso cria um grupo de recursos com regras de coleta de dados e um espaço de trabalho personalizado de análise de log na região predefinida. Durante esse processo, instalamos o agente de monitoramento do Azure. Para obter mais informações sobre as opções para instalar o agente AMA, consulte Pré-requisitos do Azure Monitor Agent.

Para concluir o processo de instalação, é necessário reiniciar o servidor SQL (instância) para versões 2017 e anteriores.

Habilitar o Defender for SQL em máquinas virtuais do Azure usando o agente AMA

Pré-requisitos para habilitar o Defender for SQL em máquinas virtuais do Azure

- Uma subscrição ativa do Azure.

- Permissões de proprietário da subscrição na subscrição à qual pretende atribuir a política.

- Pré-requisitos do SQL Server em máquinas:

- Permissões: o usuário do Windows que opera o servidor SQL deve ter a função Sysadmin no banco de dados.

- Extensões: As seguintes extensões devem ser adicionadas à lista de permissões:

- Defender para SQL (IaaS e Arc):

- Editora: Microsoft.Azure.AzureDefenderForSQL

- Tipo: AdvancedThreatProtection.Windows

- Extensão IaaS (IaaS):

- Editora: Microsoft.SqlServer.Management

- Tipo: SqlIaaSAgent

- Extensão IaaS SQL (Arc):

- Editora: Microsoft.AzureData

- Tipo: WindowsAgent.SqlServer

- Extensão AMA (IaaS e Arc):

- Editora: Microsoft.Azure.Monitor

- Tipo: AzureMonitorWindowsAgent

- Defender para SQL (IaaS e Arc):

- Como estamos criando um grupo de recursos no Leste dos EUA, como parte do processo de habilitação de provisionamento automático, essa região precisa ser permitida ou o Defender for SQL não pode concluir o processo de instalação com êxito.

Etapas para habilitar o Defender for SQL em máquinas virtuais do Azure

Inicie sessão no portal do Azure.

Procure e selecione Microsoft Defender para a Cloud.

No menu do Defender for Cloud, selecione Configurações do ambiente.

Selecione a subscrição relevante.

Na página Planos do Defender, localize o plano Bancos de dados e selecione Selecionar tipos.

Na janela de seleção Tipos de recursos, alterne o plano de servidores SQL em máquinas para Ativado.

Selecione Continuar.

Selecione Guardar.

Uma vez habilitado, usamos uma das seguintes iniciativas políticas:

- Configure VMs SQL e servidores SQL habilitados para Arc para instalar o Microsoft Defender for SQL e AMA com um espaço de trabalho de análise de log (LAW) para um LAW padrão. Isso cria um grupo de recursos no Leste dos EUA e uma identidade gerenciada. Para obter mais informações sobre o uso da identidade gerenciada, consulte Exemplos de modelo do Gerenciador de Recursos para agentes no Azure Monitor. Ele também cria um grupo de recursos que inclui um DCR (Regras de Coleta de Dados) e um LAW padrão. Todos os recursos são consolidados sob este único grupo de recursos. O DCR e o LAW são criados para se alinhar com a região da máquina virtual (VM).

- Configure VMs SQL e servidores SQL habilitados para Arc para instalar o Microsoft Defender for SQL e AMA com um LAW definido pelo usuário. Isso cria um grupo de recursos no Leste dos EUA e uma identidade gerenciada. Para obter mais informações sobre o uso da identidade gerenciada, consulte Exemplos de modelo do Gerenciador de Recursos para agentes no Azure Monitor. Ele também cria um grupo de recursos com um DCR e uma LEI personalizada na região predefinida.

Para concluir o processo de instalação, é necessário reiniciar o servidor SQL (instância) para versões 2017 e anteriores.

Perguntas comuns

Uma vez concluída a implantação, quanto tempo precisamos esperar para ver uma implantação bem-sucedida?

Leva aproximadamente 30 minutos para atualizar o status de proteção pela Extensão IaaS SQL, supondo que todos os pré-requisitos sejam atendidos.

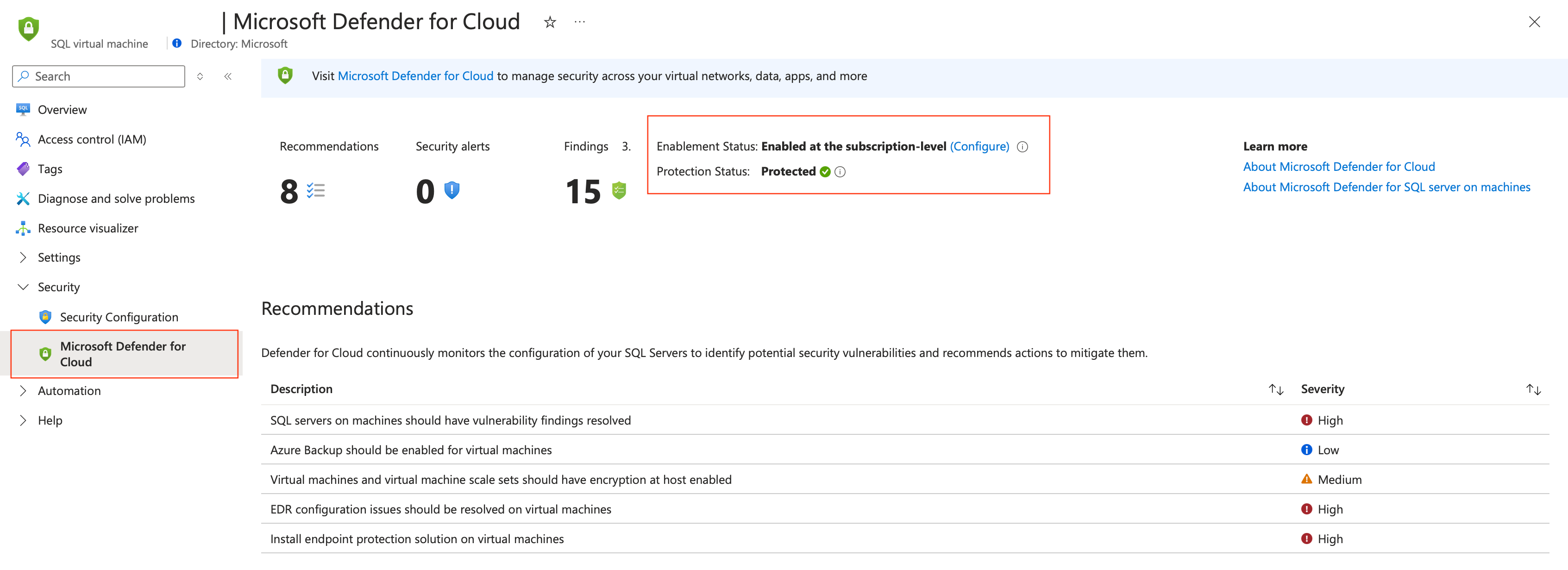

Como verifico se minha implantação foi concluída com êxito e se meu banco de dados agora está protegido?

- Localize o banco de dados na barra de pesquisa superior no portal do Azure.

- Na guia Segurança, selecione Defender for Cloud.

- Verifique o estado da Proteção. Se o status for Protegido, a implantação foi bem-sucedida.

Qual é a finalidade da identidade gerenciada criada durante o processo de instalação nas VMs SQL do Azure?

A identidade gerenciada faz parte da Política do Azure, que envia a AMA. Ele é usado pela AMA para acessar o banco de dados para coletar os dados e enviá-los através do Log Analytics Workspace (LAW) para o Defender for Cloud. Para obter mais informações sobre o uso da identidade gerenciada, consulte Exemplos de modelo do Gerenciador de Recursos para agentes no Azure Monitor.

Posso usar meu próprio DCR ou identidade gerenciada em vez de o Defender for Cloud criar um novo?

Sim, permitimos que você traga sua própria identidade ou DCR usando apenas o seguinte script. Para obter mais informações, consulte Habilitar o Microsoft Defender para servidores SQL em máquinas em escala.

Quantos grupos de recursos e espaços de trabalho de análise de log são criados por meio do processo de provisionamento automático?

Por padrão, criamos o grupo de recursos, o espaço de trabalho e o DCR por região que tem a máquina SQL. Se você escolher a opção de espaço de trabalho personalizado, apenas um grupo de recursos/DCR será criado no mesmo local do espaço de trabalho.

Como posso habilitar servidores SQL em máquinas com AMA em escala?

Consulte Habilitar servidores Microsoft Defender para SQL em máquinas em escala para obter o processo de como habilitar o provisionamento automático do Microsoft Defender for SQL em várias assinaturas simultaneamente. É aplicável a servidores SQL hospedados em Máquinas Virtuais do Azure, ambientes locais e servidores SQL habilitados para Azure Arc.

Quais tabelas são usadas no LAW com AMA?

O Defender for SQL em VMs SQL e servidores SQL habilitados para Arc usa o Log Analytics Workspace (LAW) para transferir dados do banco de dados para o portal do Defender for Cloud. Isso significa que nenhum dado é salvo localmente no LAW. As tabelas no LAW chamadas SQLAtpStatus e SqlVulnerabilityAssessmentScanStatus serão desativadas quando o MMA for preterido. Os status ATP e VA podem ser visualizados no portal Defender for Cloud.

Como o Defender for SQL coleta logs do servidor SQL?

O Defender for SQL usa o Xevent, começando com o SQL Server 2017. Em versões anteriores do SQL Server, o Defender for SQL coleta os logs usando os logs de auditoria do SQL Server.

Vejo um parâmetro chamado enableCollectionOfSqlQueriesForSecurityResearch na iniciativa de política. Isto significa que os meus dados são recolhidos para análise?

Este parâmetro não está em uso atualmente. Seu valor padrão é false, o que significa que, a menos que você altere proativamente o valor, ele permanece false. Não há efeito desse parâmetro.

Conteúdos relacionados

Para obter informações relacionadas, consulte estes recursos:

- Como o Microsoft Defender for Azure SQL pode proteger servidores SQL em qualquer lugar.

- Alertas de segurança para o Banco de Dados SQL e o Azure Synapse Analytics

- Confira perguntas comuns sobre o Defender for Databases.