Remediar segredos da máquina

O Microsoft Defender for Cloud pode verificar máquinas e implantações na nuvem em busca de segredos suportados, para reduzir o risco de movimento lateral.

Este artigo ajuda você a identificar e corrigir descobertas de varredura de segredos de máquina.

- Você pode revisar e corrigir descobertas usando recomendações de segredos de máquina.

- Veja segredos descobertos em uma máquina específica no inventário do Defender for Cloud

- Analise detalhadamente as descobertas de segredos de máquina usando consultas do explorador de segurança na nuvem e caminhos de ataque de segredos de máquina

- Nem todos os métodos são suportados para todos os segredos. Analise os métodos suportados para diferentes tipos de segredos.

É importante ser capaz de priorizar segredos e identificar quais precisam de atenção imediata. Para ajudá-lo a fazer isso, o Defender for Cloud fornece:

- Fornecer metadados avançados para cada segredo, como a hora do último acesso para um arquivo, uma data de expiração do token, uma indicação se o recurso de destino ao qual os segredos fornecem acesso existe e muito mais.

- Combinação de metadados secretos com contexto de ativos na nuvem. Isso ajuda você a começar com ativos que estão expostos à Internet ou contêm segredos que podem comprometer outros ativos confidenciais. Os resultados da varredura de segredos são incorporados à priorização de recomendações com base no risco.

- Fornecer várias visualizações para ajudá-lo a identificar os segredos mais comumente encontrados ou ativos que contêm segredos.

Pré-requisitos

- Uma conta do Azure. Se você ainda não tiver uma conta do Azure, poderá criar sua conta gratuita do Azure hoje.

- O Defender for Cloud deve estar disponível em sua assinatura do Azure.

- Pelo menos um destes planos deve ser habilitado:

- A verificação de máquinas sem agente deve ser habilitada.

Remediar segredos com recomendações

Inicie sessão no portal do Azure.

Navegue até Recomendações do Microsoft Defender for Cloud>.

Expanda o controle de segurança Remediar vulnerabilidades .

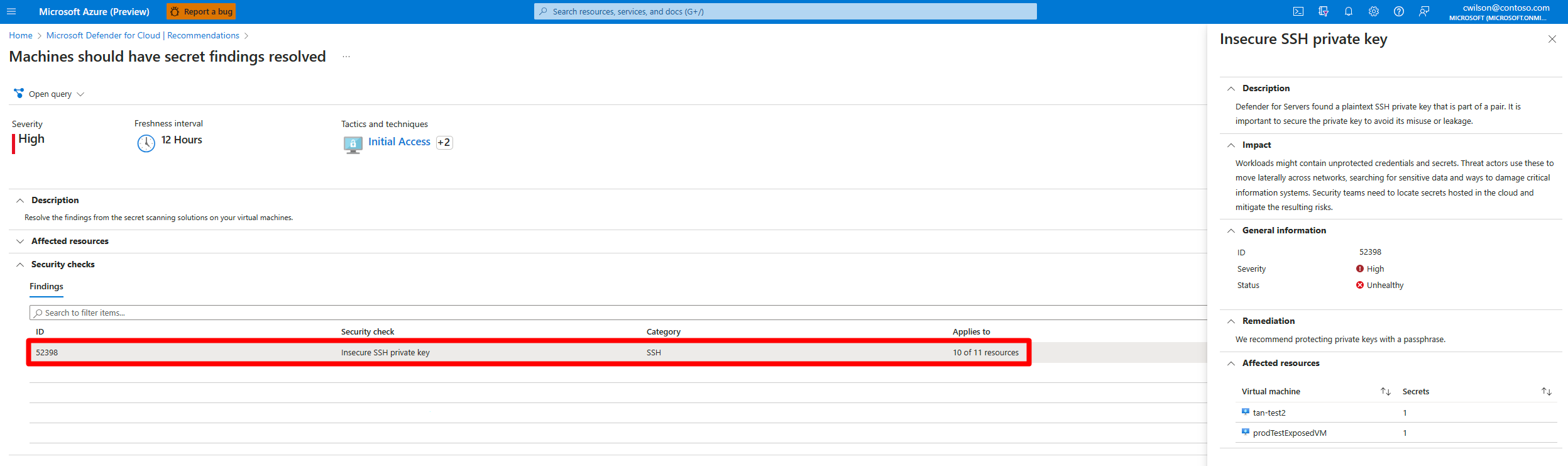

Selecione uma das recomendações relevantes:

Expanda Recursos afetados para revisar a lista de todos os recursos que contêm segredos.

Na seção Descobertas, selecione um segredo para exibir informações detalhadas sobre o segredo.

Expanda as etapas de correção e siga as etapas listadas.

Expanda Recursos afetados para revisar os recursos afetados por esse segredo.

(Opcional) Você pode selecionar um recurso afetado para ver as informações do recurso.

Os segredos que não têm um caminho de ataque conhecido são referidos como secrets without an identified target resource.

Remediar segredos para uma máquina no inventário

Inicie sessão no portal do Azure.

Navegue até Microsoft Defender for Cloud>Inventory.

Selecione a VM relevante.

Vá para a guia Segredos .

Analise cada segredo de texto sem formatação que aparece com os metadados relevantes.

Selecione um segredo para ver detalhes adicionais desse segredo.

Diferentes tipos de segredos têm diferentes conjuntos de informações adicionais. Por exemplo, para chaves privadas SSH de texto simples, as informações incluem chaves públicas relacionadas (mapeamento entre a chave privada para o arquivo de chaves autorizadas que descobrimos ou mapeamento para uma máquina virtual diferente que contém o mesmo identificador de chave privada SSH).

Remediar segredos com caminhos de ataque

Inicie sessão no portal do Azure.

Navegue até o caminho de ataque do Microsoft Defender for Cloud>Recommendations.>

Selecione o caminho de ataque relevante.

Siga as etapas de correção para corrigir o caminho de ataque.

Corrija segredos com o explorador de segurança na nuvem

Inicie sessão no portal do Azure.

Navegue até Microsoft Defender for Cloud>Security Explorer.

Selecione um dos seguintes modelos:

- VM com segredo de texto simples que pode se autenticar em outra VM - Retorna todas as VMs do Azure, instâncias do AWS EC2 ou instâncias de VM do GCP com segredo de texto sem formatação que podem acessar outras VMs ou EC2s.

- VM com segredo de texto simples que pode ser autenticado em uma conta de armazenamento - Retorna todas as VMs do Azure, instâncias do AWS EC2 ou instâncias de VM do GCP com segredo de texto sem formatação que podem acessar contas de armazenamento.

- VM com segredo de texto simples que pode se autenticar em um banco de dados SQL - Retorna todas as VMs do Azure, instâncias do AWS EC2 ou instâncias de VM do GCP com segredo de texto sem formatação que podem acessar bancos de dados SQL.

Se não quiser usar nenhum dos modelos disponíveis, você também pode criar sua própria consulta no explorador de segurança na nuvem.