Configurar o cliente OpenVPN Connect 3.x para conexões de autenticação de certificado P2S - Windows

Se o seu gateway VPN ponto a site (P2S) estiver configurado para usar OpenVPN e autenticação de certificado, você poderá se conectar à sua rede virtual usando o Cliente OpenVPN. Este artigo orienta você pelas etapas para configurar o cliente OpenVPN Connect 3.x e conectar-se à sua rede virtual. Existem algumas diferenças de configuração entre o cliente OpenVPN 2.x e o cliente OpenVPN Connect 3.x. Este artigo se concentra no cliente OpenVPN Connect 3.x.

Antes de começar

Antes de iniciar as etapas de configuração do cliente, verifique se você está no artigo de configuração do cliente VPN correto. A tabela a seguir mostra os artigos de configuração disponíveis para clientes VPN ponto a site do Gateway VPN. As etapas são diferentes, dependendo do tipo de autenticação, do tipo de túnel e do sistema operacional cliente.

| Autenticação | Tipo de túnel | SO de Cliente | cliente de VPN |

|---|---|---|---|

| Certificado | |||

| IKEv2, SSTP | Windows | Cliente VPN nativo | |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | forteSwan | |

| OpenVPN | Windows | Cliente VPN do Azure Cliente OpenVPN versão 2.x Cliente OpenVPN versão 3.x |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux | Azure VPN Client Cliente OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Cliente VPN do Azure | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

Nota

O cliente OpenVPN é gerenciado de forma independente e não está sob o controle da Microsoft. Isso significa que a Microsoft não supervisiona seu código, compilações, roteiro ou aspetos legais. Caso os clientes encontrem algum bug ou problema com o cliente OpenVPN, eles devem entrar em contato diretamente com o suporte da OpenVPN Inc. As diretrizes neste artigo são fornecidas "como estão" e não foram validadas pela OpenVPN Inc. Eles destinam-se a ajudar os clientes que já estão familiarizados com o cliente e desejam usá-lo para se conectar ao Gateway de VPN do Azure em uma configuração de VPN Ponto a Site.

Pré-requisitos

Este artigo pressupõe que você já tenha executado os seguintes pré-requisitos:

- Você criou e configurou seu gateway VPN para autenticação de certificado ponto a site e o tipo de túnel OpenVPN. Consulte Definir configurações do servidor para conexões do Gateway VPN P2S - autenticação de certificado para obter as etapas.

- Você gerou e baixou os arquivos de configuração do cliente VPN. Consulte Gerar arquivos de configuração de perfil de cliente VPN para obter as etapas.

- Você pode gerar certificados de cliente ou adquirir os certificados de cliente apropriados necessários para autenticação.

Requisitos de ligação

Para se conectar ao Azure usando o cliente OpenVPN Connect 3.x usando autenticação de certificado, cada computador cliente conectado requer os seguintes itens:

- O software cliente OpenVPN Connect deve ser instalado e configurado em cada computador cliente.

- O computador cliente deve ter um certificado de cliente instalado localmente.

- Se a cadeia de certificados incluir um certificado intermediário, consulte a seção Certificados intermediários primeiro para verificar se a configuração do gateway VPN P2S está configurada para dar suporte a essa cadeia de certificados. O comportamento de autenticação de certificado para clientes 3.x é diferente das versões anteriores, onde você pode especificar o certificado intermediário no perfil do cliente.

Fluxo de Trabalho

O fluxo de trabalho para este artigo é:

- Gere e instale certificados de cliente, caso ainda não o tenha feito.

- Exiba os arquivos de configuração de perfil de cliente VPN contidos no pacote de configuração de perfil de cliente VPN que você gerou.

- Configure o cliente OpenVPN Connect.

- Conecte-se ao Azure.

Gerar e instalar certificados de cliente

Para autenticação de certificado, um certificado de cliente deve ser instalado em cada computador cliente. O certificado de cliente que você deseja usar deve ser exportado com a chave privada e deve conter todos os certificados no caminho de certificação. Além disso, para algumas configurações, você também precisará instalar as informações do certificado raiz.

Em muitos casos, você pode instalar o certificado do cliente diretamente no computador cliente clicando duas vezes. No entanto, para algumas configurações de cliente OpenVPN, talvez seja necessário extrair informações do certificado do cliente para concluir a configuração.

- Para obter informações sobre como trabalhar com certificados, consulte Point-to-site: Generate certificates.

- Para exibir um certificado de cliente instalado, abra Gerenciar certificados de usuário. O certificado do cliente é instalado em Usuário Atual\Pessoal\Certificados.

Instalar o certificado de cliente

Cada computador precisa de um certificado de cliente para autenticar. Se o certificado do cliente ainda não estiver instalado no computador local, você poderá instalá-lo usando as seguintes etapas:

- Localize o certificado do cliente. Para obter mais informações sobre certificados de cliente, consulte Instalar certificados de cliente.

- Instale o certificado do cliente. Normalmente, você pode fazer isso clicando duas vezes no arquivo de certificado e fornecendo uma senha (se necessário).

Exibir arquivos de configuração

O pacote de configuração do perfil do cliente VPN contém pastas específicas. Os arquivos dentro das pastas contêm as configurações necessárias para configurar o perfil do cliente VPN no computador cliente. Os arquivos e as configurações que eles contêm são específicos para o gateway VPN e o tipo de autenticação e túnel que seu gateway VPN está configurado para usar.

Localize e descompacte o pacote de configuração do perfil do cliente VPN que você gerou. Para autenticação de certificado e OpenVPN, você deve ver a pasta OpenVPN . Se não vir a pasta, verifique os seguintes itens:

- Verifique se seu gateway VPN está configurado para usar o tipo de túnel OpenVPN.

- Se estiver a utilizar a autenticação Microsoft Entra ID, poderá não ter uma pasta OpenVPN. Consulte o artigo de configuração do Microsoft Entra ID .

Configurar o cliente

Baixe e instale o cliente OpenVPN versão 3.x do site oficial do OpenVPN.

Localize o pacote de configuração de perfil de cliente VPN que você gerou e baixou para o seu computador. Extraia a embalagem. Vá para a pasta OpenVPN e abra o arquivo de configuração vpnconfig.ovpn usando o Bloco de Notas.

Em seguida, localize o certificado filho que você criou. Se você não tiver o certificado, use um dos links a seguir para conhecer as etapas de exportação do certificado. Você usará as informações do certificado na próxima etapa.

- Instruções do Gateway VPN

- Instruções da WAN virtual

Do certificado filho, extraia a chave privada e a impressão digital base64 do .pfx. Existem várias formas de o fazer. Usar OpenSSL no seu computador é uma maneira. O arquivo profileinfo.txt contém a chave privada e a impressão digital para a autoridade de certificação e o certificado do cliente. Certifique-se de usar a impressão digital do certificado do cliente.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Mude para o ficheiro vpnconfig.ovpn que abriu no Bloco de Notas. Preencha a seção entre

<cert>e</cert>, obtendo os valores para$CLIENT_CERTIFICATE, e$ROOT_CERTIFICATEconforme mostrado no exemplo a seguir.# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENT_CERTIFICATE $ROOT_CERTIFICATE </cert>- Abra profileinfo.txt da etapa anterior no Bloco de Notas. Você pode identificar cada certificado observando a

subject=linha. Por exemplo, se o certificado filho for chamado P2SChildCert, o certificado do cliente ficará atrás dosubject=CN = P2SChildCertatributo. - Para cada certificado na cadeia, copie o texto (incluindo e entre) "-----BEGIN CERTIFICATE-----" e "-----END CERTIFICATE-----".

- Abra profileinfo.txt da etapa anterior no Bloco de Notas. Você pode identificar cada certificado observando a

Abra o profileinfo.txt no Bloco de Notas. Para obter a chave privada, selecione o texto (incluindo e entre) "-----BEGIN PRIVATE KEY-----" e "-----END PRIVATE KEY-----" e copie-o.

Volte para o arquivo vpnconfig.ovpn no Bloco de Notas e encontre esta seção. Cole a chave privada substituindo tudo entre e

<key>e</key>.# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Comente a linha "log openvpn.log". Se não for comentado, o cliente OpenVPN informa que o log não é mais uma opção suportada. Consulte o Exemplo de perfil de usuário para obter um exemplo de como comentar a linha de log. Depois de comentar a linha de log, você ainda pode acessar os logs através da interface do cliente OpenVPN. Para acessar, clique no ícone de log no canto superior direito da interface do usuário do cliente. A Microsoft recomenda que os clientes verifiquem a documentação de conexão OpenVPN para localização do arquivo de log porque o registro em log é controlado pelo cliente OpenVPN.

Não altere nenhum outro campo. Utilize a configuração preenchida na entrada de cliente para ligar à VPN.

Importe o arquivo vpnconfig.ovpn no cliente OpenVPN.

Clique com o botão direito do mouse no ícone OpenVPN na bandeja do sistema e clique em Conectar.

Exemplo de perfil de utilizador

O exemplo a seguir mostra um arquivo de configuração de perfil de usuário para clientes 3.x OpenVPN Connect. Este exemplo mostra o arquivo de log comentado e a opção "ping-restart 0" adicionada para evitar reconexões periódicas devido a nenhum tráfego ser enviado para o cliente.

client

remote <vpnGatewayname>.ln.vpn.azure.com 443

verify-x509-name <IdGateway>.ln.vpn.azure.com name

remote-cert-tls server

dev tun

proto tcp

resolv-retry infinite

nobind

auth SHA256

cipher AES-256-GCM

persist-key

persist-tun

tls-timeout 30

tls-version-min 1.2

key-direction 1

#log openvpn.log

#inactive 0

ping-restart 0

verb 3

# P2S CA root certificate

<ca>

-----BEGIN CERTIFICATE-----

……

……..

……..

……..

-----END CERTIFICATE-----

</ca>

# Pre Shared Key

<tls-auth>

-----BEGIN OpenVPN Static key V1-----

……..

……..

……..

-----END OpenVPN Static key V1-----

</tls-auth>

# P2S client certificate

# Please fill this field with a PEM formatted client certificate

# Alternatively, configure 'cert PATH_TO_CLIENT_CERT' to use input from a PEM certificate file.

<cert>

-----BEGIN CERTIFICATE-----

……..

……..

……..

-----END CERTIFICATE-----

</cert>

# P2S client certificate private key

# Please fill this field with a PEM formatted private key of the client certificate.

# Alternatively, configure 'key PATH_TO_CLIENT_KEY' to use input from a PEM key file.

<key>

-----BEGIN PRIVATE KEY-----

……..

……..

……..

-----END PRIVATE KEY-----

</key>

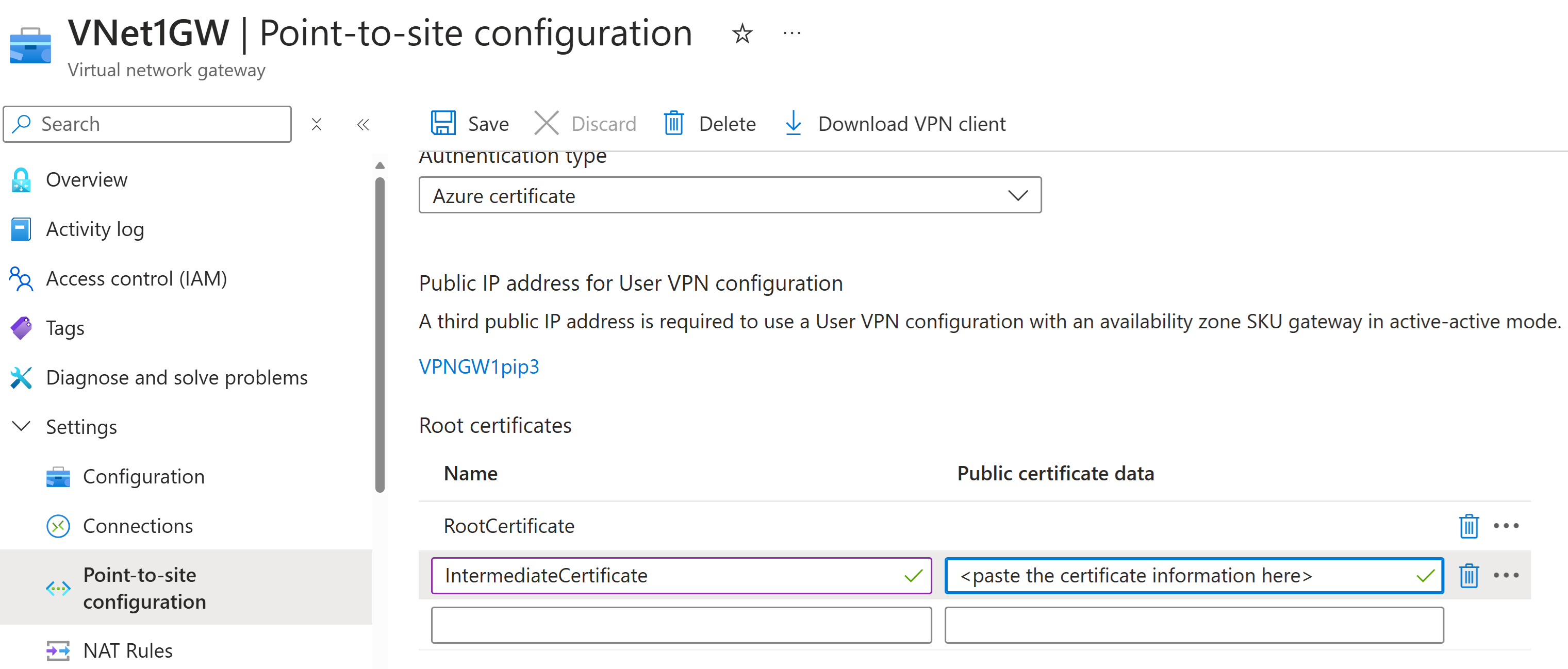

Certificados intermédios

Se sua cadeia de certificados incluir certificados intermediários, você deverá carregar os certificados intermediários no gateway de VPN do Azure. Este é o método preferido para usar, independentemente do cliente VPN que você escolher para se conectar. Em versões anteriores, era possível especificar certificados intermediários no perfil de usuário. Isso não é mais suportado no cliente OpenVPN Connect versão 3.x.

Quando você estiver trabalhando com certificados intermediários, o certificado intermediário deve ser carregado após o certificado raiz.

Reconecta

Se você tiver reconexões periódicas devido a nenhum tráfego sendo enviado para o cliente, você pode adicionar a opção "ping-restart 0" ao perfil para evitar que as desconexões causem reconexões. Isso é descrito na documentação do OpenVPN Connect da seguinte forma: " --ping-restart n Semelhante a --ping-exit, mas acionar uma SIGUSR1 reiniciar após n segundos passarem sem a receção de um ping ou outro pacote do remoto."

Consulte o Exemplo de perfil de usuário para obter um exemplo de como adicionar essa opção.

Próximos passos

Acompanhe com qualquer servidor adicional ou configurações de conexão. Consulte Etapas de configuração ponto a site.