Determine sua postura de segurança para acesso externo com o Microsoft Entra ID

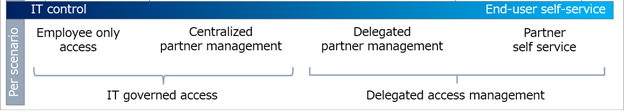

Ao considerar a governança do acesso externo, avalie as necessidades de segurança e colaboração da sua organização, por cenário. Você pode começar com o nível de controle que a equipe de TI tem sobre a colaboração diária dos usuários finais. Organizações em setores altamente regulamentados podem exigir mais controle da equipe de TI. Por exemplo, os contratantes de defesa podem ter um requisito para identificar e documentar positivamente os usuários externos, seu acesso e remoção de acesso: todos os acessos, baseados em cenários ou cargas de trabalho. As agências de consultoria podem usar determinados recursos para permitir que os usuários finais determinem os usuários externos com os quais colaboram.

Nota

Um alto grau de controle sobre a colaboração pode levar a orçamentos de TI mais altos, produtividade reduzida e resultados de negócios atrasados. Quando os canais de colaboração oficiais são percebidos como onerosos, os usuários finais tendem a fugir dos canais oficiais. Um exemplo são os usuários finais que enviam documentos não seguros por e-mail.

Antes de começar

Este artigo é o número 1 de uma série de 10 artigos. Recomendamos que você revise os artigos em ordem. Vá para a seção Próximas etapas para ver toda a série.

Planejamento baseado em cenários

As equipes de TI podem delegar o acesso de parceiros para capacitar os funcionários a colaborar com parceiros. Esta delegação pode ocorrer mantendo segurança suficiente para proteger a propriedade intelectual.

Compile e avalie os cenários da sua organização para ajudar a avaliar o acesso dos funcionários versus parceiros de negócios aos recursos. As instituições financeiras podem ter padrões de conformidade que restringem o acesso dos funcionários a recursos como informações da conta. Por outro lado, as mesmas instituições podem permitir o acesso de parceiros delegados para projetos como campanhas de marketing.

Considerações sobre o cenário

Use a lista a seguir para ajudar a medir o nível de controle de acesso.

- Sensibilidade à informação e risco associado à sua exposição

- Acesso de parceiros a informações sobre outros usuários finais

- O custo de uma violação versus a sobrecarga do controle centralizado e do atrito com o usuário final

As organizações podem começar com controles altamente gerenciados para atender às metas de conformidade e, em seguida, delegar algum controle aos usuários finais, ao longo do tempo. Pode haver modelos simultâneos de gerenciamento de acesso em uma organização.

Nota

As credenciais gerenciadas por parceiros são um método para sinalizar o encerramento do acesso a recursos, quando um usuário externo perde o acesso aos recursos em sua própria empresa. Saiba mais: Visão geral da colaboração B2B

Objetivos de segurança de acesso externo

Os objetivos do acesso controlado por TI e do acesso delegado diferem. Os principais objetivos do acesso controlado por TI são:

- Cumprir as metas de governança, regulamentação e conformidade (GRC)

- Alto nível de controle sobre o acesso do parceiro a informações sobre usuários finais, grupos e outros parceiros

Os principais objetivos da delegação de acesso são:

- Permitir que os proprietários de empresas determinem parceiros de colaboração, com restrições de segurança

- Permitir que os parceiros solicitem acesso, com base em regras definidas pelos proprietários de empresas

Objetivos comuns

Controle o acesso a aplicativos, dados e conteúdo

Os níveis de controlo podem ser realizados através de vários métodos, dependendo da sua versão do Microsoft Entra ID e do Microsoft 365.

Reduzir a superfície de ataque

- O que é o Microsoft Entra Privileged Identity Management? - gerenciar, controlar e monitorar o acesso a recursos no Microsoft Entra ID, Azure e outros Microsoft Online Services, como Microsoft 365 ou Microsoft Intune

- Prevenção contra perda de dados no Exchange Server

Confirmar a conformidade com as revisões de registro de atividades e auditoria

As equipes de TI podem delegar decisões de acesso aos proprietários de empresas por meio do gerenciamento de direitos, enquanto as revisões de acesso ajudam a confirmar o acesso contínuo. Você pode usar a classificação automatizada de dados com rótulos de confidencialidade para automatizar a criptografia de conteúdo confidencial, facilitando a conformidade para os usuários finais.

Próximos passos

Use a série de artigos a seguir para saber como proteger o acesso externo aos recursos. Recomendamos que siga a ordem listada.

Determine sua postura de segurança para acesso externo com o Microsoft Entra ID (Você está aqui)

Descubra o estado atual da colaboração externa na sua organização

Acesso externo seguro com grupos no Microsoft Entra ID e Microsoft 365

Transição para colaboração governada com colaboração B2B do Microsoft Entra

Gerencie o acesso externo com o gerenciamento de direitos do Microsoft Entra

Gerencie o acesso externo a recursos com políticas de Acesso Condicional

Controle o acesso externo a recursos no Microsoft Entra ID com rótulos de sensibilidade

Converter contas de convidado locais em contas de convidado B2B do Microsoft Entra