Configurar e habilitar políticas de risco

Há dois tipos de políticas de risco no Acesso Condicional do Microsoft Entra que você pode configurar. Você pode usar essas políticas para automatizar a resposta aos riscos, permitindo que os usuários se autocorrijam quando o risco for detetado:

Escolher níveis de risco aceitáveis

As organizações devem decidir o nível de risco que desejam exigir controle de acesso para equilibrar a experiência do usuário e a postura de segurança.

Optar por aplicar o controle de acesso em um nível de alto risco reduz o número de vezes que uma política é acionada e minimiza o atrito para os usuários. No entanto, exclui riscos Baixos e Médios da política, que pode não bloquear um invasor de explorar uma identidade comprometida. Selecionar um nível de baixo risco para exigir controle de acesso introduz mais interrupções do usuário.

Os locais de rede confiáveis configurados são usados pela Proteção de ID do Microsoft Entra em algumas deteções de risco para reduzir falsos positivos.

As configurações de política a seguir incluem o controle de sessão de frequência de entrada que exige uma reautenticação para usuários e entradas arriscados.

Recomendação da Microsoft

A Microsoft recomenda as seguintes configurações de política de risco para proteger sua organização:

- Política de risco do utilizador

- Exija uma alteração de senha segura quando o nível de risco do usuário for alto. A autenticação multifator do Microsoft Entra é necessária antes que o usuário possa criar uma nova senha com write-back de senha para corrigir seu risco.

- Política de risco de início de sessão

- Exija a autenticação multifator do Microsoft Entra quando o nível de risco de entrada for Médio ou Alto, permitindo que os usuários provem que são eles usando um de seus métodos de autenticação registrados, corrigindo o risco de entrada.

Exigir controle de acesso quando o nível de risco é baixo introduz mais atrito e interrupções do usuário do que médio ou alto. Optar por bloquear o acesso em vez de permitir opções de auto-correção, como alteração segura de senha e autenticação multifator, afeta ainda mais seus usuários e administradores. Pese essas opções ao configurar suas políticas.

Remediação de riscos

As organizações podem optar por bloquear o acesso quando o risco é detetado. O bloqueio às vezes impede que os usuários legítimos façam o que precisam. Uma solução melhor é configurar políticas de Acesso Condicional baseadas em risco e de entrada do usuário que permitam que os usuários se autocorrijam.

Advertência

Os usuários devem se registrar para a autenticação multifator do Microsoft Entra antes de enfrentarem uma situação que exija correção. Para usuários híbridos sincronizados localmente, o write-back de senha deve ser habilitado. Os utilizadores não registados são bloqueados e requerem a intervenção do administrador.

A alteração de senha (eu sei minha senha e quero alterá-la para algo novo) fora do fluxo de correção de política de usuário arriscado não atende ao requisito de alteração segura de senha.

Ativar políticas

As organizações podem optar por implantar políticas baseadas em risco no Acesso Condicional usando as etapas a seguir ou usar modelos de Acesso Condicional.

Antes que as organizações habilitem essas políticas, elas devem tomar medidas para investigar e remediar quaisquer riscos ativos.

Exclusões de políticas

As políticas de Acesso Condicional são ferramentas poderosas, recomendamos excluir as seguintes contas das suas políticas:

- Acesso de emergência ou contas quebra-vidro para evitar o bloqueio de contas em todo o inquilino. No cenário improvável de todos os administradores serem bloqueados do seu inquilino, a sua conta administrativa de acesso de emergência pode ser utilizada para iniciar sessão no inquilino e tomar medidas para recuperar o acesso.

- Mais informações podem ser encontradas no artigo Gerenciar contas de acesso de emergência no Microsoft Entra ID.

- Contas de serviço e entidades de serviço, como a Conta de Sincronização do Microsoft Entra Connect. As contas de serviço são contas não interativas que não estão vinculadas a nenhum usuário em particular. Eles são normalmente usados por serviços back-end que permitem acesso programático a aplicativos, mas também são usados para entrar em sistemas para fins administrativos. Contas de serviço como essas devem ser excluídas, pois o MFA não pode ser concluído programaticamente. As chamadas feitas por entidades de serviço não serão bloqueadas pelas políticas de Acesso Condicional com escopo para os usuários. Use o Acesso Condicional para identidades de carga de trabalho para definir políticas direcionadas a entidades de serviço.

- Se sua organização tiver essas contas em uso em scripts ou código, considere substituí-las por identidades gerenciadas. Como solução temporária, você pode excluir essas contas específicas da política de linha de base.

Política de risco do usuário no Acesso Condicional

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso Condicional.

- Navegue até Acesso condicional de proteção>.

- Selecione Nova política.

- Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

- Em Atribuições, selecione Usuários ou identidades de carga de trabalho.

- Em Incluir, selecione Todos os usuários.

- Em Excluir, selecione Usuários e grupos e escolha as contas de acesso de emergência ou de quebra-vidro da sua organização.

- Selecione Concluído.

- Em Aplicações ou ações>na nuvem Incluir, selecione Todas as aplicações na nuvem.

- Em Condições>Risco do usuário, defina Configurar como Sim.

- Em Configurar níveis de risco do usuário necessários para que a política seja imposta, selecione Alto. Estas orientações baseiam-se nas recomendações da Microsoft e podem ser diferentes para cada organização

- Selecione Concluído.

- Em Conceder controles>de acesso.

- Selecione Conceder acesso, Exigir autenticação multifator e Exigir alteração de senha.

- Selecione Selecionar.

- Em sessão.

- Selecione Frequência de início de sessão.

- Certifique-se de que cada vez está selecionado.

- Selecione Selecionar.

- Confirme suas configurações e defina Habilitar política como Somente relatório.

- Selecione Criar para criar para habilitar sua política.

Depois que os administradores confirmarem as configurações usando o modo somente relatório, eles poderão mover a alternância Habilitar política de Somente relatório para Ativado.

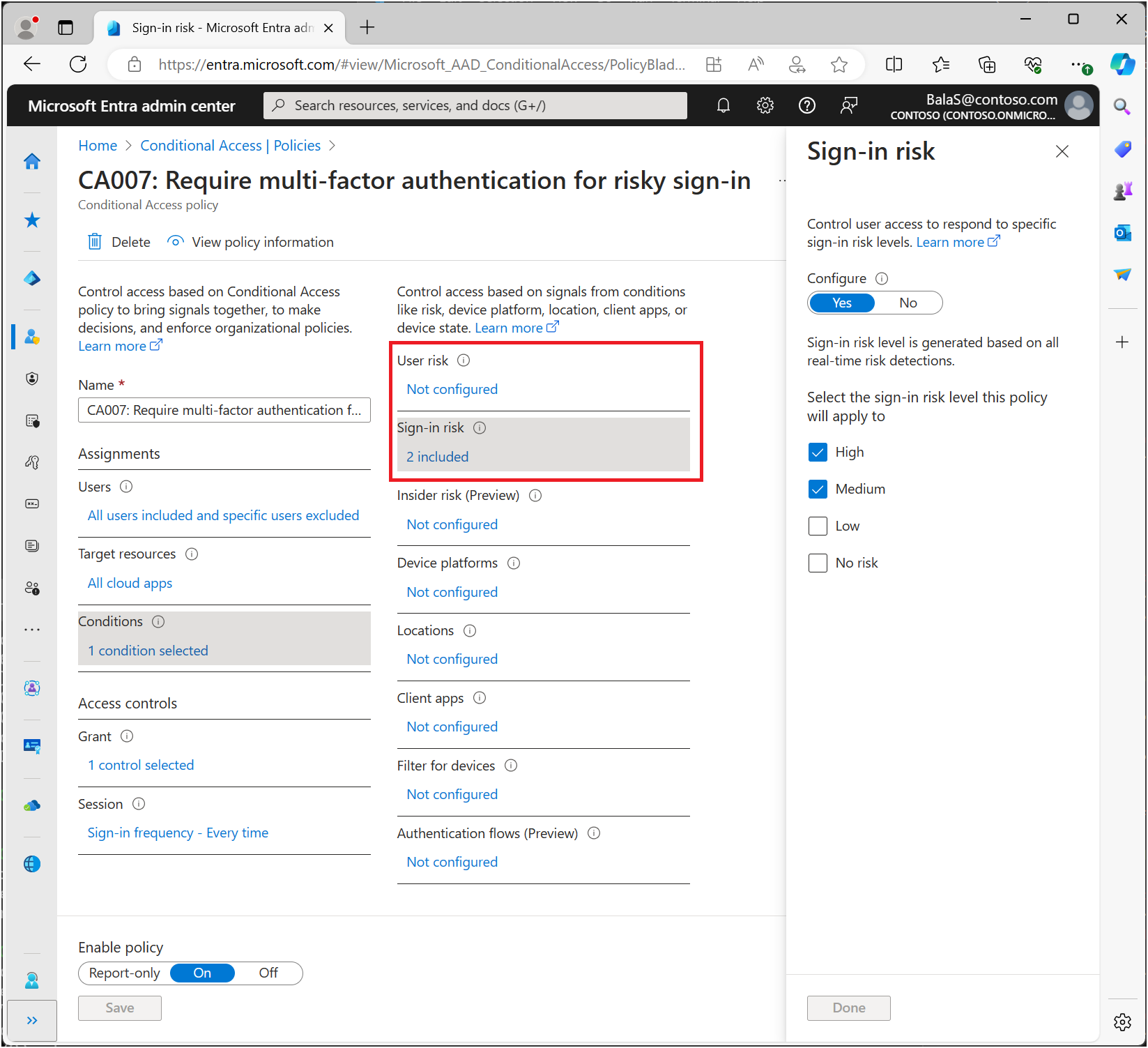

Política de risco de início de sessão no Acesso Condicional

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso Condicional.

- Navegue até Acesso condicional de proteção>.

- Selecione Nova política.

- Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

- Em Atribuições, selecione Usuários ou identidades de carga de trabalho.

- Em Incluir, selecione Todos os usuários.

- Em Excluir, selecione Usuários e grupos e escolha as contas de acesso de emergência ou de quebra-vidro da sua organização.

- Selecione Concluído.

- Em Aplicações ou ações>na nuvem Incluir, selecione Todas as aplicações na nuvem.

- Em Condições>Risco de início de sessão, defina Configurar como Sim.

- Em Selecione o nível de risco de início de sessão ao qual esta política se aplicará, selecione Alto e Médio. Estas orientações baseiam-se nas recomendações da Microsoft e podem ser diferentes para cada organização

- Selecione Concluído.

- Em Conceder controles>de acesso.

- Selecione Conceder acesso, Exigir autenticação multifator.

- Selecione Selecionar.

- Em sessão.

- Selecione Frequência de início de sessão.

- Certifique-se de que cada vez está selecionado.

- Selecione Selecionar.

- Confirme suas configurações e defina Habilitar política como Somente relatório.

- Selecione Criar para criar para habilitar sua política.

Depois que os administradores confirmarem as configurações usando o modo somente relatório, eles poderão mover a alternância Habilitar política de Somente relatório para Ativado.

Migrar políticas de risco para Acesso Condicional

Se você tiver políticas de risco herdadas habilitadas na Proteção de ID do Microsoft Entra, planeje migrá-las para o Acesso Condicional:

Advertência

As políticas de risco herdadas configuradas na Proteção de ID do Microsoft Entra serão desativadas em 1º de outubro de 2026.

Migrar para acesso condicional

- Crie políticas equivalentes baseadas no risco do usuário e no risco de entrada no Acesso Condicional no modo somente relatório. Você pode criar uma política com as etapas anteriores ou usando modelos de Acesso Condicional com base nas recomendações da Microsoft e em seus requisitos organizacionais.

- Depois que os administradores confirmarem as configurações usando o modo somente relatório, eles poderão mover a alternância Habilitar política de Somente relatório para Ativado.

- Desative as políticas de risco antigas na Proteção de ID.

- Navegue até Proteção>de identidade Selecione> a política Risco de usuário ou Risco de entrada.

- Defina Impor política como Desativado.

- Crie outras políticas de risco, se necessário, no Acesso Condicional.