Criar um ambiente de partilha de convidados mais seguro

Neste artigo, explicamos várias opções para criar um ambiente de partilha de convidados mais seguro no Microsoft 365. Estes são exemplos que lhe dão uma ideia das opções disponíveis. Pode utilizar estes procedimentos em combinações diferentes para satisfazer as necessidades de segurança e conformidade da sua organização.

Este artigo inclui:

- Configurar a autenticação multifator para convidados.

- Configurar termos de utilização para convidados.

- Configurar revisões trimestrais de acesso de convidados para validar periodicamente se os convidados continuam a precisar de permissões para equipas e sites.

- Restringir o acesso de convidados apenas à Web para dispositivos não geridos.

- Configurar uma política de tempo limite de sessão para garantir que os convidados se autenticam diariamente.

- Criar um tipo de informação confidencial para um projeto altamente sensível.

- Atribuir automaticamente uma etiqueta de confidencialidade a documentos que contenham um tipo de informação confidencial.

- Remover automaticamente o acesso de convidado dos ficheiros com uma etiqueta de confidencialidade.

Algumas das opções abordadas neste artigo exigem que os convidados tenham uma conta no Microsoft Entra ID. Para garantir que os convidados são incluídos no diretório quando partilha ficheiros e pastas com os mesmos, utilize a integração do SharePoint e do OneDrive com Microsoft Entra Pré-visualização B2B.

Tenha em atenção que não discutimos a ativação das definições de partilha de convidados neste artigo. Consulte Colaborar com pessoas fora da sua organização para obter detalhes sobre como ativar a partilha de convidados para diferentes cenários.

Configurar a autenticação multifator para convidados

A autenticação multifator reduz significativamente as hipóteses de uma conta ser comprometida. Uma vez que os convidados podem estar a utilizar contas de e-mail pessoais que não cumprem políticas de governação ou melhores práticas, é especialmente importante exigir a autenticação multifator para os convidados. Se o nome de utilizador e a palavra-passe de um convidado forem roubados, exigir um segundo fator de autenticação reduz significativamente as hipóteses de entidades desconhecidas obterem acesso aos seus sites e ficheiros.

Neste exemplo, configuramos a autenticação multifator para convidados através de uma política de acesso condicional no Microsoft Entra ID.

Para configurar a autenticação multifator para convidados

- Abra o centro de administração do Microsoft Entra.

- Expanda Proteção e, em seguida, selecione Acesso Condicional.

- No Acesso Condicional | Página Descrição geral , selecione Criar nova política.

- No campo Nome , escreva um nome.

- Selecione a ligação Utilizadores .

- Selecione Selecionar utilizadores e grupos e, em seguida, selecione a caixa de verificação Utilizadores convidados ou externos.

- Na lista pendente, selecione Utilizadores convidados de colaboração B2B e utilizadores membros da colaboração B2B.

- Selecione a ligação Recursos de destino.

- Selecione Todas as aplicações na cloud no separador Incluir .

- Selecione a ligação Conceder .

- No painel Concessão , selecione a caixa de verificação Exigir autenticação multifator e, em seguida, clique em Selecionar.

- Em Ativar política, selecione Ativado e, em seguida, selecione Criar.

Agora, os convidados têm de se inscrever na autenticação multifator antes de poderem aceder a conteúdos, sites ou equipas partilhados.

Mais informações

Planear uma implementação de autenticação multifator Microsoft Entra

Configurar termos de utilização para convidados

Em algumas situações, os convidados podem não ter assinado contratos de não divulgação ou outros contratos legais com a sua organização. Pode exigir que os convidados concordem com os termos de utilização antes de aceder aos ficheiros que são partilhados com os mesmos. Os termos de utilização podem ser apresentados da primeira vez que tentarem aceder a um ficheiro ou site partilhado.

Para criar termos de utilização, primeiro tem de criar o documento no Word ou noutro programa de criação e, em seguida, guardá-lo como um ficheiro .pdf. Em seguida, este ficheiro pode ser carregado para Microsoft Entra ID.

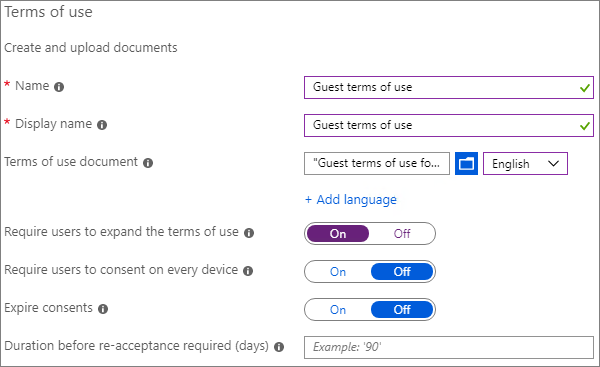

Para criar um Microsoft Entra termos de utilização

Expanda Proteção e, em seguida, selecione Acesso Condicional.

Selecione Termos de utilização.

Selecione Novos termos.

Escreva um Nome.

Para o documento Termos de utilização, navegue para o ficheiro pdf que criou e selecione-o.

Selecione o idioma para o seu documento de termos de utilização.

Escreva um nome a apresentar.

Defina Exigir que os utilizadores expandam os termos de utilização para Ativado.

Em Acesso Condicional, na lista Impor com modelo de política de Acesso Condicional , selecione Criar política de acesso condicional mais tarde.

Selecione Criar.

Depois de criar os termos de utilização, o passo seguinte é criar uma política de acesso condicional que apresente os termos de utilização aos convidados.

Para criar uma política de acesso condicional

- No centro de administração do Microsoft Entra, em Proteção, selecione Acesso condicional.

- No Acesso Condicional | Página Descrição geral , selecione Criar nova política.

- Na caixa Nome , escreva um nome.

- Selecione a ligação Utilizadores .

- Selecione Selecionar utilizadores e grupos e, em seguida, selecione a caixa de verificação Utilizadores convidados ou externos.

- Na lista pendente, selecione Utilizadores convidados de colaboração B2B e utilizadores membros da colaboração B2B.

- Selecione a ligação Recursos de destino.

- No separador Incluir , selecione Selecionar aplicações e, em seguida, clique na ligação Selecionar .

- No painel Selecionar, selecioneOffice 365 e, em seguida, clique em Selecionar.

- Selecione a ligação Conceder .

- No painel Conceder , selecione a caixa de verificação dos termos de utilização que criou e, em seguida, clique em Selecionar.

- Em Ativar política, selecione Ativado e, em seguida, selecione Criar.

Agora, quando um convidado tentar aceder pela primeira vez a conteúdos ou a uma equipa ou site na sua organização, terá de aceitar os termos de utilização.

Mais informações

Microsoft Entra termos de utilização

Descrição geral da eSignature do Microsoft SharePoint

Configurar revisões de acesso de convidados

Com as revisões de acesso no Microsoft Entra ID, pode automatizar uma revisão periódica do acesso dos utilizadores a várias equipas e grupos. Ao exigir especificamente uma revisão de acesso para os convidados, pode ajudar a garantir que os convidados não mantêm o acesso às informações confidenciais da sua organização durante mais tempo do que o necessário.

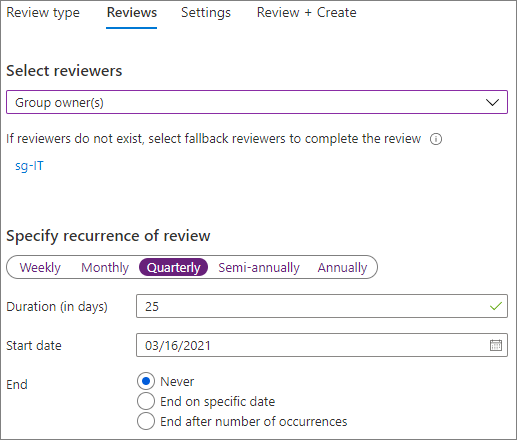

Para configurar uma revisão de acesso de convidado

Expanda Governação de identidades e selecione Revisões de acesso.

Selecione Nova revisão de acesso.

Selecione a opção Teams + Grupos .

Selecione a opção Todos os grupos do Microsoft 365 com utilizadores convidados . Clique em Selecionar grupos para excluir se pretender excluir grupos.

Selecione a opção Apenas utilizadores convidados e, em seguida, selecione Seguinte: Revisões.

Em Selecionar revisores, selecioneProprietário(s) do Grupo.

Clique em Selecionar revisores de contingência, escolha quem devem ser os revisores de contingência e, em seguida, clique em Selecionar.

Selecione uma Duração (em dias) para que a revisão seja aberta para comentários.

Em Especificar periodicidade da revisão, selecione Trimestralmente.

Selecione uma data e duração de início.

Em Fim, selecione Nunca e, em seguida, selecione Seguinte: Definições.

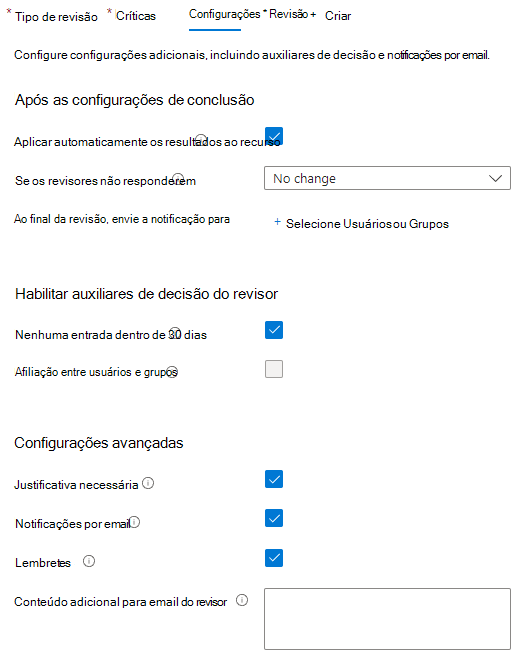

No separador Definições , reveja as definições de conformidade com as regras de negócio.

Selecione Seguinte: Rever + Criar.

Escreva um Nome de revisão e reveja as definições.

Selecione Criar.

Mais informações

Gerir o acesso de convidados com revisões de acesso

Criar uma revisão de acesso de grupos e aplicações no ID do Microsoft Entra

Configurar o acesso apenas à Web para convidados com dispositivos não geridos

Se os seus convidados utilizarem dispositivos que não são geridos pela sua organização ou por outra organização com a qual tenha uma relação de confiança, pode exigir que acedam às suas equipas, sites e ficheiros através apenas de um browser. Isto reduz a probabilidade de transferir ficheiros confidenciais e deixá-los num dispositivo não gerido. Isto também é útil ao partilhar com ambientes que utilizam dispositivos partilhados.

Para Grupos do Microsoft 365 e Teams, isto é feito com uma política de Acesso Condicional Microsoft Entra. Para o SharePoint, esta opção está configurada no centro de administração do SharePoint. (Também pode utilizar etiquetas de confidencialidade para restringir o acesso apenas à Web aos convidados.)

Para restringir o acesso de convidados apenas à Web para Grupos e Equipas:

Expanda Proteção e, em seguida, selecione Acesso Condicional.

No Acesso Condicional | Página Descrição geral , selecione Criar nova política.

Na caixa Nome , escreva um nome.

Selecione a ligação Utilizadores .

Selecione Selecionar utilizadores e grupos e, em seguida, selecione a caixa de verificação Utilizadores convidados ou externos.

Na lista pendente, selecione Utilizadores convidados de colaboração B2B e utilizadores membros da colaboração B2B.

Selecione a ligação Recursos de destino.

No separador Incluir , selecione Selecionar aplicações e, em seguida, clique na ligação Selecionar .

No painel Selecionar, selecioneOffice 365 e, em seguida, clique em Selecionar.

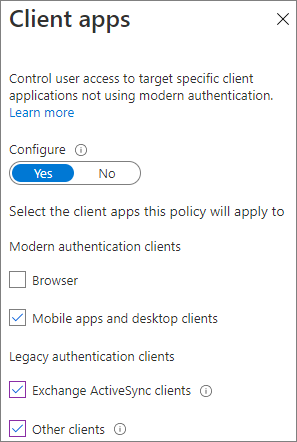

Selecione a ligação Condições .

No painel Condições , selecione a ligação Aplicações cliente .

No painel Aplicações do cliente, selecione Sim para Configurar e, em seguida, selecione as definições Aplicações móveis e clientes de ambiente de trabalho, Exchange ActiveSync clientes e Outros clientes. Desmarque a caixa de verificação Browser .

Selecione Concluído.

Selecione a ligação Conceder .

No painel Concessão, selecione Exigir que o dispositivo seja marcado como conforme e Exigir Microsoft Entra dispositivo associado híbrido.

Em Para vários controlos, selecione Exigir um dos controlos selecionados e, em seguida, clique em Selecionar.

Em Ativar política, selecione Ativado e, em seguida, selecione Criar.

Mais informações

Controlos de acesso de dispositivos não geridos do SharePoint e do OneDrive

Configurar um tempo limite de sessão para convidados

Exigir que os convidados se autentiquem regularmente pode reduzir a possibilidade de utilizadores desconhecidos acederem aos conteúdos da sua organização se o dispositivo de um convidado não for mantido seguro. Pode configurar uma política de acesso condicional de tempo limite de sessão para convidados no Microsoft Entra ID.

Para configurar uma política de tempo limite da sessão de convidado

- Abra o centro de administração do Microsoft Entra.

- Expanda Proteção e, em seguida, selecione Acesso Condicional.

- No Acesso Condicional | Página Descrição geral , selecione Criar nova política.

- No campo Nome , escreva um nome.

- Selecione a ligação Utilizadores .

- Selecione Selecionar utilizadores e grupos e, em seguida, selecione a caixa de verificação Utilizadores convidados ou externos.

- Na lista pendente, selecione Utilizadores convidados de colaboração B2B e utilizadores membros da colaboração B2B.

- Selecione a ligação Recursos de destino.

- No separador Incluir , selecione Selecionar aplicações e, em seguida, clique na ligação Selecionar .

- No painel Selecionar, selecioneOffice 365 e, em seguida, clique em Selecionar.

- Selecione a ligação Sessão .

- No painel Sessão , selecione Frequência de início de sessão.

- Escolha 1 e Dias para o período de tempo e, em seguida, clique em Selecionar.

- Em Ativar política, selecione Ativado e, em seguida, selecione Criar.

Criar um tipo de informação confidencial para um projeto altamente sensível

Os tipos de informações confidenciais são cadeias predefinidas que podem ser utilizadas em fluxos de trabalho de políticas para impor requisitos de conformidade. O Portal de Conformidade do Microsoft Purview inclui mais de cem tipos de informações confidenciais, incluindo números de carta de condução, números de cartão de crédito, números de contas bancárias, etc.

Pode criar tipos de informações confidenciais personalizados para ajudar a gerir conteúdos específicos da sua organização. Neste exemplo, criamos um tipo de informação confidencial personalizado para um projeto altamente sensível. Em seguida, podemos utilizar este tipo de informações confidenciais para aplicar automaticamente uma etiqueta de confidencialidade.

Para criar um tipo de informação confidencial

- No Portal de Conformidade do Microsoft Purview, no painel de navegação esquerdo, expanda Classificação de dados e, em seguida, selecione Classificadores.

- selecione o separador Tipos de informações confidenciais .

- Selecione Criar tipo de informações confidenciais.

- Em Nome e Descrição, escreva Project Saturno e, em seguida, selecione Seguinte.

- Selecione Criar padrão.

- No painel Novo padrão , selecione Adicionar elemento primário e, em seguida, selecione Lista de palavras-chave.

- Escreva um ID , como o Project Saturno.

- Na caixa Maiúsculas e minúsculas , escreva Project Saturno, Saturno e, em seguida, selecione Concluído.

- Selecione Criar e, em seguida, selecione Seguinte.

- Escolha um nível de confiança e, em seguida, selecione Seguinte.

- Selecione Criar.

- Selecione Concluído.

Para obter mais informações, veja Saiba mais sobre tipos de informações confidenciais.

Criar uma política de etiquetagem automática para atribuir uma etiqueta de confidencialidade com base num tipo de informação confidencial

Se estiver a utilizar etiquetas de confidencialidade na sua organização, pode aplicar automaticamente uma etiqueta a ficheiros que contenham tipos de informações confidenciais definidos.

Para criar uma política de etiquetagem automática

- Abra o centro de administração do Microsoft Purview.

- No painel de navegação esquerdo, expanda Proteção de informações e selecione Etiquetagem automática.

- Selecione Criar política de etiquetagem automática.

- Na página Escolher informações que pretende que esta etiqueta seja aplicada,selecione Personalizada e, em seguida, selecione Política personalizada.

- Selecione Seguinte.

- Escreva um nome e uma descrição para a política e selecione Seguinte.

- Na página Atribuir unidades de administração , selecione Seguinte.

- Na página Escolher localizações onde pretende aplicar a etiqueta , selecione Sites do SharePoint e, opcionalmente, selecione Editar para escolher os sites.

- Selecione Seguinte.

- Na página Configurar regras comuns ou avançadas , selecione Regras comuns e selecione Seguinte.

- Na página Definir regras para conteúdo em todas as localizações , selecione Nova regra.

- Na página Nova regra , atribua um nome à regra, selecione Adicionar condição e, em seguida, selecione Conteúdo contém.

- Selecione Adicionar, selecione Tipos de informações confidenciais, escolha os tipos de informações confidenciais que pretende utilizar, selecione Adicionar e, em seguida, selecione Guardar.

- Selecione Seguinte.

- Selecione Escolher uma etiqueta, selecione a etiqueta que pretende utilizar e, em seguida, selecione Adicionar.

- Selecione Seguinte.

- Deixe a política no modo de simulação e escolha se pretende que seja ativada automaticamente.

- Selecione Seguinte.

- Selecione Criar política e, em seguida, selecione Concluído.

Com a política implementada, quando um utilizador escreve "Project Saturn" num documento, a política de etiquetagem automática aplicará automaticamente a etiqueta especificada quando analisar o ficheiro.

Para obter mais informações sobre a etiquetagem automática, consulte Aplicar automaticamente uma etiqueta de confidencialidade ao conteúdo.

Mais informações

Criar uma política DLP para remover o acesso de convidado a ficheiros altamente confidenciais

Pode utilizar Prevenção de Perda de Dados do Microsoft Purview (DLP) para impedir a partilha indesejada de conteúdos confidenciais por parte de convidados. A prevenção de perda de dados pode tomar medidas com base na etiqueta de confidencialidade de um ficheiro e remover o acesso de convidado.

Para criar uma regra DLP

No painel de navegação esquerdo, expanda Prevenção de perda de dados e selecione Políticas.

Selecione Criar política.

Selecione Personalizar e, em seguida, Política personalizada.

Selecione Seguinte.

Escreva um nome para a política e selecione Seguinte.

Na página Atribuir unidades de administração , selecione Seguinte.

Na página Localizações para aplicar a política , desative todas as definições exceto sites do SharePoint e contas do OneDrive e, em seguida, selecione Seguinte.

Na página Definir definições de política , selecione Seguinte.

Na página Personalizar regras DLP avançadas , selecione Criar regra e escreva um nome para a regra.

Em Condições, selecione Adicionar condição e escolha O conteúdo é partilhado a partir do Microsoft 365.

Na lista pendente, escolha com pessoas fora da minha organização.

Em Condições, selecione Adicionar condição e selecione Conteúdo contém.

Selecione Adicionar, selecione Etiquetas de confidencialidade, selecione as etiquetas que pretende utilizar e selecione Adicionar.

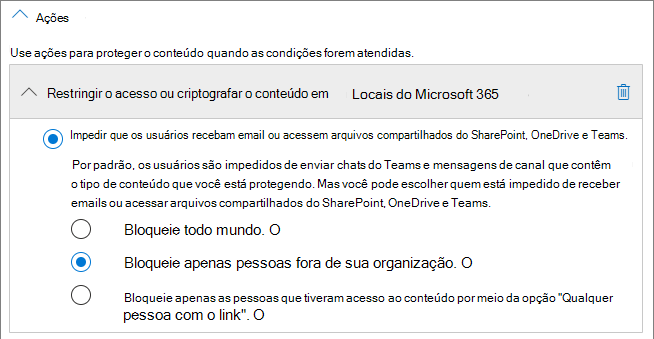

Em Ações , selecione Adicionar uma ação e selecione Restringir acesso ou encriptar o conteúdo em localizações do Microsoft 365.

Selecione a opção Bloquear apenas pessoas fora da sua organização .

Ative as notificações do utilizador e, em seguida, selecione a caixa de verificação Notificar utilizadores no serviço Office 365 com uma sugestão de política.

Selecione Guardar e, em seguida, selecione Seguinte.

Selecione as opções de teste e selecione Seguinte.

Selecione Submeter e, em seguida, selecione Concluído.

É importante ter em atenção que esta política não remove o acesso se o convidado for membro do site ou da equipa como um todo. Se planear ter documentos altamente confidenciais num site ou equipa com membros convidados, considere estas opções:

- Utilize canais privados e permita apenas membros da sua organização nos canais privados.

- Utilize canais partilhados para colaborar com pessoas fora da sua organização e ter apenas pessoas da sua organização na própria equipa.

Opções adicionais

Existem algumas opções adicionais no Microsoft 365 e Microsoft Entra ID que podem ajudar a proteger o seu ambiente de partilha de convidados.

- Pode criar uma lista de domínios de partilha permitidos ou negados para limitar com quem os utilizadores podem partilhar. Consulte Restringir a partilha de conteúdos do SharePoint e do OneDrive por domínio e Permitir ou bloquear convites para utilizadores B2B de organizações específicas para obter mais informações.

- Pode limitar os outros inquilinos Microsoft Entra aos quais os seus utilizadores se podem ligar. Veja Restringir o acesso a um inquilino para obter informações.

- Pode criar um ambiente gerido onde os parceiros possam ajudar a gerir contas de convidado. Veja Criar uma extranet B2B com convidados geridos para obter informações.

Artigos relacionados

Limitar a exposição acidental a ficheiros ao partilhar com convidados

Melhores práticas para partilhar ficheiros e pastas com utilizadores não autenticados