Proteger por predefinição com o Microsoft Purview e proteger contra partilha excessiva – Fase 4

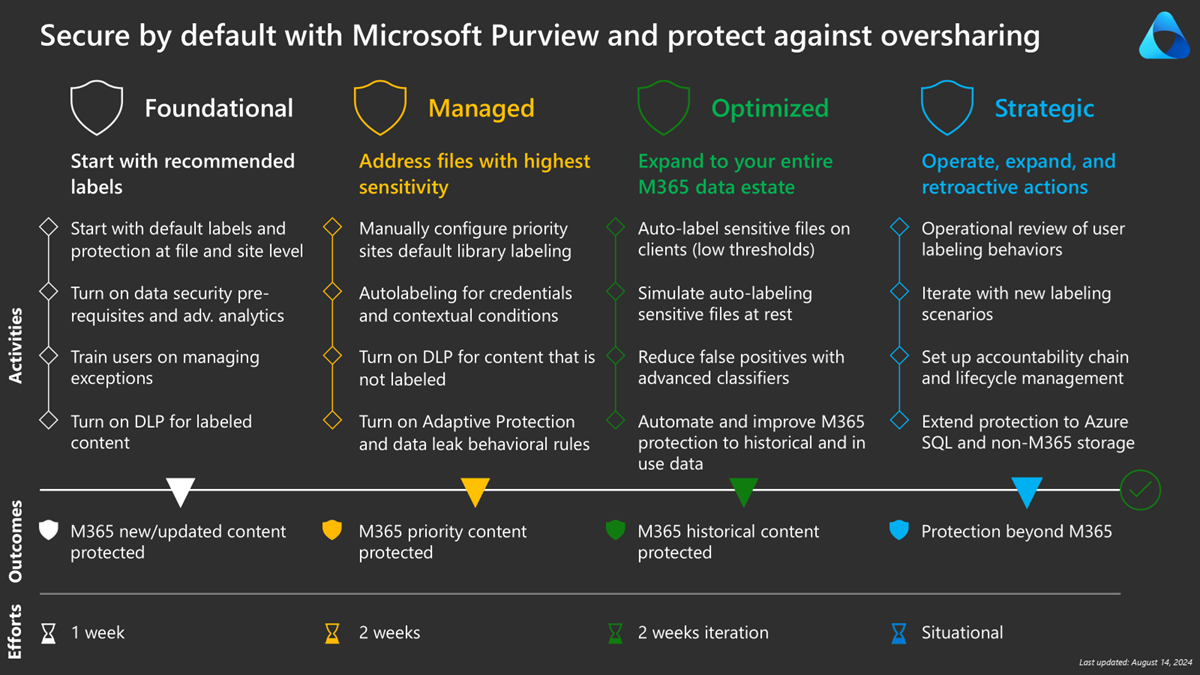

Este guia está dividido em quatro fases:

- Introdução

- Fase 1: Fundamental – Começar com a etiquetagem predefinida

- Fase 2: Gerido – Resolver ficheiros com maior sensibilidade

- Fase 3: Otimizado – Expanda para todo o seu património de dados do Microsoft 365

- Fase 4: Estratégica – Operar, expandir e retroativar ações (esta página)

Fase 4: Estratégia – Operar, expandir e retroativar ações

Nesta fase final, vamos analisar a implementação de procedimentos operacionais e a expansão para além do Microsoft 365.

Revisão operacional dos comportamentos de etiquetagem de utilizadores

A etiquetagem de ficheiros é parte integrante deste esquema. Os administradores devem rever os comportamentos de risco e as configurações que se desviam das normas.

Eis os principais cenários operacionais a rever:

- Sites/Teams sem etiquetas – utilize API do Graph para identificar sites e contactar proprietários de sites ou aplicar medidas corretivas.

- Erro de correspondência entre a etiqueta do site e a etiqueta de biblioteca predefinida – utilize API do Graph para identificar discrepâncias e contactar proprietários de sites ou aplicar medidas corretivas.

- Tirar partido da Prevenção de Perda de Dados (DLP) no SIT e etiquetas sem restrições – detete exceções com DLP quando o conteúdo é etiquetado sem proteção e a partilha é tentada.

- Procure utilizadores de risco com auditoria de Gestão de Risco Interno – reveja utilizadores e comportamentos de risco, ajuste as políticas de IRM e implemente Uma Proteção Adaptável mais rigorosa.

Iterar com novos cenários de etiquetagem

Neste modelo de implementação, fotámo-nos em cenários de etiquetagem que se adequam à maioria das organizações, permitindo uma implementação rápida e protegendo rapidamente o seu património de dados sem a necessidade de identificar todos os casos edge.

Nesta secção, vamos analisar potenciais iterações que as suas organizações devem considerar após uma implementação principal.

Colaboração segura com parceiros fidedignos/organizações multi-inquilino

Em situações em que a sua organização tem vários inquilinos ou que funciona abertamente com um parceiro fidedigno, considere a utilização de etiquetas com encriptação que suporta vários domínios, como "@contoso.com + @adventureworks.com”.

Estes seriam identificados como Confidenciais e Altamente confidenciais.

Projetos em tendas

Os projetos em tendas são altamente confidenciais. Por exemplo, projetos de fusão e aquisição, nos quais o acesso ao conteúdo tem de ser restringido a um grupo específico de utilizadores.

Pode criar uma etiqueta com encriptação para um grupo de segurança e publicá-la apenas nas mesmas pessoas. Após um período em que este projeto não é necessário, a etiqueta pode ser anulada e as informações permanecerão protegidas, mas nenhuma nova etiqueta será feita com esta etiqueta.

Full-Time Funcionários, Fornecedores, equipas offshore ou regionais

Algumas organizações têm requisitos para identificar e proteger um segmento de utilizadores, como:

- Full-Time Employees (FTE)

- Fornecedores

- Offshore

- Regional/país

Neste guia, simplificamos a etiquetagem para "Todos os Funcionários", mas compreendemos que pode haver uma necessidade de proteger a etiquetagem de forma diferente em alguns casos entre FTE e fornecedores/parceiros e, por vezes, para regiões específicas.

Tal como no cenário anterior, recomendamos que limite o número de etiquetas visíveis aos utilizadores para um máximo de 5 etiquetas de grupo, cada uma com um máximo de 5 etiquetas (5x5) sempre que possível. No contexto da etiquetagem regional ou do país, pode direcionar a publicação para os utilizadores adequados e utilizar contentores para etiquetagem de ficheiros para simplificar a predefinição para a etiqueta mais adequada.

Etiquetar partilhas de ficheiros no local e servidor do SharePoint

É possível utilizar Etiquetas de Confidencialidade com as partilhas de ficheiros no local e o servidor do SharePoint com o Proteção de Informações scanner. Como este guia se concentra na proteção por predefinição, recomendamos que configure as predefinições corretas no SharePoint, migre os seus conteúdos para o SharePoint e identifique automaticamente o conteúdo à medida que é carregado.

Observação

Para cenários no local restantes, veja Saiba mais sobre o scanner de Proteção de Informações do Microsoft Purview

Bring Your Own Key (BYOK) e Encriptação de Chave Dupla (DKE)

O BYOK e o DKE são opções, disponíveis para cumprir os requisitos regulamentares e estão fora do âmbito deste guia. O BYOK tem a ver com a propriedade e a forma como o lançamento das chaves de encriptação funciona, enquanto o DKE destina-se a uma pequena fração de conteúdo altamente sensível que requer mais segurança. A DKE afeta várias capacidades de colaboração.

Pode saber mais sobre o BYOK aqui: Encriptação de serviços e gestão de chaves – Microsoft Purview

Pode saber mais sobre o DKE aqui: Encriptação de Chave Dupla (DKE)

Configurar a cadeia de responsabilidade e a gestão do ciclo de vida

Capacitar a colaboração com o SharePoint é responsável pelos Proprietários de Sites. É importante implementar uma cadeia de gestão de responsabilidade e ciclo de vida com as seguintes recomendações:

- 2+ Proprietários de Sites em todos os sites – utilize políticas de Propriedade do Site para identificar sites sem, pelo menos, dois proprietários e contacte os proprietários ou membros atuais para resolve.

- Site inativo – políticas de site inativas para remover sites não utilizados.

- Atestado de site – exigir que os proprietários de sites atestem sites regularmente.

- Rever conteúdos partilhados com "todos, exceto utilizadores externos" – utilize os relatórios de Gestão Avançada do SharePoint para identificar conteúdos partilhados com todos, exceto convidados, e contacte os proprietários do site.

- Revisões de acesso ao site – utilize a Gestão Avançada do SharePoint, reveja a governação de dados do site e inicie a revisão do acesso ao site, especialmente para sites com elevado volume de partilha ou acesso.

Alargar a proteção ao armazenamento SQL do Azure e não microsoft 365

As Etiquetas de Confidencialidade podem agora alargar a proteção a origens de dados que não sejam do Microsoft 365. Atualmente, suportamos as seguintes origens de dados na Pré-visualização Pública:

- Banco de Dados SQL Azure

- Azure Storage Blob

- Azure Data Lake Storage Gen2

- Baldes do Amazon S3

O Microsoft Purview é uma combinação do que era anteriormente conhecido como Azure Purview e Microsoft Purview. Esta experiência encontra-se agora no novo portal do Microsoft Purview, Disponível Geralmente a partir de julho de 2024. Permite que os administradores de segurança de dados configurem políticas de etiquetagem, etiquetagem automática e proteção no Microsoft 365 e não no Microsoft 365.

Políticas de proteção para recursos de dados que não sejam do Microsoft 365 que permite configurar a proteção contra partilha excessiva com permissões "negar tudo exceto" ao nível dos dados. Por exemplo, as contas de armazenamento que são inadvertidamente utilizadas para conteúdos mais confidenciais do que o pretendido, as políticas de proteção podem garantir que as permissões estão restritas aos administradores de segurança de dados.

Da mesma forma, para SQL do Azure Base de Dados, as políticas de proteção restringem o acesso a uma coluna se for encontrado conteúdo confidencial e a coluna etiquetada. Estão disponíveis configurações granulares para configurar quem pode manter o acesso a cada recurso de dados.

Fase 4 - Resumo

- Iniciar revisões de acesso ao site para relatórios de governação de acesso a dados – SharePoint no Microsoft 365

- Rever atividades com o registo de auditoria de gestão de riscos internos

- Melhores práticas para gerir o volume de alertas na gestão de riscos internos

- Gerir políticas de ciclo de vida do site – SharePoint no Microsoft 365

- Iniciar revisões de acesso ao site para relatórios de governação de acesso a dados – SharePoint no Microsoft 365