Criar e publicar políticas de proteção para origens do Azure (pré-visualização)

As políticas de controlo de acesso à proteção (políticas de proteção) permitem que as organizações protejam automaticamente dados confidenciais entre origens de dados. O Microsoft Purview já analisa recursos de dados e identifica elementos de dados confidenciais e esta nova funcionalidade permite-lhe restringir automaticamente o acesso a esses dados através de etiquetas de confidencialidade de Proteção de Informações do Microsoft Purview.

As políticas de proteção garantem que os Administradores do Enterprise têm de autorizar o acesso aos dados para um tipo de confidencialidade. Depois de ativar estas políticas, o controlo de acesso é imposto automaticamente sempre que forem detetadas informações confidenciais com Proteção de Informações do Microsoft Purview.

Ações suportadas

- Restrinja o acesso a recursos de dados etiquetados para que apenas os utilizadores e grupos selecionados possam aceder aos mesmos.

- Ação configurada em Etiquetas de Confidencialidade na solução Proteção de Informações do Microsoft Purview.

Origens suportadas

- Banco de Dados SQL Azure

- Armazenamento de Blobs do Azure*

- Azure Data Lake Storage Gen2*

Observação

*As origens do Armazenamento do Azure estão atualmente numa pré-visualização fechada. Para se inscrever, siga esta ligação.

Regiões com suporte

| Região | SQL do Azure | Armazenamento do Microsoft Azure |

|---|---|---|

| Norte da África do Sul | x | |

| Leste da Ásia | x | |

| Sudeste da Ásia | x | |

| Austrália Central | x | |

| Leste da Austrália | x | x |

| Sudeste da Austrália | x | |

| Brasil Sul | x | |

| Canadá Central | x | x |

| Leste do Canadá | x | |

| Leste da China | x | |

| China Leste 3 | x | |

| Norte da China | x | |

| Norte da China 2 | x | |

| China Norte 3 | x | |

| Norte da Europa | x | x |

| Europa Ocidental | x | x |

| França Central | x | x |

| Centro-Oeste da Alemanha | x | |

| Índia Central | x | |

| Sul da Índia | x | |

| Israel Central | x | |

| Norte da Itália | x | |

| Leste do Japão | x | |

| Oeste do Japão | x | |

| Coréia Central | x | |

| Noruega Leste | x | |

| Polônia Central | x | |

| Catar Central | x | |

| Suécia Central | x | |

| Suíça (Norte) | x | |

| Emirados Árabes Unidos Norte | x | |

| Sul do Reino Unido | x | |

| Oeste do Reino Unido do Reino Unido | x | |

| EUA Central | x | |

| Leste dos EUA | x | x |

| Leste 2 dos EUA | x | x |

| Centro-Norte dos EUA | x | |

| Centro-Sul dos EUA | x | x |

| Centro-Oeste dos EUA | x | |

| Oeste dos EUA | x | |

| Oeste 2 dos EUA | x | |

| E.U.A. Oeste 3 | x |

Pré-requisitos

- Microsoft 365 E5 licenças. Para obter informações sobre as licenças específicas necessárias, veja estas informações sobre etiquetas de sensitividade. Microsoft 365 E5 licenças de avaliação podem ser obtidas para o seu inquilino ao navegar para aqui a partir do seu ambiente.

- As contas do Microsoft Purview existentes foram atualizadas para o modelo de inquilino único do Microsoft Purview e para a nova experiência do Portal com a versão empresarial do Microsoft Purview.

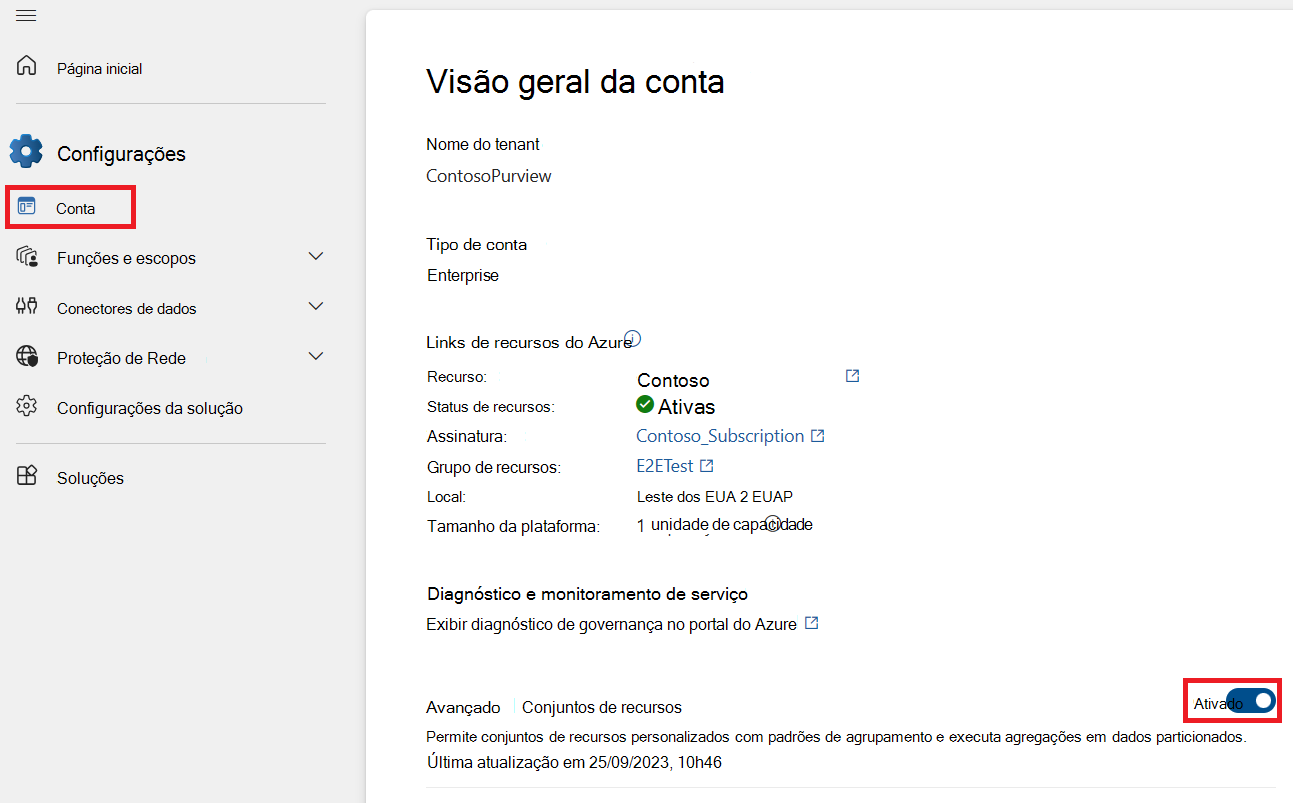

Ativar conjuntos de recursos avançados no Microsoft Purview:

Peça a um utilizador que seja curador de dados ou leitor de dados na coleção de raiz, inicie sessão no portal do Microsoft Purview e abra o menu Definições .

Na página Conta , localize Conjuntos de Recursos Avançados e defina o botão de alternar como Ativado.

-

Observação

Certifique-se de que também publica as etiquetas depois de as criar.

Registar origens – registe qualquer uma destas origens de que goste:

Observação

Para continuar, tem de ser um administrador de origem de dados na coleção onde a origem de armazenamento do Azure está registada.

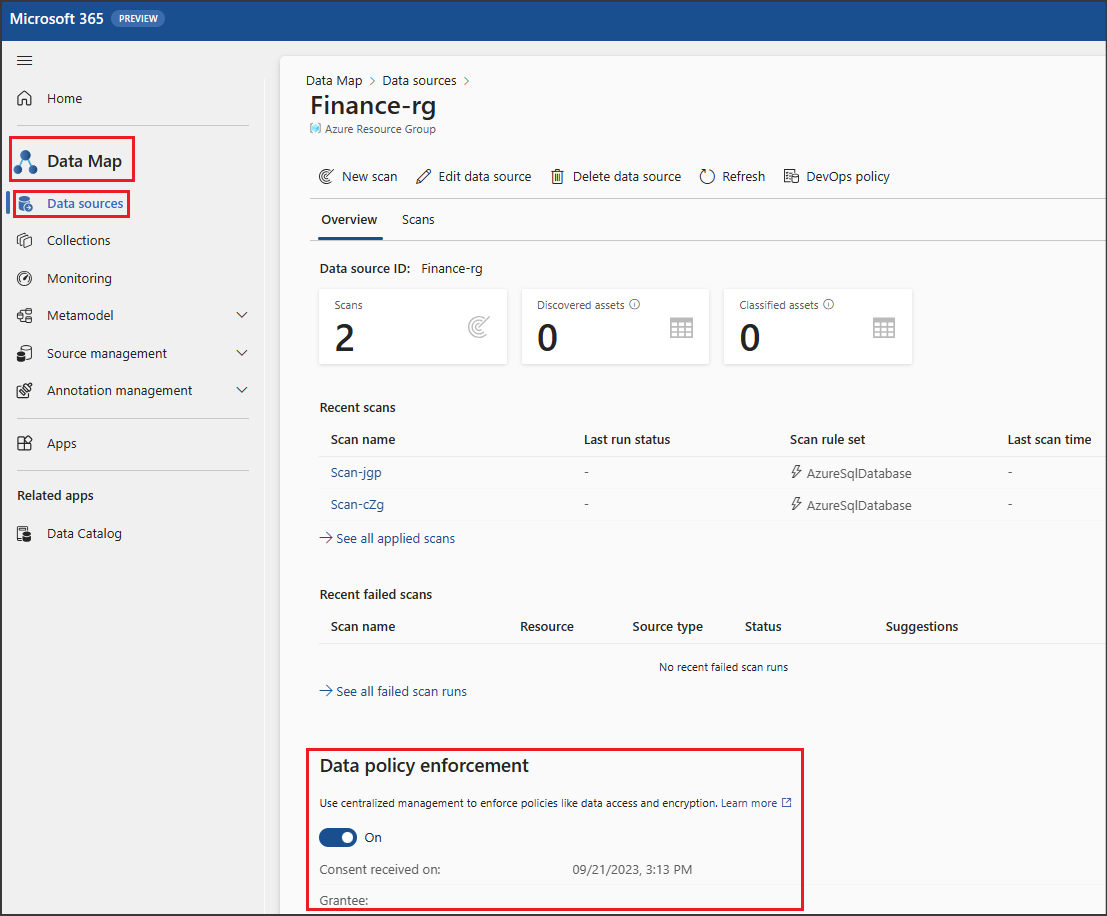

Ativar a imposição da política de dados

Aceda ao novo portal do Microsoft Purview.

Selecione o separador Mapa de Dados no menu esquerdo.

Selecione o separador Origens de dados no menu esquerdo.

Selecione a origem onde pretende ativar a imposição da política de dados.

Defina o botão de alternar Imposição da política de dados como Ativado, conforme mostrado na imagem abaixo.

Origens de análise – registe qualquer uma das origens que registou.

Observação

Aguarde pelo menos 24 horas após a análise.

Usuários e permissões

Existem vários tipos de utilizadores de que precisa e tem de configurar as funções e permissões correspondentes para estes utilizadores:

- Proteção de Informações do Microsoft Purview Administração - Amplos direitos para gerir Proteção de Informações solução: rever/criar/atualizar/eliminar políticas de proteção, etiquetas de confidencialidade e políticas de etiqueta/etiquetagem automática, todos os tipos de classificação. Também devem ter acesso total ao explorador de dados, ao explorador de atividades, Proteção de Informações do Microsoft Purview informações e relatórios.

- O utilizador precisa das funções do grupo de funções incorporado "Proteção de Informações", juntamente com novas funções para leitor de mapas de dados, leitor de informações, leitor de digitalização, leitor de origem. As permissões completas seriam:

- Proteção de Informações leitor

- Leitor de Mapas de Dados

- Leitor de Informações

- Leitor de Origem

- Leitor de Digitalização

- Proteção de Informações administrador

- analista de Proteção de Informações

- Investigador de proteção de informações

- Visualizador da lista de classificação de dados

- Visualizador de conteúdos de classificação de dados

- Administrador de avaliação do Microsoft Purview

-

Opção 1 - Recomendado:

- No painel grupos de funções do Microsoft Purview, procure Proteção de Informações.

- Selecione o grupo de funções Proteção de Informações, selecione Copiar.

- Dê-lhe o nome: "Pré-visualização - Proteção de Informações" e selecione Criar cópia.

- Selecione Pré-visualizar - Proteção de Informações e selecione Editar.

- Na página Funções , + Escolher funções e procure "leitor".

- Selecione estas quatro funções: Leitor de mapas de dados, leitor de informações, leitor de digitalização, leitor de origem.

- Adicione a Proteção de Informações do Microsoft Purview conta de utilizador de teste de administrador a este novo grupo copiado e conclua o assistente.

-

Opção 2- utiliza grupos incorporados (fornecerá mais permissões do que o necessário)

- Coloque uma nova conta de utilizador de teste de administrador Proteção de Informações do Microsoft Purview nos grupos incorporados para Proteção de Informações, Leitores do Data Estate Insights, Administradores de Origem de Dados.

- O utilizador precisa das funções do grupo de funções incorporado "Proteção de Informações", juntamente com novas funções para leitor de mapas de dados, leitor de informações, leitor de digitalização, leitor de origem. As permissões completas seriam:

- Proprietário/Administração de Dados – este utilizador irá ativar a sua origem para a aplicação da política de dados nas origens do Microsoft Purview para o Azure e Amazon S3.

Criar política de proteção

Agora que verificou os pré-requisitos e preparou a instância e a origem do Microsoft Purview para políticas de proteção e esperou pelo menos 24 horas após a análise mais recente, siga estes passos para criar as suas políticas de proteção:

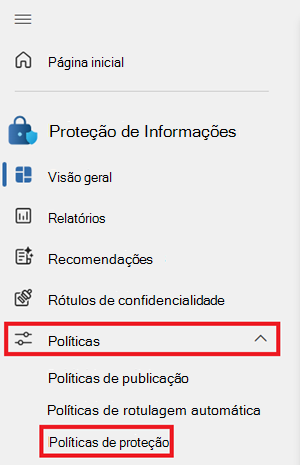

Dependendo do portal que estiver usando, navegue até um dos seguintes locais:

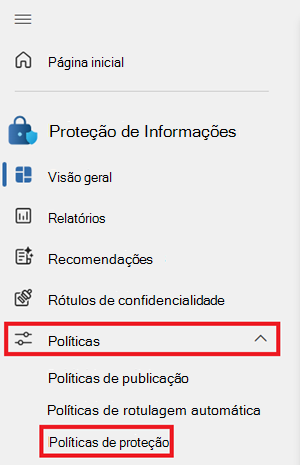

Iniciar sessão no portal> do Microsoft PurviewPolíticasde card Proteção de Informações >

Se a solução Proteção de Informações card não for apresentada, selecione Ver todas as soluções e, em seguida, selecione Proteção de Informações na secção Segurança de Dados.

Iniciar sessão no portal de conformidade do Microsoft Purview>Solutions Políticas> deproteção> de informações

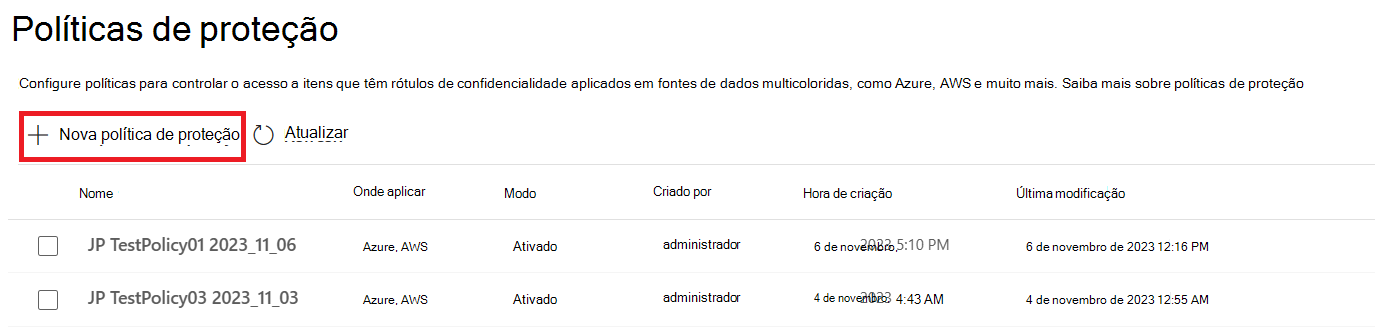

Selecione Políticas de proteção.

Selecione Nova política de proteção.

Forneça um nome e uma descrição e selecione Seguinte.

Selecione + Adicionar etiqueta de confidencialidade para adicionar etiquetas de confidencialidade para detetar para a política e selecione todas as etiquetas às quais pretende aplicar a política.

Selecione Adicionar e, em seguida, selecione Seguinte.

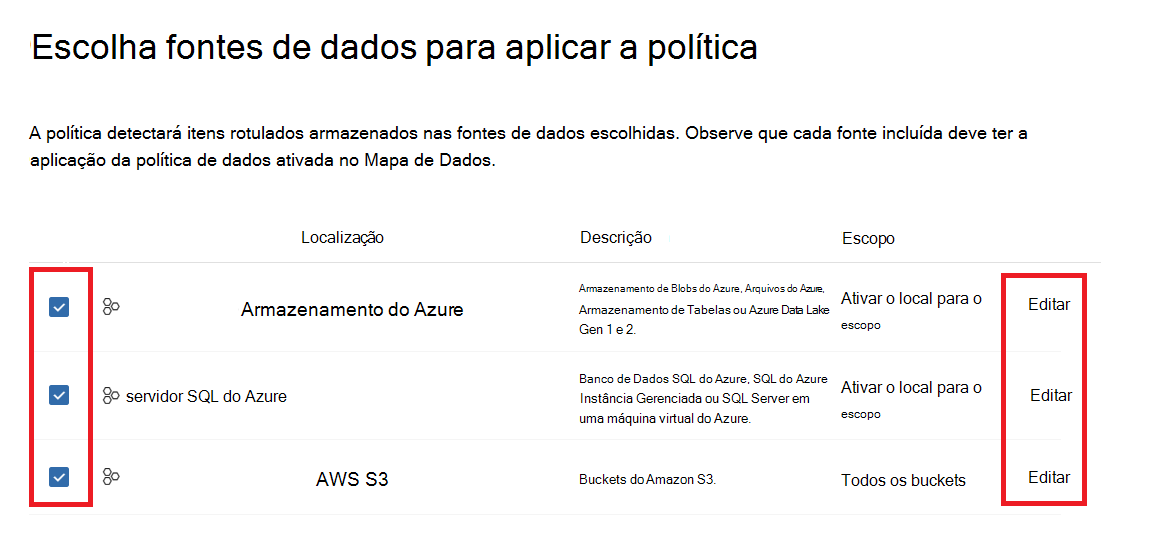

Selecione as origens às quais pretende aplicar a política. Pode selecionar múltiplos e selecionar o botão Editar para gerir o âmbito de cada seleção.

Consoante a sua origem, selecione o botão + Incluir na parte superior para adicionar até 10 recursos à sua lista de âmbitos. A política será aplicada a todos os recursos que selecionar.

Observação

Atualmente, é suportado um máximo de 10 recursos e têm de ser selecionados em Editar para que sejam ativados.

Selecione Adicionar e, em seguida, selecione Concluído quando a sua lista de origens estiver concluída.

Consoante a sua origem, selecione o tipo de política de proteção que pretende criar.

Selecione os utilizadores a quem NÃO será negado o acesso com base na etiqueta. Será negado a todas as pessoas na sua organização o acesso a itens etiquetados, exceto aos utilizadores e grupos que adicionar aqui.

Selecione Avançar.

Escolha se ativa a política imediatamente ou não e selecione Seguinte.

Selecione Enviar.

Selecione Concluído.

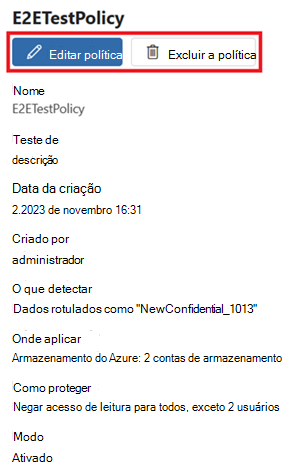

Deverá agora ver a nova política na lista de políticas de proteção. Selecione-o para confirmar que todos os detalhes estão corretos.

Gerir política de proteção

Para editar ou eliminar uma política de proteção existente, siga estes passos:

Abra o portal do Microsoft Purview.

Abra a solução Proteção de Informações.

Selecione o menu pendente Políticas e selecione Políticas de proteção.

Selecione a política que pretende gerir.

Para alterar qualquer um dos detalhes, selecione o botão Editar política .

Para eliminar a política, selecione o botão Eliminar política .