Treinamento do Workshop do Chief Information Security Officer (CISO)

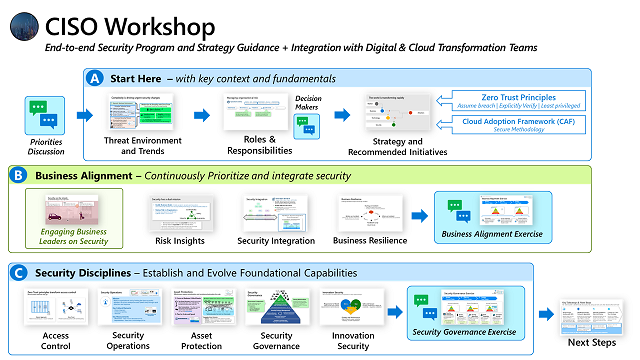

O workshop Chief Information Security Office (CISO) ajuda a acelerar a modernização do programa de segurança com estratégias de referência construídas usando os princípios Zero Trust.

O workshop abrange todos os aspetos de um programa de segurança abrangente, incluindo iniciativas estratégicas, funções e responsabilidades, métricas de sucesso, modelos de maturidade e muito mais. Vídeos e slides podem ser encontrados aqui.

Os clientes com o Microsoft Unified podem entrar em contato com o gerente de conta de sucesso do cliente (CSAM) para solicitar uma entrega do workshop CISO (sessão de previsão de segurança de ponta a ponta).

Porquê arranjar tempo para assistir a este workshop?

Você receberá conselhos práticos sobre como aumentar rapidamente a maturidade do seu programa de segurança, a postura de segurança e a capacidade de responder rapidamente a ataques. Essas práticas recomendadas, referências e outras orientações são baseadas em lições do mundo real aprendidas com nossos clientes e com as equipes de segurança interna da Microsoft.

Quem deve assistir a este workshop?

O workshop é útil para equipes de segurança, equipes de TI, líderes de negócios e equipes de nuvem, mas é focado principalmente em:

- CISO + Security Directors - modernize a estratégia de segurança e os componentes do programa, integre a segurança em uma organização maior.

- CIO + Diretores de TI - integre a segurança em programas de tecnologia, nuvem e outras iniciativas.

- Enterprise + Security Architects – e outras funções com amplas responsabilidades de estratégia/tecnologia.

Nota

Os vídeos do workshop CISO são modulares para que você possa saltar para qualquer seção de interesse ou começar no início e assistir até o fim.

O que há no workshop?

Orientação sobre como alinhar a segurança às prioridades de negócios em constante mudança, plataformas de tecnologia, cenário de ameaças e ferramentas de segurança. O workshop inclui estratégias e planos de referência, lições aprendidas e antipadrões/gotchas baseados em projetos do mundo real.

Os vídeos do workshop (cerca de 4 horas no total) e slides são organizados nestas discussões:

- Introdução e Visão Geral do Workshop CISO

- Parte A - Contexto-chave e fundamentos

- Tendências que afetam a segurança a partir do ambiente de ameaças, da tecnologia e das transformações de negócios

- Evolução das funções e responsabilidades de segurança, incluindo as principais melhores práticas e tendências a monitorizar

- Estratégia recomendada e iniciativas estratégicas para melhorar o seu programa: o papel do Zero Trust na estratégia, o custo (baixo) para os atacantes comprarem ferramentas e palavras-passe, aprendizagens sobre como obter informações fiáveis e uma análise empresarial de ataques de ransomware.

- Parte B - Alinhamento de negócios

- Envolver os líderes empresariais em segurança – orientação para ter uma conversa na língua dos líderes para explicar a segurança, métricas-chave para medir o sucesso de um programa e como obter suporte para objetivos de segurança.

- Risk Insights – discute a dupla missão da segurança para reduzir o risco para a organização e habilitar as metas de negócios, compartilha dicas sobre como alinhar as metas de negócios de segurança e o risco de negócios e compartilha insights sobre os tipos de motivações de invasores que a organização enfrenta.

- Security Integration - orientação para integrar com sucesso as equipes de segurança e integrar a segurança em processos de TI e de negócios. Incluindo uma discussão aprofundada sobre como construir um programa de gerenciamento de postura – uma equipe operacional focada em controles preventivos (que complementa a equipe de operações de segurança (SecOps/SOC) focada em deteção, resposta e recuperação)

- Business Resilience – discute como a resiliência empresarial é a estrela norte do programa de segurança em todas as disciplinas de segurança que requer o equilíbrio dos investimentos em segurança (antes, durante e depois de um incidente) e a criação de um ciclo de feedback forte. Esta seção também inclui discussão sobre o impacto de estratégias desequilibradas (que é um antipadrão comum).

- Modelos de maturidade que descrevem jornadas do mundo real para Risk Insights, Integração de Segurança e Resiliência de Negócios – incluindo ações concretas específicas para ajudá-lo a subir para o próximo nível

- Parte C – Disciplinas de Segurança

- Controle de acesso - discute como a abordagem Zero Trust está transformando o controle de acesso, incluindo identidade e acesso à rede convergindo em uma única abordagem coerente, e o surgimento do modelo Known-Trusted-Allowed (que atualiza a abordagem clássica autenticada/autorizada).

- Operações de Segurança – discute os principais aspetos de liderança de um recurso de operações de segurança, geralmente chamado de SecOps ou Centro de Operações de Segurança (SOC), incluindo métricas críticas de sucesso, pontos-chave de contato com líderes e funções de negócios e os elementos culturais mais importantes.

- Proteção de ativos – discute dois imperativos principais para equipes que gerenciam e protegem ativos (geralmente operações de TI ou operações de carga de trabalho em DevOps). Essas equipes devem priorizar o trabalho de segurança com base na criticidade dos negócios e devem se esforçar para dimensionar a segurança de forma eficiente em todo o conjunto grande, crescente e em constante evolução de ativos no acervo técnico.

- Security Governance – discute o papel da Security Governance como uma ponte entre o mundo dos objetivos de negócios e a tecnologia e como esse papel está mudando com o advento das transformações na nuvem, digital e zero trust. Esta seção também cobre os principais componentes da governança de segurança, incluindo risco, conformidade, arquitetura de segurança, gerenciamento de postura, inteligência (estratégica) contra ameaças e muito mais.

- Innovation Security - discussão sobre como a segurança de aplicativos evolui para uma abordagem moderna (incluindo DevSecOps) e áreas-chave de foco para impulsionar o sucesso desse recurso.

- Modelos de Maturidade de Governança de Segurança que descrevem jornadas do mundo real para Arquitetura de Segurança, Gerenciamento de Postura e Manutenção de Segurança de TI – incluindo ações concretas específicas para ajudá-lo a subir para o próximo nível

- Próximos Passos/Encerramento – encerra o workshop com as principais vitórias rápidas e os próximos passos

Nota

Os módulos da Sessão de Design de Arquitetura discutidos no vídeo ainda não foram publicados

Nota

A versão anterior do workshop do CISO está arquivada e disponível aqui

Próximos passos

Continue sua jornada como parte da Estrutura de Adoção de Segurança.