Общие сведения о безопасности платформы MITRE ATT&CK®

MITRE ATT&CK — это общедоступная база знаний тактики и методов, которые часто используются злоумышленниками, и создается и поддерживается при наблюдении реальных наблюдений. Многие организации используют mitRE ATT&CK база знаний для разработки конкретных моделей угроз и методологий, которые используются для проверки состояния безопасности в их средах.

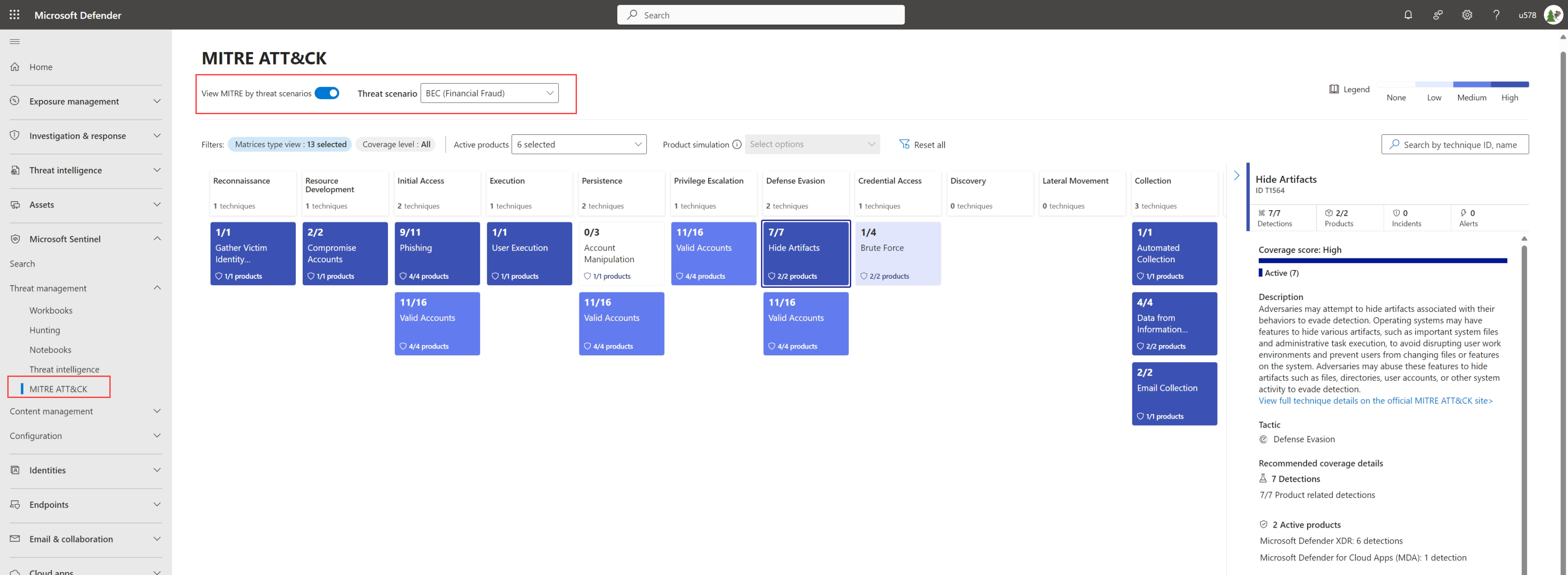

Microsoft Sentinel анализирует принимаемые данные не только для обнаружения угроз и помощи в расследовании, но и для визуализации характера и покрытия состояния безопасности вашей организации.

В этой статье описывается, как использовать страницу MITRE в Microsoft Sentinel для просмотра правил аналитики (обнаружения), уже активных в рабочей области, и обнаружения, доступные для настройки, чтобы понять охват безопасности вашей организации на основе тактики и методов из платформы MITRE ATT&CK®.

Внимание

Страница MITRE в Microsoft Sentinel сейчас находится на стадии ПРЕДВАРИТЕЛЬНОЙ ВЕРСИИ. Дополнительные условия предварительной версии Azure включают юридические термины , применимые к функциям Azure, которые находятся в бета-версии, предварительной версии или в противном случае еще не выпущены в общую доступность.

Необходимые компоненты

Прежде чем просмотреть покрытие MITRE для вашей организации в Microsoft Sentinel, убедитесь, что у вас есть следующие предварительные требования:

- Активный экземпляр Microsoft Sentinel.

- Необходимые разрешения для просмотра содержимого в Microsoft Sentinel. Дополнительные сведения см. в разделе Роли и разрешения в Microsoft Sentinel.

- Соединители данных, настроенные для приема соответствующих данных безопасности в Microsoft Sentinel. Дополнительные сведения см. в разделе Соединители данных Microsoft Sentinel.

- Активные правила запланированных запросов и правила практически в режиме реального времени (NRT), настроенные в Microsoft Sentinel. Дополнительные сведения см. в разделе "Обнаружение угроз" в Microsoft Sentinel.

- Знакомство с платформой MITRE ATT&CK и ее тактикой и методами.

Версия платформы MITRE ATT&CK

Microsoft Sentinel в настоящее время соответствует платформе MITRE ATT&CK версии 13.

Просмотр текущего покрытия MITRE

По умолчанию в матрице покрытия указаны как текущий активный запланированный запрос, так и правила почти в реальном времени (NRT).

Выполните одно из следующих действий в зависимости от используемого портала:

В портал Azure в разделе "Управление угрозами" выберите MITRE ATT&CK (предварительная версия).

Используйте любой из следующих методов:

Используйте условные обозначения , чтобы понять, сколько обнаружений в настоящее время активно в рабочей области для конкретной техники.

Используйте панель поиска для поиска определенной техники в матрице, используя имя метода или идентификатор, чтобы просмотреть состояние безопасности вашей организации для выбранного метода.

Выберите конкретный метод в матрице, чтобы просмотреть дополнительные сведения в области сведений. Воспользуйтесь ссылками, чтобы перейти к любому из следующих расположений.

В области "Описание" выберите "Просмотреть полные сведения о технике..." для получения дополнительных сведений о выбранном методе в база знаний платформы MITRE ATT&CK.

Прокрутите вниз в области и выберите ссылки на любой из активных элементов, чтобы перейти к соответствующей области в Microsoft Sentinel.

Например, выберите Запросы для охоты, чтобы перейти на страницу Охота. Там вы увидите отфильтрованный список запросов охоты, связанных с выбранным методом, и доступен для настройки в рабочей области.

На портале Defender на панели сведений также отображаются рекомендуемые сведения о охвате, включая соотношение активных обнаружений и служб безопасности (продуктов) из всех рекомендуемых обнаружений и служб для выбранного метода.

Моделирование возможного покрытия с помощью доступных обнаружений

В матрице покрытия MITRE смоделированный охват ссылается на доступные обнаружения, но не настроенные в настоящее время в рабочей области Microsoft Sentinel. Просмотрите смоделированное покрытие, чтобы получить представление о возможном состоянии безопасности вашей организации, если бы вы настроили все доступные обнаружения.

В Microsoft Sentinel в разделе "Управление угрозами" выберите MITRE ATTA&CK (предварительная версия) и выберите элементы в меню "Имитированные правила ", чтобы имитировать возможное состояние безопасности вашей организации.

Затем используйте элементы страницы, как и в противном случае, чтобы просмотреть имитированное покрытие для определенного метода.

Использование платформы MITRE ATT&CK в правилах аналитики и инцидентах

Наличие запланированного правила с применением методов MITRE, регулярно выполняемых в рабочей области Microsoft Sentinel, улучшает состояние безопасности, отображаемое для вашей организации в матрице покрытия MITRE.

Правила анализа.

- При настройке правил аналитики выберите конкрентые методы MITRE, которые будут применяться к правилу.

- При поиске правил аналитики отфильтруйте отображаемые правила по методам, чтобы быстрее найти нужные.

Дополнительные сведения см. в разделах Встроенные средства обнаружения угроз и Создание настраиваемых правил аналитики для обнаружения угроз.

Инциденты.

Когда инциденты создаются для оповещений, которые появляются с помощью правил с настроенными методами MITRE, эти методы также добавляются к инцидентам.

Дополнительные сведения см. в разделе Исследование инцидентов с помощью Microsoft Sentinel. Если ваша рабочая область подключена к платформе унифицированных операций безопасности Майкрософт (SecOps), изучите инциденты на портале Microsoft Defender.

Охота на угрозы.

- При создании нового запроса на поиск выберите определенную тактику и методы, применяемые к запросу.

- При поиске активных запросов для охоты отфильтруйте отображаемые запросы по тактикам, выбрав элемент из списка над сеткой. Выберите запрос, чтобы просмотреть сведения о тактике и технике в области сведений на стороне

- При создании закладок используйте сопоставление методов, унаследованное от запроса охоты, или создайте собственное сопоставление.

Дополнительные сведения см. в статьях Охота на угрозы с помощью Microsoft Sentinel и Отслеживание данных при поиске с помощью Microsoft Sentinel.

Связанный контент

Дополнительные сведения см. в разделе: