SQL için Microsoft Defender sunucularını makinelerde etkinleştirme

Makinelerdeki SQL sunucuları için Defender,

Önkoşullar

AMA'yı Bulut için Defender ile dağıtmadan önce aşağıdaki önkoşullara sahip olmanız gerekir:

Çoklu bulut ve şirket içi makinelerinizde Azure Arc'ın yüklü olduğundan emin olun.

- AWS ve GCP makineleri

- AWS bağlayıcınızı ekleyin ve Azure Arc'ı otomatik olarak sağlayın.

- GCP bağlayıcınızı ekleyin ve Azure Arc'ı otomatik olarak sağlayın.

- Şirket içi makineler

- Azure Arc'ı yükleyin.

- AWS ve GCP makineleri

Azure İzleyici Aracısı'nın desteklemesini istediğiniz Defender planlarının etkinleştirildiğinden emin olun:

Çoklu bulut SQL sunucuları için:

GCP projenizi Bulut için Microsoft Defender'a bağlama

Not

AWS bağlayıcısı veya GCP bağlayıcısı aracılığıyla çok bulutlu SQL sunucularınız için veritabanı korumasını etkinleştirmeniz gerekir.

Kullanılabilirlik

| Görünüş | Ayrıntılar |

|---|---|

| Sürüm durumu: | Genel kullanılabilirlik (GA) |

| Fiyatlandırma: | Makinelerdeki SQL sunucuları için Microsoft Defender fiyatlandırma sayfasında gösterildiği gibi faturalandırılır |

| Korumalı SQL sürümleri: | SQL Server sürümü: 2012, 2014, 2016, 2017, 2019, 2022 - Azure sanal makinelerinde SQL - Azure Arc özellikli sunucularda SQL Server |

| Bulut: |

AMA aracısını kullanarak Azure dışındaki makinelerde SQL için Defender'ın etkinleştirilmesi

Azure dışındaki makinelerde SQL için Defender'ın etkinleştirilmesi için önkoşullar

Etkin bir Azure aboneliği.

İlkeyi atamak istediğiniz abonelikte abonelik sahibi izinleri.

Makinelerde SQL Server önkoşulları:

- İzinler: SQL sunucusunu işletan Windows kullanıcısının veritabanında Sysadmin rolü olmalıdır.

- Uzantılar: İzin verilenler listesine aşağıdaki uzantılar eklenmelidir:

- SQL için Defender (IaaS ve Arc):

- Yayımcı: Microsoft.Azure.AzureDefenderForSQL

- Tür: AdvancedThreatProtection.Windows

- SQL IaaS Uzantısı (IaaS):

- Yayımcı: Microsoft.SqlServer.Management

- Tür: SqlIaaSAgent

- SQL IaaS Uzantısı (Arc):

- Yayımcı: Microsoft.AzureData

- Tür: WindowsAgent.SqlServer

- AMA uzantısı (IaaS ve Arc):

- Yayımcı: Microsoft.Azure.Monitor

- Tür: AzureMonitorWindowsAgent

- SQL için Defender (IaaS ve Arc):

"İlkeyi reddet" izin listesindeki adlandırma kuralları

SQL için Defender, kaynaklarımızı oluştururken aşağıdaki adlandırma kuralını kullanır:

- DCR:

MicrosoftDefenderForSQL--dcr - DCRA:

/Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - Kaynak grubu:

DefaultResourceGroup- - Log Analytics çalışma alanı:

D4SQL--

- DCR:

SQL için Defender, createdBy veritabanı etiketi olarak MicrosoftDefenderForSQL kullanır.

Azure dışındaki makinelerde SQL için Defender'ı etkinleştirme adımları

SQL server'ı Azure Arc'a bağlama. Desteklenen işletim sistemleri, bağlantı yapılandırması ve gerekli izinler hakkında daha fazla bilgi için aşağıdaki belgelere bakın:

Azure Arc yüklendikten sonra SQL Server için Azure uzantısı veritabanı sunucusuna otomatik olarak yüklenir. Daha fazla bilgi için bkz Azure Arc tarafından etkinleştirilen SQL Suncuu için otomatik bağlantıyı yönetin .

SQL için Defender'ın etkinleştirilmesi

Azure Portal’ında oturum açın.

Bulut için Microsoft Defender'ı arayın ve seçin.

Bulut için Defender menüsünde Ortam ayarları'nı seçin.

Uygun aboneliği seçin.

Defender planları sayfasında Veritabanları planını bulun ve Türleri seç'i seçin.

Kaynak türleri seçim penceresinde, planlı makinelerdeki SQL sunucularını Açık duruma getirin.

Devam'ı seçin.

Kaydet'i seçin.

Etkinleştirildikten sonra aşağıdaki ilke girişimlerinden birini kullanırız:

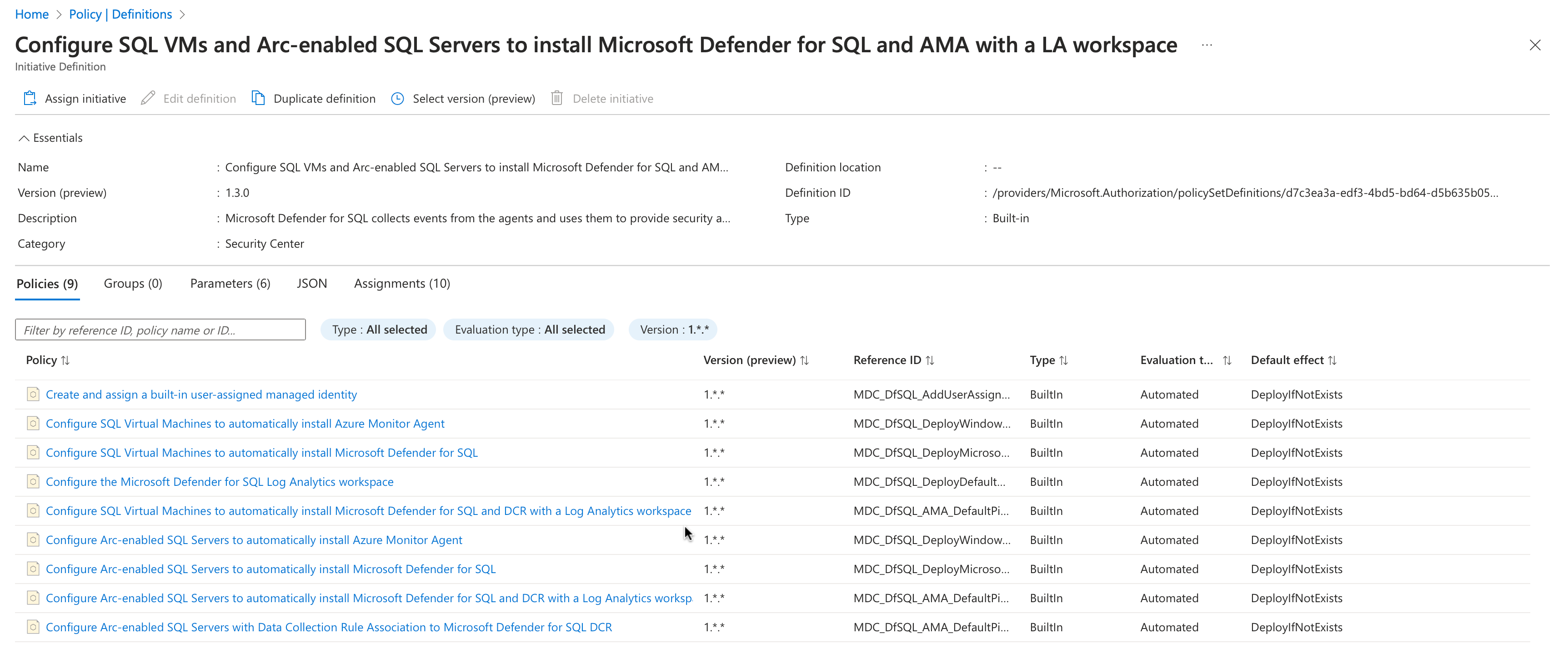

- SQL VM'lerini ve Arc özellikli SQL sunucularını sql ve AMA için Microsoft Defender'ı varsayılan LAW için log analytics çalışma alanı (LAW) ile yükleyecek şekilde yapılandırın. Bu, veri toplama kuralları ve varsayılan log analytics çalışma alanı ile kaynak grupları oluşturur. Log Analytics çalışma alanı hakkında daha fazla bilgi için bkz . Log Analytics çalışma alanına genel bakış.

- SQL ve AMA için Microsoft Defender'ı kullanıcı tanımlı bir LAW ile yüklemek için SQL VM'lerini ve Arc özellikli SQL sunucularını yapılandırın. Bu, önceden tanımlanmış bölgede veri toplama kuralları ve özel log analytics çalışma alanı içeren bir kaynak grubu oluşturur. Bu işlem sırasında Azure izleme aracısını yükleyeceğiz. AMA aracısını yükleme seçenekleri hakkında daha fazla bilgi için bkz . Azure İzleyici Aracısı önkoşulları.

Yükleme işlemini tamamlamak için 2017 ve daha eski sürümler için SQL sunucusunun (örnek) yeniden başlatılması gerekir.

AMA aracısını kullanarak Azure sanal makinelerinde SQL için Defender'ın etkinleştirilmesi

Azure sanal makinelerinde SQL için Defender'ın etkinleştirilmesi için önkoşullar

- Etkin bir Azure aboneliği.

- İlkeyi atamak istediğiniz abonelikte abonelik sahibi izinleri.

- Makinelerde SQL Server önkoşulları:

- İzinler: SQL sunucusunu işletan Windows kullanıcısının veritabanında Sysadmin rolü olmalıdır.

- Uzantılar: İzin verilenler listesine aşağıdaki uzantılar eklenmelidir:

- SQL için Defender (IaaS ve Arc):

- Yayımcı: Microsoft.Azure.AzureDefenderForSQL

- Tür: AdvancedThreatProtection.Windows

- SQL IaaS Uzantısı (IaaS):

- Yayımcı: Microsoft.SqlServer.Management

- Tür: SqlIaaSAgent

- SQL IaaS Uzantısı (Arc):

- Yayımcı: Microsoft.AzureData

- Tür: WindowsAgent.SqlServer

- AMA uzantısı (IaaS ve Arc):

- Yayımcı: Microsoft.Azure.Monitor

- Tür: AzureMonitorWindowsAgent

- SQL için Defender (IaaS ve Arc):

- Doğu ABD'de bir kaynak grubu oluşturduğumuz için, otomatik sağlama etkinleştirme işleminin bir parçası olarak bu bölgeye izin verilmelidir veya SQL için Defender yükleme işlemini başarıyla tamamlayamaz.

Azure sanal makinelerinde SQL için Defender'ı etkinleştirme adımları

Azure Portal’ında oturum açın.

Bulut için Microsoft Defender'ı arayın ve seçin.

Bulut için Defender menüsünde Ortam ayarları'nı seçin.

Uygun aboneliği seçin.

Defender planları sayfasında Veritabanları planını bulun ve Türleri seç'i seçin.

Kaynak türleri seçim penceresinde, planlı makinelerdeki SQL sunucularını Açık duruma getirin.

Devam'ı seçin.

Kaydet'i seçin.

Etkinleştirildikten sonra aşağıdaki ilke girişimlerinden birini kullanırız:

- SQL VM'lerini ve Arc özellikli SQL sunucularını sql ve AMA için Microsoft Defender'ı varsayılan LAW için log analytics çalışma alanı (LAW) ile yükleyecek şekilde yapılandırın. Bu, Doğu ABD'de bir kaynak grubu ve yönetilen kimlik oluşturur. Yönetilen kimliğin kullanımı hakkında daha fazla bilgi için bkz . Azure İzleyici'de aracılar için Resource Manager şablon örnekleri. Ayrıca Veri Toplama Kuralları (DCR) ve varsayılan LAW içeren bir kaynak grubu oluşturur. Tüm kaynaklar bu tek kaynak grubu altında bir araya getirilir. DCR ve LAW, sanal makinenin (VM) bölgesiyle uyumlu olacak şekilde oluşturulur.

- SQL ve AMA için Microsoft Defender'ı kullanıcı tanımlı bir LAW ile yüklemek için SQL VM'lerini ve Arc özellikli SQL sunucularını yapılandırın. Bu, Doğu ABD'de bir kaynak grubu ve yönetilen kimlik oluşturur. Yönetilen kimliğin kullanımı hakkında daha fazla bilgi için bkz . Azure İzleyici'de aracılar için Resource Manager şablon örnekleri. Ayrıca önceden tanımlanmış bölgede DCR ve özel LAW içeren bir kaynak grubu oluşturur.

Yükleme işlemini tamamlamak için 2017 ve daha eski sürümler için SQL sunucusunun (örnek) yeniden başlatılması gerekir.

Sık sorulan sorular

Dağıtım tamamlandıktan sonra başarılı bir dağıtım görmek için ne kadar beklememiz gerekir?

Tüm önkoşulların karşılandığı varsayılarak SQL IaaS Uzantısı tarafından koruma durumunun güncelleştirilmiş olması yaklaşık 30 dakika sürer.

Nasıl yaparım? dağıtımımın başarıyla sona erdiğini ve veritabanımın artık korunduğunu doğrulayın.

- Veritabanını Azure portalının üst arama çubuğunda bulun.

- Güvenlik sekmesinin altında Bulut için Defender'ı seçin.

- Koruma durumunu denetleyin. Durum Korumalı ise dağıtım başarılı oldu.

Azure SQL VM'lerinde yükleme işlemi sırasında oluşturulan yönetilen kimliğin amacı nedir?

Yönetilen kimlik Azure İlkesi bir parçasıdır ve bu da AMA'yı dışarı iter. Ama tarafından verileri toplamak ve Log Analytics Çalışma Alanı (LAW) aracılığıyla Bulut için Defender göndermek üzere veritabanına erişmek için kullanılır. Yönetilen kimliğin kullanımı hakkında daha fazla bilgi için bkz . Azure İzleyici'de aracılar için Resource Manager şablon örnekleri.

Yeni bir tane oluşturmak Bulut için Defender yerine kendi DCR veya yönetilen kimliğimi kullanabilir miyim?

Evet, yalnızca aşağıdaki betiği kullanarak kendi kimliğinizi veya DCR'nizi getirmenize izin veririz. Daha fazla bilgi için bkz . Büyük ölçekteki makinelerde SQL sunucuları için Microsoft Defender'ı etkinleştirme.

Otomatik sağlama işlemi aracılığıyla kaç kaynak grubu ve Log analytics çalışma alanı oluşturulur?

Varsayılan olarak, SQL makinesini içeren bölge başına kaynak grubunu, çalışma alanını ve DCR'yi oluştururuz. Özel çalışma alanı seçeneğini belirlerseniz, çalışma alanıyla aynı konumda yalnızca bir kaynak grubu/DCR oluşturulur.

AMA'ya sahip makinelerde SQL sunucularını uygun ölçekte nasıl etkinleştirebilirim?

Sql'in aynı anda birden çok abonelikte otomatik sağlama işlemi için Microsoft Defender'ı etkinleştirme işlemi için bkz . Makinelerde SQL sunucuları için Microsoft Defender'ı uygun ölçekte etkinleştirme. Azure Sanal Makineler, şirket içi ortamlar ve Azure Arc özellikli SQL sunucularında barındırılan SQL sunucuları için geçerlidir.

LAW'da AMA ile hangi tablolar kullanılır?

SQL VM'lerinde ve Arc özellikli SQL sunucularında SQL için Defender, veritabanından Bulut için Defender portalına veri aktarmak için Log Analytics Çalışma Alanı'nı (LAW) kullanır. Bu, KANUN'da yerel olarak hiçbir veri kaydedilmediği anlamına gelir. SQLAtpStatus ve SqlVulnerabilityAssessmentScanStatus adlı LAW içindeki tablolar MMA kullanım dışı bırakıldığında kullanımdan kaldırılır. ATP ve VA durumu Bulut için Defender portalında görüntülenebilir.

SQL için Defender, SQL sunucusundan günlükleri nasıl toplar?

SQL için Defender, SQL Server 2017 ile başlayarak Xevent kullanır. SQL Server'ın önceki sürümlerinde, SQL için Defender, SQL Server denetim günlüklerini kullanarak günlükleri toplar.

İlke girişiminde enableCollectionOfSqlQueriesForSecurityResearch adlı bir parametre görüyorum. Bu, verilerimin analiz için toplandığı anlamına mı geliyor?

Bu parametre bugün kullanımda değil. Varsayılan değeri false'tur; başka bir deyişle, değeri proaktif olarak değiştirmediğiniz sürece false olarak kalır. Bu parametrenin hiçbir etkisi yoktur.

İlgili içerik

İlgili bilgiler için şu kaynaklara bakın:

- Azure SQL için Microsoft Defender'ın SQL sunucularını her yerde nasıl koruyabileceği.

- SQL Veritabanı ve Azure Synapse Analytics için güvenlik uyarıları

- Veritabanları için Defender hakkında sık sorulan sorulara göz atın.