Nasıl Yapılır: Riski araştırma

Microsoft Entra Kimlik Koruması kuruluşlara ortamlarındaki kimlik risklerini araştırmak için kullanabilecekleri raporlama olanağı sağlar. Bu raporlar riskli kullanıcıları, riskli oturum açmaları, riskli iş yükü kimliklerini ve risk algılamalarını içerir. Olayların araştırılması, güvenlik stratejinizdeki zayıf noktaları daha iyi anlamak ve tanımlamak için önemlidir. Tüm bu raporlar içindeki olayların indirilmesine olanak sağlar. Daha fazla analiz için ayrılmış Güvenlik Bilgileri ve Olay Yönetimi (SIEM) aracı gibi diğer güvenlik çözümleriyle CSV biçimi veya tümleştirmesi. Kuruluşlar, verileri diğer kaynaklarla toplamak için Microsoft Defender ve Microsoft Graph API tümleştirmelerinden de yararlanabilir.

Raporlarda gezinme

Risk raporları, Microsoft Entra yönetim merkezinde Koruma>bulunur. Doğrudan raporlara gidebilir veya pano görünümünde önemli içgörülerin özetini görüntüleyebilir ve buradan ilgili raporlara gidebilirsiniz.

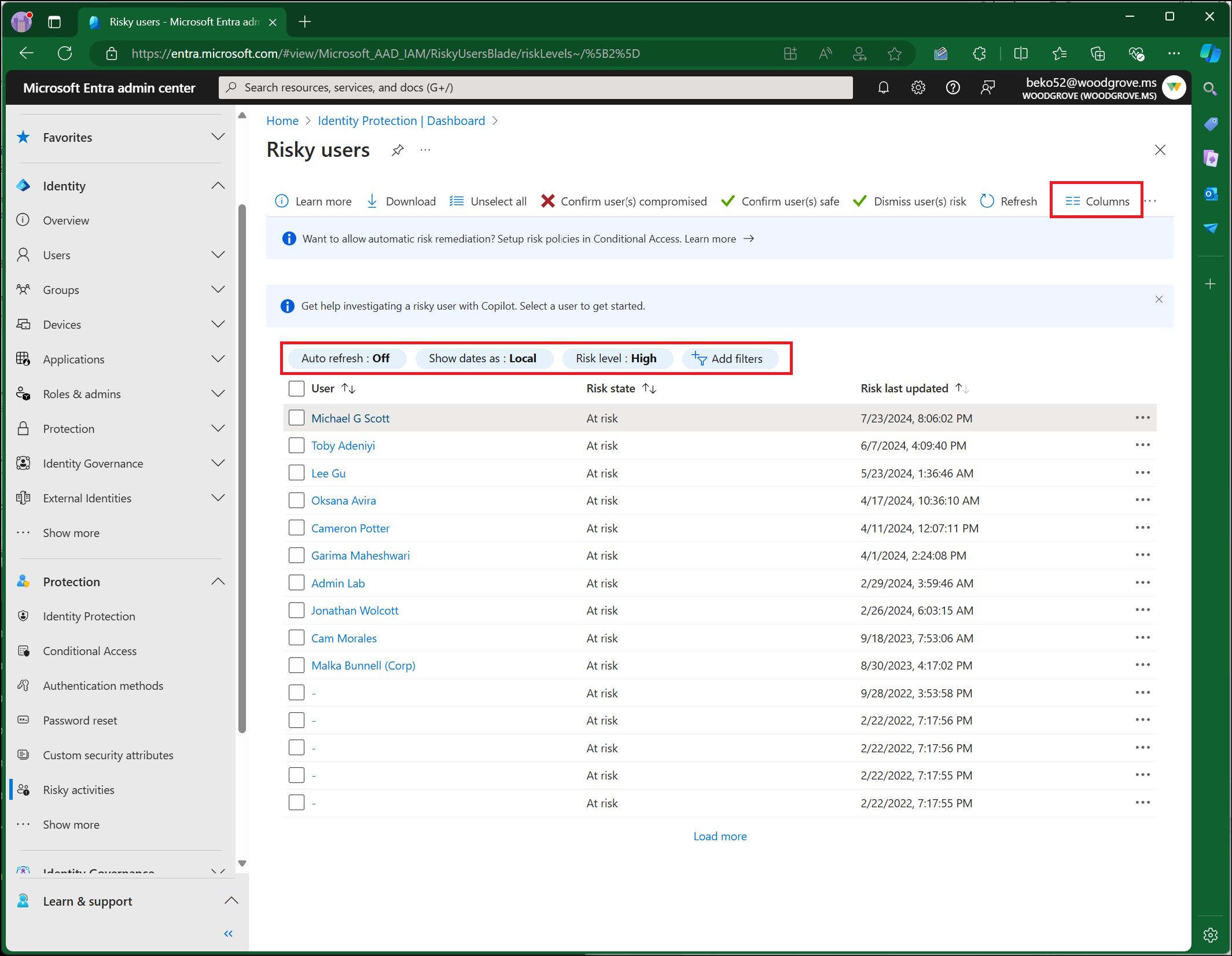

Her rapor, raporun en üstünde gösterilen dönem için tüm algılamaların listesiyle başlatılır. Yöneticiler isteğe bağlı olarak tercihlerine göre sütunları filtreleyebilir ve ekleyebilir veya kaldırabilir. Yöneticiler içindeki verileri indirebilir. CSV veya . Daha fazla işleme için JSON biçimi.

Yöneticiler bir veya birden çok girdi seçtiğinde, riski onaylama veya kapatma seçenekleri raporun en üstünde görünür. Tek bir risk olayının seçilmesi, araştırmalara yardımcı olmak için daha fazla ayrıntı içeren bir bölme açar.

Riskli kullanıcılar raporu

Riskli kullanıcılar raporu, hesapları şu anda risk altında olan veya risk altında olduğu düşünülen tüm kullanıcıları içerir. Riskli kullanıcılar, kaynaklara yetkisiz erişimi önlemek için araştırılmalı ve düzeltilmelidir. Güvenliğin yüksek olması nedeniyle yüksek riskli kullanıcılarla başlamanızı öneririz. Düzeylerin ne anlama gelenleri hakkında daha fazla bilgi edinin

Kullanıcı neden risk altında?

Kullanıcı şu durumlarda riskli bir kullanıcı olur:

- Bir veya daha fazla riskli oturum açma işlemleri var.

- Hesaplarında sızan kimlik bilgileri gibi bir veya daha fazla risk algılandı.

Riskli kullanıcıları araştırma

Riskli kullanıcıları görüntülemek ve araştırmak için Riskli kullanıcılar raporuna gidin ve sonuçları yönetmek için filtreleri kullanın. Sayfanın en üstünde risk düzeyi, durum ve risk ayrıntıları gibi diğer sütunları ekleme seçeneği vardır.

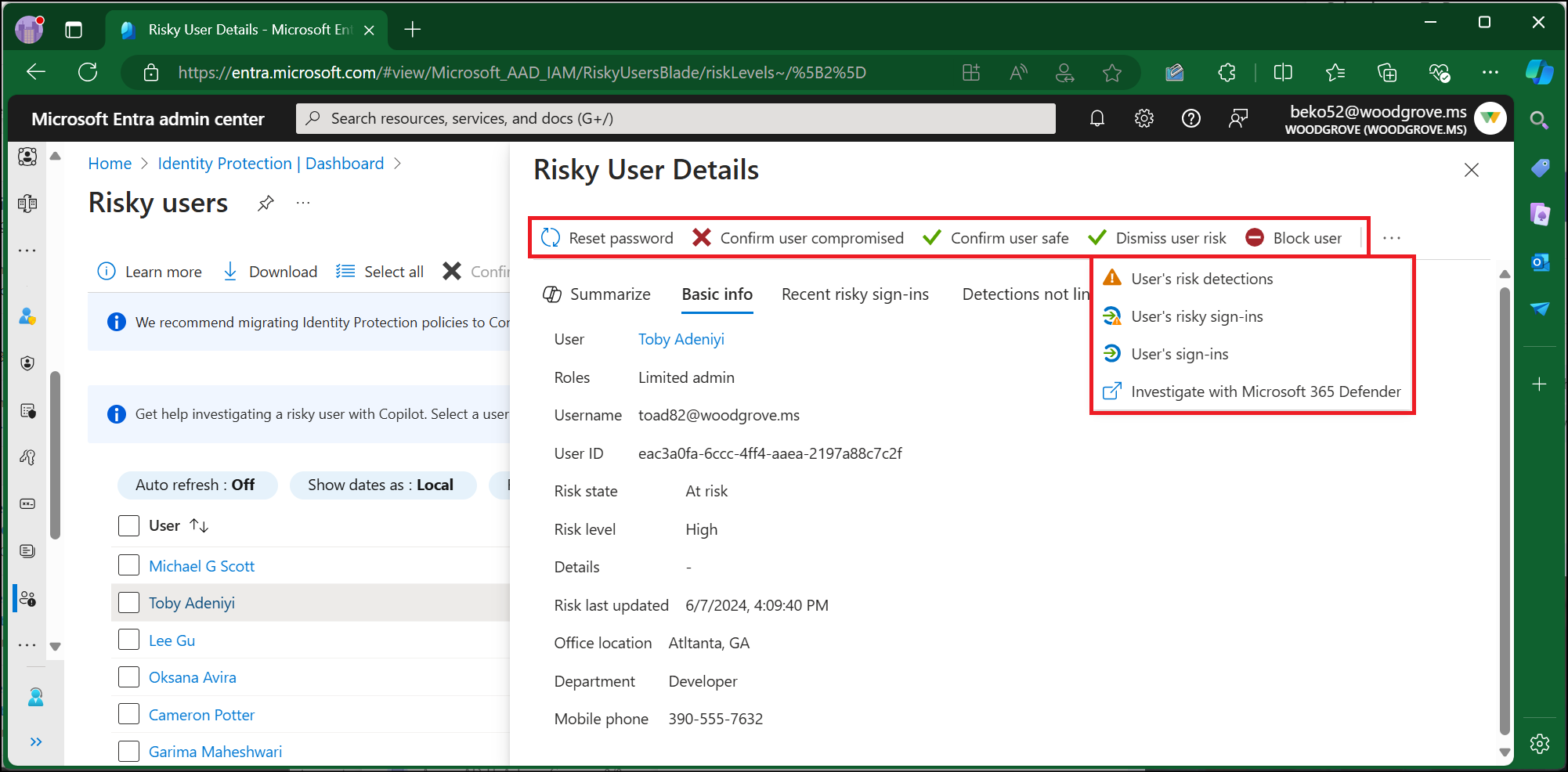

Yöneticiler tek bir kullanıcı seçtiğinde Riskli kullanıcı ayrıntıları bölmesi görüntülenir. Riskli kullanıcı ayrıntıları şunları sağlar: kullanıcı kimliği, ofis konumu, son riskli oturum açma, oturum açmayla bağlantılı olmayan algılamalar ve risk geçmişi. Risk geçmişi sekmesi, son 90 gün içinde kullanıcı riski değişikliğine neden olan olayları gösterir. Bu liste, kullanıcının riskini artıran risk algılamalarını içerir. Ayrıca, kullanıcının riskini azaltan kullanıcı veya yönetici düzeltme eylemlerini de içerebilir; örneğin, bir kullanıcı parolasını sıfırlar veya bir yönetici riski kapatıyor.

Güvenlik için Copilot'larınız varsa, doğal dilde bir özete erişebilirsiniz: kullanıcı risk düzeyinin neden yükseltildiği, hafifletme ve yanıtlama yönergeleri ve diğer yararlı öğelere veya belgelere bağlantılar.

Riskli kullanıcılar raporu tarafından sağlanan bilgilerle yöneticiler şunları görüntüleyebilir:

- Düzeltilen, kapatılan veya hala risk altında olan ve araştırılması gereken kullanıcı riski

- Algılamalar hakkında ayrıntılar

- Belirli bir kullanıcıyla ilişkili riskli oturum açma işlemleri

- Risk geçmişi

Kullanıcı düzeyinde işlem yapmak, o anda bu kullanıcıyla ilişkilendirilmiş olan tüm algılamalar için geçerlidir. Yöneticiler kullanıcılar üzerinde işlem yapabilir ve şunları seçebilir:

- Parolayı sıfırla - Bu eylem kullanıcının geçerli oturumlarını iptal eder.

- Kullanıcının güvenliğinin aşıldığını onaylayın - Bu eylem gerçek bir pozitif üzerinde gerçekleştirilen işlemdir. Kimlik Koruması, kullanıcı riskini yüksek olarak ayarlar ve yeni bir algılama ekler; Yönetici, kullanıcının güvenliğinin aşıldığını onaylar. Düzeltme adımları atılana kadar kullanıcı riskli kabul edilir.

- Kullanıcının güvenli olduğunu onaylayın - Bu eylem hatalı pozitif olduğunda gerçekleştirilen bir işlemdir. Bunun yapılması, bu kullanıcı üzerindeki risk ve algılamaları kaldırır ve kullanım özelliklerini yeniden öğrenmek için öğrenme moduna alır. Hatalı pozitifleri işaretlemek için bu seçeneği kullanabilirsiniz.

- Kullanıcı riskini kapat - Bu eylem iyi huylu pozitif bir kullanıcı riski üzerinde gerçekleştirilen bir işlemdir. Algıladığımız bu kullanıcı riski gerçek, ancak bilinen sızma testinden gelenler gibi kötü amaçlı değil. Benzer kullanıcıların ileride risk değerlendirmesine devam etmesi gerekir.

- Kullanıcıyı engelle - Bu eylem, saldırganın parolaya erişimi veya MFA gerçekleştirme yeteneği varsa kullanıcının oturum açmasını engeller.

- Microsoft 365 Defender ile araştırma - Bu eylem yöneticileri Microsoft Defender portalına götürerek bir yöneticinin daha fazla araştırma gerçekleştirmesini sağlar.

Riskli oturum açma işlemleri raporu

Riskli oturum açma işlemleri raporu, son 30 güne (bir ay) kadar filtrelenebilir veriler içerir. Kimlik Koruması, etkileşimli veya etkileşimli olmayan tüm kimlik doğrulama akışları için riski değerlendirir. Riskli oturum açma işlemleri raporu hem etkileşimli hem de etkileşimli olmayan oturum açma işlemleri gösterir. Bu görünümü değiştirmek için "oturum açma türü" filtresini kullanın.

Riskli oturum açma işlemleri raporu tarafından sağlanan bilgilerle yöneticiler şunları görüntüleyebilir:

- Risk altında olan, güvenliği ihlal edilen, güvenli onaylanan, kapatılan veya düzeltilen oturum açma işlemleri.

- Oturum açma girişimleriyle ilişkili gerçek zamanlı ve toplam risk düzeyleri.

- Tetiklenen algılama türleri

- Koşullu Erişim ilkeleri uygulandı

- MFA ayrıntıları

- Cihaz bilgileri

- Uygulama bilgileri

- Konum bilgileri

Yöneticiler riskli oturum açma olaylarında eylem gerçekleştirebilir ve şunları seçebilir:

- Oturum açma güvenliğinin aşıldığını onaylayın – Bu eylem, oturum açma işleminin gerçek bir pozitif olduğunu onaylar. Düzeltme adımları atılana kadar oturum açma riskli kabul edilir.

- Oturum açmanın güvenli olduğunu onaylayın – Bu eylem, oturum açma işleminin hatalı pozitif olduğunu onaylar. Benzer oturum açma işlemleri gelecekte riskli olarak kabul edilmemelidir.

- Oturum açma riskini kapat – Bu eylem zararsız bir gerçek pozitif için kullanılır. Algıladığımız bu oturum açma riski, bilinen bir sızma testinden veya onaylanmış bir uygulama tarafından oluşturulan bilinen etkinlikten gelenler gibi gerçek, ancak kötü amaçlı değil. Benzer oturum açma işlemleri ileride risk açısından değerlendirilmeye devam etmelidir.

Bu eylemlerin her birini ne zaman gerçekleştirebileceğiniz hakkında daha fazla bilgi edinmek için bkz . Microsoft risk geri bildirimimi nasıl kullanır?

Risk algılama raporu

Risk algılamaları raporu, son 90 güne (üç ay) kadar filtrelenebilir veriler içerir.

Risk algılamaları raporu tarafından sağlanan bilgilerle yöneticiler şunları bulabilir:

- Her risk algılama hakkında bilgi

- MITRE ATT&CK çerçevesini temel alan saldırı türü

- Aynı anda tetiklenen diğer riskler

- Oturum açma deneme konumu

- Bulut için Microsoft Defender Uygulamaları'ndan daha fazla ayrıntıya bağlantı sağlayın.

Yöneticiler daha sonra toplanan bilgilere göre işlem yapmak için kullanıcının risk veya oturum açma raporuna geri dönmeyi seçebilir.

Not

Sistemimiz, kullanıcı risk puanına katkıda bulunan risk olayının hatalı pozitif olduğunu veya MFA istemini tamamlama veya parola değişikliğini güvenli hale getirmek gibi ilke zorlamasıyla kullanıcı riskinin düzeltildiğini algılayabilir. Bu nedenle sistemimiz risk durumunu kapatacak ve "AI doğrulamalı oturum açma güvenli" risk ayrıntıları ortaya çıkacak ve artık kullanıcının riskine katkıda bulunmayacak.

İlk önceliklendirme

İlk önceliklendirmeyi başlatırken aşağıdaki eylemleri öneririz:

- Ortamınızdaki algılamalara göre saldırı sayısını, yüksek riskli kullanıcı sayısını ve diğer önemli ölçümleri görselleştirmek için KIMLIK Koruması panosunu gözden geçirin.

- Ortamınızda riskin belirgin olduğu ve yüksek riskli kullanıcıları ve oturum açma işlemlerini yönetmek için risk tabanlı erişim ilkelerinin etkinleştirilmesi gereken senaryoları anlamak için Etki analizi çalışma kitabını gözden geçirin.

- Hatalı pozitif sonuçları azaltmak için adlandırılmış konumlara kurumsal VPN'ler ve IP adresi aralıkları ekleyin.

- Güncelleştirilmiş kurumsal seyahat raporlaması için bilinen bir gezgin veritabanı oluşturmayı göz önünde bulundurun ve bunu seyahat etkinliğine çapraz başvuruda bulunurken kullanın.

- Aynı özelliklere sahip benzer etkinlikleri tanımlamak için günlükleri gözden geçirin. Bu etkinlik, güvenliği aşılmış hesapların daha fazla olduğunun göstergesi olabilir.

- IP adresi, coğrafya, başarı/başarısızlık gibi yaygın özellikler varsa bunları koşullu erişim ilkesiyle engellemeyi göz önünde bulundurun.

- Olası veri indirmeleri veya yönetim değişiklikleri dahil olmak üzere hangi kaynakların gizliliğinin ihlal edilebileceğini gözden geçirin.

- Koşullu Erişim aracılığıyla kendi kendine düzeltme ilkelerini etkinleştirme

- Kullanıcının yeni bir konumdan büyük miktarda dosya indirme gibi diğer riskli etkinlikleri gerçekleştirip gerçekleştirmediğini denetleyin. Bu davranış olası bir uzlaşmanın güçlü bir göstergesidir.

Bir saldırganın kullanıcının kimliğine bürünebildiğinden şüpheleniyorsanız, kullanıcının parolasını sıfırlamasını ve MFA gerçekleştirmesini ya da kullanıcıyı engellemesini ve tüm yenileme ve erişim belirteçlerini iptal etmelerini gerektirmelisiniz.

Araştırma ve risk düzeltme çerçevesi

Kuruluşlar, şüpheli etkinliklerle ilgili araştırmalarına başlamak için aşağıdaki çerçeveyi kullanabilir. Önerilen ilk adım, bir seçenekse kendi kendine düzeltmedir. Kendi kendine düzeltme, self servis parola sıfırlama veya risk tabanlı Koşullu Erişim ilkesinin düzeltme akışı aracılığıyla gerçekleşebilir.

Kendi kendine düzeltme bir seçenek değilse, bir yöneticinin riski düzeltmesi gerekir. Düzeltme, parola sıfırlama çağrılarak, kullanıcının MFA için yeniden kaydolmasını gerektirerek, kullanıcıyı engelleyerek veya senaryoya bağlı olarak kullanıcı oturumlarını iptal ederek gerçekleştirilir. Aşağıdaki akış grafiği, bir risk algılandığında önerilen akışı gösterir:

Risk kontrol altına alındıktan sonra, riski güvenli, risk altındaki olarak işaretlemek veya kapatmak için daha fazla araştırma gerekebilir. Güvenilir bir sonuca varmak için gerekli olabilir: söz konusu kullanıcıyla konuşma yapmak, oturum açma günlüklerini gözden geçirmek, denetim günlüklerini gözden geçirmek veya Log Analytics'te risk günlüklerini sorgulamak. Aşağıda, araştırmanın bu aşamasında önerilen eylemler özetlenmiştir:

- Günlükleri denetleyin ve etkinliğin belirli bir kullanıcı için normal olup olmadığını doğrulayın.

- Aşağıdaki özellikler de dahil olmak üzere kullanıcının geçmiş etkinliklerine bakarak kullanıcının belirli bir kullanıcı için normal olup olmadığını denetleyin.

- Uygulama

- Cihaz - Cihaz kayıtlı mı yoksa uyumlu mu?

- Konum - Kullanıcı farklı bir konuma mı seyahat ediyor yoksa birden çok konumdan cihazlara mı erişiyor?

- IP Adresi

- Kullanıcı aracısı dizesi

- Microsoft Sentinel gibi diğer güvenlik araçlarına erişiminiz varsa, daha büyük bir sorunu gösterebilecek ilgili uyarıları denetleyin.

- Microsoft 365 Defender'a erişimi olan kuruluşlar diğer ilgili uyarılar, olaylar ve MITRE ATT&CK zinciri aracılığıyla bir kullanıcı riski olayını izleyebilir.

- Riskli kullanıcılar raporundan gitmek için Riskli kullanıcılar raporunda kullanıcıyı seçin ve araç çubuğundaki üç noktayı (...) ve ardından Microsoft 365 Defender ile araştır'ı seçin.

- Aşağıdaki özellikler de dahil olmak üzere kullanıcının geçmiş etkinliklerine bakarak kullanıcının belirli bir kullanıcı için normal olup olmadığını denetleyin.

- Oturum açmayı tanıyıp tanımadığını onaylamak için kullanıcıya ulaşın; ancak e-posta veya Teams gibi yöntemlerin gizliliğinin tehlikeye girmiş olabileceğini göz önünde bulundurun.

- Aşağıdakiler gibi sahip olduğunuz bilgileri onaylayın:

- Zaman damgası

- Uygulama

- Cihaz

- Konum

- IP Adresi

- Aşağıdakiler gibi sahip olduğunuz bilgileri onaylayın:

- Araştırmanın sonuçlarına bağlı olarak, kullanıcıyı işaretleyin veya oturum açmayı onaylanmış, güvenli olarak işaretleyin veya riski reddedin.

- Benzer saldırıları önlemek veya kapsam içindeki boşlukları gidermek için risk tabanlı Koşullu Erişim ilkeleri ayarlayın.

Belirli algılamaları araştırma

Microsoft Entra tehdit bilgileri

Microsoft Entra Threat Intelligence risk algılamasını araştırmak için, Risk Algılama Ayrıntıları bölmesinin "ek bilgiler" alanında sağlanan bilgilere dayanarak şu adımları izleyin:

- Oturum açma şüpheli bir IP Adresinden yapıldı:

- IP adresinin ortamınızda şüpheli davranış gösterip göstermediğini onaylayın.

- IP, dizininizdeki bir kullanıcı veya kullanıcı kümesi için çok sayıda hata oluşturuyor mu?

- IP trafiği beklenmeyen bir protokolden mi yoksa uygulamadan mı geliyor, örneğin Exchange eski protokolleri?

- IP adresi bir bulut hizmeti sağlayıcısına karşılık geliyorsa, aynı IP'den çalışan yasal kurumsal uygulama olmadığını dikkate alın.

- Bu hesap bir parola spreyi saldırısının kurbanıydı:

- Dizininizdeki diğer kullanıcıların aynı saldırının hedefi olmadığını doğrulayın.

- Algılanan oturum açmada aynı zaman çerçevesi içinde görülen benzer atipik desenlere sahip oturum açma işlemleri diğer kullanıcılarda var mı? Parola spreyi saldırıları şu durumlarda olağan dışı desenler görüntüleyebilir:

- Kullanıcı aracısı dizesi

- Uygulama

- Protokol

- IP/ASN aralıkları

- Oturum açmaların zamanı ve sıklığı

- Bu algılama gerçek zamanlı bir kural tarafından tetiklendi:

- Dizininizdeki diğer kullanıcıların aynı saldırının hedefi olmadığını doğrulayın. Bu bilgiler kurala atanan TI_RI_#### numarası kullanılarak bulunabilir.

- Gerçek zamanlı kurallar, Microsoft'un tehdit bilgileri tarafından tanımlanan yeni saldırılara karşı koruma sağlar. Dizininizdeki birden çok kullanıcı aynı saldırının hedefiyse, oturum açma işleminin diğer özniteliklerindeki olağan dışı desenleri araştırın.

Atipik seyahat algılamalarını araştırma

- Etkinliğin geçerli bir kullanıcı tarafından gerçekleştirilmediğini doğrulayabilirseniz:

- Önerilen eylem: Oturum açma işlemini riskli olarak işaretleyin ve kendi kendine düzeltme tarafından gerçekleştirilmediyse parola sıfırlamayı çağırın. Saldırganın parola sıfırlama veya MFA gerçekleştirme ve parola sıfırlama erişimi varsa kullanıcıyı engelleyin.

- Kullanıcının görevleri kapsamında IP adresini kullandığı biliniyorsa:

- Önerilen eylem: Güvenli olarak oturum açmayı onaylayın.

- Kullanıcının uyarıda ayrıntılı olarak belirtilen hedefe yakın zamanda seyahat ettiğini onaylayabilirseniz:

- Önerilen eylem: Güvenli olarak oturum açmayı onaylayın.

- IP adresi aralığının tasdikli bir VPN'den olduğunu onaylayabilirseniz.

- Önerilen eylem: Güvenli olarak oturum açmayı onaylayın ve VPN IP adresi aralığını Microsoft Entra Id ve Bulut için Microsoft Defender Apps'teki adlandırılmış konumlara ekleyin.

Anormal belirteç ve belirteç veren anomali algılamalarını araştırma

- Etkinliğin geçerli bir kullanıcı tarafından gerçekleştirilmediğini, risk uyarısı, konum, uygulama, IP adresi, Kullanıcı Aracısı veya kullanıcı için beklenmeyen diğer özelliklerin birleşimini kullanarak doğrulayabilirseniz:

- Önerilen eylem: Oturum açma işlemini riskli olarak işaretleyin ve kendi kendine düzeltme tarafından gerçekleştirilmediyse parola sıfırlamayı çağırın. Bir saldırganın parola sıfırlama veya gerçekleştirme erişimi varsa kullanıcıyı engelleyin.

- Önerilen eylem: Risk tabanlı Koşullu Erişim ilkelerini parola sıfırlamayı gerektirecek, MFA gerçekleştirecek veya tüm yüksek riskli oturum açma işlemleri için erişimi engelleyecek şekilde ayarlayın.

- Kullanıcı için konum, uygulama, IP adresi, Kullanıcı Aracısı veya diğer özelliklerin beklendiğini doğrulayabiliyorsanız ve başka bir risk göstergesi yoksa:

- Önerilen eylem: Kullanıcının risk tabanlı koşullu erişim ilkesiyle kendi kendine düzeltmesine veya yöneticinin güvenli olarak oturum açmayı onaylamasına izin verin.

- Belirteç tabanlı algılamalar hakkında daha fazla araştırma yapmak için Belirteç taktikleri blog gönderisine bakın: Belirteç hırsızlığı araştırma playbook'u bulut belirteci hırsızlığını önleme, algılama ve yanıtlama.

Şüpheli tarayıcı algılamalarını araştırma

- Tarayıcı, kullanıcı tarafından yaygın olarak kullanılmaz veya tarayıcıdaki etkinlik normalde kullanıcıların davranışıyla eşleşmiyor.

- Önerilen eylem: Oturum açma işleminin riskli olduğunu onaylayın ve kendi kendine düzeltme tarafından gerçekleştirilmediyse parola sıfırlamayı çağırın. Bir saldırganın parola sıfırlama veya MFA gerçekleştirme erişimi varsa kullanıcıyı engelleyin.

- Önerilen eylem: Risk tabanlı Koşullu Erişim ilkelerini parola sıfırlamayı gerektirecek, MFA gerçekleştirecek veya tüm yüksek riskli oturum açma işlemleri için erişimi engelleyecek şekilde ayarlayın.

Kötü amaçlı IP adresi algılamalarını araştırma

- Etkinliğin geçerli bir kullanıcı tarafından gerçekleştirilmediğini doğrulayabilirseniz:

- Önerilen eylem: Oturum açma işleminin riskli olduğunu onaylayın ve kendi kendine düzeltme tarafından gerçekleştirilmediyse parola sıfırlamayı çağırın. Bir saldırganın parola sıfırlama veya MFA gerçekleştirme, parola sıfırlama ve tüm belirteçleri iptal etme erişimi varsa kullanıcıyı engelleyin.

- Önerilen eylem: Parola sıfırlamayı zorunlu kılarak risk tabanlı Koşullu Erişim ilkelerini ayarlayın veya tüm yüksek riskli oturum açma işlemleri için MFA gerçekleştirin.

- Kullanıcının görevleri kapsamında IP adresini kullandığı biliniyorsa:

- Önerilen eylem: Güvenli olarak oturum açmayı onaylayın.

Parola spreyi algılamalarını araştırma

- Etkinliğin geçerli bir kullanıcı tarafından gerçekleştirilmediğini doğrulayabilirseniz:

- Önerilen eylem: Oturum açma işlemini riskli olarak işaretleyin ve kendi kendine düzeltme tarafından gerçekleştirilmediyse parola sıfırlamayı çağırın. Bir saldırganın parola sıfırlama veya MFA gerçekleştirme, parola sıfırlama ve tüm belirteçleri iptal etme erişimi varsa kullanıcıyı engelleyin.

- Kullanıcının görevleri kapsamında IP adresini kullandığı biliniyorsa:

- Önerilen eylem: Oturum açmanın güvenli olduğunu onaylayın.

- Hesabın gizliliğinin ihlal edildiğini onaylayamıyorsanız ve hesaba karşı deneme yanılma veya parola spreyi göstergeleri görmüyorsanız.

- Önerilen eylem: Kullanıcının risk tabanlı koşullu erişim ilkesiyle kendi kendine düzeltmesine veya yöneticinin güvenli olarak oturum açmayı onaylamasına izin verin.

- Gereksiz hesap kilitlenmelerini önlemek için Microsoft Entra akıllı kilitleme uygun şekilde yapılandırıldığından emin olun.

Parola spreyi risk algılamaları hakkında daha fazla araştırma için Parola spreyi araştırması makalesine bakın.

Sızdırılan kimlik bilgileri algılamalarını araştırma

- Bu algılama, bir kullanıcı için sızdırılan bir kimlik bilgisi belirlediyse:

- Önerilen eylem: Kullanıcının güvenliğinin aşıldığını onaylayın ve kendi kendine düzeltme tarafından gerçekleştirilmediyse parola sıfırlamayı çağırın. Bir saldırganın parola sıfırlama veya MFA gerçekleştirme, parola sıfırlama ve tüm belirteçleri iptal etme erişimi varsa kullanıcıyı engelleyin.