將 AWS 帳戶連線至適用於雲端的 Microsoft Defender

工作負載通常需要跨越多個雲端平台。 因此雲端安全性服務也必須這麼做。 適用於雲端的 Microsoft Defender 能協助保護 Amazon Web Services (AWS) 中的工作負載,但您必須在那些工作負載和適用於雲端的 Defender 之間設定連線。

下列螢幕擷取畫面說明了顯示於適用於雲端的 Defender 概觀儀表板 (部分機器翻譯) 中的 AWS 帳戶。

您可以透過觀賞「專業領域中的適用於雲端的 Defender」影片系列中的適用於雲端的 Defender 中的新 AWS 連接器 (部分機器翻譯) 影片來深入了解。

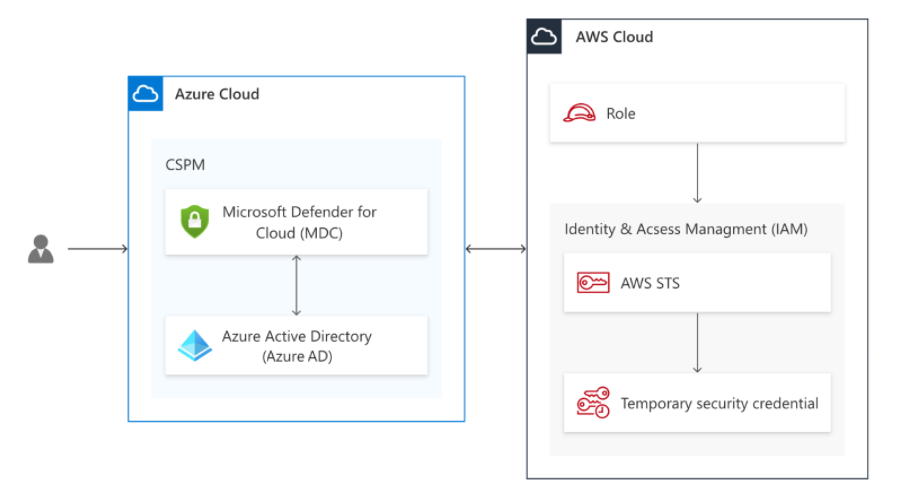

AWS 驗證流程

適用於雲端的 Microsoft Defender 和 AWS 之間會使用同盟驗證。 所有與驗證相關的資源都會建立成為 CloudFormation 範本部署的一部分,包括:

識別提供者 (OpenID 連線)

身分識別與存取權管理 (IAM) 角色搭配同盟主體 (連線至識別提供者)。

跨雲端驗證程式的架構如下所示:

適用於雲端的 Microsoft Defender CSPM 服務會取得有效存留期為 1 小時的 Microsoft Entra 權杖,其由 Microsoft Entra ID 使用 RS256 演算法簽署。

Microsoft Entra 權杖會與 AWS 短期認證交換,而適用於雲端的 Microsoft Defender CSPM 服務會擔任 CSPM IAM 角色 (假設具有 Web 身分識別)。

由於角色的主體是信任關係原則中定義的同盟身分識別,因此 AWS 識別提供者會透過下列流程向 Microsoft Entra ID 驗證 Microsoft Entra 權杖,流程內容包括:

驗證受眾

權杖數位簽章驗證

憑證指紋

只有在符合信任關係中定義的驗證條件之後,才能擔任適用於雲端的 Microsoft Defender CSPM 角色。 針對角色層級定義的條件會用於 AWS 內部驗證,並只允許適用於雲端的 Microsoft Defender CSPM 應用程式 (已驗證的受眾) 存取特定角色 (而不是任何其他 Microsoft 權杖)。

AWS 識別提供者驗證 Microsoft Entra 權杖之後,AWS STS 會以 AWS 短期認證 (CSPM 服務用來掃描 AWS 帳戶) 交換該權杖。

必要條件

若要完成本文中的程序,您需要:

Microsoft Azure 訂用帳戶。 如果您沒有 Azure 訂用帳戶,您可以免費註冊一個。

已在您的 Azure 訂用帳戶上設定的適用於雲端的 Microsoft Defender (部分機器翻譯)。

AWS 帳戶的存取權。

相關 Azure 訂用帳戶的參與者等級權限。

注意

無法在國家政府雲端 (Azure Government、由 21Vianet 營運的 Microsoft Azure) 上使用 AWS 連接器。

原生連接器方案需求

每個方案都有自己的原生連接器需求。

適用於容器的 Defender

如果您選擇適用於容器的 Microsoft Defender 方案,您會需要:

- 至少一個具備 EKS Kubernetes API 伺服器存取權限的 Amazon EKS 叢集。 如果您需要建立新的 EKS 叢集,請遵循開始使用 Amazon EKS – eksctl中的指示進行。

- 在叢集的區域中建立新的 Amazon SQS 佇列、

Kinesis Data Firehose傳遞資料流,以及 Amazon S3 貯體的資源容量。

適用於 SQL 的 Defender

如果您選擇適用於 SQL 的 Microsoft Defender 方案,您會需要:

- 您的訂用帳戶必須啟用適用於 SQL 的 Microsoft Defender。 了解如何保護資料庫 (部分機器翻譯)。

- 有效 AWS 帳戶,以及執行 SQL Server 或 RDS Custom for SQL Server 的 EC2 執行個體。

- 安裝在 EC2 執行個體或 RDS Custom for SQL Server 上的適用於伺服器的 Azure Arc。

建議您使用自動佈建流程,以在現有及未來的所有 EC2 執行個體上安裝 Azure Arc。 若要啟用 Azure Arc 自動佈建功能,您需要相關 Azure 訂用帳戶上的擁有者權限。

AWS 系統管理員 (SSM) 會使用 SSM 代理程式來處理自動佈建。 部分 Amazon Machine Images 已經預先安裝 SSM 代理程式。 如果您的 EC2 執行個體中沒有 SSM 代理程式,則您必須使用下列來自 Amazon 的指示加以安裝:安裝適用於混合式和多重雲端環境的 SSM 代理程式 (Windows)。

確定您的 SSM 代理程式具有 AmazonSSMManagedInstanceCore 受控原則。 其會啟用 AWS Systems Manager 服務的核心功能。

在與 Azure Arc 連線的機器上啟用這些其他延伸模組:

- 適用於端點的 Microsoft Defender

- 弱點評量解決方案 (TVM 或 Qualys)

- 與 Azure Arc 連線的機器上的 Log Analytics 代理程式,或是 Azure 監視器代理程式

確定選取的 Log Analytics 工作區已安裝安全性解決方案。 Log Analytics 代理程式和 Azure 監視器代理程式目前於「訂用帳戶」等級設定。 同一訂用帳戶下的所有 AWS 帳戶和 Google Cloud Platform (GCP) 專案都會繼承 Log Analytics 代理程式和 Azure 監視器代理程式的訂用帳戶設定。

深入了解適用於雲端的 Defender 的監視元件 (部分機器翻譯)。

適用於開放原始碼資料庫的 Defender (預覽)

如果您選擇適用於開放原始碼關聯式資料庫的 Defender 方案,您需要:

您需要 Microsoft Azure 訂用帳戶。 如果您沒有 Azure 訂用帳戶,您可以註冊免費訂用帳戶。

您必須在 Azure 訂用帳戶上啟用適用於雲端的 Microsoft Defender。

區域可用性:所有公用 AWS 區域 (不包括特拉維夫、米蘭、雅加達、西班牙和巴林)。

適用於伺服器的 Defender

如果您選擇適用於伺服器的 Microsoft Defender 方案,您需要:

- 您的訂閱必須啟用適用於雲端的 Microsoft Defender。 在啟用增強的安全性功能一文中了解如何啟用方案。

- 具有 EC2 執行個體的有效 AWS 帳戶。

- 安裝於 EC2 執行個體上適用於伺服器的 Azure Arc。

建議您使用自動佈建流程,以在現有及未來的所有 EC2 執行個體上安裝 Azure Arc。 若要啟用 Azure Arc 自動佈建功能,您需要相關 Azure 訂用帳戶上的擁有者權限。

AWS 系統管理員會使用 SSM 代理程式自動佈建。 部分 Amazon Machine Images 已經預先安裝 SSM 代理程式。 如果您的 EC2 執行個體中沒有 SSM 代理程式,請使用下列其中一個來自 Amazon 的指示來加以安裝:

確定您的 SSM 代理程式具有 AmazonSSMManagedInstanceCore 受控原則,其會啟用 AWS Systems Manager 服務的核心功能。

您必須具有 SSM 代理程式,才能在 EC2 機器上進行 Arc 代理程式的自動佈建。 如果 SSM 不存在,或已從 EC2 中移除,Arc 佈建便無法繼續。

注意

作為會在上線流程期間執行的 CloudFormation 範本的一部分,系統會建立自動化流程並針對在 CloudFormation 初始執行期間存在的所有 EC2 每 30 天觸發一次。 此排程掃描的目的是要確保所有相關的 EC2 都具有具備必要 IAM 原則的 IAM 設定檔,以允許適用於雲端的 Defender 存取、管理及提供相關安全性功能 (包括 Arc 代理程式佈建)。 該掃描不會套用至在執行 CloudFormation 後建立的 EC2。

如果您想要在現有的和未來的 EC2 執行個體上手動安裝 Azure Arc,請利用 EC2 執行個體應連線至 Azure Arc 中的建議,識別未安裝 Azure Arc 的執行個體。

在與 Azure Arc 連線的機器上啟用這些其他延伸模組:

- 適用於端點的 Microsoft Defender

- 弱點評量解決方案 (TVM 或 Qualys)

- 與 Azure Arc 連線的機器上的 Log Analytics 代理程式,或是 Azure 監視器代理程式

確定選取的 Log Analytics 工作區已安裝安全性解決方案。 Log Analytics 代理程式和 Azure 監視器代理程式目前於「訂用帳戶」等級設定。 同一訂用帳戶下的所有 AWS 帳戶和 GCP 專案都會繼承 Log Analytics 代理程式和 Azure 監視器代理程式的訂用帳戶設定。

深入了解適用於雲端的 Defender 的監視元件 (部分機器翻譯)。

注意

由於 Log Analytics 代理程式 (也稱為 MMA) 設定為在 2024 年 8 月 (英文) 淘汰,目前相依於該代理程式的所有適用於伺服器的 Defender 功能及安全性功能 (包括此頁面上所述的功能),在淘汰日期之前都可以透過適用於端點的 Microsoft Defender 整合 (部分機器翻譯) 或無代理程式掃描 (部分機器翻譯) 取用。 如需目前依賴 Log Analytics 代理程式的每個功能藍圖詳細資訊,請參閱此公告 (部分機器翻譯)。

適用於伺服器的 Defender 會將標籤指派給您的 EC2 執行個體,以及您的 Azure ARC 資源,以管理自動佈建流程。 您必須將這些標籤正確指派給您的資源,讓適用於雲端的 Defender 可以加以管理:AccountId、Cloud、InstanceId 與 MDFCSecurityConnector。

Defender CSPM

如果您選擇 Microsoft Defender CSPM 方案,您會需要:

- Microsoft Azure 訂用帳戶。 如果您沒有 Azure 訂用帳戶,您可以註冊免費訂用帳戶。

- 您必須在 Azure 訂用帳戶上啟用適用於雲端的 Microsoft Defender (部分機器翻譯)。

- 將您的非 Azure 機器 (部分機器翻譯)、AWS 帳戶 (部分機器翻譯) 連線。

- 若要存取 CSPM 方案提供的所有功能,該方案必須由訂用帳戶擁有者啟用。

- 若要啟用 CIEM (雲端基礎結構權利管理) 功能,用於上線流程的 Entra ID 帳戶必須具有租用戶的應用程式管理員或雲端應用程式管理員目錄角色 (或建立應用程式註冊的同等管理員權限)。 只有在上線流程期間才需要這項需求。

深入了解如何啟用 Defender CSPM (部分機器翻譯)。

連接 AWS 帳戶

若要使用原生連接器,將您的 AWS 連線至適用於雲端的 Defender:

登入 Azure 入口網站。

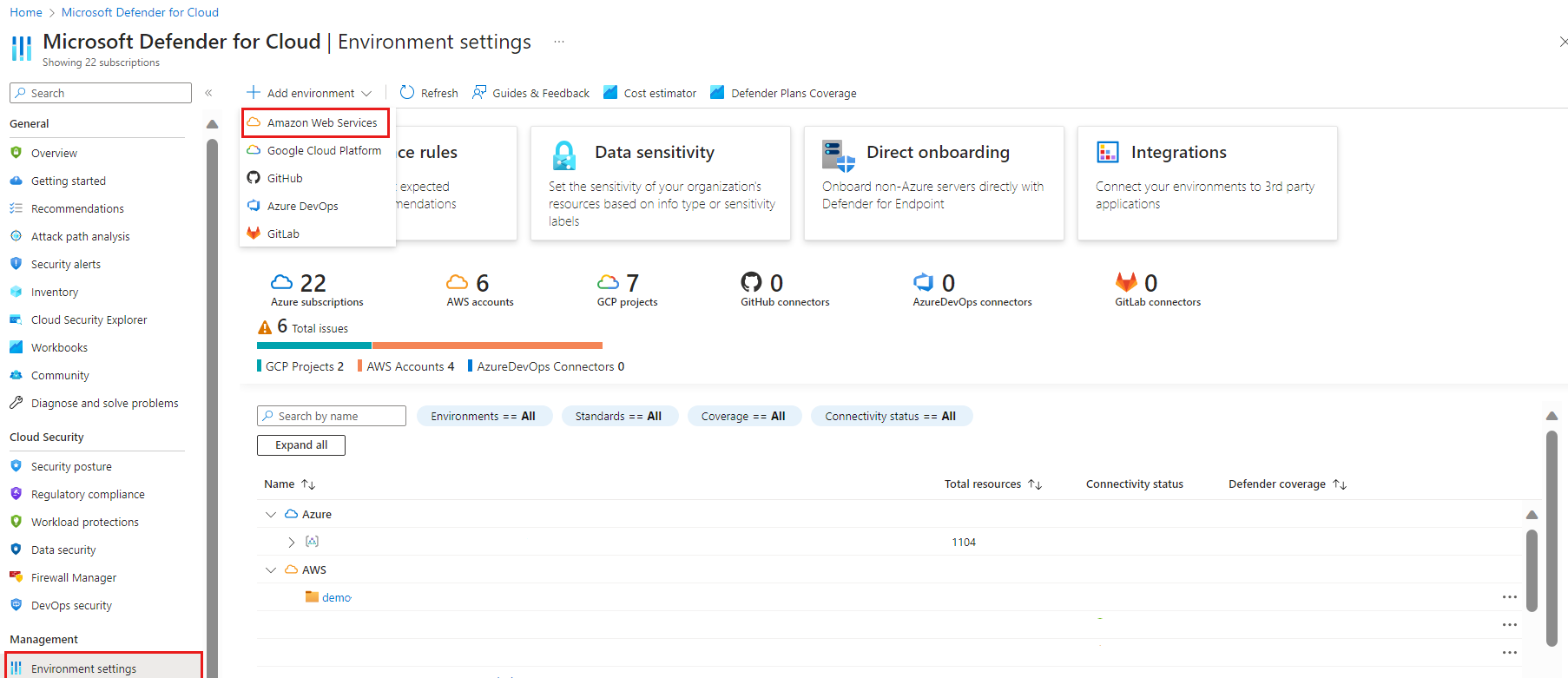

移至 [適用於雲端的 Defender]>[環境設定]。

選取 [新增環境] > [Amazon Web Services]。

輸入 AWS 帳戶的詳細資料,包括儲存連接器資源的位置。

AWS 區域下拉式清單可讓您選擇「適用於雲端的 Defender」進行 API 呼叫的區域。 所有從下拉式清單中取消選取的區域代表「適用於雲端的 Defender」將不會對這些區域進行 API 呼叫。

選取間隔以每 4、6、12 或 24 小時掃描 AWS 環境。

某些資料收集器會以固定掃描間隔執行,且不會受到自訂間隔設定的影響。 下表顯示已每個排除資料收集器的固定掃描間隔:

資料收集器名稱 掃描間隔 EC2Instance

ECRImage

ECRRepository

RDSDBInstance

S3Bucket

S3BucketTags

S3Region

EKSCluster

EKSClusterName

EKSNodegroup

EKSNodegroupName

AutoScalingAutoScalingGroup1 小時 EcsClusterArn

EcsService

EcsServiceArn

EcsTaskDefinition

EcsTaskDefinitionArn

EcsTaskDefinitionTags

AwsPolicyVersion

LocalPolicyVersion

AwsEntitiesForPolicy

LocalEntitiesForPolicy

BucketEncryption

BucketPolicy

S3PublicAccessBlockConfiguration

BucketVersioning

S3LifecycleConfiguration

BucketPolicyStatus

S3ReplicationConfiguration

S3AccessControlList

S3BucketLoggingConfig

PublicAccessBlockConfiguration12 小時

注意

(選擇性) 選取 [管理帳戶] 以建立管理帳戶的連接器。 接著會為在所提供管理帳戶下探索到的每個成員帳戶建立連接器。 所有新上線的帳戶也都會啟用自動佈建。

(選擇性) 使用 [AWS 區域] 下拉式功能表來選取要掃描的特定 AWS 區域。 預設會選取所有區域。

選取 Defender 方案

在精靈的這個區段中,您會選取想要啟用的適用於雲端的 Defender 方案。

選取 [下一步: 選取方案]。

[選取方案] 索引標籤是您針對此 AWS 帳戶選擇要啟用適用於雲端的 Defender 功能的位置。 每個方案都有其專屬的權限需求 (部分機器翻譯),而且可能會需要付費。

重要

為了呈現您建議的目前狀態,Microsoft Defender 雲端安全性態勢管理方案每天都會查詢 AWS 資源 API 數次。 這些唯讀的 API 呼叫不會產生任何費用,但如果您已啟用讀取事件的線索,則「會」在 CloudTrail 中註冊這些呼叫。

一如在 AWS 文件中所述,無需為保留一個線索而支付額外費用。 如果您將資料從 AWS 匯出 (例如,匯出至外部 SIEM 系統),則此增加的呼叫量也可能會增加擷取成本。 在那種情況下,建議您從適用於雲端的 Defender 使用者或 ARN 角色中篩選出唯讀呼叫:

arn:aws:iam::[accountId]:role/CspmMonitorAws。 (這是預設的角色名稱。請確認您帳戶上設定的角色名稱。)根據預設,會將伺服器方案設定為 [開啟]。 此設定是將適用於伺服器的 Defender 涵蓋範圍延伸至 AWS EC2 的必要設定。 請確定您已滿足 Azure Arc 的網路需求 (部分機器翻譯)。

您也可以選取 [設定] 以視需要編輯設定。

注意

EC2 執行個體或 GCP 虛擬機器已經不再存在的個別 Azure Arc 伺服器 (以及具有已中斷連線或已過期 (部分機器翻譯) 狀態的個別 Azure Arc 伺服器) 會在 7 天後移除。 此流程會移除無關的 Azure Arc 實體,以確保只會顯示與現有執行個體相關的 Azure Arc 伺服器。

根據預設,會將容器方案設定為 [開啟]。 若要讓適用於容器的 Defender 保護 AWS EKS 叢集,這是必要的設定。 請確定您已滿足適用於容器的 Defender 方案的網路需求 (部分機器翻譯)。

注意

應該安裝已啟用 Azure Arc 的 Kubernetes、適用於 Defender 感應器的 Azure Arc 延伸模組,以及適用於 Kubernetes 的 Azure 原則。 請使用適用於雲端的 Defender 專用建議來部署延伸模組 (及 Azure Arc,視情況需要),如保護 Amazon Elastic Kubernetes Service 叢集 (部分機器翻譯) 中所說明。

您也可以選取 [設定] 以視需要編輯設定。 如果您選擇關閉此設定,則也將會停用 [威脅偵測 (控制平面)] 功能。 深入了解功能可用性 (部分機器翻譯)。

根據預設,資料庫方案會設定為 [開啟]。 此設定是將適用於 SQL 的 Defender 涵蓋範圍延伸至 AWS EC2 和 RDS Custom for SQL Server 以及 RDS 上開放原始碼關聯式資料庫的必要條件。

(選擇性) 選取 [設定] 以視需要編輯設定。 我們建議您將其設定為預設設定。

選取 [設定存取權],然後選取下列選項:

a. 選取部署類型:

- 預設存取:允許適用於雲端的 Defender 掃描您的資源,並自動包括未來的功能。

- 最低權限存取:僅將所選取方案目前所需之權限的存取權授與適用於雲端的 Defender。 如果您選取最低權限,您將會針對取得連接器健康情況的完整功能性所需的任何新角色和權限收到通知。

b. 選取部署方法:AWS CloudFormation 或 Terraform。

注意

如果您選取 [管理帳戶] 以建立針對管理帳戶的連接器,則 UI 將不會顯示使用 Terraform 進行上線的索引標籤,但您仍然可以使用 Terraform 進行上線,這與在使用 Terraform 將 AWS/GCP 環境上線至適用於雲端的 Microsoft Defender - Microsoft 社群中樞 (英文) 中涵蓋的內容類似。

遵循畫面上適用於所選取部署方法的指示,以在 AWS 上完成必要的相依性。 如果要將管理帳戶上線,您必須以 Stack 和 StackSet 兩種形式執行 CloudFormation 範本。 在上線之後,最晚 24 小時內會針對成員帳戶建立連接器。

選取 [下一步:檢閱並產生]。

選取 建立。

適用於雲端的 Defender 會立即開始掃描您的 AWS 資源。 安全性建議會在數小時後顯示。

將 CloudFormation 範本部署至您的 AWS 帳戶

將 AWS 帳戶連線至適用於雲端的 Microsoft Defender 時,您會將 CloudFormation 範本部署至 AWS 帳戶。 此範本會針對連線建立所有必要的資源。

使用堆疊來部署 CloudFormation 範本 (或 StackSet,如果您有管理帳戶的話)。 部署範本時,堆疊建立精靈提供下列選項。

Amazon S3 URL:使用您自己的安全性設定,將下載的 CloudFormation 範本上傳至您自己的 S3 貯體。 在 AWS 部署精靈中輸入 S3 貯體 URL。

上傳範本檔案:AWS 會自動建立用來儲存 CloudFormation 範本的 S3 貯體。 S3 貯體自動化有安全性設定錯誤,這會導致出現

S3 buckets should require requests to use Secure Socket Layer建議。 您可以套用下列原則來補救此建議:{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }注意

在對 AWS 管理帳戶進行上線期間執行 CloudFormation StackSets 時,您可能會遇到下列錯誤訊息:

You must enable organizations access to operate a service managed stack set此錯誤表示您沒有針對 AWS Organizations 啟用信任存取 (英文)。

若要補救此錯誤訊息,您的 CloudFormation StackSets 頁面會有一則提示,其中有一個按鈕可讓您選取來啟用信任存取。 啟用信任存取之後,必須再次執行 CloudFormation 堆疊。

監視您的 AWS 資源

適用於雲端的 Defender 中的安全性建議頁面會顯示您的 AWS 資源。 您可以使用環境篩選來享受適用於雲端的 Defender 中的多重雲端功能。

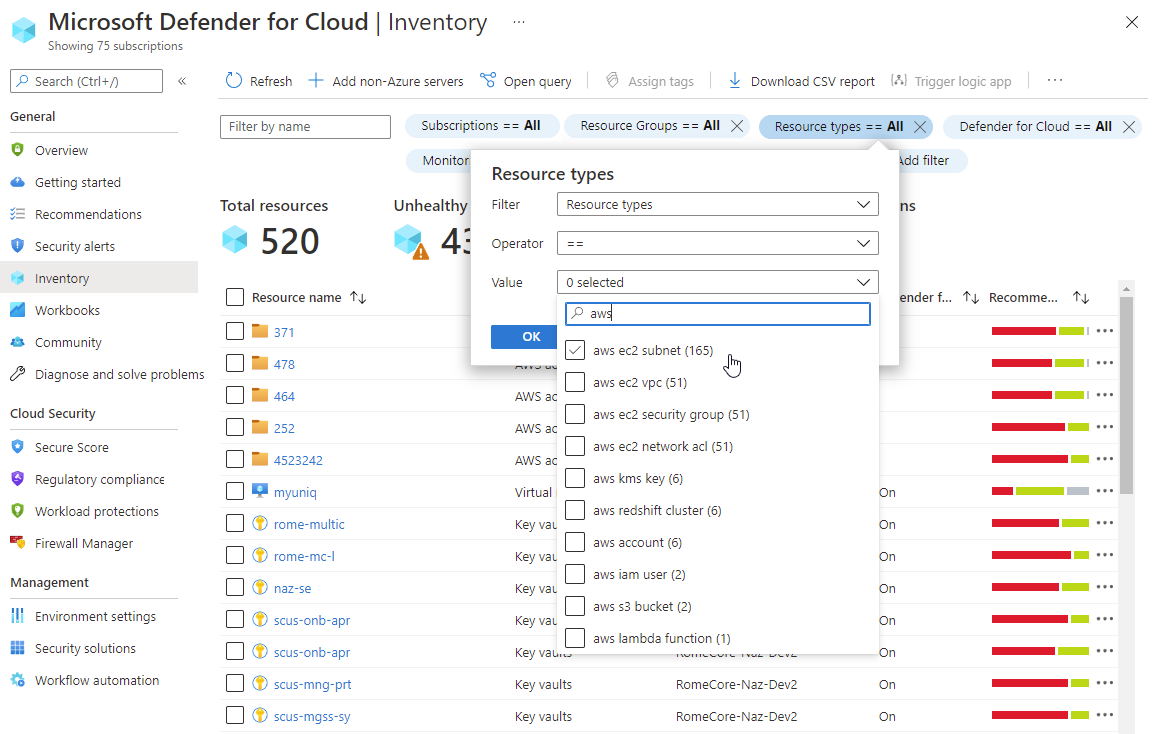

若要依資源類型檢視資源的所有作用中建議,請使用適用於雲端的 Defender 中的資產清查頁面,並篩選至您所要的 AWS 資源類型。

與 Microsoft Defender XDR 整合

啟用適用於雲端的 Defender 時,系統會自動將其安全性警示整合至 Microsoft Defender 入口網站中。 不需執行進一步的步驟。

適用於雲端的 Microsoft Defender 和 Microsoft Defender XDR 之間的整合,能將您的雲端環境導入 Microsoft Defender XDR 中。 現在,藉由將適用於雲端的 Defender 警示和雲端關聯性整合到 Microsoft Defender XDR,SOC 小組就能從單一介面中存取所有安全性資訊。

深入了解適用於雲端的 Defender 在 Microsoft Defender XDR 中的警示 (部分機器翻譯)。

深入了解

查看下列部落格:

清除資源

本文沒有任何資源需要清理。

下一步

與 AWS 帳戶連線是適用於雲端的 Microsoft Defender 所提供的多重雲端體驗之一:

- 將存取權指派給工作負載擁有者。

- 使用適用於雲端的 Defender 保護所有資源 (部分機器翻譯)。

- 設定您的內部部署機器 (部分機器翻譯) 和 GCP 專案 (部分機器翻譯)。

- 取得有關將 AWS 帳戶上線之常見問題 (部分機器翻譯) 的解答。

- 針對多重雲端連接器進行疑難排解 (部分機器翻譯)。

![顯示 [堆疊建立精靈] 的螢幕擷取畫面,其中包含範本來源的選項。](media/quickstart-onboard-aws/cloudformation-template.png)