教學課程:收集弱點情報

重要事項

在 2024 年 6 月 30 日,Microsoft Defender 威脅情報 (Defender TI) 獨立入口網站 (https://ti.defender.microsoft.com) 已淘汰,無法再存取。 客戶可以在 Microsoft Defender 入口網站或搭配 Microsoft Security Copilot 繼續使用Defender TI。

深入了解

本教學課程會逐步引導您執行數種指標搜尋,以使用 Microsoft Defender 入口網站中的 Microsoft Defender 威脅情報 (Defender TI) 來收集弱點情報。

先決條件

Microsoft Entra ID 或個人 Microsoft 帳戶。 登入或建立帳戶

Defender TI Premium 授權。

注意事項

沒有 Defender TI Premium 授權的使用者仍然可以存取我們的免費 Defender TI 供應專案。

免責聲明

Defender TI 可能包含即時即時觀察和威脅指標,包括惡意基礎結構和敵人威脅工具。 Defender TI 內的任何IP位址和網域搜尋都可安全地進行搜尋。 Microsoft共用在線資源 (例如,IP 位址、被視為真實威脅的功能變數名稱) 會帶來明顯且現存的威脅。 我們要求您在執行下列教學課程時,使用其最佳判斷,並將與惡意系統互動時的不必要的風險降至最低。 Microsoft刪除惡意 IP 位址、主機和網域,以將風險降至最低。

開始之前

如先前的免責聲明所述,可疑和惡意指標會為了您的安全而中斷。 在 Defender TI 中搜尋時,從 IP 位址、網域和主機中移除任何括號。 請勿直接在瀏覽器中搜尋這些指標。

在 Microsoft Defender 入口網站中開啟 Defender TI

- 存取 Defender入口網站 並完成 Microsoft 驗證流程。 深入了解 Defender 入口網站

- 流覽至 威脅情報>Intel 總管。

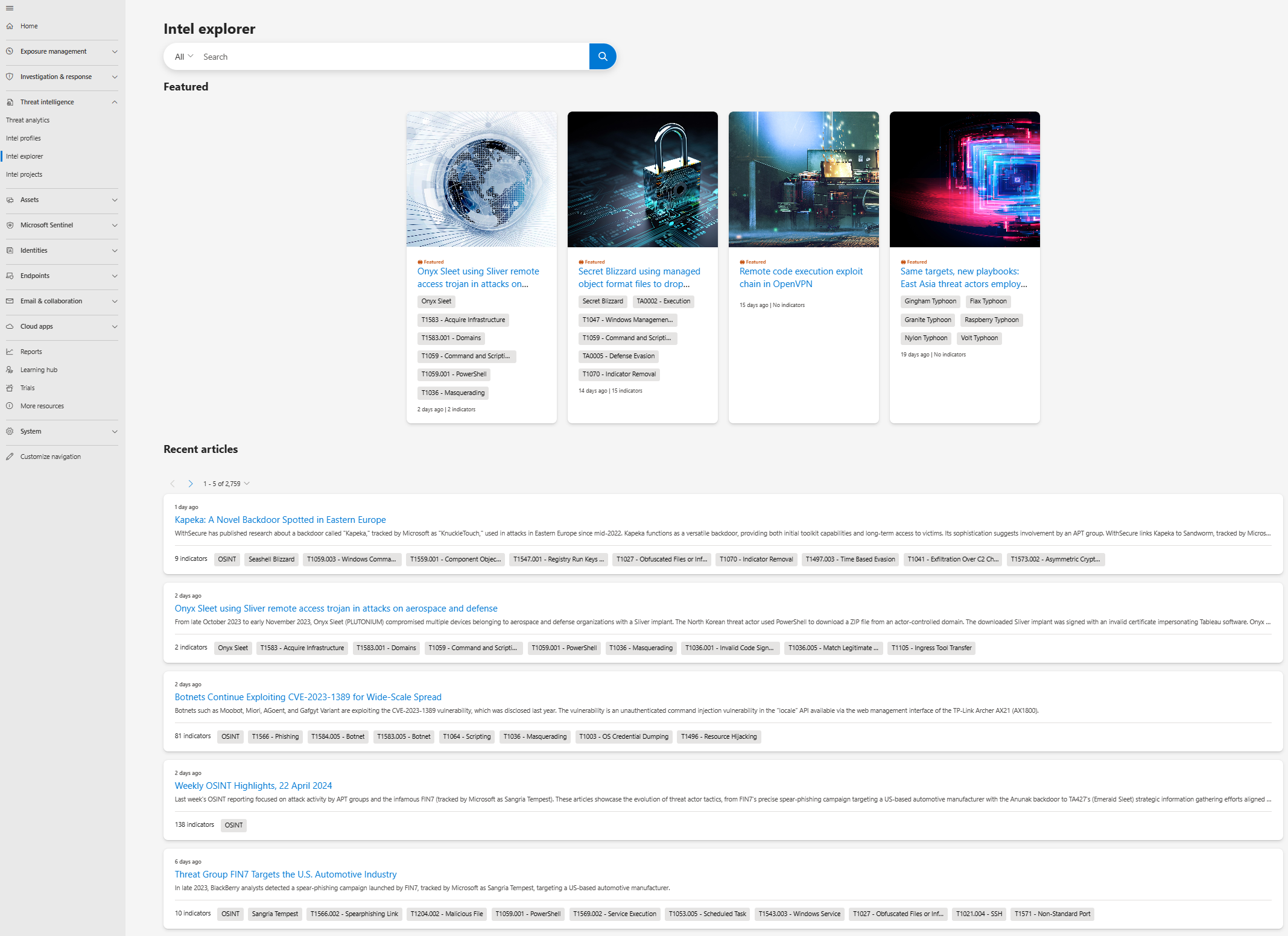

瞭解 Intel 總管首頁功能

選取其下拉功能表來檢閱 Intel 總管搜尋列選項。

向下卷動並檢閱各自章節中的精選和最近文章。 深入瞭解Defender TI文章

執行指標搜尋並收集弱點情報

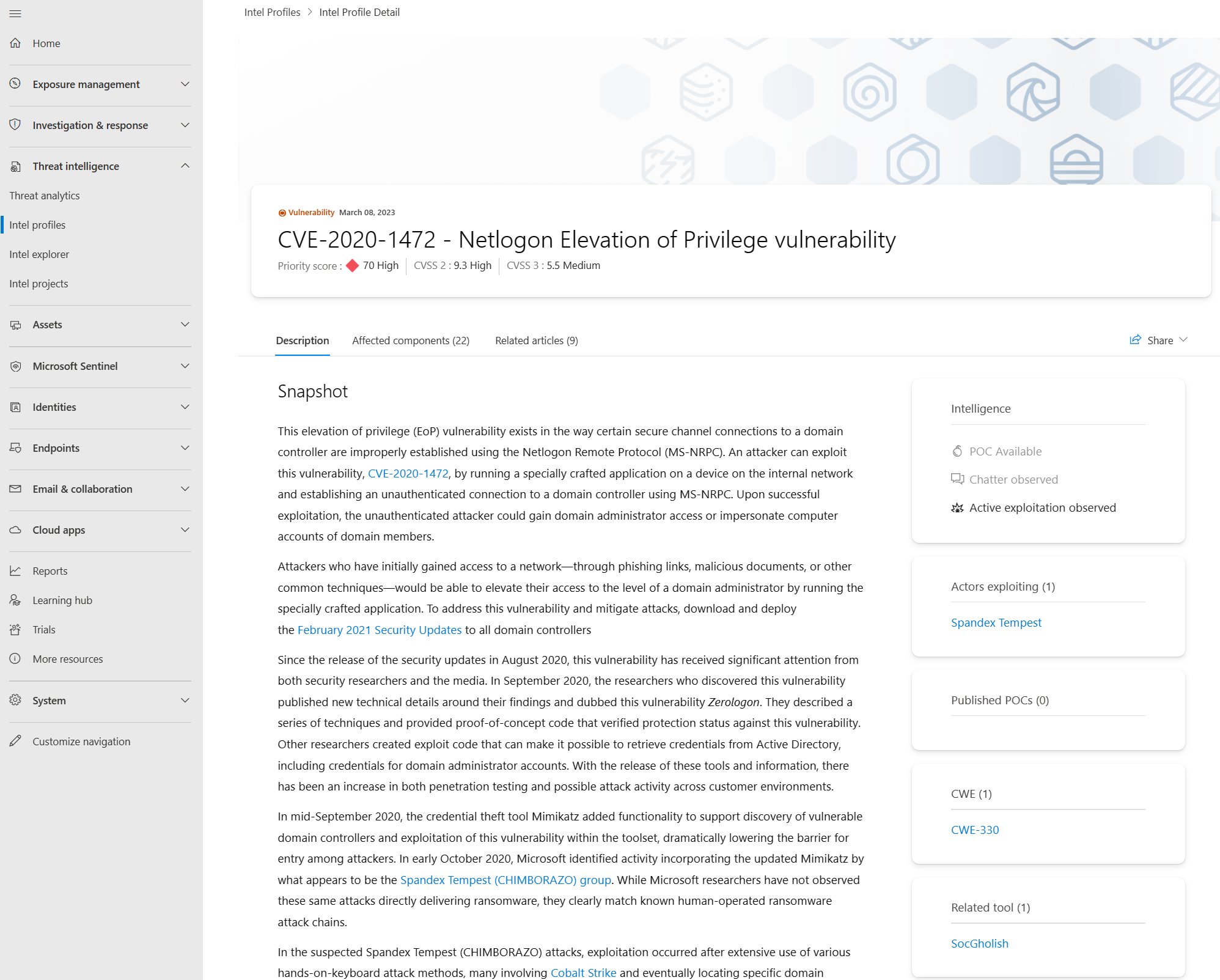

在 Intel 總管搜尋列中搜尋 CVE-2020-1472,選取並檢閱相關聯的 Intel 配置檔 CVE-2020-1472 - Netlogon 特權提升弱點。

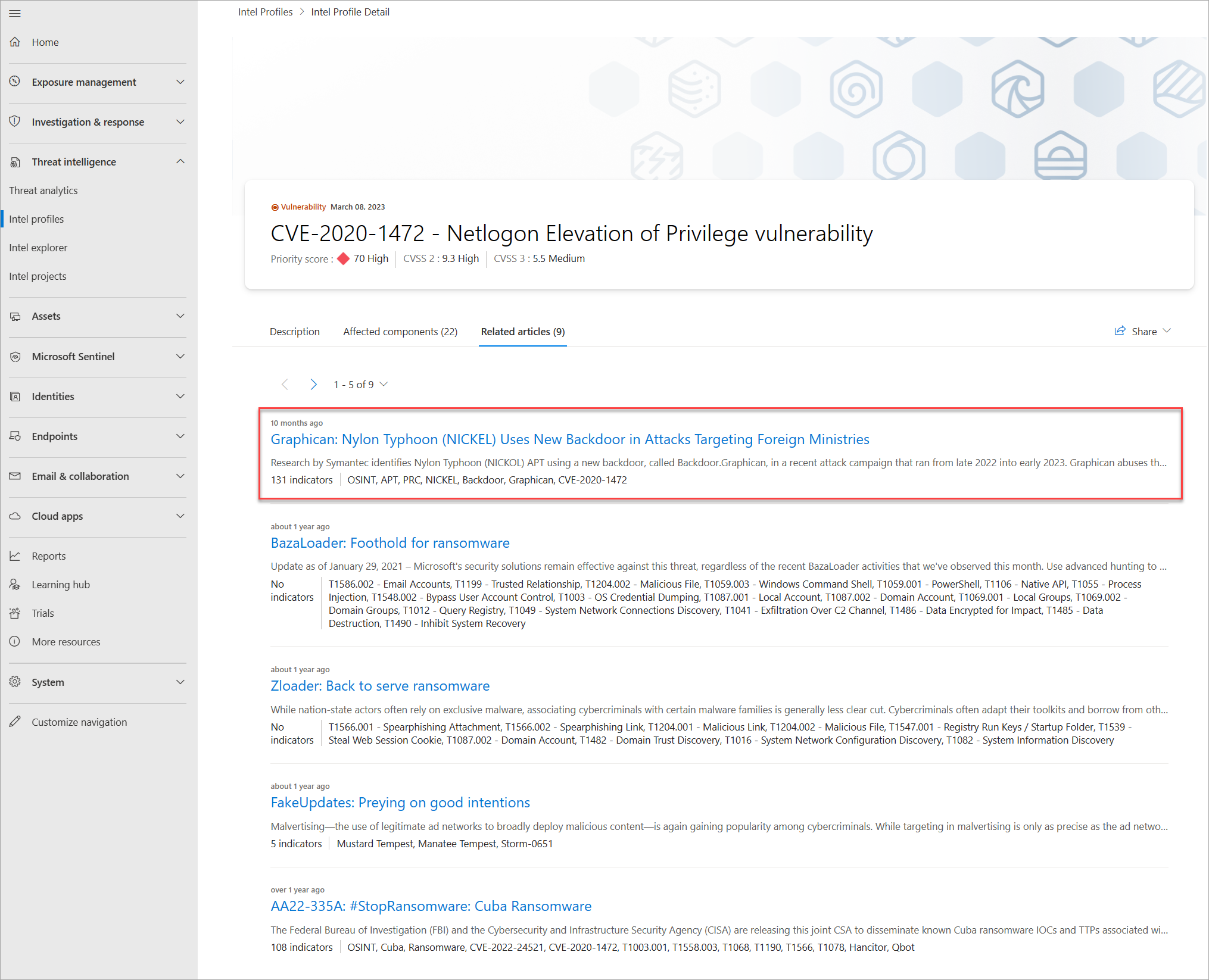

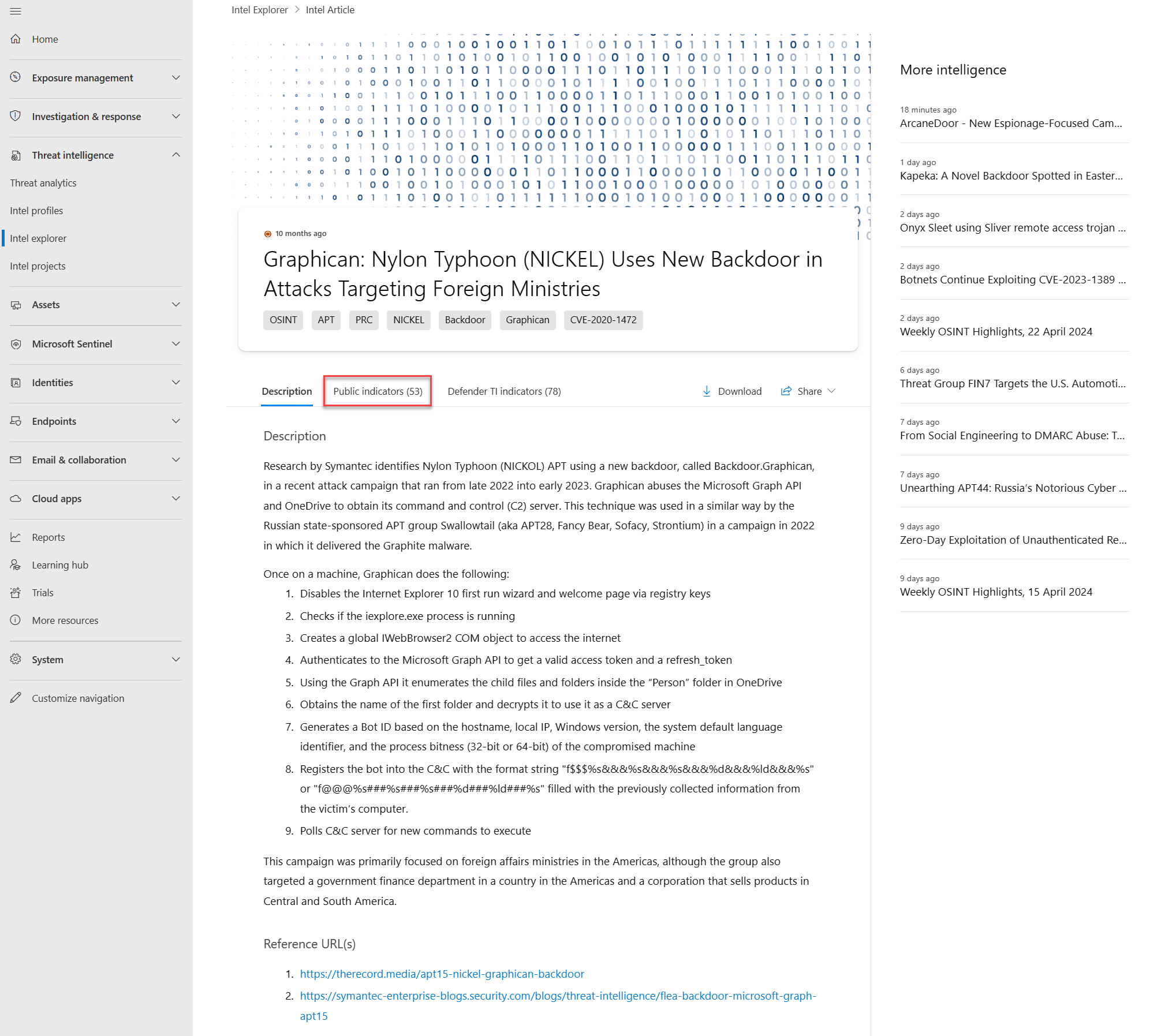

選取設定檔的 [ 相關文章] 索引標籤,然後選取圖形 化:Nylon 擴 (一文,) 在以外部序為目標的攻擊中使用新的後門程式。

選取此新開啟文章的 公用指標。 您應該會看到IP位址50.116.3[.]在列出的指標中為164。

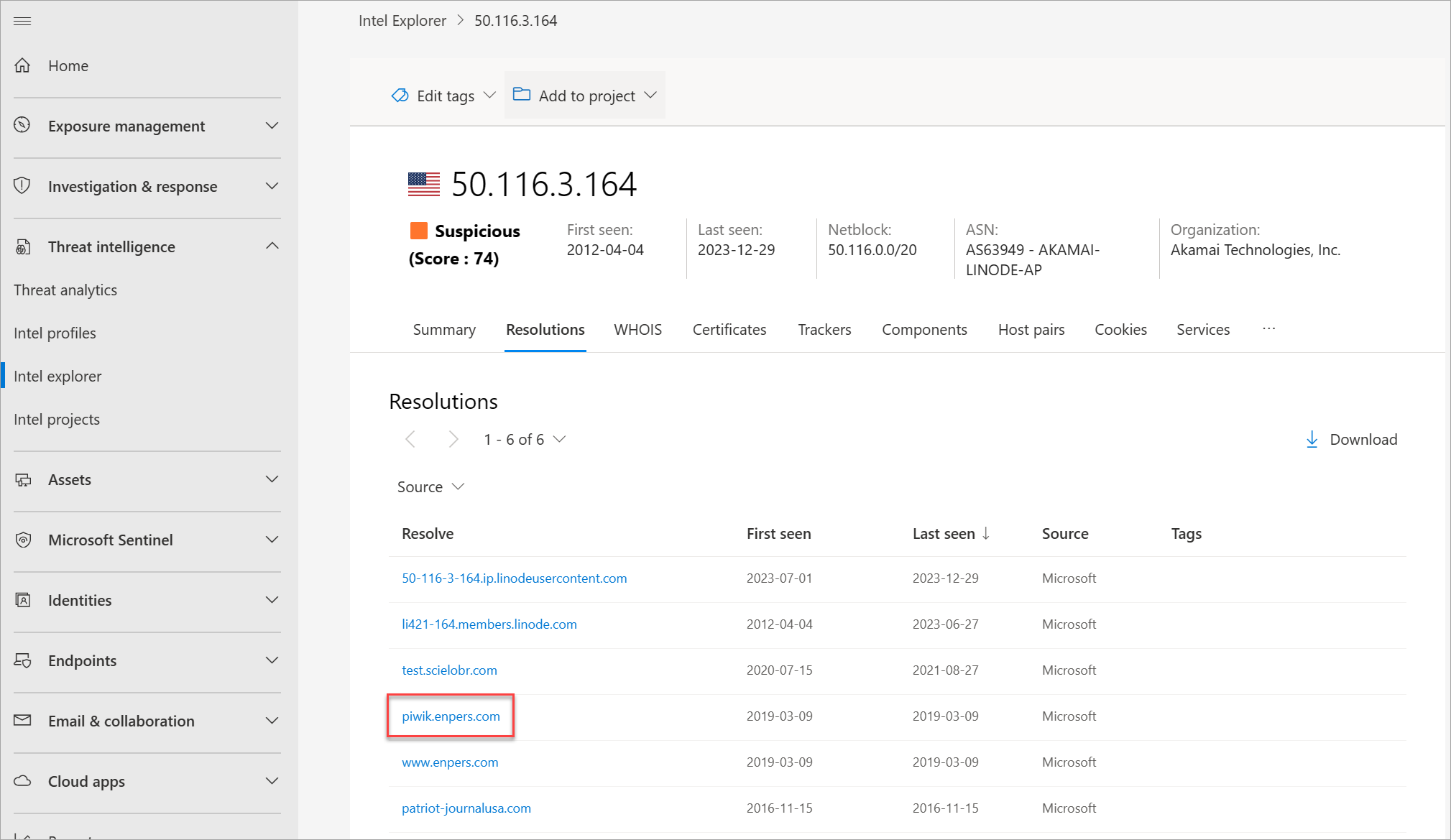

流覽回 Intel 總管 搜尋列,然後搜尋 50.116.3[.]164.

在 [ 摘要] 索 引標籤中檢閱下列結果:

- 聲譽

- 分析深入資訊

- 文章

- 服務

- 解決方案

- 憑證

- 專案

您也可以選取並檢閱其各自索引標籤中的資訊。

選取 [ 解決方式] 索引卷標,然後選取 piwik.enpers[.]com.

檢閱此網域的解決方式:WHOIS、憑證、子域、追蹤器、元件、Cookie、DNS 和反向 DNS 數據集。

執行先前步驟中的個別成品搜尋。 您可以在 Intel 總 管搜尋列下拉功能表中參考並使用不同的搜尋選項。

清除資源

本節中沒有要清理的資源。