教學課程:收集威脅情報和基礎結構鏈結

重要事項

在 2024 年 6 月 30 日,Microsoft Defender 威脅情報 (Defender TI) 獨立入口網站 (https://ti.defender.microsoft.com) 已淘汰,無法再存取。 客戶可以在 Microsoft Defender 入口網站或搭配 Microsoft Security Copilot 繼續使用Defender TI。

深入了解

本教學課程會逐步引導您在 Microsoft Defender 入口網站中使用 Microsoft Defender 威脅情報 (Defender TI) ,執行數種指標搜尋類型,並收集威脅和攻擊情報。

先決條件

Microsoft Entra ID 或個人 Microsoft 帳戶。 登入或建立帳戶

Defender TI Premium 授權。

注意事項

沒有 Defender TI Premium 授權的使用者仍然可以存取我們的免費 Defender TI 供應專案。

免責聲明

Defender TI 可能包含即時即時觀察和威脅指標,包括惡意基礎結構和敵人威脅工具。 Defender TI 內的任何IP位址和網域搜尋都可安全地進行搜尋。 Microsoft共用在線資源 (例如,IP 位址、被視為真實威脅的功能變數名稱) 會帶來明顯且現存的威脅。 我們要求您在執行下列教學課程時,使用其最佳判斷,並將與惡意系統互動時的不必要的風險降至最低。 Microsoft刪除惡意 IP 位址、主機和網域,以將風險降至最低。

開始之前

如先前的免責聲明所述,可疑和惡意指標會為了您的安全而中斷。 在 Defender TI 中搜尋時,從 IP 位址、網域和主機中移除任何括號。 請勿直接在瀏覽器中搜尋這些指標。

執行指標搜尋並收集威脅和敵人情報

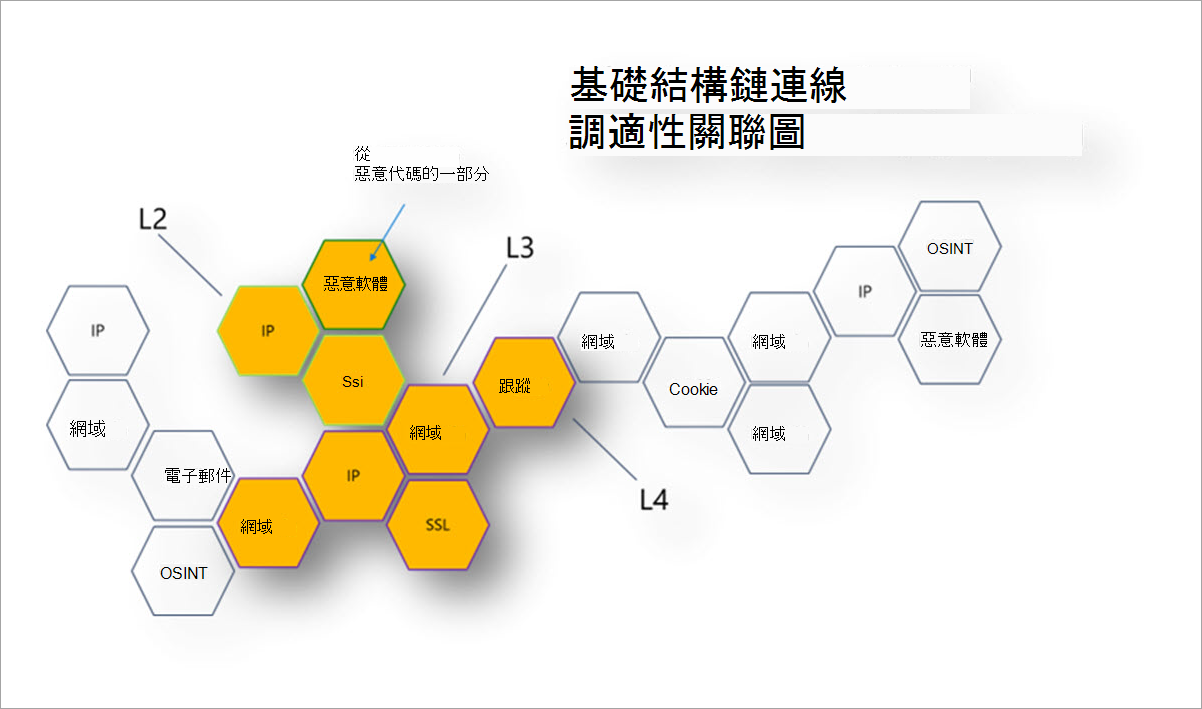

本教學課程可讓您執行一系列步驟,將入侵指標 鏈結 在一起, (與Magecart缺口相關的IOC) ,並收集過程中的威脅和敵人情報。

基礎結構鏈結會使用因特網高度連線的本質,根據重疊的詳細數據或共用特性,將一個 IOC 擴充成許多。 建置基礎結構鏈結可讓威脅搜捕者或事件回應者分析敵人的數字狀態,並快速地跨這組數據進行樞紐分析,以建立事件或調查的內容。 基礎結構鏈結也允許在組織內進行更有效率的事件分級、警示和動作。

相關角色: 威脅情報分析師、威脅搜捕人員、事件回應者、安全性作業分析師

Magecart 外洩的背景

Microsoft一直分析並遵循 Magecart 的活動,這是數百個在線零售平臺缺口背後的網路犯罪群組的聯合。 Magecart 會插入腳本,讓敏感數據取用者直接或透過其遭入侵的供應商進入在線付款窗體。

回到 2018 年 10 月,Magecart 已滲透 MyPillow 的在線網站 mypillow[.]com,藉由將腳本插入其 Web 市集來竊取付款資訊。 腳本裝載於錯字網域 mypiltow[.]com.

MyPillow 缺口是兩階段的攻擊,第一個瀏覽器只會在被識別為非法並移除之前短暫作用中。 不過,攻擊者仍可存取 MyPillow 的網络,而在 2018 年 10 月 26 日,Microsoft觀察到他們已註冊新的 網域 livechatinc[.]組織。

Magecart 動作專案通常會註冊看起來盡可能類似於合法網域的網域。 因此,如果分析師查看 JavaScript 程式代碼,他們可能會錯過 Magecart 插入的腳本,此腳本會擷取信用卡付款資訊,並將它推送至 Magecart 自己的基礎結構。 不過,Microsoft的虛擬使用者會 (DOM) 擷取檔物件模型,並從後端的編目中尋找 JavaScript 所做的所有動態連結和變更。 我們可以偵測該活動,並將裝載插入腳本的假網域釘選到 MyPillow Web 存放區。

收集Magecart外洩威脅情報

在 Defender 入口網站的 Intel 總管 頁面中執行下列步驟,以在 mypillow[.] 上執行基礎結構鏈結。com.

存取 Defender入口網站 並完成 Microsoft 驗證流程。 深入了解 Defender 入口網站

流覽至 威脅情報>Intel 總管。

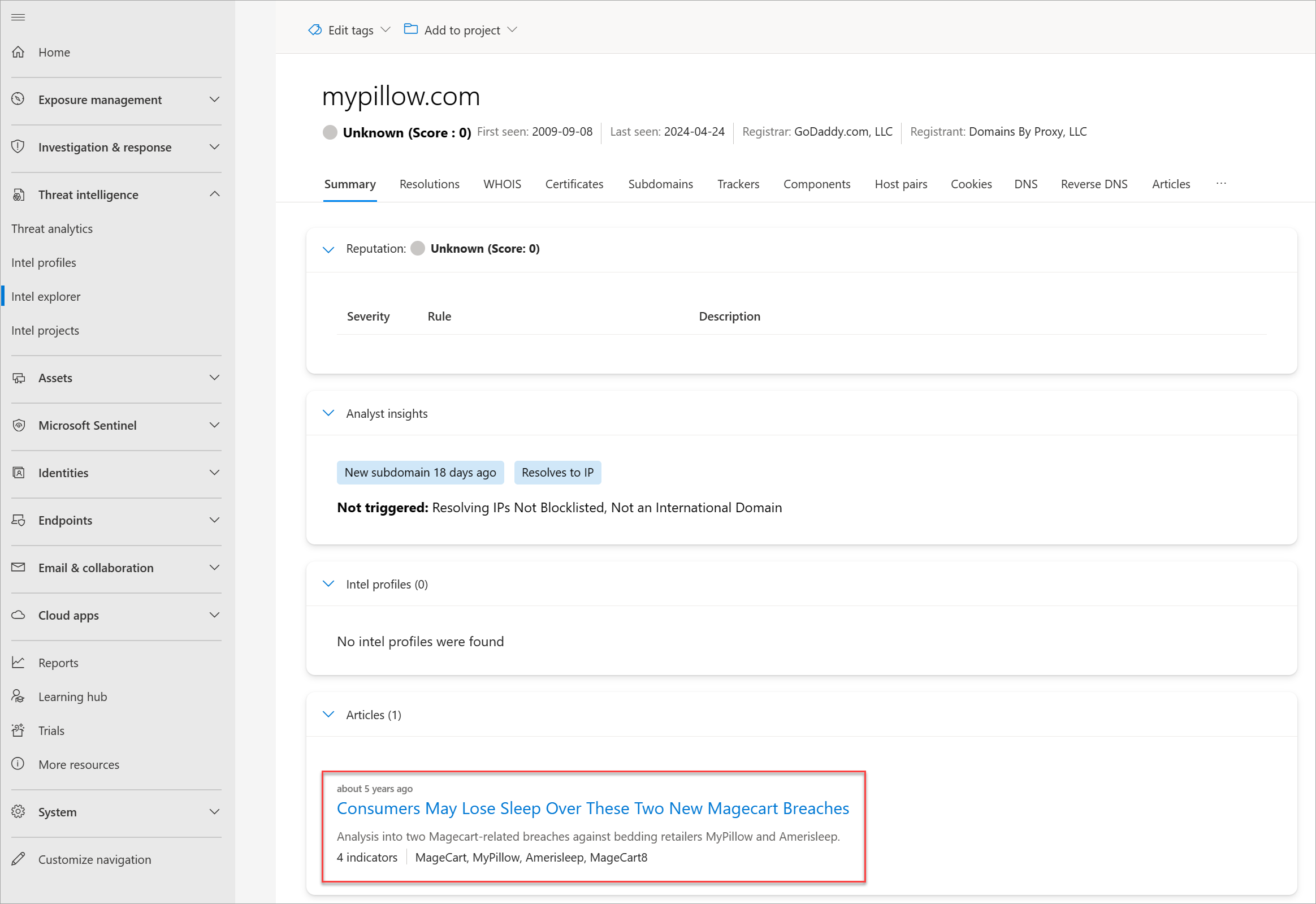

搜尋 mypillow[.]Intel總管 搜尋列上的 com。 您應該會看到「 取用者可能會因為與此網域相關聯的這兩個放大鏡外洩而失去睡眠 」一文。

選取文章。 此相關行銷活動應提供下列資訊:

- 本文發佈於 2019 年 3 月 20 日。

- 它提供有關Magecart威脅動作專案群組如何在2018年10月入侵 MyPillow 的深入解析。

選取文章中的 [公用指標 ] 索引標籤。 它應該會列出下列 IOC:

- amerisleep.github[.]io

- cmytuok[.]返回頁首

- livechatinc[.]組織

- mypiltow[.]com

返回 至 Intel 總管搜尋列,選取下拉式清單中的 [全部],然後查詢 mypillow[.]再次 com。

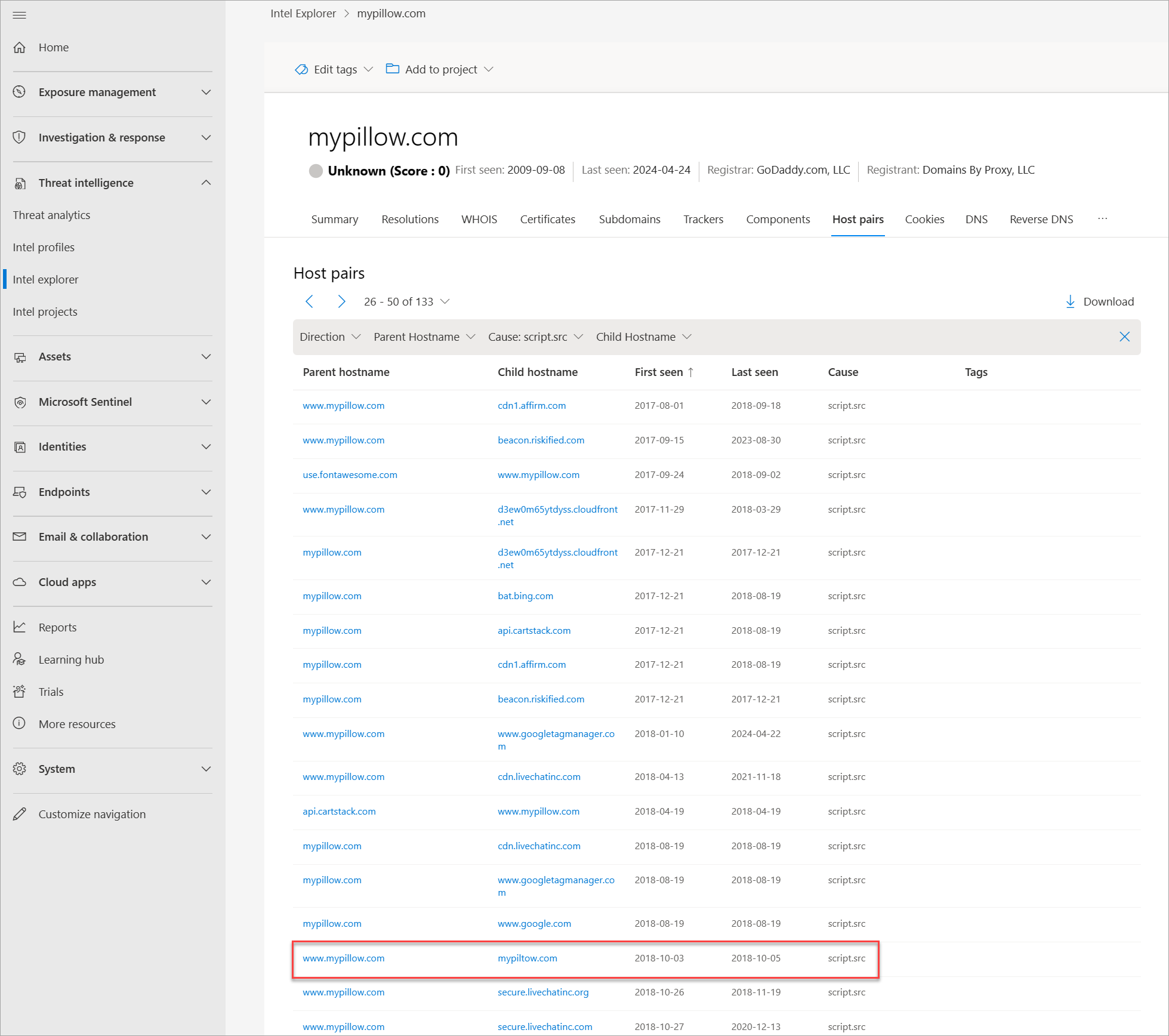

選取搜尋結果的 [主機配對 ] 索引標籤。 主機配對會顯示傳統數據源之間的連線,例如被動域名系統 (pDNS) 和 WHOIS 不會呈現。 它們也可讓您查看資源的使用位置,反之亦然。

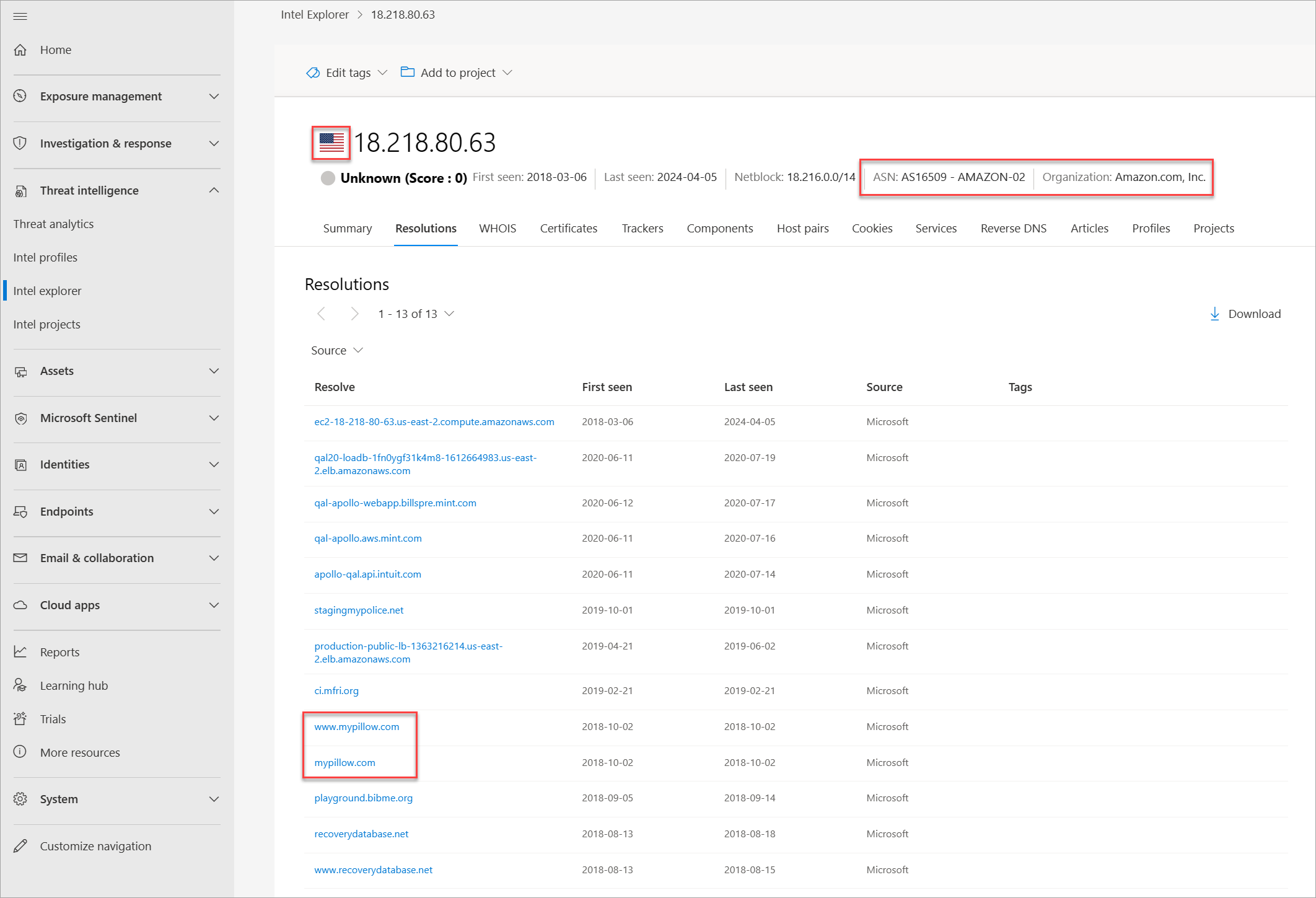

依 [第一次看到] 排序主機配對,並依 script.src 篩選為 原因。 頁面結束,直到您找到在 2018 年 10 月發生的主機配對關聯性為止。 請注意, mypillow[.]com 正在從錯字網域 mypiltow[.] 提取內容com on October 3-5, 2018 through a script.

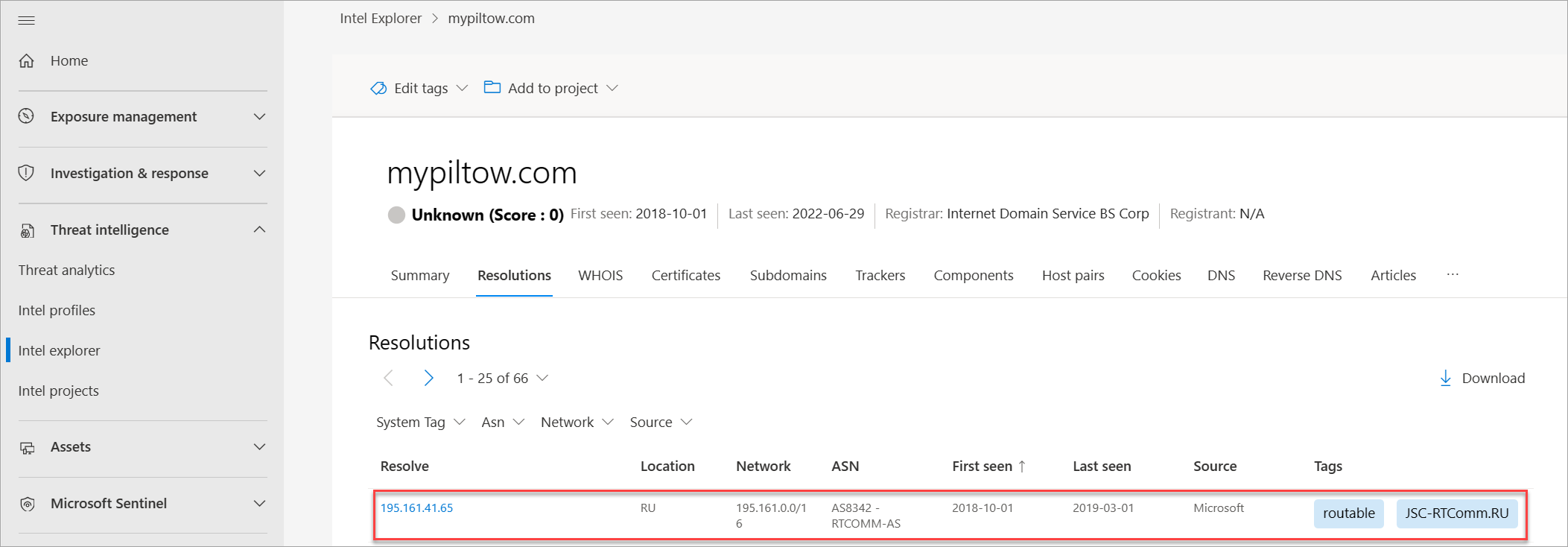

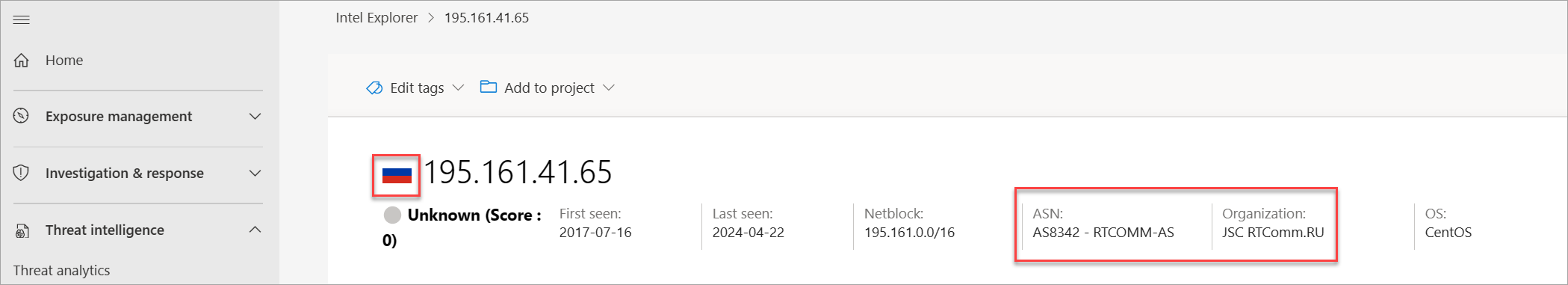

選取 [ 解決方式 ] 索引卷標,並從 mypiltow[.com 已在 2018 年 10 月解析為 。

針對 mypillow[.] 重複此步驟com. 您應該會注意到 2018 年 10 月兩個網域 IP 位址之間的下列差異:

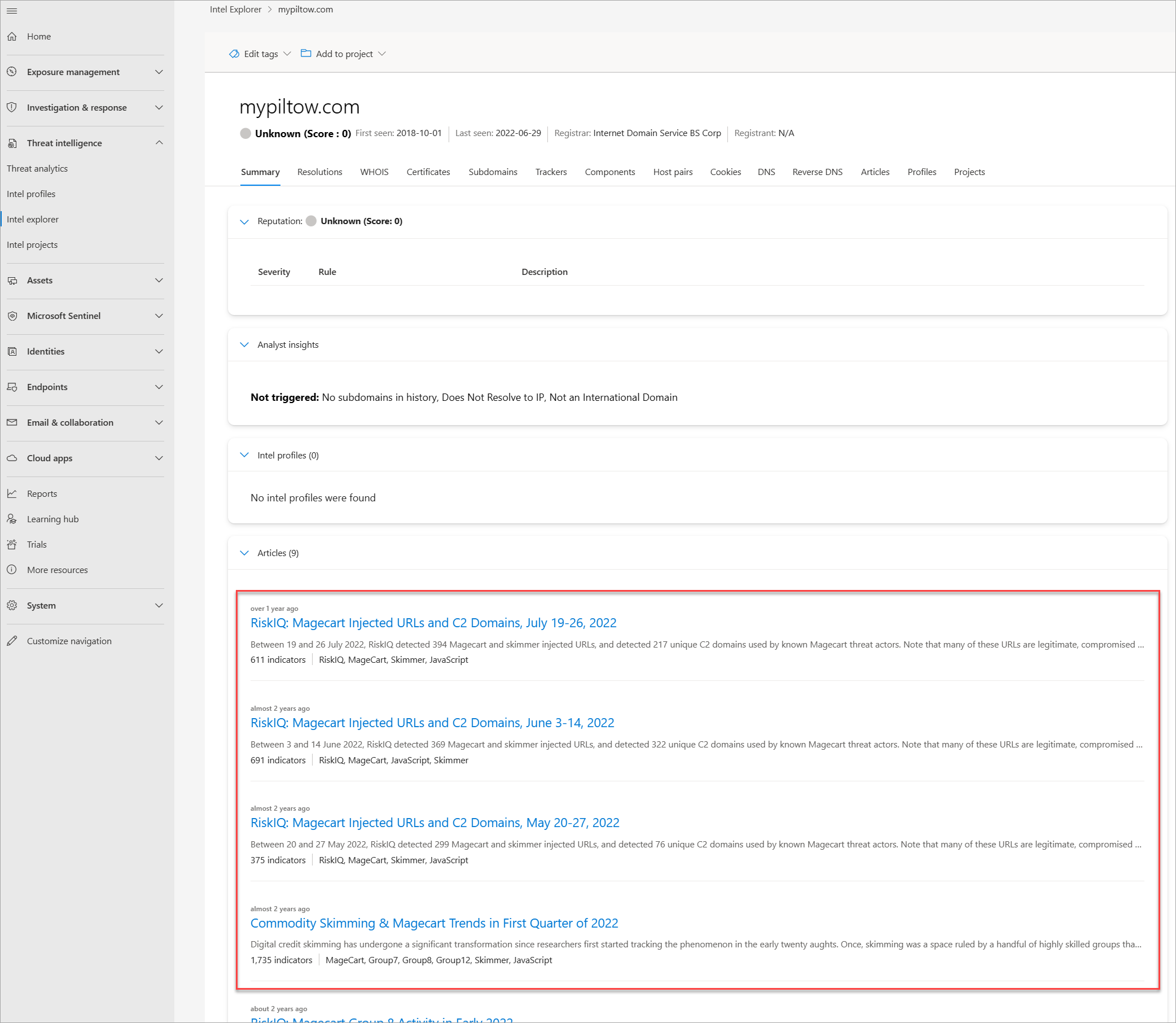

選取 [ 摘要] 索引 標籤,然後向下捲動至 [ 發行項] 區段。 您應該會看到下列與 mypiltow[.] 相關的已發佈文章。com:

- RiskIQ:Magecart 插入的 URL 和 C2 網域,2022 年 6 月 3-14 日

- RiskIQ:Magecart 插入的 URL 和 C2 網域,2022 年 5 月 20-27 日

- 商用略過 & 2022 年第一季的 Magecart 趨勢

- RiskIQ:2022 年初的Magecart群組8活動

- Magecart 群組 8 房地產:與略過群組相關聯的裝載模式

- 在同字元攻擊中使用的互略套件

- Magecart 群組 8 混合到 NutriBullet.com 加入至其成長中的犧牲者清單

檢閱這些文章,並記下其他資訊,例如目標;策略、技術和程式 (TTP) ;和其他 IOC--您可以找到有關 Magecart 威脅動作專案群組的相關信息。

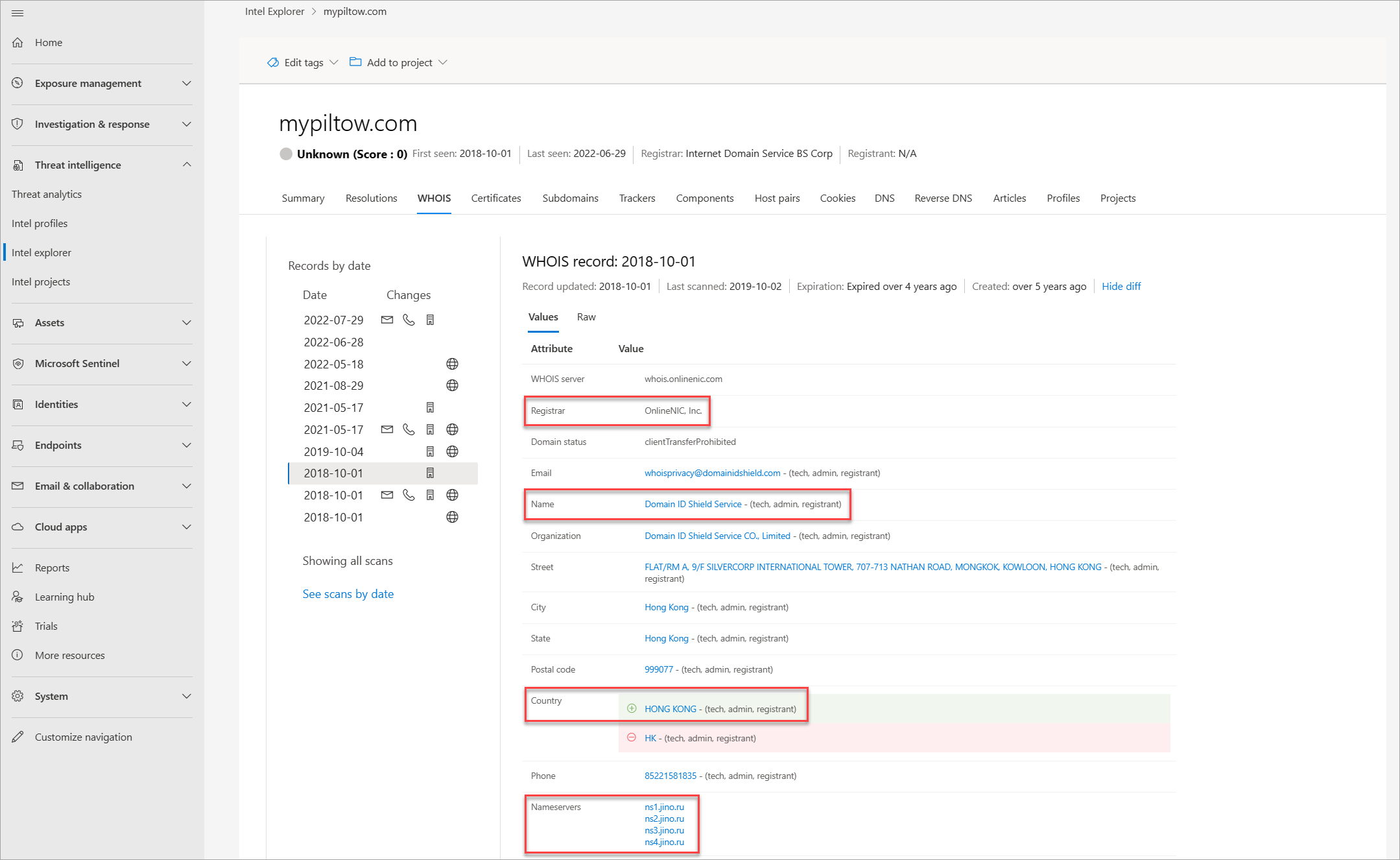

選取 [WHOIS] 索引 標籤,並比較 mypillow[.] 之間的 WHOIS 資訊。com 和 mypiltow[.]com. 記下下列詳細資料:

mypillow[.] 的 WHOIS 記錄 2011 年 10 月的 com 指出 My Inc. 清楚擁有網域。

mypiltow[.] 的 WHOIS 記錄2018 年 10 月的 com 指出網域已在香港特別行政區註冊,且受到網域標識符防護服務 CO 保護的隱私權。

mypiltow[.] 的註冊機構com 是 OnlineNIC, Inc.

根據目前為止分析的地址記錄和 WHOIS 詳細數據,分析師應該會發現,中國隱私權服務主要為美國公司的俄文 IP 位址提供保護,這十分奇特。

流覽回 Intel 總管 搜尋列並搜尋 livechatinc[.]組織。 將Magecart Group 8混合到 NutriBullet.com 新增至其成長中之犧牲者清單 的文章現在應該會出現在搜尋結果中。

選取文章。 此相關行銷活動應提供下列資訊:

- 本文發佈於 2020 年 3 月 18 日。

- 本文指出 Nutribullet、Amerisleep 和 ABS-CBN 也是 Magecart 威脅執行者群組的犧牲者。

選取 [公用指標 ] 索引標籤。它應該會列出下列 IOC:

- URL: hxxps://coffemokko[.]com/tr/, hxxps://freshdepor[.]com/tr/, hxxps://prodealscenter[.]c4m/tr/, hxxps://scriptoscript[.]com/tr/, hxxps://swappastore[.]com/tr/

- 網域: 3磁碟區[.]org、abtasty[.]net, adaptivecss[.]org、adorebeauty[.]org, all-about-ers[.]org,amerisleep.github[.]io, ar500arnor[.]com, authorizecdn[.]com, bannerbuzz[.]info, battery-force[.]org、batterynart[.]com, blackriverimaging[.]org、braincdn[.]org、btosports[.]net,cdnassels[.]com,cdnmage[.]com, 體saddlery[.]net, childsplayclothing[.]org、christohperward[.]org,citywlnery[.]org、closetlondon[.]org、cmytuok[.]top、coffemokko[.]com, coffetea[.]org、configsysrc[.]info, 要解構[.]org、davidsfootwear[.]org、dobell[.]su、elegrina[.]com, energycoffe[.]org、energytea[.]org、etradesupply[.]org、exrpesso[.]org、foodandcot[.]com, freshchat[.]info, freshdepor[.]com, greatfurnituretradingco[.]org, info-js[.]link, 擴充函式[.]com, js-cloud[.]com, kandypens[.]net、kikvape[.]org、labbe[.]biz、lamoodbighats[.]net, link js[.]link, livechatinc[.]org、londontea[.]net,mage-checkout[.]org、magejavascripts[.]com, magescripts[.]pw、magesecuritys[.]com, susurplus[.]com, map-js[.]link, mcloudjs[.]com, mechat[.]info, melbounestorm[.]com, misshaus[.]org、mylrendyphone[.]com,mypiltow[.]com, nililotan[.]org、oaandfort[.]org、ottocap[.]org、tenant[.]su, paypaypay[.]org、pmtonline[.]su, prodealscenter[.]com, replacemyremote[.]org、sagecdn[.]org、scriptoscript[.]com, security-payment[.]su, shop-rnib[.]org、slickjs[.]org、slickmin[.]com, smart-js[.]link, swappastore[.]com, teacoffe[.]net, top5value[.]com, track-js[.]link, ukcoffe[.]com, verywellfitnesse[.]com, walletgear[.]org、webanalyzer[.]net、zapaljs[.]com、zoplm[.]com

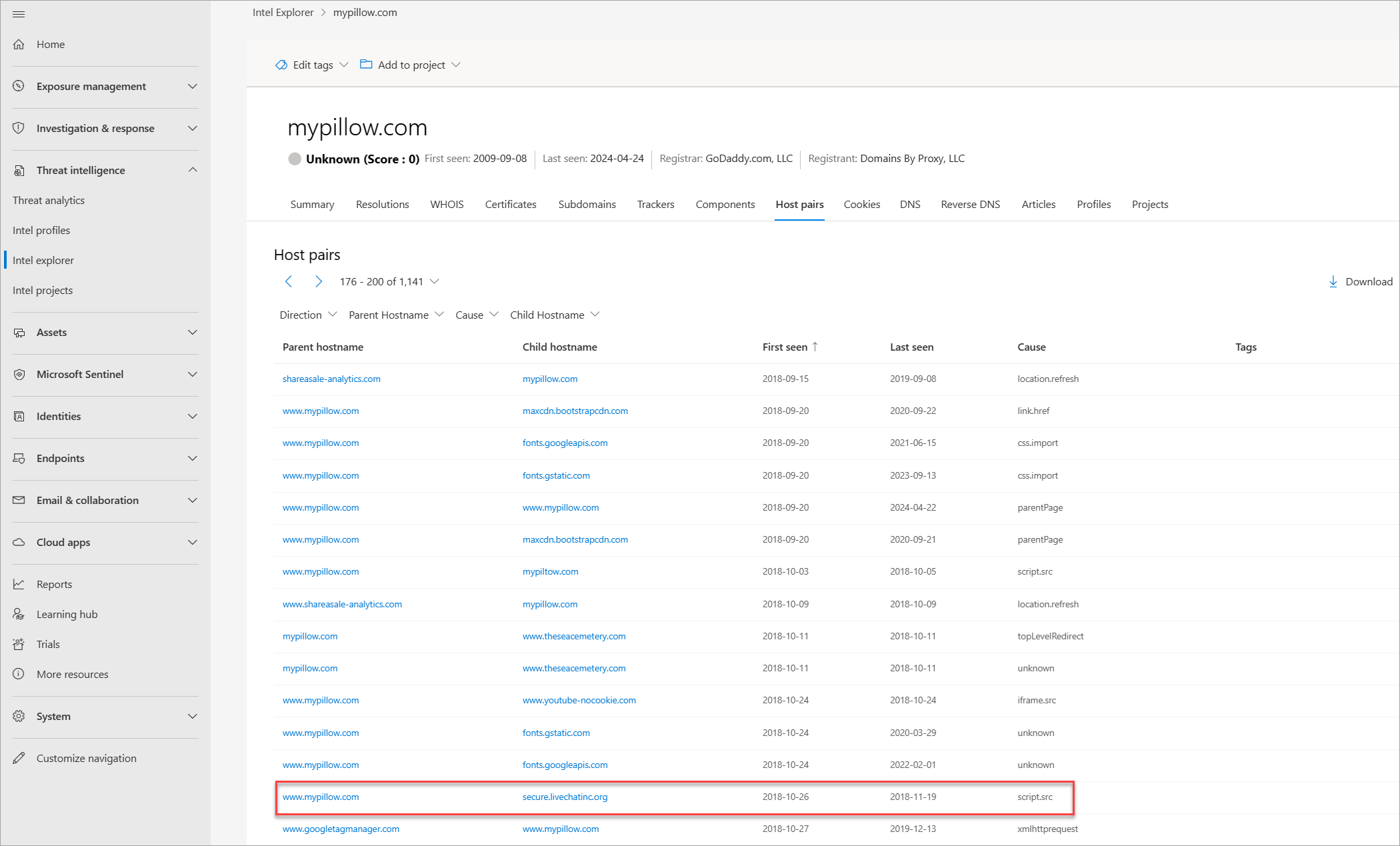

流覽回 Intel 總管 搜尋列並搜尋 mypillow[.]com. 然後,移至 [ 主機配對 ] 索引標籤,依 [第一次看到] 排序主機配對,並尋找 2018 年 10 月發生的主機配對關聯性。

請注意 www.mypillow[.]第 一次觀察到 com 觸達 secure.livechatinc[.]組織 於 2018 年 10 月 26 日,因為從 www.mypillow[.] 觀察到腳本 GET 要求com to secure.livechatinc[.]組織。該關聯性持續到 2018 年 11 月 19 日。

此外, secure.livechatinc[.]組織 已連絡 www.mypillow[.]com 以存取後者的伺服器 (xmlhttprequest) 。

檢閱 mypillow[.]com 的主機配對關聯性進一步。 請注意 mypillow[.]com 與下列網域具有主機配對關聯性,類似於域名 secure.livechatinc[.]組織:

- cdn.livechatinc[.]com

- secure.livechatinc[.]com

- api.livechatinc[.]com

關聯性原因包括:

- script.src

- iframe.src

- 未知

- topLevelRedirect

- img.src

- xmlhttprequest

Livechat 是在線零售商可新增到其網站作為合作夥伴資源的即時支援聊天服務。 包括 MyPillow 在內的數個電子商務平台都會使用它。 這個假網域很有趣,因為 Livechat 的官方網站實際上是 livechatinc[.]com. 因此,在此情況下,威脅執行者會使用最上層網域錯字來隱藏他們在 MyPillow 網站上放置第二個瀏覽器的事實。

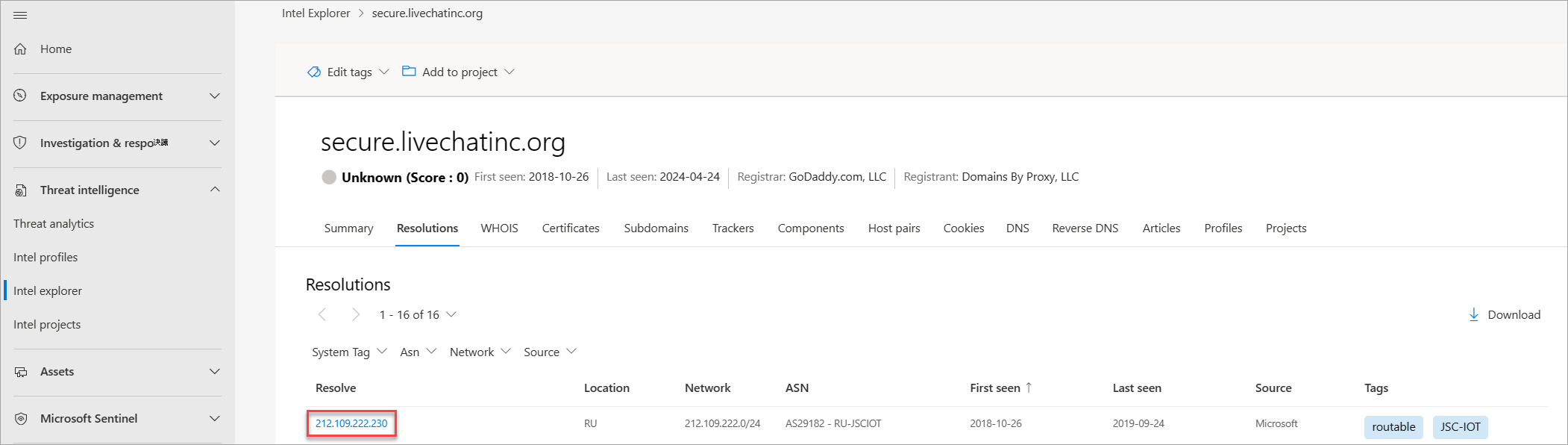

返回 並尋找與 secure.livechatinc[.] 的主機配對關聯性組織並樞紐處理該主機名。 [ 解決方式] 索引卷標應該會指出此主機已解析為 212.109.222[。]2018 年 10 月為 230。

請注意,此IP位址也裝載於俄羅斯,而ASN組織是 JSC IOT。

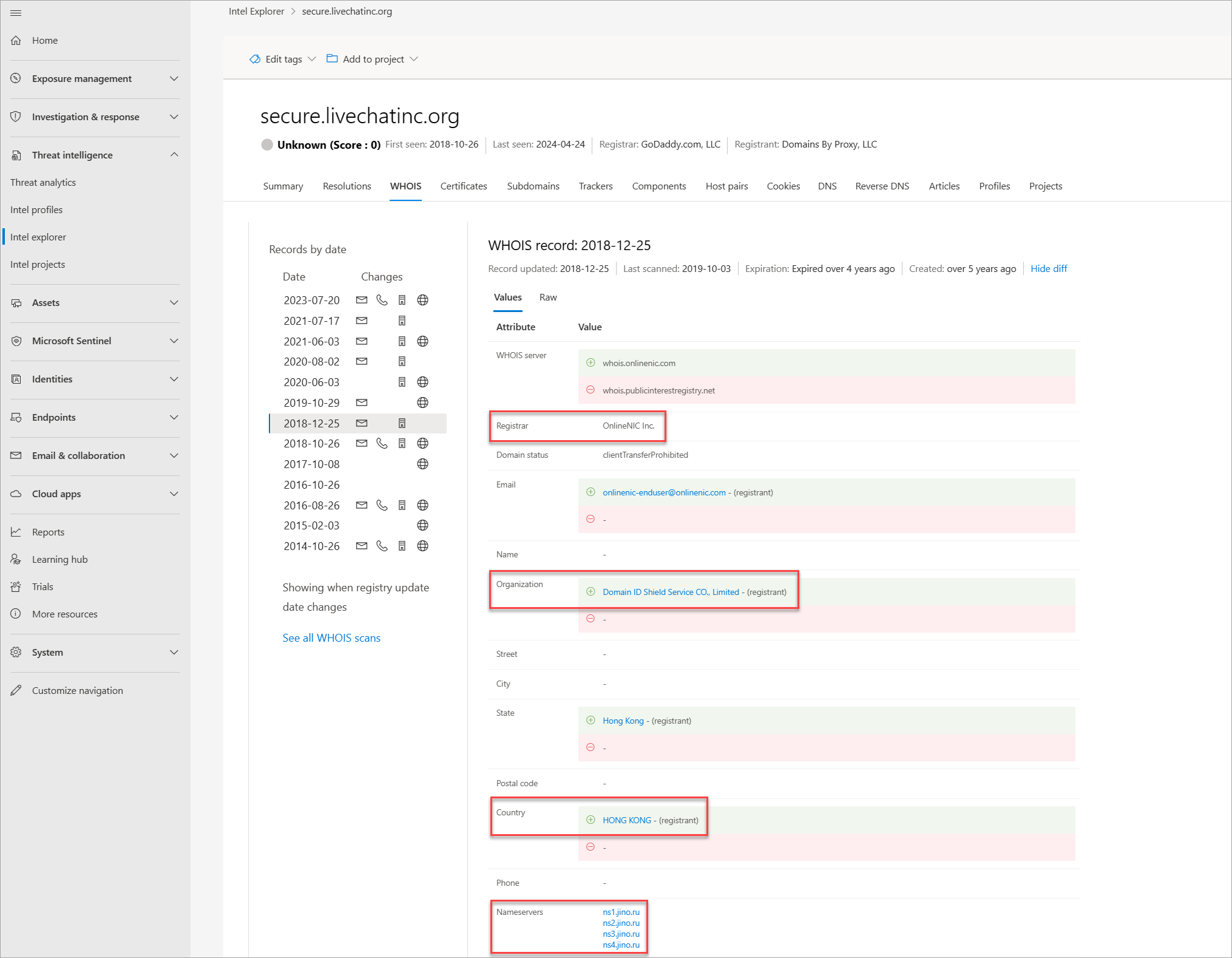

流覽回 Intel 總管 搜尋列並搜尋 secure.livechatinc[.]組織。然後,移至 [WHOIS] 索引 標籤,然後選取 2018 年 12 月 25 日的記錄。

用於此記錄的註冊機構是 OnlineNIC Inc.,與用來註冊 mypiltow[.] 的註冊機構相同。相同 營銷活動期間的 com。 根據 2018 年 12 月 25 日的記錄,請注意網域也使用與 mypiltow[.com.

12 月記錄使用了下列名稱伺服器,這些伺服器與 mypiltow[.] 2018 年 10 月 1 日記錄中使用的伺服器相同。com.

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

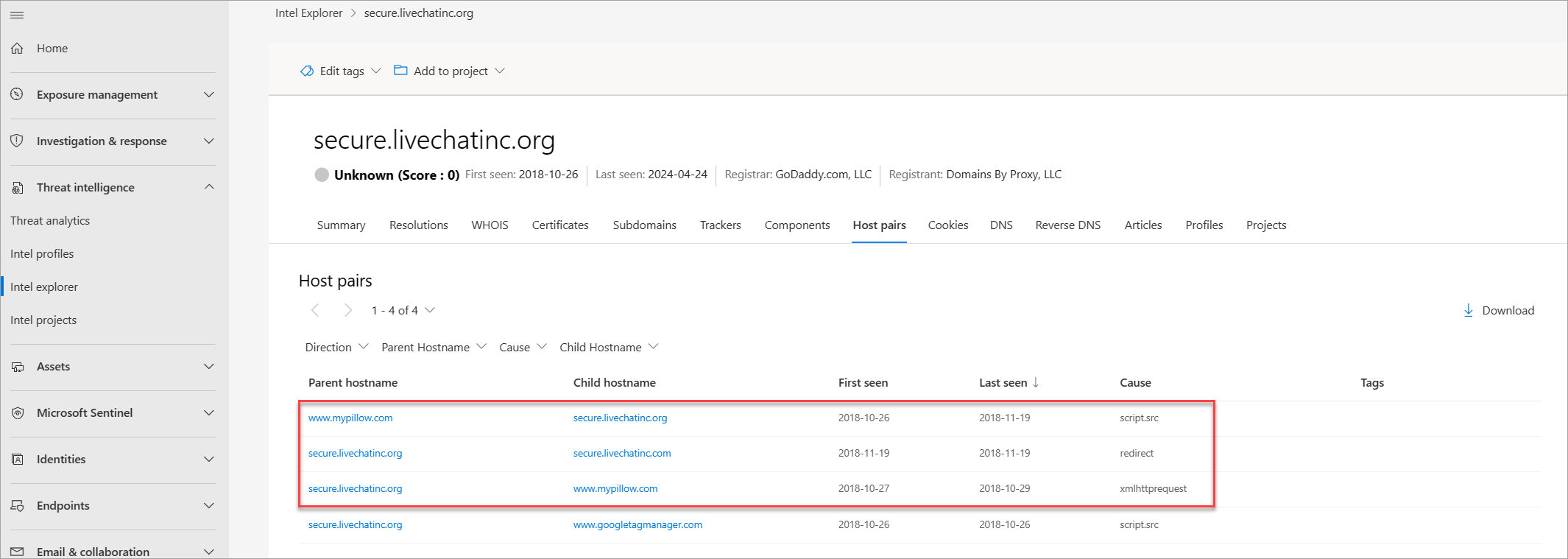

選取 [ 主機配對] 索引標籤 。您應該會看到從 2018 年 10 月到 11 月的下列主機配對關聯性:

- secure.livechatinc[.]組織 會在 2022 年 11 月 19 日將使用者重新導向至 secure.livechatinc.com 。 此重新導向很可能是一種模糊化技術來規避偵測。

- www.mypillow[.]com 提取了裝載於 secure.livechatinc[.] 上的腳本組織 (假的 LiveChat 網站) 自 2018 年 10 月 26 日到 2022 年 11 月 19 日。 在此時間範圍內, www.mypillow[.]com 的用戶購買可能遭到入侵。

- secure.livechatinc[.]組織 從伺服器 www.mypillow[.] 要求數據 (xmlhttprequest) 裝載真實 MyPillow 網站的 com,從 2018 年 10 月 27 日到 29 日。

清除資源

本節中沒有要清理的資源。