基礎結構鏈結

重要事項

2024 年 6 月 30 日,Microsoft Defender 威脅情報 (Defender TI) 獨立入口網站 (https://ti.defender.microsoft.com) 已淘汰,無法再存取。 客戶可以在 Microsoft Defender 入口網站或搭配 Microsoft Security Copilot 繼續使用Defender TI。

深入了解

基礎結構鏈結會使用高度聯機數據集之間的關聯性來建立調查。 此程式是威脅基礎結構分析的核心,可讓組織在事件回應期間呈現新的連線、將類似的攻擊活動分組,並實例化假設。

必要條件

檢閱下列 Defender TI 文章:

您只需要一個起點

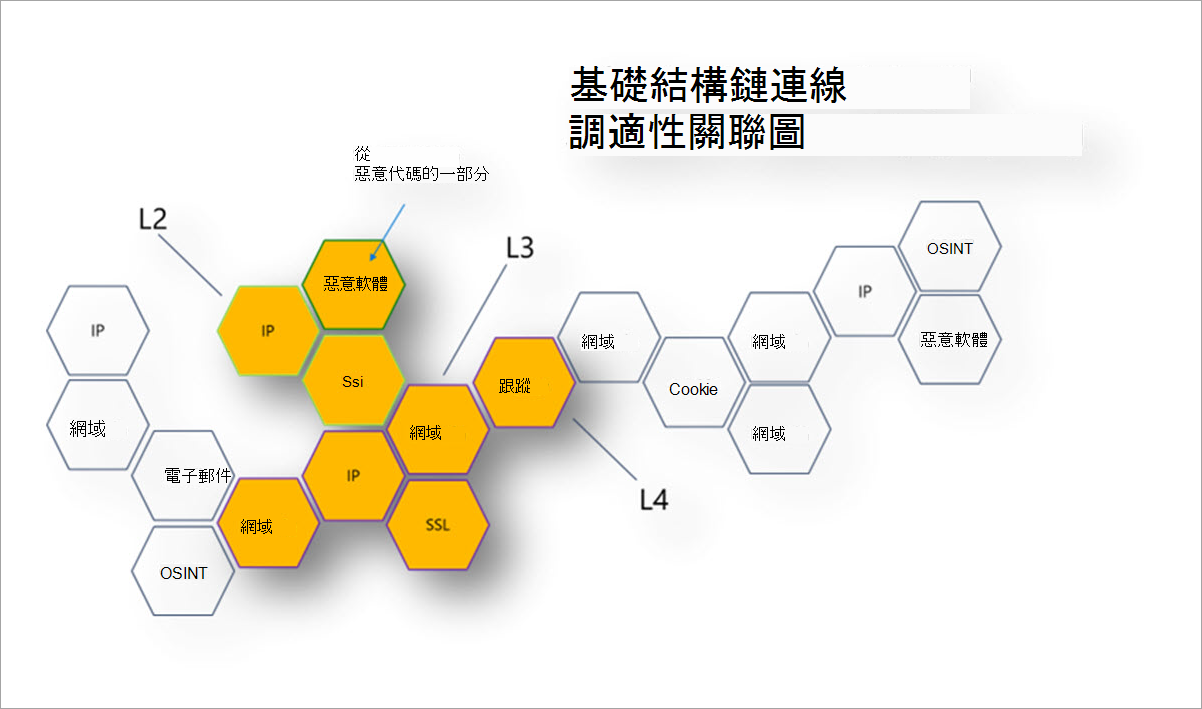

我們看到攻擊活動採用各種混淆技術,從簡單的異地篩選到複雜的策略,例如被動OS指紋。 這些技術可能會在其追蹤中停止時間點調查。 上圖醒目提示基礎結構鏈結的概念。 利用數據擴充功能,我們可以從嘗試連線到IP位址的惡意代碼開始, (可能是命令和控制伺服器) 。 該IP位址可能裝載了具有一般名稱的TLS憑證,例如功能變數名稱。 該網域可能會連線到程式代碼中包含唯一追蹤器的頁面,例如 NewRelicID 或我們可能在其他地方觀察到的一些其他分析標識碼。 或者,網域可能過去曾連線到其他基礎結構,而這些基礎結構可能會影響我們的調查。 重點在於,從內容中取出的一個數據點可能不是特別有用,但是當我們觀察到與所有其他技術數據的自然連線時,我們可以開始將故事結合在一起。

敵人的外建觀點

敵人的外部觀點可讓他們利用持續擴充的 Web 和行動裝置,在防火牆外部運作。

以實際使用者身分接近 Web 和行動屬性並與之互動,可讓Microsoft的編目、掃描和機器學習技術,藉由收集使用者會話數據,並大規模偵測網路釣魚、惡意代碼、惡意應用程式、垃圾內容和網域侵權,來利用敵人的逸出技術。 這種方法有助於以 威脅情報、 系統標籤、 分析師見解,以及與敵人基礎結構相關聯的 信譽分數 的形式,提供可採取動作的事件型威脅警示和工作流程。

隨著更多威脅數據可供使用,分析師需要更多工具、教育與工作,才能了解數據集及其對應的威脅。 Microsoft Defender 威脅情報 (Defender TI) 提供多個數據源的單一檢視,以將這些工作一併加以驗證。