在 Microsoft Entra 中使用 Microsoft Security Copilot 評估應用程式風險 (預覽)

Microsoft Security Copilot 透過許多不同的技能,從Microsoft Entra 數據取得見解,例如使用 Entra ID Protection 調查身分識別風險,以及探索 Microsoft Entra 稽核記錄詳細數據。 應用程式風險技能可讓身分識別系統管理員和安全性分析師在 Microsoft Entra 中管理應用程式或工作負載身分識別,透過自然語言提示來識別和了解風險。 透過使用「列出我租用戶的風險應用程式詳細數據」等提示,分析師會更清楚地瞭解應用程式身分識別的風險,並可以在Microsoft Entra 中探索其他應用程式詳細數據,包括授與的許可權(特別是可能被視為高特殊許可權的許可權)、其租使用者中未使用的應用程式,以及來自其租使用者外部的應用程式。 安全 Copilot 接著會使用提示內容來進行回應,例如提供應用程式或許可權清單,接著提供 Microsoft Entra 系統管理中心的連結,讓系統管理員可以查看完整清單,並對他們的風險應用程式採取適當的補救措施。 IT 系統管理員和安全性作業中心(SOC)分析師可以使用這些及其他技能,透過自然語言提示來獲得正確的上下文,協助調查和解決以身分識別為基礎的事件。

本文說明 SOC 分析師或 IT 系統管理員如何使用 Microsoft Entra 技能來調查潛在的安全性事件。

注意

這些應用程式風險分析工具提供有關單一租戶、第三方 SaaS 和多租戶應用程式的數據,這些應用程式是 Microsoft Entra 中的應用程式或服務主體。 受管理的身份目前不在範疇內。

場景

Woodgrove Bank 的 IT 系統管理員 Jason 主動嘗試識別及瞭解其租使用者中任何有風險的應用程式。

調查

Jason 開始評估,並登入 Microsoft Security Copilot 或 Microsoft Entra 系統管理中心。 為了檢視應用程式和服務主體的詳細數據,他至少必須以 安全性讀者 的身份登入,並且需要具有 Microsoft Entra 應用程式管理員、雲端應用程式管理員或類似管理員角色的 Microsoft Entra 角色指派,這些角色具有管理 Microsoft Entra 中應用程式/工作負載身分識別的權限。

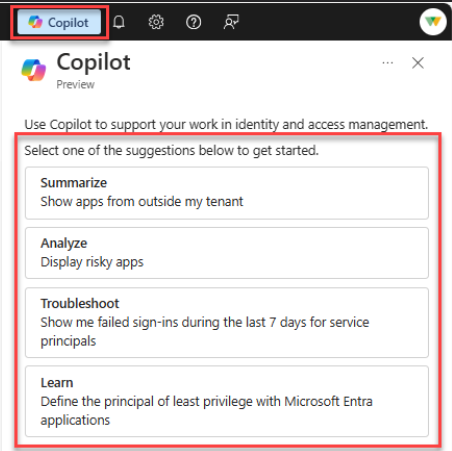

身分識別管理員在 Microsoft Entra 系統管理中心中使用 Security Copilot 時, 可以選擇一組在安全性 Copilot 視窗頂端顯示的應用程式風險入門提示。 從可能出現在回應之後的建議提示中選取。 應用程式風險入門提示會出現在應用程式相關的系統管理中心區段中:企業應用程式、應用程式註冊,以及 身分識別保護風險工作負載識別。

探索 Microsoft Entra 的高風險服務主體

傑森首先問自然語言問題,以更好地了解風險「熱點」。。 基於我們的 Microsoft 偵測,這使用 身份保護風險工作負載身份 數據作為在其租戶中應用程式規模的初始篩選。 這些服務主體具有較高的入侵風險。

他使用下列任何提示來取得他所需的資訊:

- 顯示有風險的應用程式

- 是否有任何應用程式有惡意或遭入侵的風險?

- 列出具有高風險層級的5個應用程式。 將數據表格式化如下:顯示名稱 |標識碼 |風險狀態

- 列出風險狀態為「已確認入侵」的應用程式。

- 顯示標識碼為 {ServicePrincipalObjectId} 的風險應用程式詳細數據(或應用程式識別符 {ApplicationId})

重要

您必須使用已獲授權來管理此技能標識符保護的帳戶,才能傳回風險資訊。 您的租用戶也必須擁有 工作負載身分識別 Premium的授權。

探索 Microsoft Entra 服務主體

若要取得識別為具風險之這些服務主體的詳細資訊,Jason 會要求來自 Microsoft Entra 的詳細資訊,包括擁有者之類的資訊。

他使用下列提示來取得他所需的資訊:

- 請深入瞭解這些服務主體(來自先前的回應)

- 使用 {DisplayName} (或 {ServicePrincipalId}) 提供服務主體的詳細數據

- 為我提供這些應用程式的擁有者清單嗎?

探索 Microsoft Entra 應用程式

Jason 也想要深入瞭解全球應用程式,例如發行者和發行者驗證狀態的詳細數據。

Jason 會使用下列提示來擷取選取的應用程式屬性:

- 告訴我更多關於應用程式 {DisplayName} 或 {AppId}

- 請告訴我這些應用程式 (來自先前的回應)

檢視 Microsoft Entra 服務主體上授與的權限

Jason 繼續他的評估,並想知道所有或某一個應用程式被授予了哪些許可權,以確定在遭遇入侵時的潛在影響。 這通常很難評估某些不同類型的許可權(API 許可權 如 User.Read.All + Microsoft Entra 系統管理員角色,例如應用程式管理員),但 Copilot 會在調查內容中的清單中簡化它。 此技能會擷取指定Microsoft Entra 服務主體的委派許可權、應用程式許可權和Microsoft Entra 系統管理員角色。

Jason 也可以根據 Microsoft 的風險評估,識別授與服務主體的高權限。 這些目前的範圍是應用程式許可權,這些許可權通常會啟用整個租戶的存取,不需要使用者上下文和高權限的 Microsoft Entra 系統管理員角色。

重要

此技能目前只會查看 API 許可權, 和 Entra 系統管理員角色。 它目前不會查看 Azure RBAC 或其他授權系統中授與的非目錄許可權。 高特殊許可權受限於Microsoft維護的靜態清單,這些清單可能會隨著時間而演進,目前無法由客戶檢視或自定義。

他使用下列提示來取得他所需的許可權資訊:

- 擁有 ID {ServicePrincipalId} 或應用程式 ID {AppId} 的應用程式被授予哪些許可權?

- 上述具風險的應用程式有哪些權限(來自先前的回應) ?

- 哪些授予此應用程式的權限屬於高度權限?

探索未使用的 Microsoft Entra 應用程式

Jason 意識到他有另一個可以輕鬆實現的機會:通過移除未使用的應用程式來降低風險。 這些是快速的勝利,因為:

拿掉未使用的應用程式可透過單一補救動作來解決許多其他風險。

您通常可以透過集中管理積極處理未使用的應用程式,同時降低停機或業務中斷的風險,因為用戶實際上未使用這些應用程式。

Jason 會使用與現有 Microsoft Entra 建議整合的 Copilot 技能,針對未使用的應用程式,Jason 會提取相關數據來進一步調查或與其小組合作,以改善其租使用者安全性狀態。 回應包含特定應用程式的連結,以方便補救。 分析師也可以直接在安全性 Copilot 中詢問特定應用程式的詳細數據。

注意

Copilot 回應會傳回一份應用程式註冊或應用程式的清單,這些應用程式在過去 90 天內未被使用,並且在此期間未收到任何令牌。

他使用下列提示來取得他所需的資訊:

- 顯示未使用的應用程式

- 我有多少未使用的應用程式?

探索我的租戶外部的 Microsoft Entra 應用程式

Jason 也想調查那些在他租用戶中存在,但註冊在其他組織租用戶的外部應用程式或多租使用者應用程式的風險因素。 由於這些應用程式的安全性狀態會受到擁有租用戶狀態的影響,因此請務必檢閱這些狀態,以找出減少表面區域的風險和機會。 Copilot 可以傳回當前租戶中具備多租戶應用程式註冊的服務主體清單,這些註冊位於使用者租戶之外,或提供特定服務主體是否在租戶外部註冊的詳細資訊。

注意

Jason 可以在 Security Copilot 中獲取部分應用程式清單,並可透過回應底部的 Microsoft Graph Explorer 查詢連結來獲取完整清單。

他使用下列提示來取得他所需的資訊:

- 顯示我租用戶端以外的應用程式

- 有多少個應用程式來自我的租使用者外部?

補救

藉由使用安全 Copilot,Jason 能夠在其 Microsoft Entra 租使用者中收集應用程式和服務主體的全面風險及基礎資訊。 完成評估後,Jason 會採取行動來補救有風險的應用程式。 安全性 Copilot 會顯示 Microsoft Entra 系統管理中心的連結,以便系統管理員能夠採取適當的補救措施。

他閱讀了 管理應用程式存取和安全性、工作負載安全身分識別、防範同意網路釣魚,以及 回應手冊,以判斷下一步可能採取的行動。

後續步驟

深入瞭解: