勒索軟體攻擊復原計劃

請務必 準備勒索軟體攻擊復原計劃,從贖金付款的替代方案開始,以協助避免失去數據的存取權。

控制貴組織的勒索軟體執行者有許多方式可迫使您支付費用。 需求主要著重於兩種類別:

支付贖金以重新取得存取權

威脅執行者會要求在威脅下付款,因為它們 不會讓您重新存取您的系統和數據。 這通常是透過加密您的系統和數據,並要求支付解密金鑰來完成。

重要

支付贖金不保證還原對您的數據的存取權。

出於財務動機的網路犯罪分子(通常相對業餘的運營商正在使用其他人提供的工具組),可能會同時保留兩個付款鎖定的檔案。 法律上並不保證攻擊者會提供一個金鑰來解密 100% 的系統和資料,或者甚至完全提供金鑰。 解密這些系統的程式會使用本土攻擊工具,通常是笨拙和手動程式。

支付以避免洩漏

威脅執行者要求付款,以換取不向黑暗網路(其他罪犯)或普通公眾發佈敏感或尷尬的數據。

為了避免被迫付款(威脅執行者的盈利情況),您可以採取的最直接且有效的動作是確保您的組織可以從不可變的記憶體還原整個企業,這既不是網路犯罪,也不是您可以修改。

識別最敏感的資產,並以較高層級的保證來加以保護也至關重要,但這是較冗長且更具挑戰性的執行程序。 我們不希望您在第 1 或第 2 階段中保有其他區域,但建議您將業務、IT 和安全性利害關係人整合在一起,以提出並回答如下問題,開始進行此程序:

- 如果遭入侵,哪些會是最有害的商務資產? 例如,如果網路犯罪分子控制這些資產,我們的企業領導會願意支付敲詐勒索要求?

- 這些商務資產如何轉譯為 IT 資產 (例如檔案、應用程式、資料庫、伺服器和控制系統)?

- 我們如何保護或隔離這些資產,讓具有一般IT環境存取權的威脅執行者無法存取這些資產?

保護備份

您必須確保重要系統及其數據已備份,並受到威脅執行者蓄意清除或加密的保護。

您的備份攻擊著重於讓貴組織在不支付費用的情況下癱瘓回應的能力,經常鎖定復原所需的備份和重要文件,以強制您支付敲詐需求。

大部分的組織不會針對這種層級的刻意目標保護備份和還原程序。

保護勒索軟體的備份與還原計劃會說明在攻擊發生之前應採取什麼動作以保護重要的商務系統,以及在攻擊發生時應採取什麼動作以快速恢復商務營運。

瞭解如何 在勒索軟體攻擊時還原您的 OneDrive 檔案 。

計劃和專案成員責任

下表就贊助/計畫管理/專案管理階層,說明對您資料的整體保護免於勒索軟體攻擊,以判斷並推動結果。

| Lead | 實作器 | 當責 |

|---|---|---|

| 中央 IT 作業或 CIO | 高階主管贊助 | |

| 中央 IT 基礎結構的計劃負責人 | 推動結果和跨小組共同作業 | |

| 中央 IT 基礎結構/備份 | 啟用基礎結構備份 | |

| 中央 IT 生產力/終端使用者 | 啟用 OneDrive 備份 | |

| 安全性結構 | 建議設定和標準 | |

| 安全性原則和標準 | 更新標準和原則文件 | |

| 安全性合規性管理 | 監視以確保合規性 | |

實作檢查清單

套用這些最佳做法來保護備份基礎結構。

| 完成 | Task | 描述 |

|---|---|---|

| 定期排程自動備份所有重要資料。 | 可讓您將資料復原到最後一個備份。 | |

| 定期練習商務持續性/災害復原 (BC/DR) 計劃。 | 將勒索軟體或敲詐攻擊視為與自然災害相同的重要性,確保快速復原業務作業。 | |

| 保護備份以防止蓄意消除和加密: - 強式保護 – 在修改線上備份 (例如 Azure 備份) 之前,需要頻外步驟 (MFA 或 PIN)。 - 最強式保護 – 將備份儲存在線上不可變的儲存體 (例如 Azure Blob) 和/或完全離線或異地作業。 |

網路犯罪可存取的備份可以轉譯為無法用於商務復原。 實作更強大的安全性以存取備份,以及無法變更儲存在備份中的資料。 | |

| 保護復原所需的支援文件,例如還原程序文件、您的組態管理資料庫 (CMDB),以及網路圖。 | 威脅執行者會刻意以這些資源為目標,因為它會影響復原的能力。 請確定他們能承受勒索軟體攻擊。 |

實作結果和時間表

在 30 天內,確定平均復原時間 (MTTR) 符合您的 BC/DR 目標,如模擬和真實世界作業期間所測量到的值。

資料保護

您必須實作數據保護,以確保從勒索軟體攻擊快速且可靠的復原,並封鎖某些攻擊技術。

勒索軟體敲詐和破壞性攻擊只有在所有合法存取資料和系統都遺失時才會運作。 確保威脅執行者無法移除在沒有付款的情況下恢復作業的能力,將保護您的企業,並破壞攻擊貴組織的貨幣激勵措施。

計劃和專案成員責任

下表就贊助/計畫管理/專案管理階層,說明對貴組織資料的整體保護免於勒索軟體攻擊,以判斷並推動結果。

| Lead | 實作器 | 當責 |

|---|---|---|

| 中央 IT 作業或 CIO | 高階主管贊助 | |

| 資料安全性的計劃負責人 | 推動結果和跨小組共同作業 | |

| 中央 IT 生產力/終端使用者 | 針對 OneDrive 和受保護的資料夾實作 Microsoft 365 租用戶的變更 | |

| 中央 IT 基礎結構/備份 | 啟用基礎結構備份 | |

| 商務 / 應用程式 | 識別重要的商務資產 | |

| 安全性結構 | 建議設定和標準 | |

| 安全性原則和標準 | 更新標準和原則文件 | |

| 安全性合規性管理 | 監視以確保合規性 | |

| 使用者教育小組 | 確保使用者指引反映原則更新 | |

實作檢查清單

套用這些最佳做法來保護貴組織的資料。

| 完成 | Task | 描述 |

|---|---|---|

| 將組織移至雲端: - 將使用者資料移至 OneDrive/SharePoint 等雲端解決方案,以利用其版本管理和資源回收筒功能。 - 教導使用者如何自行復原其檔案,以減少復原的延遲和成本。 |

Microsoft 雲端中的使用者資料可受到內建安全性和資料管理功能的保護。 | |

| 指定受保護的資料夾。 | 讓未經授權的應用程式更難以修改這些資料夾中的資料。 | |

| 檢閱您的權限: - 探索檔案共用、SharePoint 及其他解決方案的非限制性寫入/刪除權限。 廣泛定義為具有業務關鍵資料寫入/刪除權限的使用者。 - 降低重要資料位置的廣泛權限,同時符合商務共同作業需求。 - 稽核及監視重要資料位置,以確保廣泛權限不會重新出現。 |

降低依賴廣泛存取的勒索軟體活動的風險。 | |

後續步驟

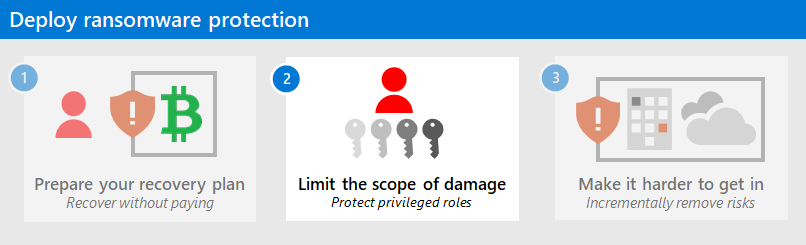

繼續進行 第 2 階段,藉由保護特殊許可權角色來限制攻擊的損害範圍。

其他勒索軟體資源

來自Microsoft的重要資訊:

- [2023 Microsoft 數位防禦報告](https://www.microsoft.com/en-us/security/security-insider/microsoft-digital-defense-report- 2023) (見第 17-26 頁)

- Microsoft部落格 - 勒索軟體,最新威脅 - 勒索軟體

- 人為操作的勒索軟體

- 快速防範勒索軟體和敲詐勒索

- 勒索軟體:Microsoft Defender 入口網站中普遍且持續的威脅 威脅分析報告

- Microsoft事件回應小組 (先前稱為 DART/CRSP) 勒索軟體方法和案例研究

Microsoft 365:

- 為您的 Microsoft 365 租使用者部署勒索軟體防護

- 使用 Azure 和 Microsoft 365 最大化勒索軟體復原能力

- 從勒索軟體攻擊中復原

- 惡意程式碼和勒索軟體防護

- 保護您的 Windows 10 電腦免受勒索軟體攻擊

- 在 SharePoint Online 中處理勒索軟體

- Microsoft Defender 入口網站中勒索軟體 的威脅分析報告

Microsoft Defender 全面偵測回應:

Microsoft Azure:

- 適用於勒索軟體攻擊的 Azure 防禦

- 使用 Azure 和 Microsoft 365 最大化勒索軟體復原能力

- 備份和還原計劃以防範勒索軟體

- 利用 Microsoft Azure 備份來防止勒索軟體 (26 分鐘的影片)

- 從系統性身分識別入侵中復原

- Microsoft Sentinel 中的進階多階段攻擊偵測

- Microsoft Sentinel 中勒索軟體的融合偵測

適用於雲端的 Microsoft Defender 應用程式:

Microsoft 安全性小組部落格文章: