Wie Defender for Cloud Apps Ihre GitHub Enterprise-Umgebung schützt

GitHub Enterprise Cloud ist ein Dienst, mit dem Organisationen ihren Code speichern und verwalten sowie Änderungen an ihrem Code nachverfolgen und steuern können. Neben den Vorteilen des Erstellens und Skalierens von Coderepositorys in der Cloud können die wichtigsten Ressourcen Ihrer organization Bedrohungen ausgesetzt sein. Verfügbar gemachte Ressourcen umfassen Repositorys mit potenziell vertraulichen Informationen, Details zur Zusammenarbeit und Partnerschaft und vieles mehr. Um die Offenlegung dieser Daten zu verhindern, ist eine kontinuierliche Überwachung erforderlich, um zu verhindern, dass böswillige Akteure oder sicherheitsunabhängige Insider vertrauliche Informationen exfiltrieren.

Wenn Sie GitHub Enterprise Cloud mit Defender for Cloud Apps verbinden, erhalten Sie bessere Einblicke in die Aktivitäten Ihrer Benutzer und bietet Bedrohungserkennung für anomales Verhalten.

Verwenden Sie diesen App-Connector, um auf SSPM-Features (SaaS Security Posture Management) über Sicherheitskontrollen zuzugreifen, die in der Microsoft-Sicherheitsbewertung angegeben sind. Weitere Informationen.

Hauptbedrohungen

- Kompromittierte Konten und Insider-Bedrohungen

- Datenlecks

- Unzureichendes Sicherheitsbewusstsein

- Nicht verwaltetes Bring Your Own Device (BYOD)

Wie Defender for Cloud Apps ihre Umgebung schützt

- Erkennen von Cloudbedrohungen, kompromittierten Konten und böswilligen Insidern

- Verwenden des Überwachungspfads von Aktivitäten für forensische Untersuchungen

SaaS-Sicherheitsstatusverwaltung

Um Empfehlungen zum Sicherheitsstatus für GitHub in der Microsoft-Sicherheitsbewertung anzuzeigen, erstellen Sie über die Registerkarte Connectors einen API-Connector mit den Berechtigungen Besitzer und Unternehmen . Wählen Sie unter Sicherheitsbewertung die Option Empfohlene Aktionen aus, und filtern Sie nach Produkt GitHub = .

Zu den Empfehlungen für GitHub gehören beispielsweise:

- Aktivieren der mehrstufigen Authentifizierung (Multi-Factor Authentication, MFA)

- Aktivieren des einmaligen Anmeldens (Single Sign On, SSO)

- Deaktivieren Sie "Mitgliedern das Ändern von Repositoryvisbilitäten für diese organization erlauben".

- Deaktivieren von "Mitglieder mit Administratorberechtigungen für Repositorys können Repositorys löschen oder übertragen"

Wenn bereits ein Connector vorhanden ist und GitHub-Empfehlungen noch nicht angezeigt werden, aktualisieren Sie die Verbindung, indem Sie den API-Connector trennen und ihn dann mit den Berechtigungen Besitzer und Unternehmen erneut verbinden.

Weitere Informationen finden Sie unter:

Schützen von GitHub in Echtzeit

Sehen Sie sich unsere bewährten Methoden für die Sicherung und Zusammenarbeit mit externen Benutzern an.

Verbinden von GitHub Enterprise Cloud mit Microsoft Defender for Cloud Apps

Dieser Abschnitt enthält Anweisungen zum Herstellen einer Verbindung Microsoft Defender for Cloud Apps mit Ihrem vorhandenen GitHub Enterprise Cloud-organization mithilfe der App Connector-APIs. Diese Verbindung bietet Ihnen Einblick in die GitHub Enterprise Cloud-Nutzung Ihrer organization und kontrolle darüber. Weitere Informationen dazu, wie Defender for Cloud Apps GitHub Enterprise Cloud schützt, finden Sie unter Schützen von GitHub Enterprise.

Verwenden Sie diesen App-Connector, um auf SSPM-Features (SaaS Security Posture Management) über Sicherheitskontrollen zuzugreifen, die in der Microsoft-Sicherheitsbewertung angegeben sind. Weitere Informationen.

Voraussetzungen

- Ihr organization muss über eine GitHub Enterprise Cloud-Lizenz verfügen.

- Das GitHub-Konto, das zum Herstellen einer Verbindung mit Defender for Cloud Apps verwendet wird, muss über Besitzerberechtigungen für Ihre organization verfügen.

- Für SSPM-Funktionen muss das bereitgestellte Konto der Besitzer des Enterprise-Konto sein.

- Um die Besitzer Ihrer organization zu überprüfen, navigieren Sie zur Seite Ihres organization, wählen Sie Personen aus, und filtern Sie dann nach Besitzer.

Überprüfen Ihrer GitHub-Domänen

Die Überprüfung Ihrer Domänen ist optional. Es wird jedoch dringend empfohlen, Dass Sie Ihre Domänen überprüfen, damit Defender for Cloud Apps die Domänen-E-Mails Ihrer GitHub-organization-Mitglieder dem entsprechenden Azure Active Directory-Benutzer zuordnen können.

Diese Schritte können unabhängig von den Schritten zum Konfigurieren von GitHub Enterprise Cloud ausgeführt und übersprungen werden, wenn Sie Ihre Domänen bereits überprüft haben.

Aktualisieren Sie Ihre organization auf die Nutzungsbedingungen für Unternehmen.

Überprüfen Sie die Domänen Ihrer organization.

Hinweis

Stellen Sie sicher, dass Sie jede der verwalteten Domänen überprüfen, die in Ihren Defender for Cloud Apps Einstellungen aufgeführt sind. Um Ihre verwalteten Domänen anzuzeigen, wechseln Sie zum Microsoft Defender Portal, und wählen Sie Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Systemdie Option Organisationsdetails aus, und wechseln Sie dann zum Abschnitt Verwaltete Domänen .

Konfigurieren von GitHub Enterprise Cloud

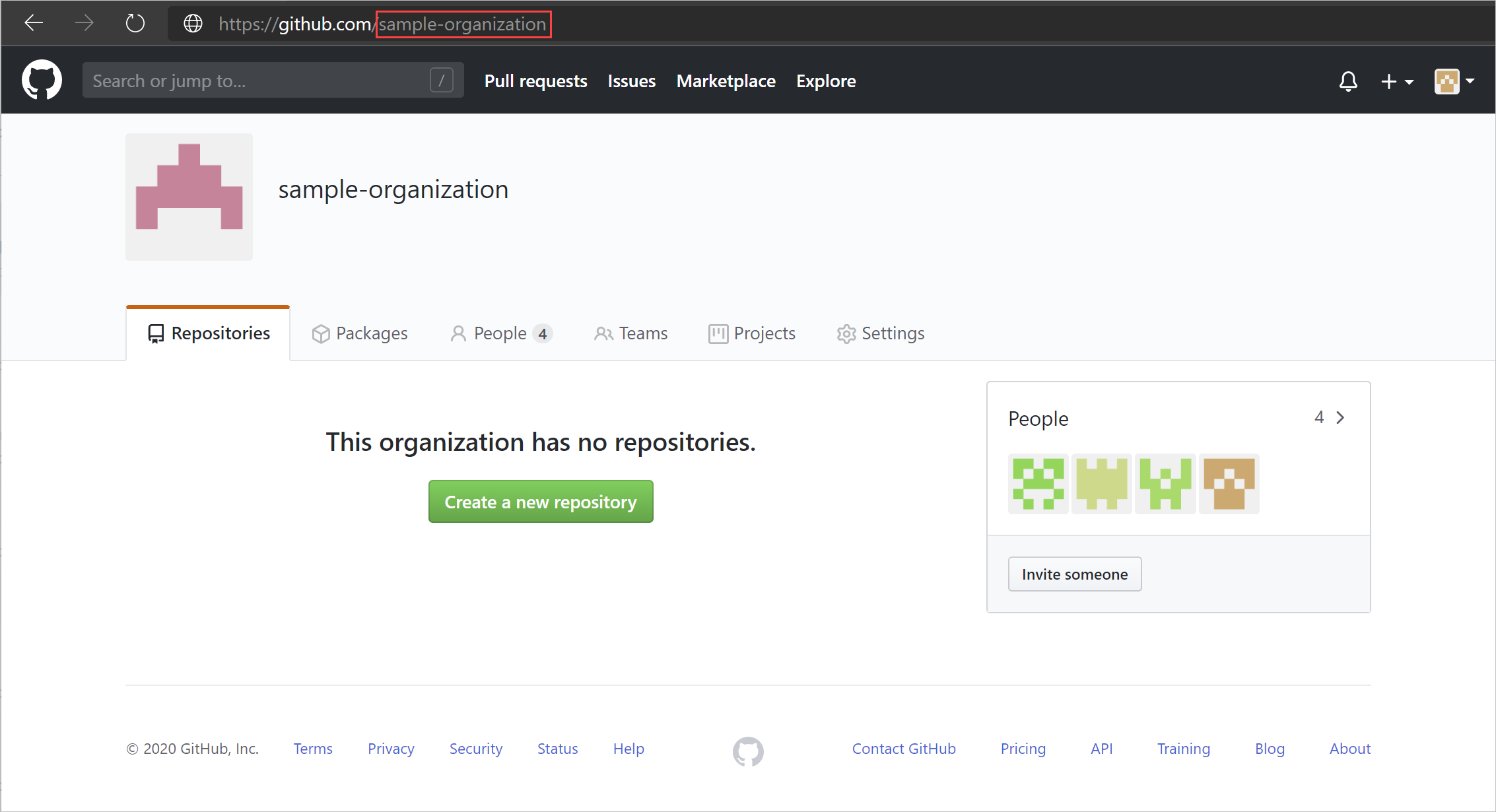

Suchen Sie den Anmeldenamen Ihrer organization. Navigieren Sie in GitHub zur Seite Ihres organization, und notieren Sie sich über die URL Ihren organization Anmeldenamen. Sie benötigen ihn später.

Hinweis

Die Seite enthält eine URL wie

https://github.com/<your-organization>. Wenn die Seite Ihres organization beispielsweise lautet, lautethttps://github.com/sample-organizationder Anmeldename des organization sample-organization.

Erstellen Sie eine OAuth-App für Defender for Cloud Apps, um eine Verbindung mit Ihrem GitHub-organization herzustellen. Wiederholen Sie diesen Schritt für jede weitere verbundene organization.

Hinweis

Wenn Sie Vorschaufeatures und App-Governance aktiviert haben, verwenden Sie die Seite App-Governance anstelle der Seite OAuth-Apps , um dieses Verfahren auszuführen.

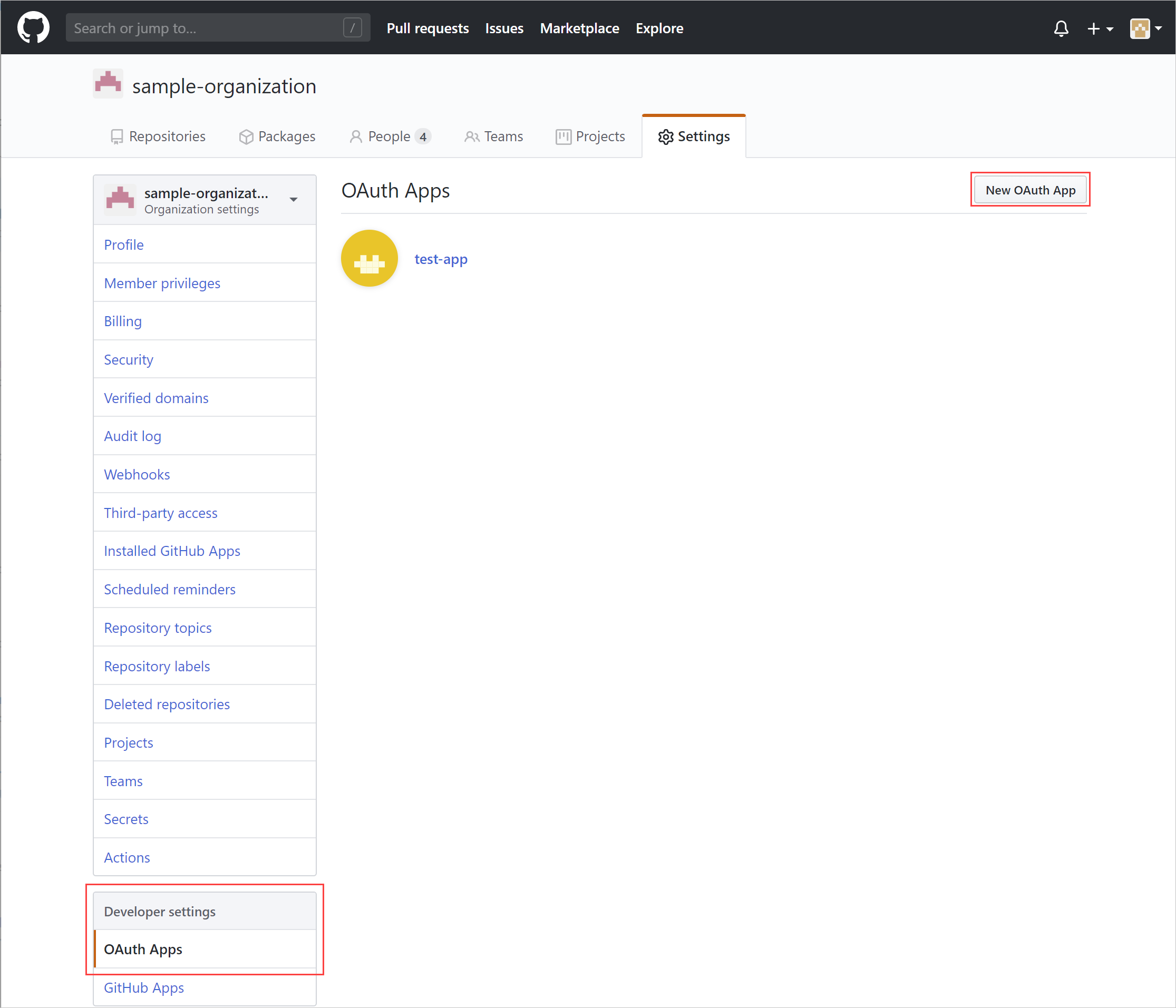

Navigieren Sie zu Einstellungen>Entwicklereinstellungen, wählen Sie OAuth-Apps und dann Anwendung registrieren aus. Wenn Sie über vorhandene OAuth-Apps verfügen, wählen Sie alternativ Neue OAuth-App aus.

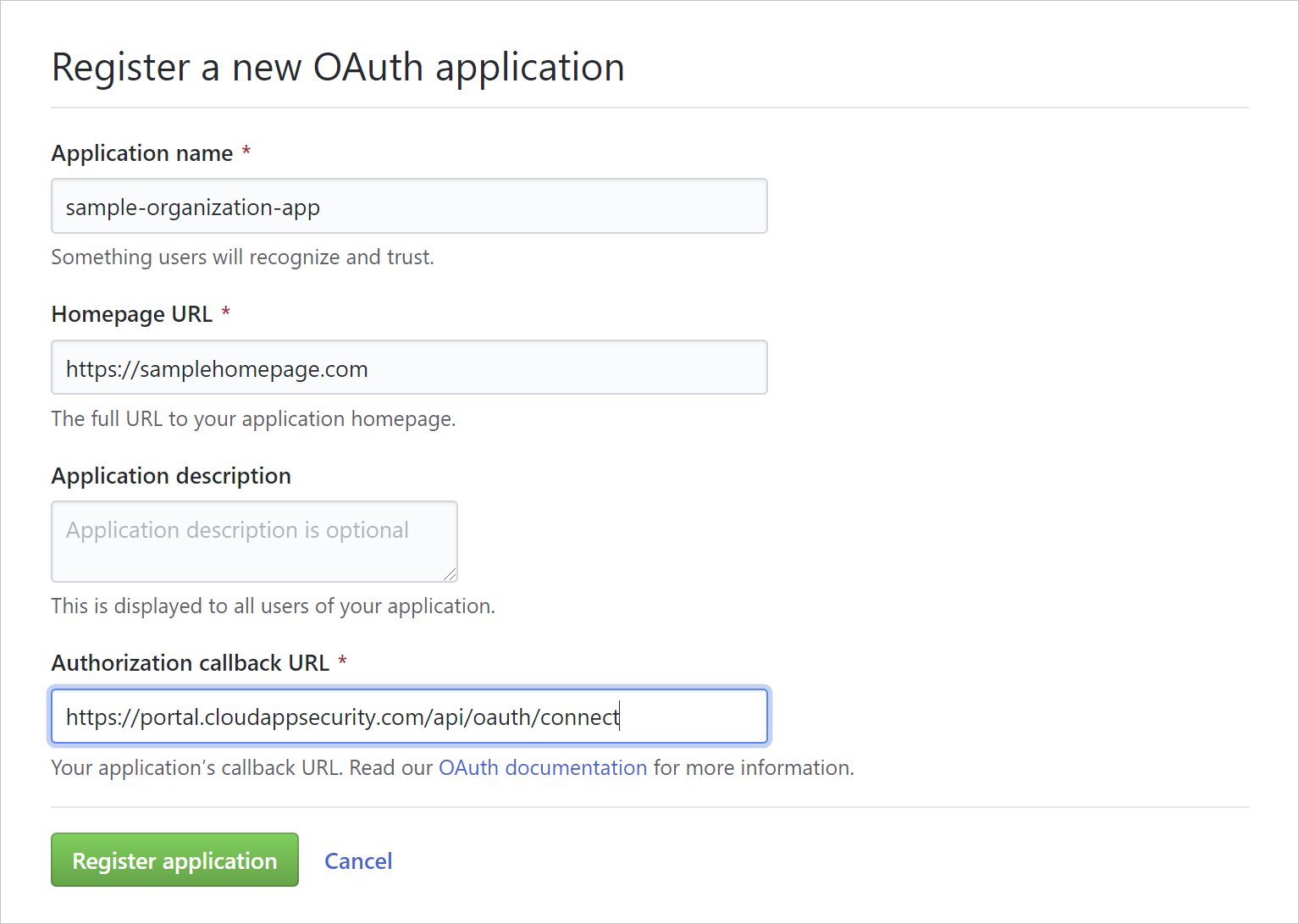

Füllen Sie die Details registrieren einer neuen OAuth-App aus, und wählen Sie dann Anwendung registrieren aus.

- Geben Sie im Feld Anwendungsname einen Namen für die App ein.

- Geben Sie im Feld Homepage-URL die URL für die Startseite der App ein.

- Geben Sie im Feld Autorisierungsrückruf-URL den folgenden Wert ein:

https://portal.cloudappsecurity.com/api/oauth/connect.

Hinweis

- Geben Sie für GCC-Kunden der US-Regierung den folgenden Wert ein:

https://portal.cloudappsecuritygov.com/api/oauth/connect - Geben Sie für Us Government GCC High-Kunden den folgenden Wert ein:

https://portal.cloudappsecurity.us/api/oauth/connect

Hinweis

- Apps, die sich im Besitz einer organization haben Zugriff auf die Apps der organization. Weitere Informationen finden Sie unter Informationen OAuth-App Zugriffseinschränkungen.

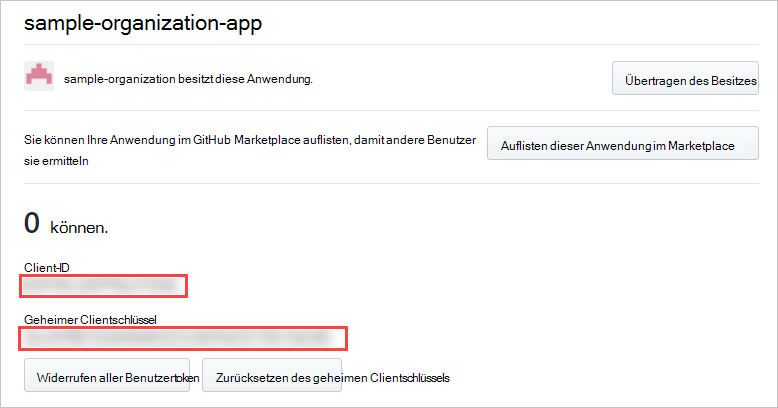

Navigieren Sie zu Einstellungen>OAuth-Apps, wählen Sie die OAuth-App aus, die Sie gerade erstellt haben, und notieren Sie sich die Client-ID und den geheimen Clientschlüssel.

Konfigurieren von Defender for Cloud Apps

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors aus.

Wählen Sie auf der Seite App-Connectorsdie Option +App verbinden aus, gefolgt von GitHub.

Geben Sie im nächsten Fenster dem Connector einen beschreibenden Namen, und wählen Sie dann Weiter aus.

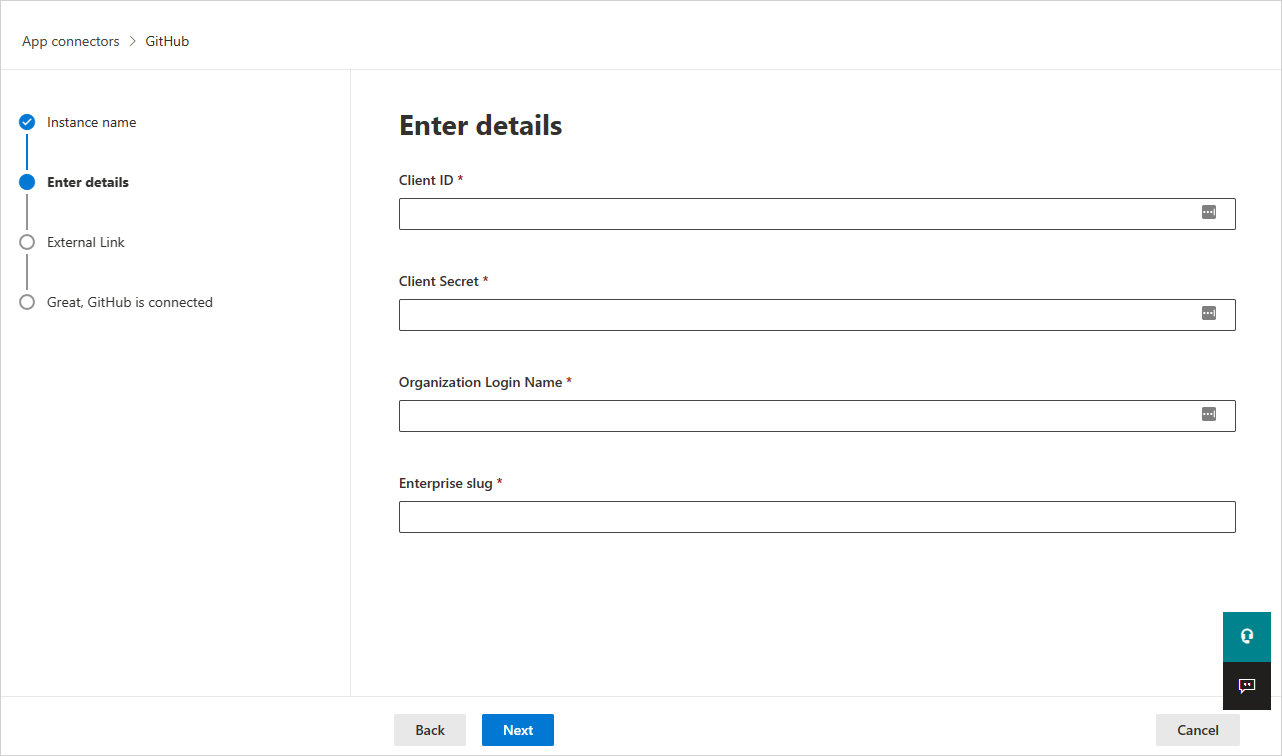

Geben Sie im Fenster Details eingeben die Client-ID, den geheimen Clientschlüssel und den Anmeldenamen der Organisation ein , die Sie sich zuvor notieren haben.

Für Enterprise Slug, auch als Unternehmensname bezeichnet, wird zur Unterstützung von SSPM-Funktionen benötigt. So finden Sie den Enterprise-Slug:

- Wählen Sie das GitHub-Profilbild ">Ihre Unternehmen" aus.

- Wählen Sie Ihre Enterprise-Konto und dann das Konto aus, mit dem Sie eine Verbindung mit Microsoft Defender for Cloud Apps herstellen möchten.

- Vergewissern Sie sich, dass es sich bei der URL um den Enterprise-Slug handelt. Für instance ist in diesem Beispiel

https://github.com/enterprises/testEnterprisetestEnterprise der Enterprise-Slug.

Wählen Sie Weiter aus.

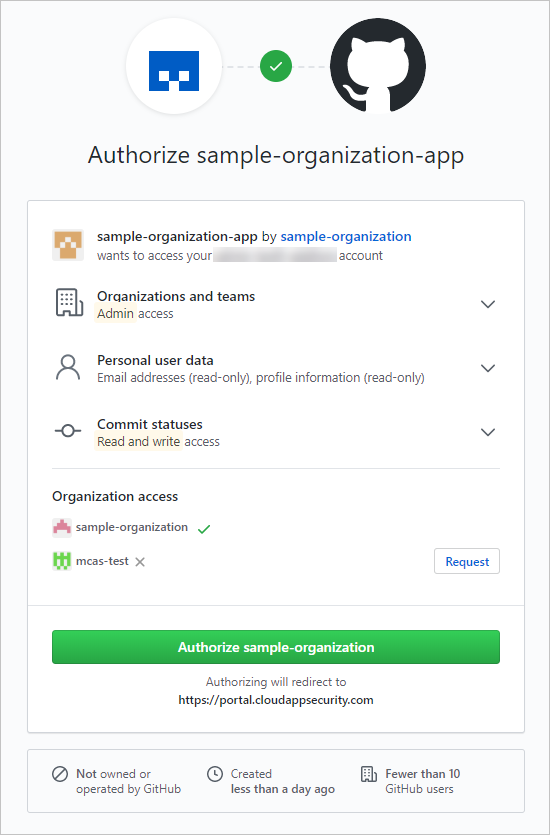

Wählen Sie Connect GitHub (GitHub verbinden) aus.

Die GitHub-Anmeldeseite wird geöffnet. Geben Sie ggf. Ihre GitHub-Administratoranmeldeinformationen ein, um Defender for Cloud Apps Zugriff auf die GitHub Enterprise Cloud-instance Ihres Teams zu ermöglichen.

Fordern Sie organization Zugriff an, und autorisieren Sie die App, um Defender for Cloud Apps Zugriff auf Ihre GitHub-organization zu gewähren. Defender for Cloud Apps erfordert die folgenden OAuth-Bereiche:

- admin:org – erforderlich zum Synchronisieren des Überwachungsprotokolls Ihres organization

- read:user und user:email – erforderlich zum Synchronisieren der Mitglieder Ihrer organization

- repo:status – erforderlich für die Synchronisierung repositorybezogener Ereignisse im Überwachungsprotokoll

- admin:enterprise – für SSPM-Funktionen erforderlich. Beachten Sie, dass der angegebene Benutzer der Besitzer des Enterprise-Konto sein muss.

Weitere Informationen zu OAuth-Bereichen finden Sie unter Grundlegendes zu Bereichen für OAuth-Apps.

Zurück in der Defender for Cloud Apps-Konsole sollten Sie eine Meldung erhalten, dass GitHub erfolgreich verbunden wurde.

Arbeiten Sie mit Ihrem GitHub-Organisationsbesitzer zusammen, um organization Zugriff auf die OAuth-App zu gewähren, die unter den Einstellungen für den Zugriff auf GitHub-Drittanbieter erstellt wurde. Weitere Informationen finden Sie in der GitHub-Dokumentation.

Die Organisationsbesitzer findet die Anforderung von der OAuth-App erst nach dem Herstellen einer Verbindung zwischen GitHub und Defender for Cloud Apps.

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors aus. Stellen Sie sicher, dass der status des verbundenen App-Connectors Verbunden ist.

Nachdem Sie eine Verbindung mit GitHub Enterprise Cloud hergestellt haben, erhalten Sie 7 Tage vor der Verbindung Ereignisse.

Wenn Sie Probleme beim Herstellen einer Verbindung mit der App haben, finden Sie weitere Informationen unter Problembehandlung für App-Connectors.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.