Problembehandlung bei Zugriffs- und Sitzungssteuerungen für Endbenutzer

In diesem Artikel erhalten Microsoft Defender for Cloud Apps Administratoren Anleitungen zum Untersuchen und Beheben allgemeiner Probleme mit Zugriff und Sitzungssteuerung, wie sie von Endbenutzern auftreten.

Überprüfen der Mindestanforderungen

Bevor Sie mit der Problembehandlung beginnen, stellen Sie sicher, dass Ihre Umgebung die folgenden allgemeinen Mindestanforderungen für Zugriffs- und Sitzungssteuerungen erfüllt.

| Anforderung | Beschreibung |

|---|---|

| Lizenzierung | Stellen Sie sicher, dass Sie über eine gültige Lizenz für Microsoft Defender for Cloud Apps verfügen. |

| Single Sign-On (SSO) | Apps müssen mit einer der unterstützten Lösungen für einmaliges Anmelden (Single Sign-On, SSO) konfiguriert werden: – Microsoft Entra ID mit SAML 2.0 oder OpenID Connect 2.0 – Nicht von Microsoft stammender IdP mit SAML 2.0 |

| Browserunterstützung | Sitzungssteuerelemente sind für browserbasierte Sitzungen in den neuesten Versionen der folgenden Browser verfügbar: – Microsoft Edge – Google Chrome - Mozilla Firefox - Apple Safari Der In-Browser-Schutz für Microsoft Edge hat auch bestimmte Anforderungen, einschließlich des Benutzers, der mit ihrem Arbeitsprofil angemeldet ist. Weitere Informationen finden Sie unter In-Browser-Schutzanforderungen. |

| Downtime | Defender for Cloud Apps können Sie das Standardverhalten definieren, das bei einer Dienstunterbrechung angewendet werden soll, z. B. wenn eine Komponente nicht ordnungsgemäß funktioniert. Sie können z. B. festlegen, dass Benutzer Maßnahmen für potenziell vertrauliche Inhalte ausführen, wenn die normalen Richtliniensteuerelemente nicht erzwungen werden können, härten (blockieren) oder umgehen (zulassen). Um das Standardverhalten während der Systemausfallzeit zu konfigurieren, wechseln Sie in Microsoft Defender XDR zu Einstellungen>Bedingter Zugriff App-Steuerung>Standardverhalten> Zugriffzulassen oder blockieren. |

Die Seite "Benutzerüberwachung" wird nicht angezeigt

Wenn Sie einen Benutzer über die Defender for Cloud Apps weiterleiten, können Sie den Benutzer benachrichtigen, dass seine Sitzung überwacht wird. Standardmäßig ist die Seite "Benutzerüberwachung" aktiviert.

In diesem Abschnitt werden die Schritte zur Problembehandlung beschrieben, die sie ausführen sollten, wenn die Seite "Benutzerüberwachung" aktiviert ist, aber nicht wie erwartet angezeigt wird.

Empfohlene Schritte

Wählen Sie im Microsoft Defender Portal Einstellungen>Cloud-Apps aus.

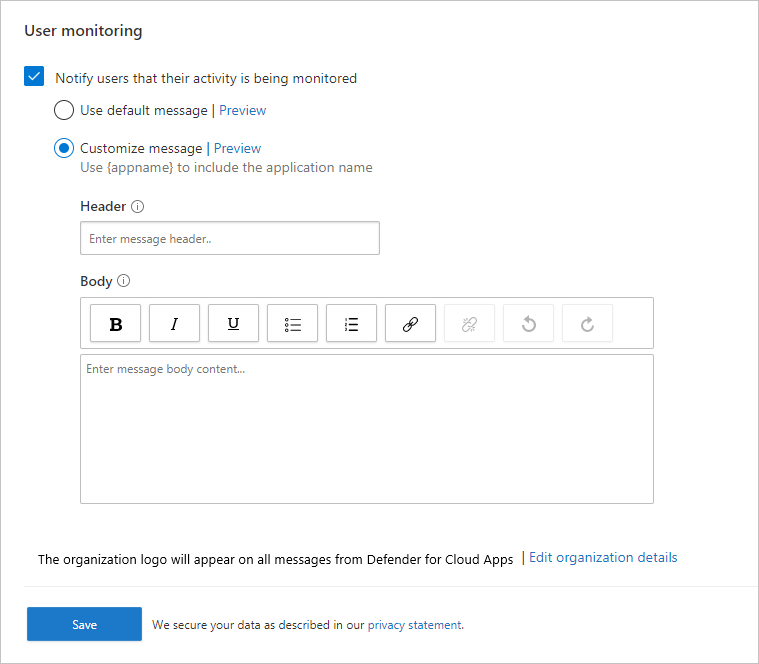

Wählen Sie unter App-Steuerung für bedingten Zugriffdie Option Benutzerüberwachung aus. Auf dieser Seite werden die in Defender for Cloud Apps verfügbaren Optionen für die Benutzerüberwachung angezeigt. Zum Beispiel:

Vergewissern Sie sich, dass die Option Benutzer über die Überwachung ihrer Aktivität benachrichtigen aktiviert ist.

Wählen Sie aus, ob Sie die Standardnachricht verwenden oder eine benutzerdefinierte Nachricht bereitstellen möchten:

Nachrichtentyp Details Default Header:

Der Zugriff auf [App-Name wird hier angezeigt] wird überwacht.

Body:

Zur Verbesserung der Sicherheit ermöglicht Ihr organization den Zugriff auf [App-Name wird hier angezeigt] im Überwachungsmodus. Der Zugriff ist nur über einen Webbrowser verfügbar.Custom Header:

Verwenden Sie dieses Feld, um eine benutzerdefinierte Überschrift bereitzustellen, um Benutzer darüber zu informieren, dass sie überwacht werden.

Body:

Verwenden Sie dieses Feld, um weitere benutzerdefinierte Informationen für den Benutzer hinzuzufügen, z. B. wer mit Fragen kontaktiert werden soll, und unterstützt die folgenden Eingaben: Nur-Text, Rich-Text, Hyperlinks.Wählen Sie Vorschau aus, um die Seite zur Benutzerüberwachung zu überprüfen, die vor dem Zugriff auf eine App angezeigt wird.

Klicken Sie auf Speichern.

Kein Zugriff auf die App von einem Nicht-Microsoft-Identitätsanbieter möglich

Wenn ein Endbenutzer nach der Anmeldung bei einer App von einem Nicht-Microsoft-Identitätsanbieter einen allgemeinen Fehler erhält, überprüfen Sie die Nicht-Microsoft IdP-Konfiguration.

Empfohlene Schritte

Wählen Sie im Microsoft Defender Portal Einstellungen>Cloud-Apps aus.

Wählen Sie unter Verbundene Apps die Option App-Steuerungs-Apps für bedingten Zugriff aus.

Wählen Sie in der Liste der Apps in der Zeile, in der die App, auf die Sie nicht zugreifen können, die drei Punkte am Ende der Zeile aus, und wählen Sie dann App bearbeiten aus.

Überprüfen Sie, ob das hochgeladene SAML-Zertifikat korrekt ist.

Stellen Sie sicher, dass gültige SSO-URLs in der App-Konfiguration bereitgestellt werden.

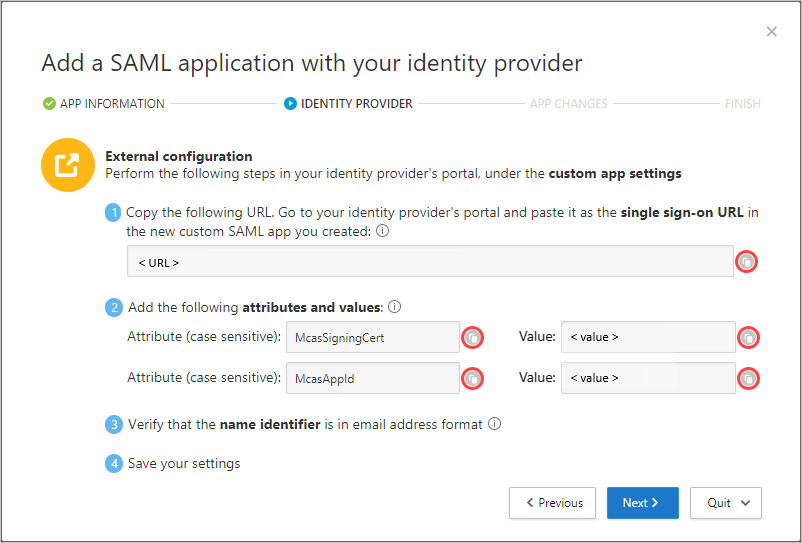

Überprüfen Sie, ob die Attribute und Werte in der benutzerdefinierten App in den Einstellungen des Identitätsanbieters widergespiegelt werden.

Zum Beispiel:

Wenn Sie immer noch nicht auf die App zugreifen können, öffnen Sie ein Supportticket.

Die Seite "Fehler aufgetreten" wird angezeigt.

Manchmal wird während einer Proxysitzung möglicherweise die Seite Something Went Wrong (Fehler aufgetreten ) angezeigt. Dies kann in folgenden Fällen der Fall sein:

- Ein Benutzer meldet sich an, nachdem er sich für eine Weile im Leerlauf befindet.

- Das Aktualisieren des Browsers und das Laden der Seite dauert länger als erwartet

- Die Nicht-Microsoft IdP-App ist nicht ordnungsgemäß konfiguriert.

Empfohlene Schritte

Wenn der Endbenutzer versucht, auf eine App zuzugreifen, die mit einem Nicht-Microsoft-IdP konfiguriert wurde, finden Sie weitere Informationen unter Nicht-Microsoft-IdP und App-status: Setup fortsetzen.

Wenn der Endbenutzer diese Seite unerwartet erreicht hat, gehen Sie wie folgt vor:

- Starten Sie die Browsersitzung neu.

- Löschen Sie Verlauf, Cookies und Cache aus dem Browser.

Zwischenablageaktionen oder Dateisteuerelemente werden nicht blockiert

Die Möglichkeit, Zwischenablageaktionen wie Ausschneiden, Kopieren, Einfügen und Dateisteuerelemente wie Herunterladen, Hochladen und Drucken zu blockieren, ist erforderlich, um Datenexfiltrations- und Infiltrationsszenarien zu verhindern.

Diese Fähigkeit ermöglicht Es Unternehmen, Sicherheit und Produktivität für Endbenutzer in Einklang zu bringen. Wenn Probleme mit diesen Features auftreten, führen Sie die folgenden Schritte aus, um das Problem zu untersuchen.

Empfohlene Schritte

Wenn die Sitzung per Proxy ausgeführt wird, führen Sie die folgenden Schritte aus, um die Richtlinie zu überprüfen:

Wählen Sie im Microsoft Defender-Portal unter Cloud-Appsdie Option Aktivitätsprotokoll aus.

Verwenden Sie den erweiterten Filter, wählen Sie Angewendete Aktion aus, und legen Sie den Wert auf Blockiert fest.

Überprüfen Sie, ob blockierte Dateiaktivitäten vorhanden sind:

Wenn eine Aktivität vorhanden ist, erweitern Sie die Aktivitätsschublade, indem Sie auf die Aktivität klicken.

Wählen Sie auf der Registerkarte Allgemein der Aktivitätsschublade den Link übereinstimmende Richtlinien aus, um zu überprüfen, ob die von Ihnen erzwungene Richtlinie vorhanden ist.

Wenn Ihre Richtlinie nicht angezeigt wird, lesen Sie Probleme beim Erstellen von Zugriffs- und Sitzungsrichtlinien.

Wenn Access aufgrund des Standardverhaltens blockiert/zugelassen angezeigt wird, weist dies darauf hin, dass das System ausgefallen ist und das Standardverhalten angewendet wurde.

Um das Standardverhalten zu ändern, wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie dann unter App-Steuerung für bedingten Zugriffdie Option Standardverhalten aus, und legen Sie das Standardverhalten auf Zugriff zulassen oder blockieren fest.

Wechseln Sie zum Microsoft 365-Verwaltungsportal , und überwachen Sie Benachrichtigungen zu Systemausfallzeiten.

Wenn Blockierte Aktivitäten immer noch nicht angezeigt werden, öffnen Sie ein Supportticket.

Downloads werden nicht geschützt

Als Endbenutzer kann das Herunterladen vertraulicher Daten auf ein nicht verwaltetes Gerät erforderlich sein. In diesen Szenarien können Sie Dokumente mit Microsoft Purview Information Protection schützen.

Wenn der Endbenutzer das Dokument nicht erfolgreich verschlüsseln kann, führen Sie die folgenden Schritte aus, um das Problem zu untersuchen.

Empfohlene Schritte

Wählen Sie im Microsoft Defender-Portal unter Cloud-Appsdie Option Aktivitätsprotokoll aus.

Verwenden Sie den erweiterten Filter, wählen Sie Angewendete Aktion aus, und legen Sie den Wert auf Geschützt fest.

Überprüfen Sie, ob blockierte Dateiaktivitäten vorhanden sind:

Wenn eine Aktivität vorhanden ist, erweitern Sie die Aktivitätsschublade, indem Sie auf die Aktivität klicken.

Wählen Sie auf der Registerkarte Allgemein der Aktivitätsschublade den Link übereinstimmende Richtlinien aus, um zu überprüfen, ob die von Ihnen erzwungene Richtlinie vorhanden ist.

Wenn Ihre Richtlinie nicht angezeigt wird, lesen Sie Probleme beim Erstellen von Zugriffs- und Sitzungsrichtlinien.

Wenn Access aufgrund des Standardverhaltens blockiert/zugelassen angezeigt wird, weist dies darauf hin, dass das System ausgefallen ist und das Standardverhalten angewendet wurde.

Um das Standardverhalten zu ändern, wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie dann unter App-Steuerung für bedingten Zugriffdie Option Standardverhalten aus, und legen Sie das Standardverhalten auf Zugriff zulassen oder blockieren fest.

Wechseln Sie zum Microsoft 365 Service Health Dashboard , und überwachen Sie Benachrichtigungen über Systemausfallzeiten.

Wenn Sie die Datei mit einer Vertraulichkeitsbezeichnung oder benutzerdefinierten Berechtigungen schützen, stellen Sie in der Aktivitätsbeschreibung sicher, dass die Dateierweiterung einer der folgenden unterstützten Dateitypen ist:

Word: docm, docx, dotm, dotx

Excel: xlam, xlsm, xlsx, xltx

PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

PDF , wenn einheitliche Bezeichnungen aktiviert sind

Wenn der Dateityp nicht unterstützt wird, können Sie in der Sitzungsrichtlinie Download aller Dateien blockieren auswählen, die nicht vom nativen Schutz unterstützt werden oder bei denen der native Schutz nicht erfolgreich ist.

Wenn Blockierte Aktivitäten immer noch nicht angezeigt werden, öffnen Sie ein Supportticket.

Navigieren zu einer bestimmten URL einer App mit Suffix und Landen auf einer generischen Seite

In einigen Szenarien kann die Navigation zu einem Link dazu führen, dass der Benutzer auf der Startseite der App landen und nicht auf dem vollständigen Pfad des Links.

Tipp

Defender for Cloud Apps verwaltet eine Liste von Apps, von denen bekannt ist, dass sie unter Kontextverlusten leiden. Weitere Informationen finden Sie unter Einschränkungen bei Kontextverlusten.

Empfohlene Schritte

Wenn Sie einen anderen Browser als Microsoft Edge verwenden und ein Benutzer anstelle des vollständigen Pfads des Links zur Startseite der App gelangt, beheben Sie das Problem, indem Sie an die ursprüngliche URL anfügen .mcas.ms .

Beispiel: Die ursprüngliche URL lautet:

https://www.github.com/organization/threads/threadnumber, ändern Sie es in https://www.github.com.mcas.ms/organization/threads/threadnumber

Microsoft Edge-Benutzer profitieren vom In-Browser-Schutz, werden nicht an einen Reverseproxy umgeleitet und sollten das .mcas.ms Suffix nicht hinzufügen müssen. Öffnen Sie für Apps mit Kontextverlust ein Supportticket.

Blockieren von Downloads führt dazu, dass PDF-Vorschauen blockiert werden

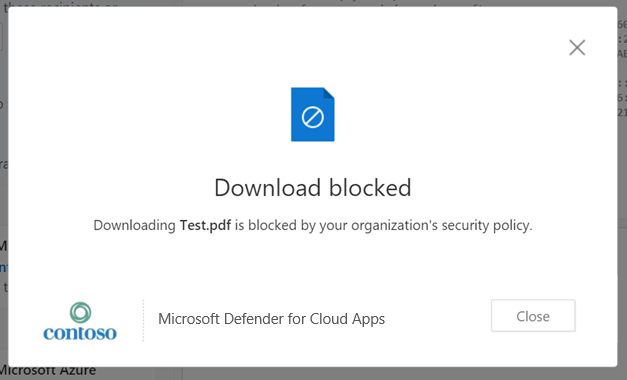

Wenn Sie pdf-Dateien in der Vorschau anzeigen oder drucken, initiieren Apps gelegentlich einen Download der Datei. Dies führt dazu, dass Defender for Cloud Apps eingreifen, um sicherzustellen, dass der Download blockiert wird und dass keine Daten aus Ihrer Umgebung kompromittiert werden.

Wenn Sie beispielsweise eine Sitzungsrichtlinie erstellt haben, um Downloads für Outlook Web Access (OWA) zu blockieren, wird die Vorschau oder das Drucken von PDF-Dateien möglicherweise mit einer Meldung wie der folgenden blockiert:

Um die Vorschau zuzulassen, sollte ein Exchange-Administrator die folgenden Schritte ausführen:

Laden Sie das Exchange Online PowerShell-Modul herunter.

Stellen Sie eine Verbindung mit dem Modul her. Weitere Informationen finden Sie unter Herstellen einer Verbindung mit Exchange Online PowerShell.

Nachdem Sie eine Verbindung mit der Exchange Online PowerShell hergestellt haben, verwenden Sie das Cmdlet Set-OwaMailboxPolicy, um die Parameter in der Richtlinie zu aktualisieren:

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $falseHinweis

Die OwaMailboxPolicy-Default-Richtlinie ist der Standardname der OWA-Richtlinie in Exchange Online. Einige Kunden haben möglicherweise eine zusätzliche oder eine benutzerdefinierte OWA-Richtlinie mit einem anderen Namen erstellt. Wenn Sie über mehrere OWA-Richtlinien verfügen, können diese auf bestimmte Benutzer angewendet werden. Daher müssen Sie sie auch aktualisieren, um eine vollständige Abdeckung zu erhalten.

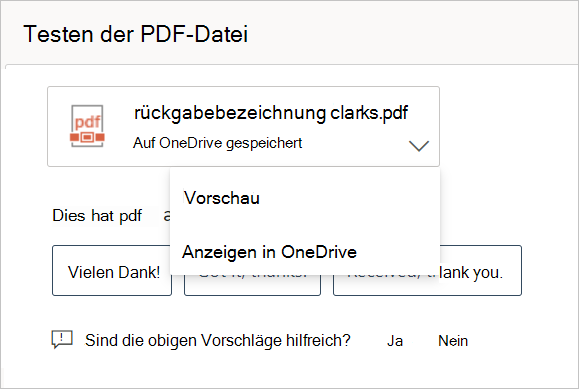

Nachdem diese Parameter festgelegt wurden, führen Sie einen Test für OWA mit einer PDF-Datei und einer Sitzungsrichtlinie aus, die zum Blockieren von Downloads konfiguriert ist. Die Option Herunterladen sollte aus der Dropdownliste entfernt werden, und Sie können eine Vorschau der Datei anzeigen. Zum Beispiel:

Eine ähnliche Websitewarnung wird angezeigt

Böswillige Akteure können URLs erstellen, die den URLs anderer Websites ähneln, um die Identität der Benutzer anzunehmen und zu glauben, dass sie zu einer anderen Website navigieren. Einige Browser versuchen, dieses Verhalten zu erkennen, und warnen Benutzer vor dem Zugriff auf die URL oder blockieren den Zugriff.

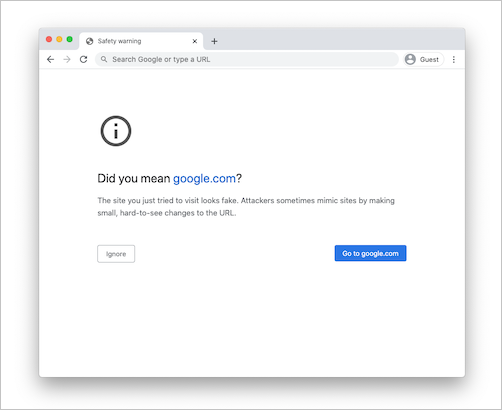

In einigen seltenen Fällen erhalten Benutzer unter Sitzungssteuerung eine Meldung vom Browser, die auf verdächtigen Websitezugriff hinweist. Der Grund dafür ist, dass der Browser die Suffixdomäne (z. B .mcas.ms. ) als verdächtig behandelt.

Diese Meldung wird nur für Chrome-Benutzer angezeigt, da Microsoft Edge-Benutzer vom In-Browser-Schutz profitieren, ohne die Reverseproxyarchitektur. Zum Beispiel:

Wenn Sie eine Nachricht wie diese erhalten, wenden Sie sich an den Microsoft-Support, um dies mit dem entsprechenden Browseranbieter zu adressieren.

Weitere Überlegungen zur Problembehandlung bei Apps

Bei der Problembehandlung von Apps müssen einige weitere Punkte berücksichtigt werden:

Die Unterstützung von Sitzungssteuerelementen für moderne Browser Defender for Cloud Apps Sitzungssteuerelemente umfasst jetzt die Unterstützung für den neuen Microsoft Edge-Browser, der auf Chromium basiert. Während wir weiterhin die neuesten Versionen von Internet Explorer und die Legacyversion von Microsoft Edge unterstützen, ist der Support begrenzt, und wir empfehlen die Verwendung des neuen Microsoft Edge-Browsers.

Sitzungssteuerelemente schützen die Einschränkung, Co-Auth Bezeichnungen unter der Aktion "schützen" von Defender for Cloud Apps Sitzungssteuerelementen nicht unterstützt werden. Weitere Informationen finden Sie unter Aktivieren der gemeinsamen Dokumenterstellung für Dateien, die mit Vertraulichkeitsbezeichnungen verschlüsselt sind.